Doker官网:Doker 多克

一、鉴权

按照官方文档配置启动,默认是不需要登录的,这样会导致配置中心对外直接暴露。而启用鉴权之后,需要在使用用户名和密码登录之后,才能正常使用nacos。开启鉴权之前,application.properties中的配置信息为:

nacos.core.auth.enabled=false

开启鉴权之后,application.properties中的配置信息为:

### If turn on auth system:

nacos.core.auth.system.type=nacos

nacos.core.auth.enabled=true

1、自定义密钥

开启鉴权之后,你可以自定义用于生成JWT令牌的密钥,application.properties中的配置信息为:

### The default token(Base64 String):

nacos.core.auth.default.token.secret.key=SecretKey0123456789012345678901234567890123456789012345678901

自定义密钥时,推荐将配置项设置为Base64编码的字符串,且原始密钥长度不得低于32字符。例如下面的的例子:

### The default token(Base64 String):

nacos.core.auth.default.token.secret.key=VGhpc0lzTXlDdXN0b21TZWNyZXRLZXkwMTIzNDU2Nzg=

注意:鉴权开关是修改之后立马生效的,不需要重启服务端。

2、开启服务身份识别功能

开启鉴权功能后,服务端之间的请求也会通过鉴权系统的影响。考虑到服务端之间的通信应该是可信的,因此在1.2~1.4.0版本期间,通过User-Agent中是否包含Nacos-Server来进行判断请求是否来自其他服务端。

但这种实现由于过于简单且固定,导致可能存在安全问题。因此从1.4.1版本开始,Nacos添加服务身份识别功能,用户可以自行配置服务端的Identity,不再使用User-Agent作为服务端请求的判断标准。

开启方式:

### 开启鉴权

nacos.core.auth.enabled=true

### 关闭使用user-agent判断服务端请求并放行鉴权的功能

nacos.core.auth.enable.userAgentAuthWhite=false

### 配置自定义身份识别的key(不可为空)和value(不可为空)

nacos.core.auth.server.identity.key=example

nacos.core.auth.server.identity.value=example

** 注意 ** 所有集群均需要配置相同的server.identity信息,否则可能导致服务端之间数据不一致或无法删除实例等问题。

二、配置加密

为保证用户敏感配置数据的安全,Nacos 提供了配置加密的新特性。降低了用户使用的风险,也不需要再对配置进行单独的加密处理

前提条件

版本:

老版本暂时不兼容,目前只基于2.x版本进行了改造,推荐版本 > 2.0.4。

内嵌数据库启动:

数据库表 config_info、config_info_beta、his_config_info中需要新增字段 encrypted_data_key ,用来存储每一个配置项加密使用的秘钥。新版本的默认创建表的sql中已经添加该字段。

如果之前使用过内嵌数据库的单机模式启动,则需要删除 nacos/data 文件夹,在重新启动会重新创建表。

MySQL启动:

数据库表 config_info、config_info_beta、his_config_info中需要新增字段 encrypted_data_key ,用来存储每一个配置项加密使用的秘钥。新版本的默认创建表的sql中已经添加该字段。

对于目前已经搭建好的 Nacos 使用以下 sql 将字段添加到对应的表中:

ALTER TABLE table_name ADD COLUMN

encrypted_data_keytext NOT NULL COMMENT '秘钥'

插件化实现

通过 SPI 的机制抽象出加密和解密的操作,Nacos 默认提供 AES 的实现。用户也可以自定义加解密的实现方式。具体的实现在 nacos-plugin 仓库。

在 Nacos 服务端启动的时候就会加载所有依赖的加解密算法,然后通过发布配置的 dataId 的前缀来进行匹配是否需要加解密和使用的加解密算法。

客户端发布的配置会在客户端通过filter完成加解密,也就是配置在传输过程中都是密文的。而控制台发布的配置会在服务端进行处理。

如何使用

Nacos 加解密插件是可插拔的,有没有都不影响 Nacos 的核心功能的运行。如果想要使用 Naocs 的配置加解密功能需要单独引用加密算法的实现。客户端和服务端都通过添加以下依赖来使用 AES 加解密算法,服务端推荐添加到 config 模块下。

<dependency>

<groupId>com.alibaba.nacos</groupId>

<artifactId>nacos-aes-encryption-plugin</artifactId>

<version>${nacos-aes-encryption-plugin.version}</version>

</dependency>

${nacos-aes-encryption-plugin.version} 可以获取插件的最新版本。

目前插件需要自己编译,并未上传至maven中央仓库

如何编译

编译插件之前需要先编译nacos并安装至本地仓库.

git clone git@github.com:alibaba/nacos.git

cd nacos && mvn -B clean package install -Dmaven.test.skip=true

若出现

revision变量无法解析,请更新

maven至最新版本

git clone git@github.com:nacos-group/nacos-plugin.git

mvn install

建议上传到公司的maven仓库

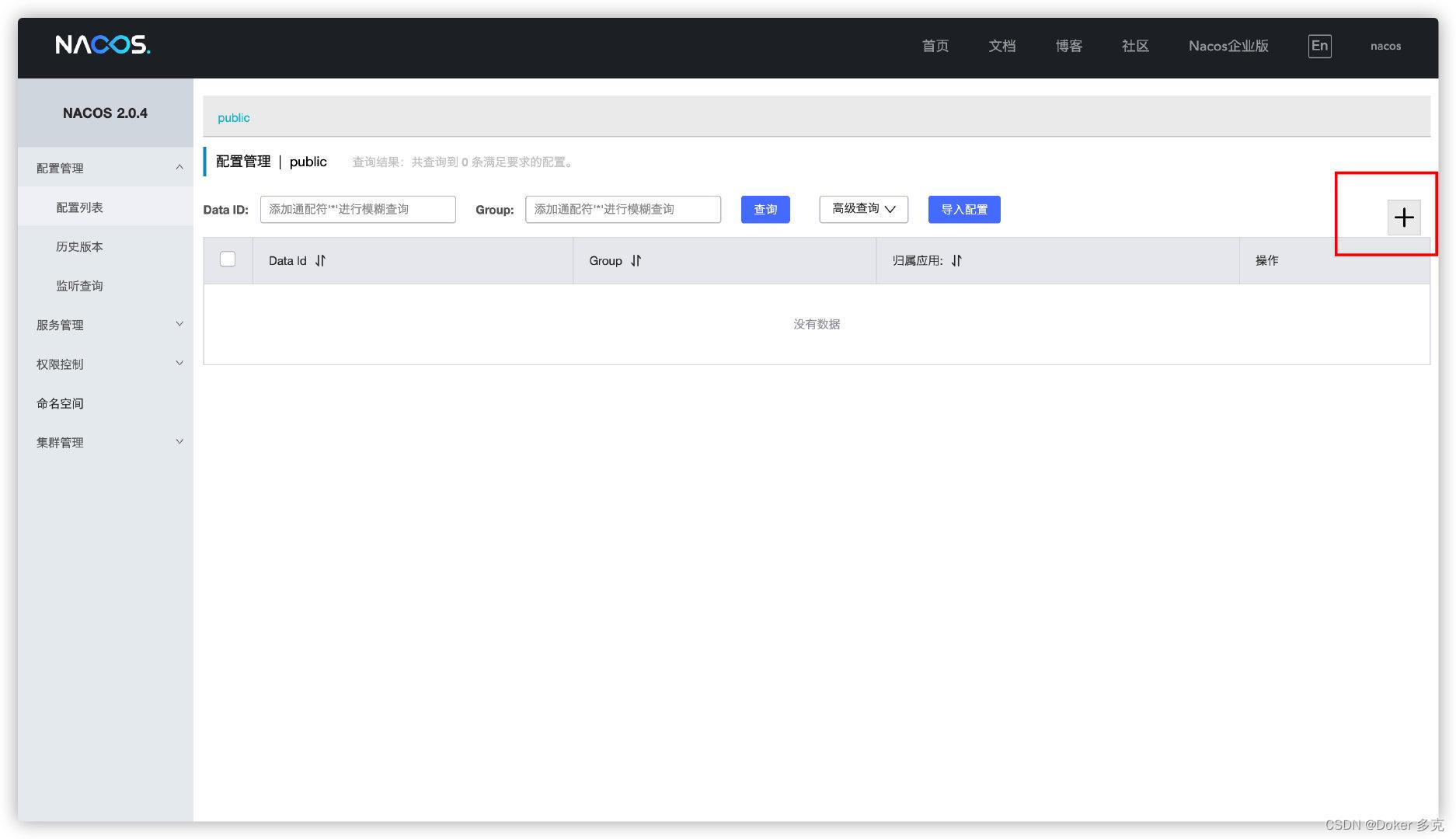

创建加密配置

- 打开 Nacos 控制台,点击新建配置。

- 配置前缀使用cipher-[加密算法名称]-dataId来标识这个配置需要加密,系统会自动识别并加密。例如使用 AES 算法来解密配置:cipher-aes-application-dev.yml。

- 点击保存,查看数据库

三、客户端如何进行鉴权

Java SDK鉴权

在构建“Properties”类时,需传入用户名和密码。

properties.put("username","${username}");

properties.put("password","${password}");

示例代码

try {

// Initialize the configuration service, and the console automatically obtains the following parameters through the sample code.

String serverAddr = "{serverAddr}";

Properties properties = new Properties();

properties.put("serverAddr", serverAddr);

// if need username and password to login

properties.put("username","nacos");

properties.put("password","nacos");

ConfigService configService = NacosFactory.createConfigService(properties);

} catch (NacosException e) {

// TODO Auto-generated catch block

e.printStackTrace();

}

大家好,我是Doker品牌的Sinbad,欢迎点赞和评论,大家的鼓励是我们持续更新的动力!或者加微信进入技术群聊!

版权归原作者 Doker 多克 所有, 如有侵权,请联系我们删除。