ApacheHTTPServer简介

概念和特点

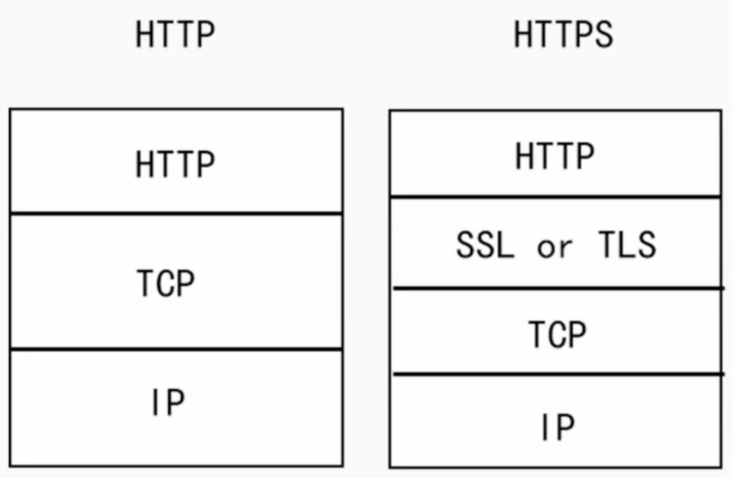

Apache HTTP Server是一款 开放源码的网页服务器软件 ,由Apache软件基金会开发和维护。它以其 灵活性、稳定性和安全性 著称,在Web服务器市场占据重要地位。Apache支持多种特性,如 SSL/TLS加密、身份认证和URL重写 等,这些功能大多通过编译模块实现。这种模块化设计使Apache能够适应各种复杂的Web应用需求,成为全球最受欢迎的Web服务器软件之一。

Linux环境优势

Linux环境为Apache HTTP Server提供了显著的优势,使其成为理想的运行平台。Linux系统的 开源性质 允许开发者深度定制和优化Apache,充分发挥硬件性能。此外,Linux的 稳定性 和 安全性 特别适合长期运行的Web服务器,减少了故障风险和服务中断的可能性。Linux强大的 网络功能 和 资源管理能力 也使得Apache能在高并发环境中表现优异,有效处理大量并发请求。这些特性共同构成了Apache在Linux环境下卓越性能的基础,使其成为构建可靠、高效Web服务的理想选择。

安装和基础配置

安装Apache

在Linux系统上安装Apache HTTP Server有两种主要方式:使用包管理器和从源代码编译安装。这两种方法各有优劣,可根据具体需求选择合适的方式。

包管理器安装

使用包管理器安装Apache是最便捷的方法,特别适合初学者或需要快速部署的场景。以下是几种主流Linux发行版的安装命令:

发行版

命令

Debian/Ubuntu

sudo apt-get install apache2

CentOS/RHEL

sudo yum install httpd

安装完成后,使用以下命令启动Apache服务:

sudo systemctl start apache2 # Debian/Ubuntu

sudo systemctl start httpd # CentOS/RHEL

源代码编译安装

对于需要高度定制或特殊配置的场景,从源代码编译安装更为合适。这种方法允许选择特定模块和优化选项。以下是编译安装的主要步骤:

- 下载Apache源代码:

wget https://dlcdn.apache.org/httpd/httpd-2.4.52.tar.gz

- 解压并进入源代码目录:

tar -xzf httpd-2.4.52.tar.gz

cd httpd-2.4.52

- 配置编译选项:

./configure --prefix=/usr/local/apache2 --enable-so --enable-rewrite --enable-charset-lite --enable-cgi

- 编译和安装:

make && sudo make install

- 创建系统服务文件:

cp /usr/local/apache2/bin/apachectl /etc/init.d/httpd

- 设置服务自启动:

sudo systemctl enable httpd

无论哪种安装方式,安装完成后都需要配置防火墙以允许HTTP和HTTPS流量。对于使用UFW的系统:

sudo ufw allow 'Apache'

对于使用firewalld的系统:

sudo firewall-cmd --permanent --add-service=http

sudo firewall-cmd --reload

通过这些步骤,你可以在Linux系统上成功安装和配置Apache HTTP Server,为后续的Web服务部署奠定基础。

初始配置

Apache HTTP Server的初始配置是确保服务器正常运行和安全性的关键步骤。在完成安装后,我们需要对几个核心配置文件进行必要的调整,以满足基本的Web服务需求。

Apache的主要配置文件通常位于以下位置:

- Debian/Ubuntu:

/etc/apache2/ - CentOS/RHEL:

/etc/httpd/

其中, 主配置文件 通常名为

httpd.conf

或

apache2.conf

。这个文件包含了服务器的核心设置,如监听端口和文档根目录等。

让我们深入了解一些关键的初始配置项:

- 监听端口 :默认情况下,Apache监听80端口。如果需要更改,可以在

httpd.conf文件中找到Listen指令并进行修改。例如:

Listen 8080

这将使Apache监听8080端口。

- 文档根目录 :这是Apache用来提供Web内容的目录。默认通常是

/var/www/html。要更改文档根目录,可以在httpd.conf文件中找到DocumentRoot指令并修改其值。例如:

DocumentRoot "/path/to/new/document/root"

- 虚拟主机配置 :Apache支持在同一台服务器上托管多个独立的网站。虚拟主机的配置通常位于

httpd-vhosts.conf文件中。这个文件定义了多个\u003cVirtualHost\u003e块,每个块对应一个虚拟主机。例如:

\u003cVirtualHost *:80\u003e

ServerName example.com

DocumentRoot "/var/www/example.com"

\u003c/Directory "/var/www/example.com"\u003e

Options Indexes FollowSymLinks

Require all granted

\u003c/Directory\u003e

\u003c/VirtualHost\u003e

这个配置创建了一个名为

example.com

的虚拟主机,其文档根目录为

/var/www/example.com

。

- 访问控制 :Apache提供了灵活的访问控制机制。可以在

httpd.conf文件或虚拟主机配置中使用\u003cDirectory\u003e块来设置特定目录的访问权限。例如:

\u003cDirectory "/var/www/admin"\u003e

Require user admin

\u003c/Directory\u003e

这将限制只有经过身份验证的用户才能访问

/var/www/admin

目录。

- 错误日志 :Apache的错误日志记录着服务器运行过程中遇到的问题。可以通过修改

ErrorLog指令来指定错误日志的存储位置。例如:

ErrorLog "/var/log/apache2/error.log"

通过合理配置这些基本设置,我们可以为Apache HTTP Server打下一个坚实的基础,确保其能够按照预期运行,并为未来的高级配置做好准备。

实现HTTPS加密

SSL/TLS原理

SSL/TLS是一种用于保护互联网通信的安全协议,其核心原理涉及 非对称加密和对称加密 的巧妙结合。通过这种方式,SSL/TLS实现了 身份验证、信息加密和完整性校验 等关键功能,极大地提升了网络通信的安全性。

在实际应用中,SSL/TLS通过 消息认证代码的密钥散列法(HMAC) 来确保数据完整性和机密性,同时引入了 增强的伪随机功能(PRF) 来提高密钥生成的安全性。这些技术的综合运用不仅增强了数据传输的安全性,还为现代网络安全奠定了坚实基础,使得在线交易、敏感信息传递等活动能够在公开的网络环境中得以安全进行。

获取SSL证书

在实现HTTPS加密的过程中,获取SSL证书是至关重要的一步。SSL证书不仅可以加密通信,还能验证网站的身份,增强用户信任。本节将详细介绍获取SSL证书的各种途径及其特点。

SSL证书主要分为两类: 自签名证书 和 商业证书 。自签名证书由网站管理员自行生成,主要用于测试环境。相比之下,商业证书由受信任的证书颁发机构(CA)签发,更适合生产环境使用。

对于预算有限的个人开发者或小型项目, 免费的SSL证书 是一个理想的选择。Let's Encrypt是一个广受欢迎的非营利性证书颁发机构,提供免费的SSL证书。其申请过程简单快捷,通常只需几分钟即可完成。以下是使用Certbot工具申请Let's Encrypt证书的步骤:

- 安装Certbot:

sudo snap install --classic certbot

- 申请证书:

sudo certbot certonly --nginx -d example.com -d www.example.com

- 配置Nginx:

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem;

值得注意的是,Let's Encrypt证书的有效期较短,仅为90天。不过,Certbot提供了自动续期的功能,可以设置cron job定期执行续期操作,确保证书始终保持有效状态。

对于企业级用户,建议选择 付费的OV及以上级别的证书 。这类证书提供了更高的安全性和信誉度,适合处理敏感信息的网站。OV (Organization Validation)证书需要验证企业的法律身份和运营状况,而EV (Extended Validation)证书的要求更为严格,除了验证企业身份外,还需确认企业是否有权运营相关网站。这些高级别的证书不仅能加密通信,还能在浏览器地址栏显示企业名称,显著提升用户信任度。

在选择SSL证书时,应根据网站的具体需求和预算来决定。无论是免费证书还是付费证书,都能为网站提供基本的加密保护。然而,对于处理敏感信息或追求更高信誉度的网站,投资高质量的商业证书无疑是明智之举。

配置HTTPS

在Apache中配置HTTPS是一项关键的安全措施,可以保护用户数据并增强网站可信度。以下是详细的步骤,指导您完成整个配置过程:

- 启用SSL模块

首先,确保Apache的SSL模块已被启用。使用以下命令启用SSL模块:

sudo a2enmod ssl

这将在

/etc/apache2/sites-available

目录下生成SSL证书配置文件

default-ssl.conf

。

- 配置证书文件路径

编辑

default-ssl.conf

文件,设置证书和密钥的路径。例如:

SSLCertificateFile /etc/apache2/ssl/domain_name.crt

SSLCertificateKeyFile /etc/apache2/ssl/domain_name.key

SSLCertificateChainFile /etc/apache2/ssl/domain_name_chain.crt

- 启用HTTPS端口

在

ports.conf

文件中,确保启用了HTTPS标准端口443:

Listen 443

- 配置虚拟主机

在

default-ssl.conf

文件中,设置虚拟主机配置:

\u003cVirtualHost *:443\u003e

ServerName example.com

DocumentRoot "/var/www/example.com"

SSLEngine on

\u003c/Directory "/var/www/example.com"\u003e

Options Indexes FollowSymLinks

Require all granted

\u003c/Directory\u003e

\u003c/VirtualHost\u003e

- 启用HTTP到HTTPS重定向

在

httpd.conf

文件中,添加以下规则强制将HTTP请求重定向到HTTPS:

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI}

- 重启Apache服务

完成配置后,重启Apache服务使更改生效:

sudo systemctl restart apache2

通过以上步骤,您可以在Apache中成功配置HTTPS,为用户提供更加安全可靠的Web体验。记住,定期更新证书和保持Apache版本最新也是维护HTTPS安全的重要环节。

增强安全性措施

访问控制

在Apache HTTP Server中,访问控制是增强网站安全性的一项关键措施。通过合理的配置,可以有效限制对特定目录和资源的访问,从而降低潜在的安全风险。

Apache提供了多种访问控制机制,主要包括 基于目录的访问控制 和 基于用户的身份认证 。这些机制可以根据不同的安全需求灵活组合使用,以达到最佳的防护效果。

基于目录的访问控制

基于目录的访问控制是Apache中最常用的一种方式。它允许管理员针对特定目录设置访问权限,有效地保护敏感资源。在Apache的主配置文件

httpd.conf

中,可以使用

\u003cDirectory\u003e

指令块来指定不同目录的访问规则。例如:

\u003cDirectory "/var/www/admin"\u003e

Require all denied

\u003c/Directory\u003e

这段配置将禁止所有用户访问

/var/www/admin

目录。如果需要更精细的控制,可以使用

Require

指令配合IP地址或域名来限制访问:

\u003cDirectory "/var/www/admin"\u003e

Require ip 192.168.1.0/24

\u003c/Directory\u003e

这将仅允许局域网内的IP地址访问

/var/www/admin

目录。

使用.htaccess文件

对于需要频繁修改访问规则的目录,使用

.htaccess

文件是一种更灵活的选择。

.htaccess

文件放置在相应目录下,可以覆盖全局配置,实现局部的访问控制。例如:

AuthType Basic

AuthName "Restricted Area"

AuthUserFile /path/to/passwords.txt

Require valid-user

这段配置将启用基本身份验证,并使用

passwords.txt

文件存储用户凭据。只有通过身份验证的用户才能访问该目录。

设置身份认证

Apache还提供了强大的身份认证功能,可以与访问控制紧密结合。通过配置

AuthType

、

AuthName

和

AuthUserFile

指令,可以实现基本身份验证或摘要式身份验证。例如:

\u003cLocation "/secure_area"\u003e

AuthType Digest

AuthName "Secure Area"

AuthDigestDomain "/secure_area"

AuthDigestProvider file

AuthUserFile /etc/apache2/digest.users

Require digest valid-user

\u003c/Location\u003e

这段配置设置了摘要式身份验证,使用

digest.users

文件存储用户凭据。只有通过身份验证的用户才能访问

/secure_area

目录。

通过合理配置这些访问控制机制,可以显著提高Apache服务器的安全性,有效保护敏感资源免受未授权访问。在实际应用中,应根据具体情况灵活组合使用这些机制,以达到最佳的安全效果。

防御常见攻击

在Apache HTTP Server中,防御常见的Web攻击是确保服务器安全的关键步骤。本节将重点介绍如何配置Apache以抵御XSS和CSRF等常见攻击,同时探讨设置适当的HTTP头部和使用mod_security模块的重要性。

Apache提供了多种内置机制来增强安全性,其中 mod_security 模块是一个强大的Web应用防火墙,能够检测和阻止各种类型的攻击。要启用mod_security,首先需要在Apache配置文件中加载模块:

LoadModule security2_module modules/mod_security2.so

接下来,可以配置mod_security的核心规则集,如OWASP ModSecurity Core Rule Set (CRS):

IncludeOptional /etc/httpd/modsecurity-crs/*.conf

这将激活一系列预设的安全规则,涵盖常见的攻击模式。

针对XSS攻击,除了使用mod_security外,还可以通过设置HTTP响应头来增加防护。例如,使用

Content-Security-Policy

头可以限制外部脚本的执行:

Header set Content-Security-Policy "default-src 'self'; script-src 'self' 'unsafe-inline'; style-src 'self' 'unsafe-inline'"

这将限制页面加载除自身域以外的任何外部脚本和样式。

对于CSRF攻击,虽然主要依靠应用层的防御机制(如CSRF令牌),但Apache也可以通过设置

X-Frame-Options

头来增加一层保护:

Header set X-Frame-Options DENY

这将防止页面被嵌入到其他网站的iframe中,从而降低CSRF攻击的风险。

此外,Apache的 mod_evasive 模块专门用于防御分布式拒绝服务(DDoS)攻击。通过监测短时间内大量的请求,它可以自动触发防火墙规则来阻止潜在的攻击源:

LoadModule evasive_module modules/mod_evasive.so

SetEnvIfNoCase Request_URI (.*) DOSHashTableSize 3097

SetEnvIfNoCase Request_URI (.*) DOSPageCount 10

SetEnvIfNoCase Request_URI (.*) DOSPageInterval 10

SetEnvIfNoCase Request_URI (.*) DOSTotalBandwidth 1000k

SetEnvIfNoCase Request_URI (.*) DOSAction "env=DOSSCORE;log;proxy:unix:/var/run/iptable_proxy.sock|/sbin/iptables -t nat -A DOSEV -p tcp --dport 80 -s %s -j REDIRECT --to-port 8080"

这段配置将限制每个IP地址在10秒内最多访问10个页面,超过限制后将触发防火墙规则,将请求重定向到代理端口。

通过合理配置这些模块和设置,可以显著提高Apache服务器的安全性,有效抵御常见的Web攻击。然而,安全是一个持续的过程,定期更新和审查配置仍然是确保长期安全的关键。

日志管理

在Apache HTTP Server的安全管理中,有效的日志管理扮演着至关重要的角色。通过合理配置日志记录策略,管理员可以及时发现潜在的安全威胁并采取相应的防范措施。Apache提供了灵活的日志管理选项,主要包括 访问日志 和 错误日志 两大类。

为了优化日志管理,可以采用以下策略:

- 自定义日志格式:使用

LogFormat指令定义包含关键信息的日志格式,如远程IP地址、请求时间和状态码等。 - 分割日志文件:利用

cronolog工具按日期和时间自动分割日志文件,便于管理和分析。 - 调整错误日志级别:通过

LogLevel指令设置合适的错误日志级别,平衡信息详尽度和性能影响。 - 实时监控:设置日志轮询机制,实现实时监控和警报通知。

通过这些措施,管理员可以全面掌握服务器活动,及时识别异常行为,从而有效提升Apache服务器的整体安全性。

性能优化和维护

性能调优

Apache性能优化是提升Web服务器效率的关键。通过启用 长连接 和 网页压缩 ,可以显著改善用户体验。具体而言:

- 启用长连接 :设置

KeepAlive On可减少连接建立开销,提高数据传输效率。 - 网页压缩 :启用mod_deflate模块,对文本文件如HTML、CSS和JavaScript进行实时压缩,减少传输数据量,加快页面加载速度。

- 缓存优化 :mod_cache模块提供智能HTTP缓存,尤其适用于静态内容,减轻服务器负担,提高响应速度。

这些优化措施可在不增加硬件投入的情况下,大幅提升Apache服务器的性能和用户体验。

定期更新

在Apache HTTP Server的维护过程中,定期更新是确保服务器安全性和性能的关键步骤。随着新的安全漏洞不断被发现,如CVE-2022-22720和CVE-2022-22719等输入验证错误漏洞,及时更新Apache版本变得尤为重要。这些更新不仅修复了已知的安全漏洞,还可能带来性能改进和新功能。

通过定期更新,管理员可以有效防止潜在的攻击,同时保持服务器的最佳运行状态。例如,Apache 2.4.53版本修复了多个安全问题,包括缓冲区溢出和拒绝服务漏洞。因此,建议用户密切关注Apache官方网站发布的更新信息,并及时应用这些更新以保护服务器安全。

版权归原作者 HoRain云小助手 所有, 如有侵权,请联系我们删除。