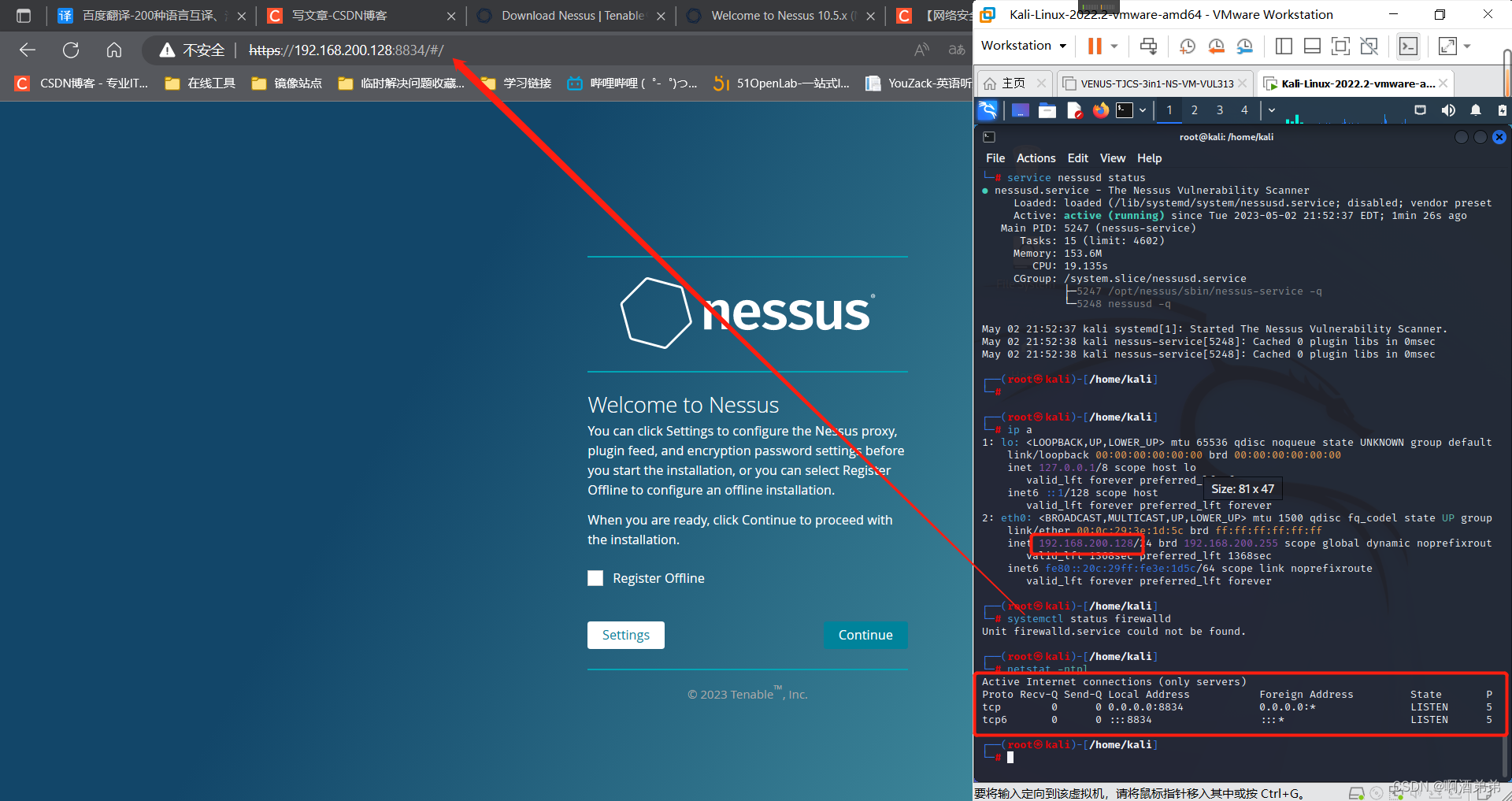

主机IP地址资源kali192.168.200.1285GB内存/4CPUCentOS7.5192.168.200.1292GB内存/2CPU

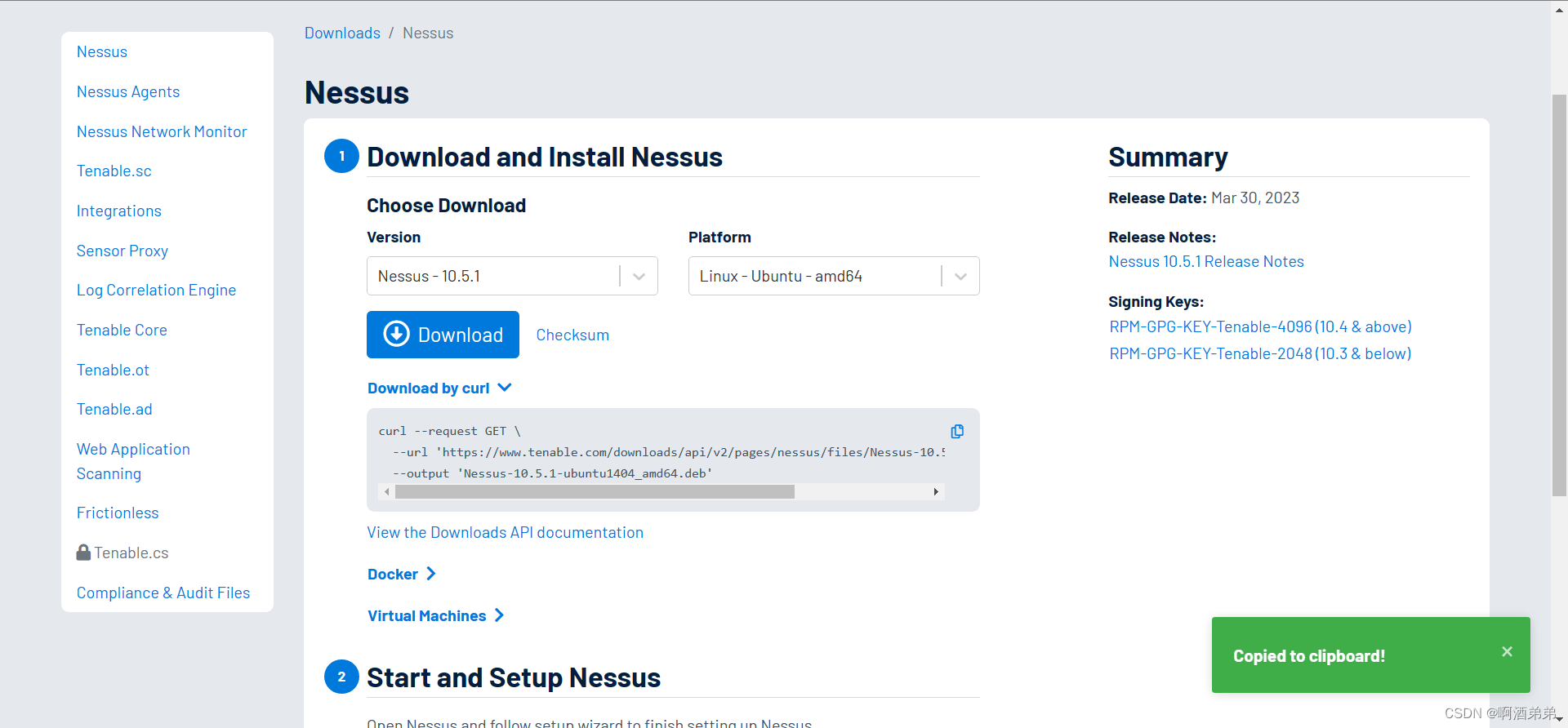

https://www.tenable.com/downloads/nessus?loginAttempted=true

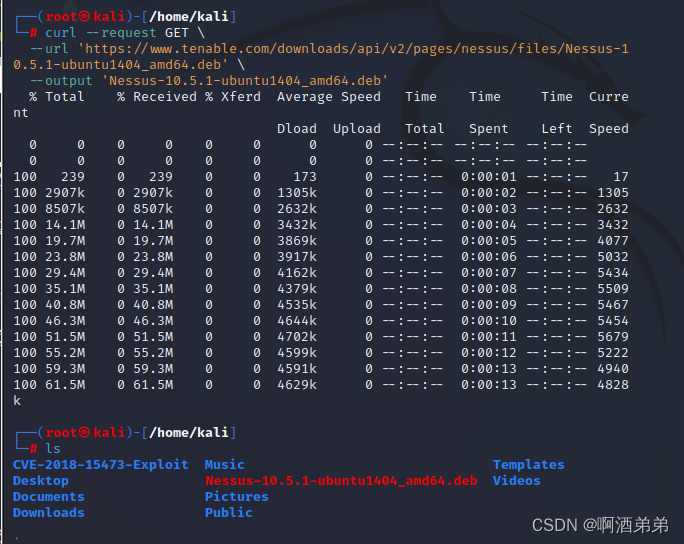

curl --request GET \

--url 'https://www.tenable.com/downloads/api/v2/pages/nessus/files/Nessus-10.5.1-ubuntu1404_amd64.deb'\

--output 'Nessus-10.5.1-ubuntu1404_amd64.deb'

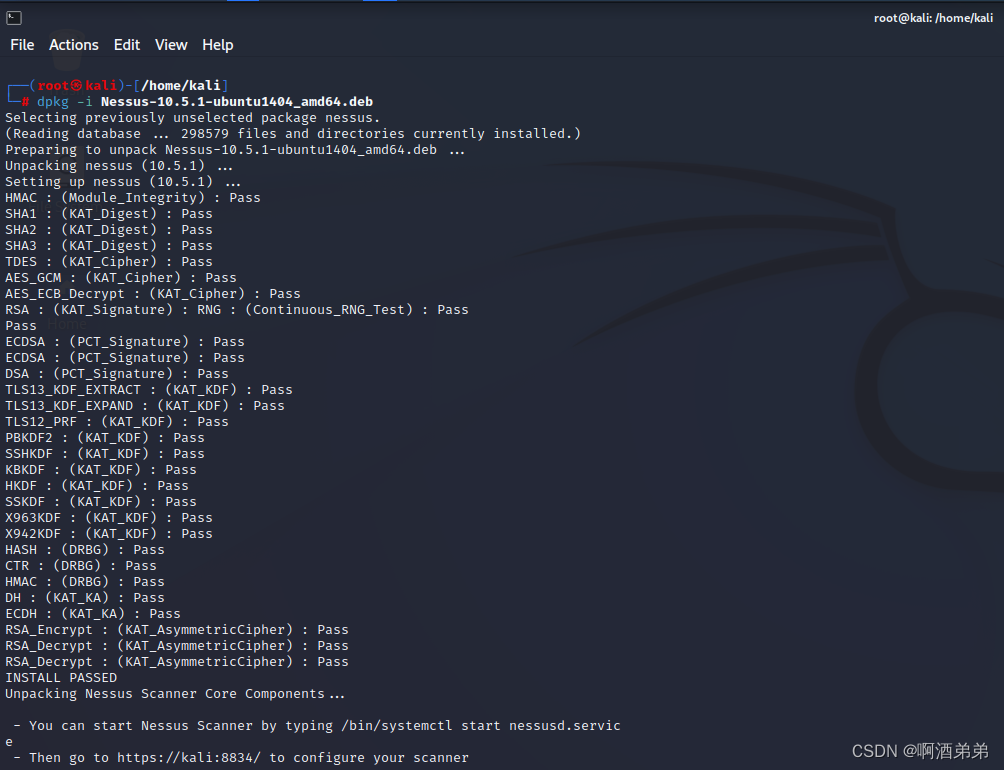

dpkg -i Nessus-10.5.1-ubuntu1404_amd64.deb

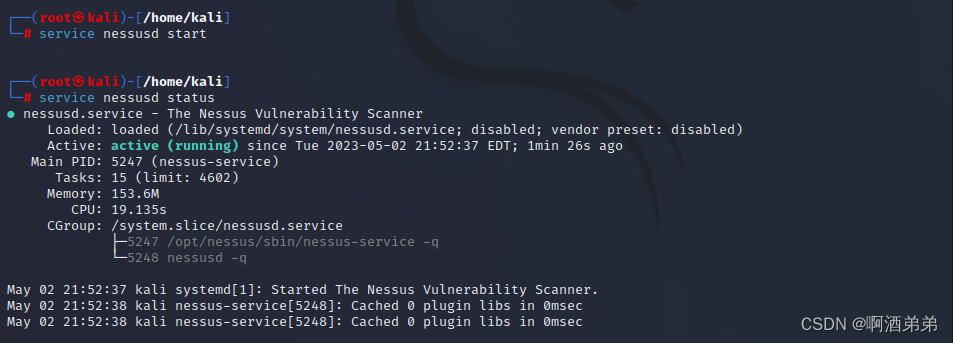

service nessusd start

在线激活

中间有注册激活账户的信息照实际情况填就行

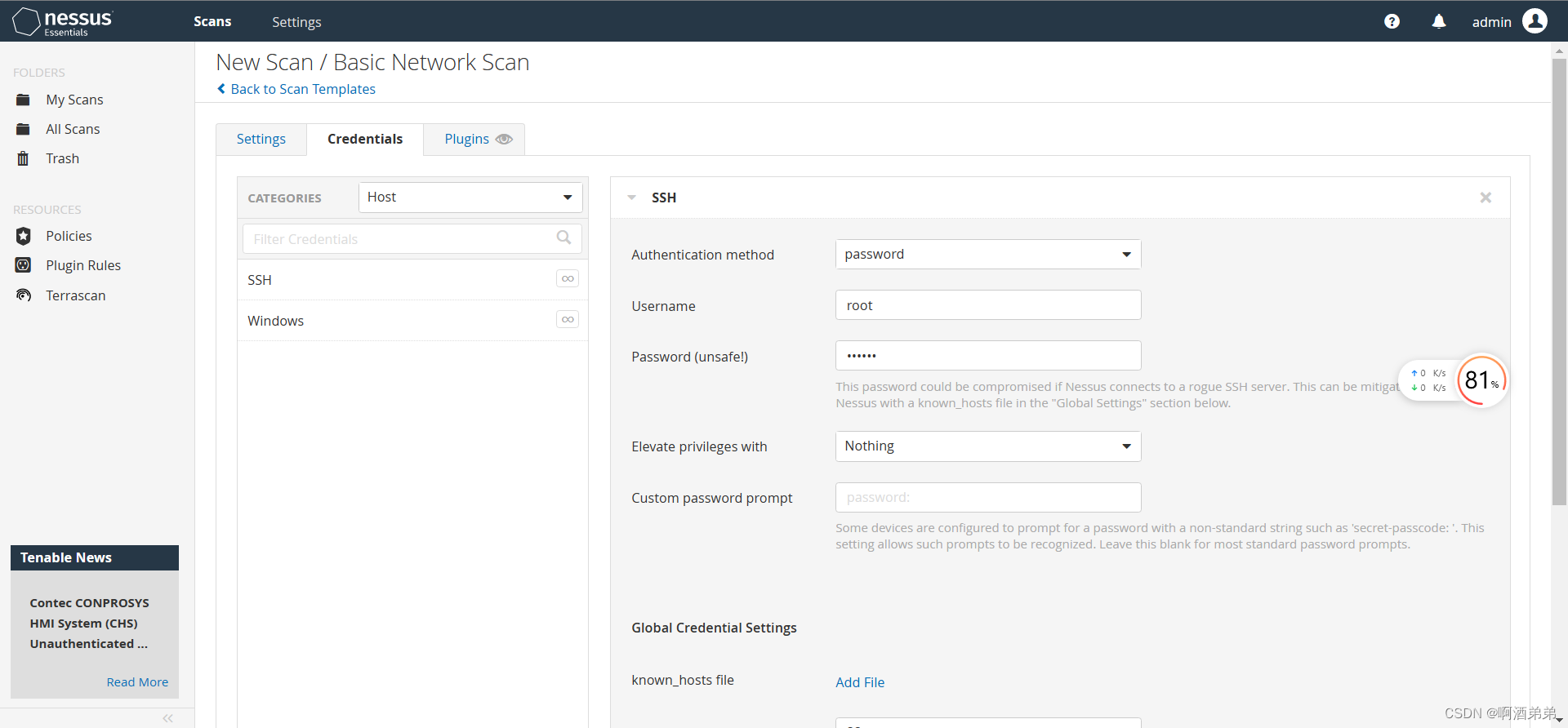

username:admin

password:123456

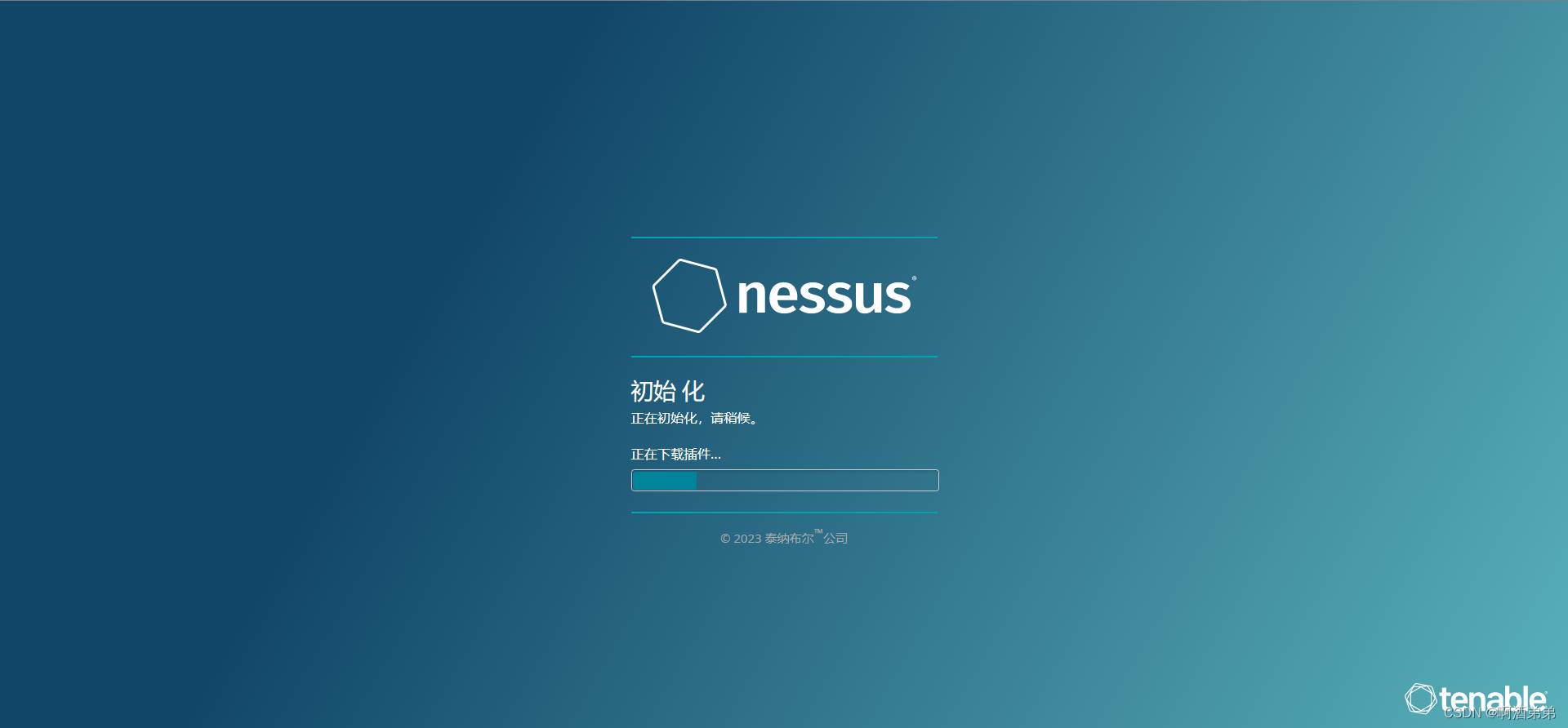

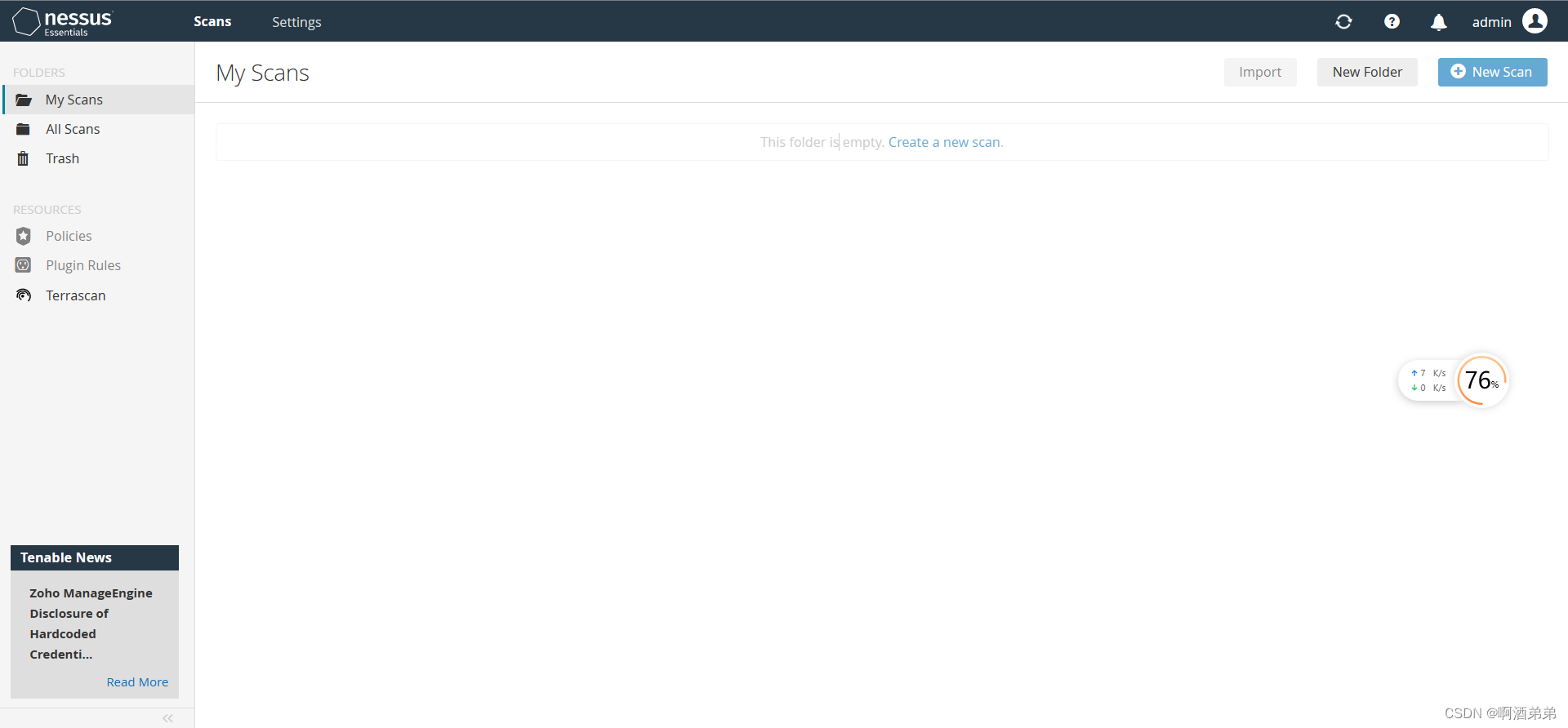

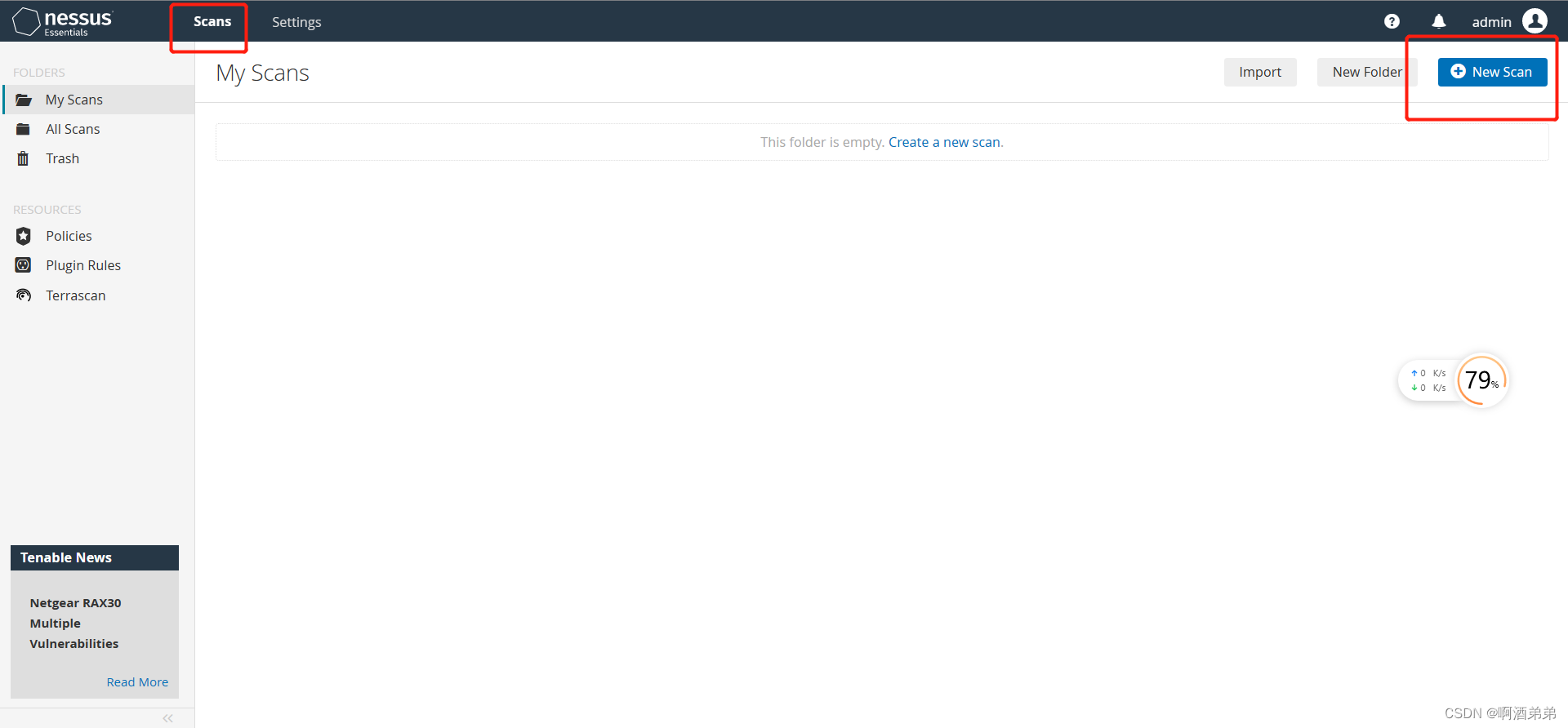

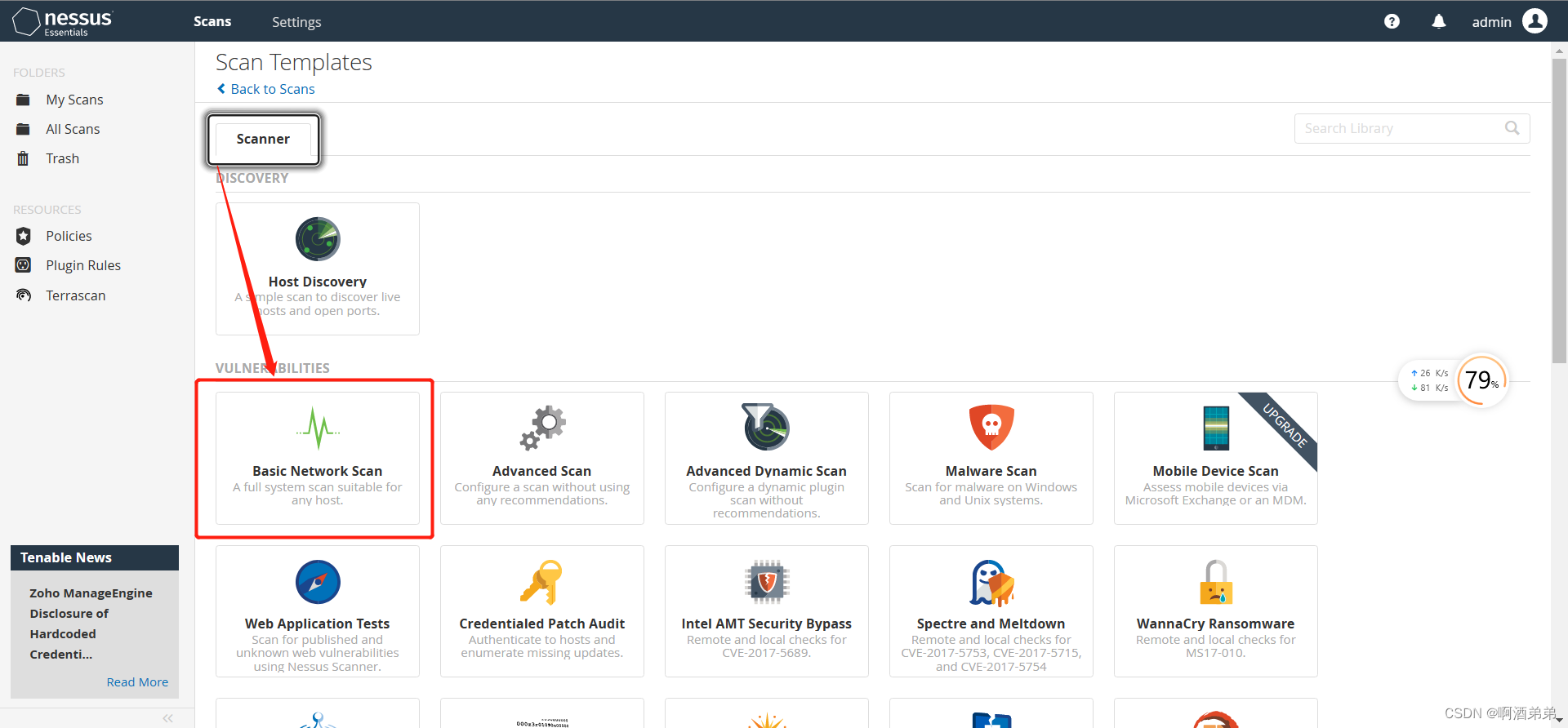

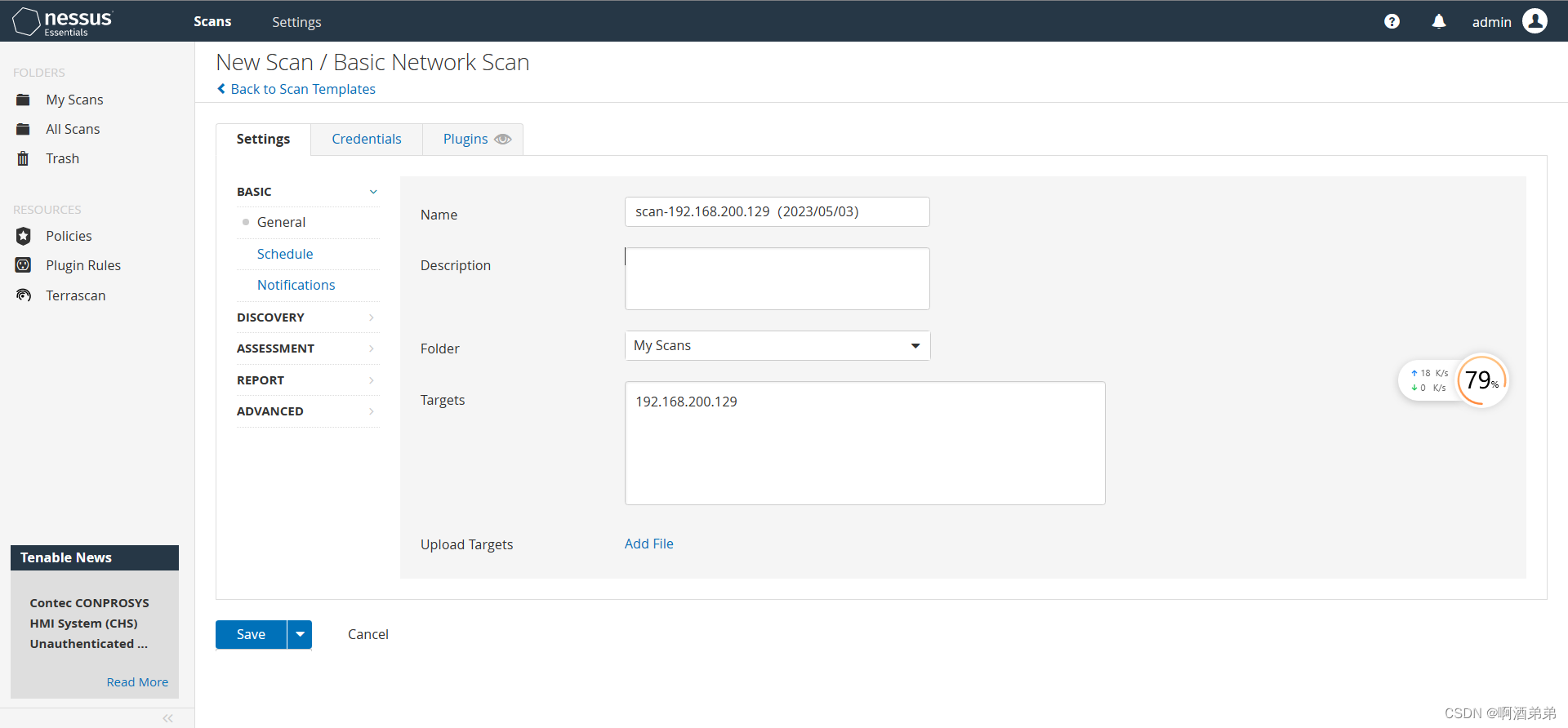

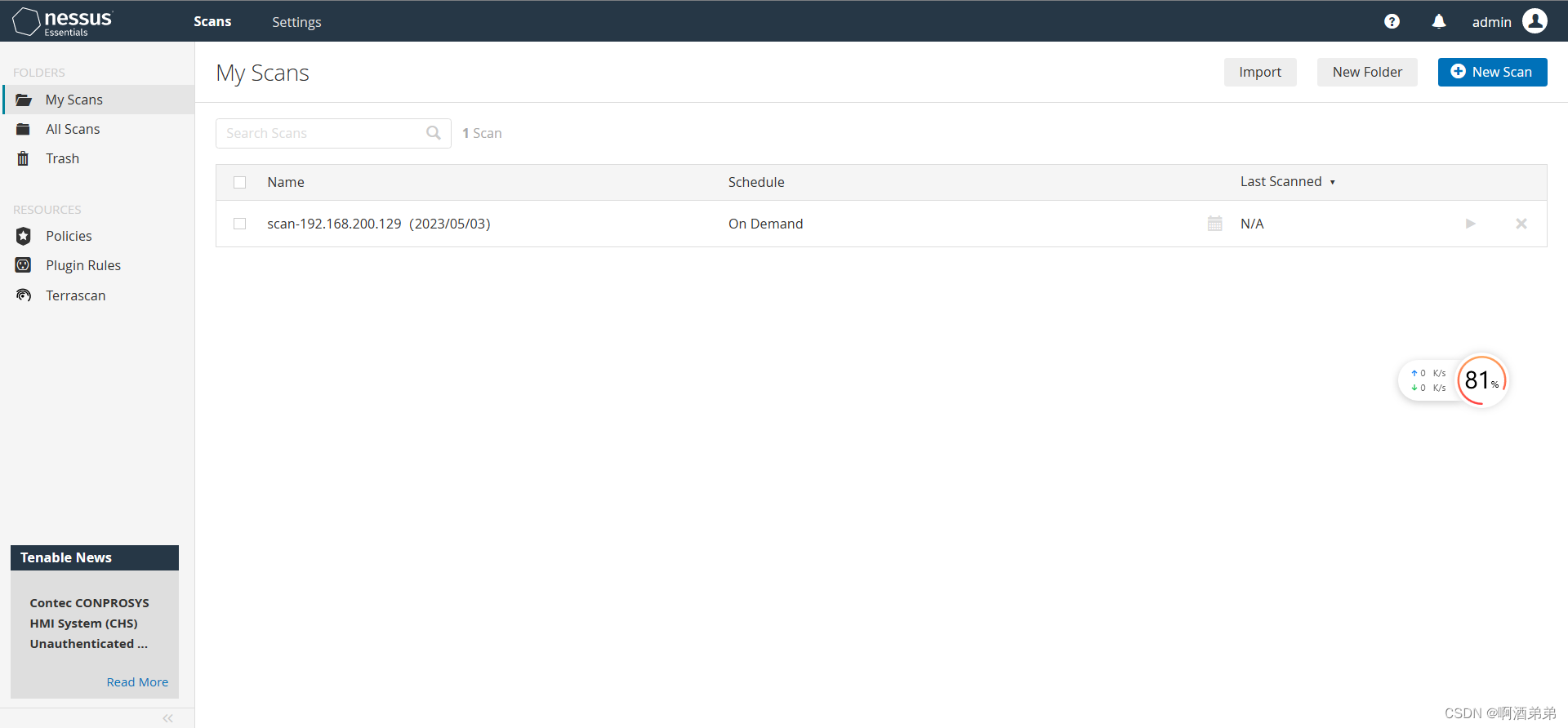

初始化完就进来了

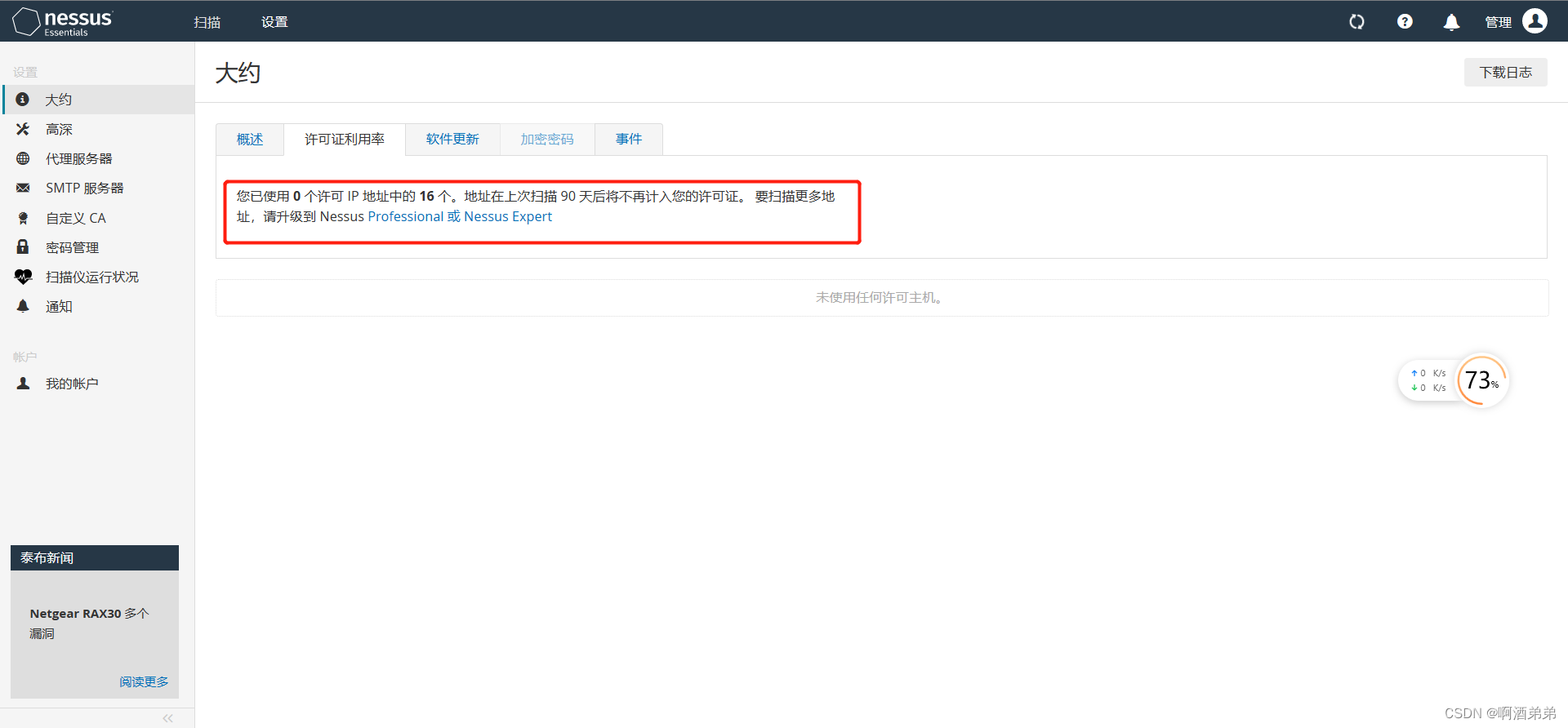

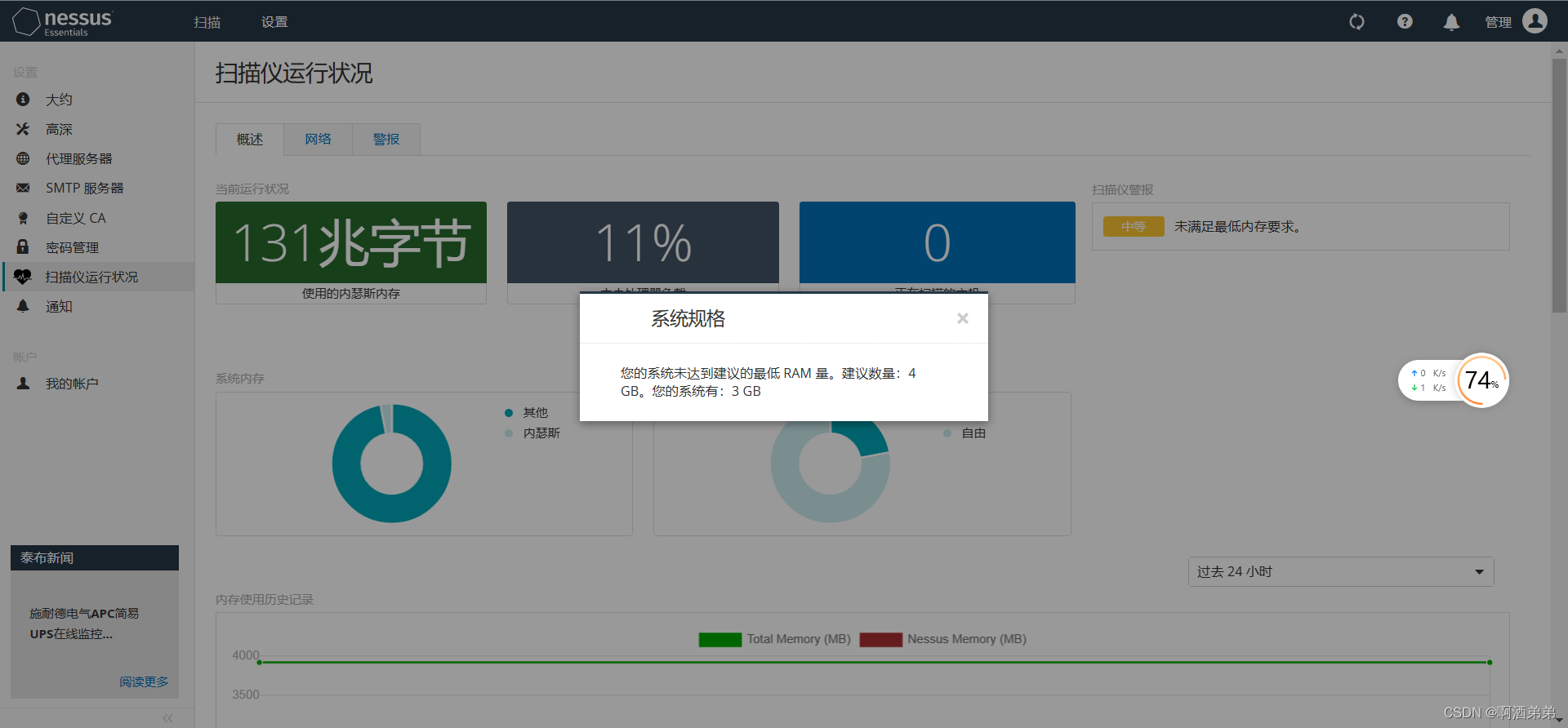

这里在线激活只有16个IP地址可供使用,所以可以给虚拟机打个快照,然后系统建议使用最低内存为4G,所以kali的虚拟机可以是5G左右比较合适。

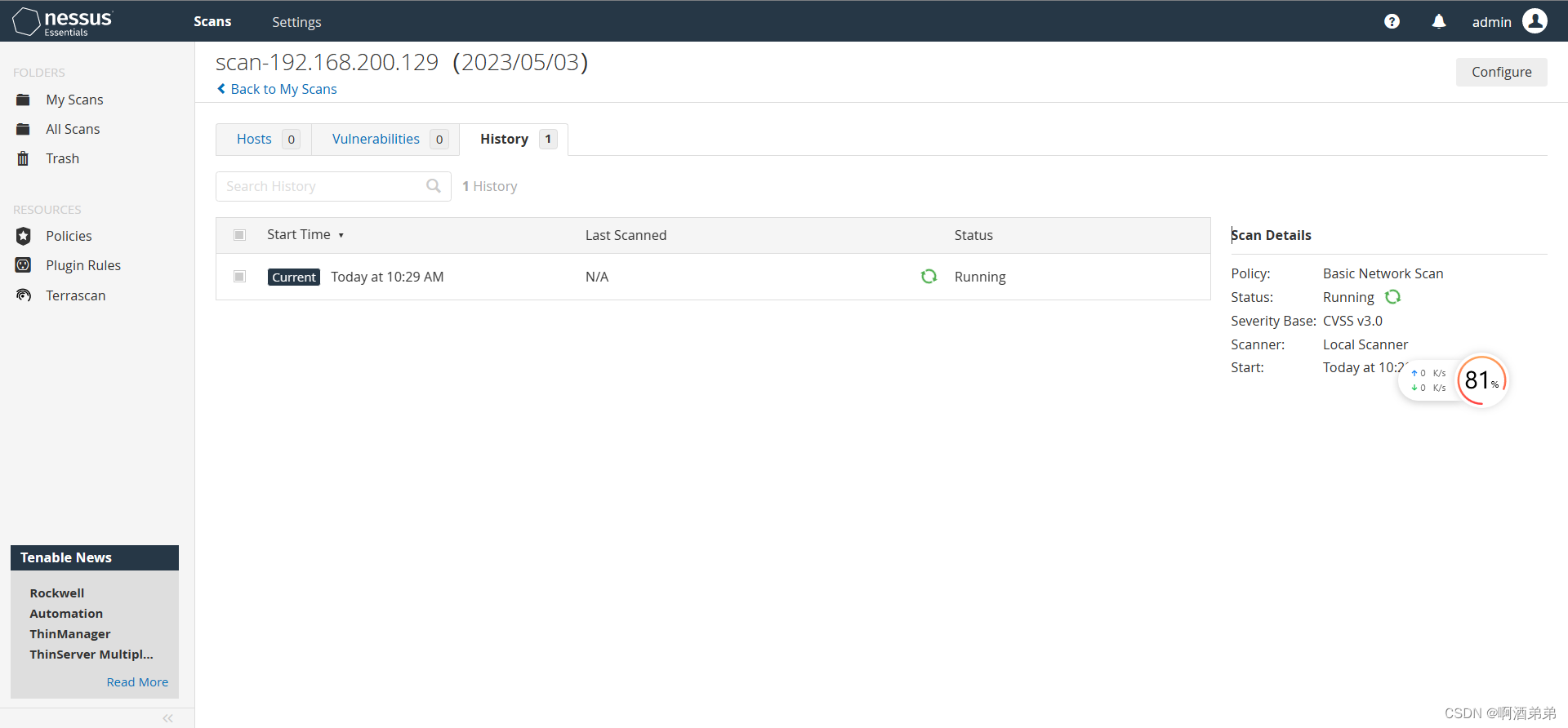

需要些时间5-10分钟左右

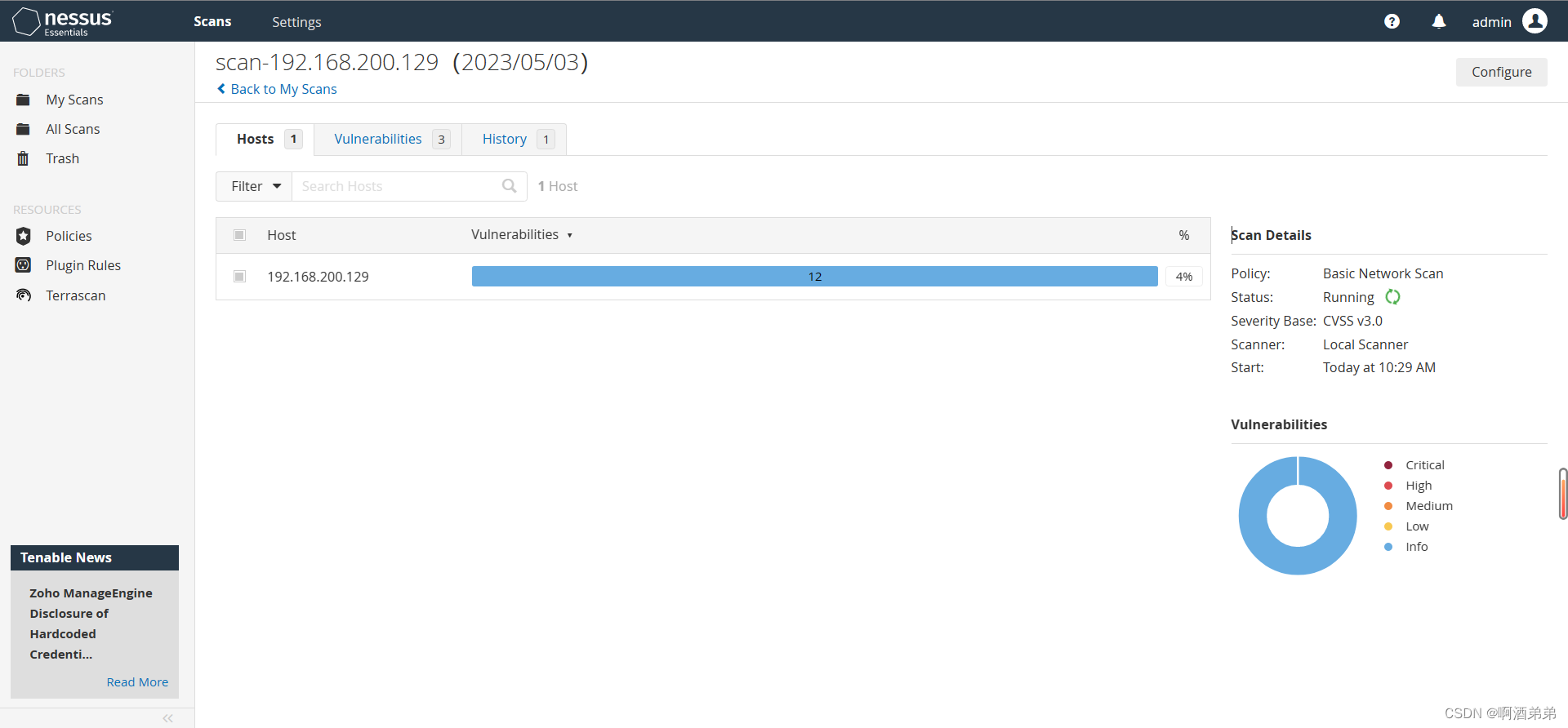

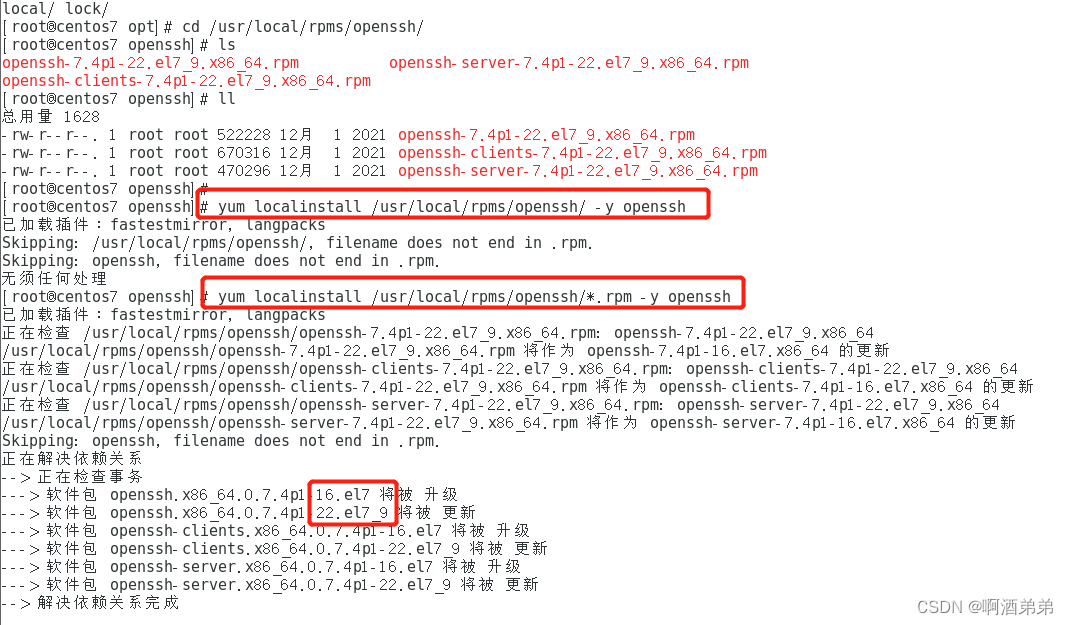

接下来做一些简单的漏洞修复工作,我们注意到

—> 软件包 openssh.x86_64.0.7.4p1-16.el7 将被 升级

—> 软件包 openssh.x86_64.0.7.4p1-22.el7_9 将被 更新

同样是openssh7.4p1的软件包 后缀16和后缀22 两个数字明显不同,其实这意味着红帽对openssh7.4p1 这个软件包进行了版本修订(漏洞修复),可以在红帽官方查看到,例如CVE-2021-41617 。这个漏洞 https://access.redhat.com/security/cve/cve-2021-41617

的修复方式就是更新最新版本的rpm包,详细可见https://access.redhat.com/errata/RHSA-2021:4782。

yum install --downloadonly --downloaddir=/usr/local/rpms/openssh openssh

cd /usr/local/rpms/openssh/

yum localinstall /usr/local/rpms/openssh/*.rpm -y openssh

yum install --downloadonly --downloaddir=/usr/local/rpms/openssl openssl

cd /usr/local/rpms/openssh/

yum localinstall /usr/local/rpms/openssl/*.rpm -y openssl

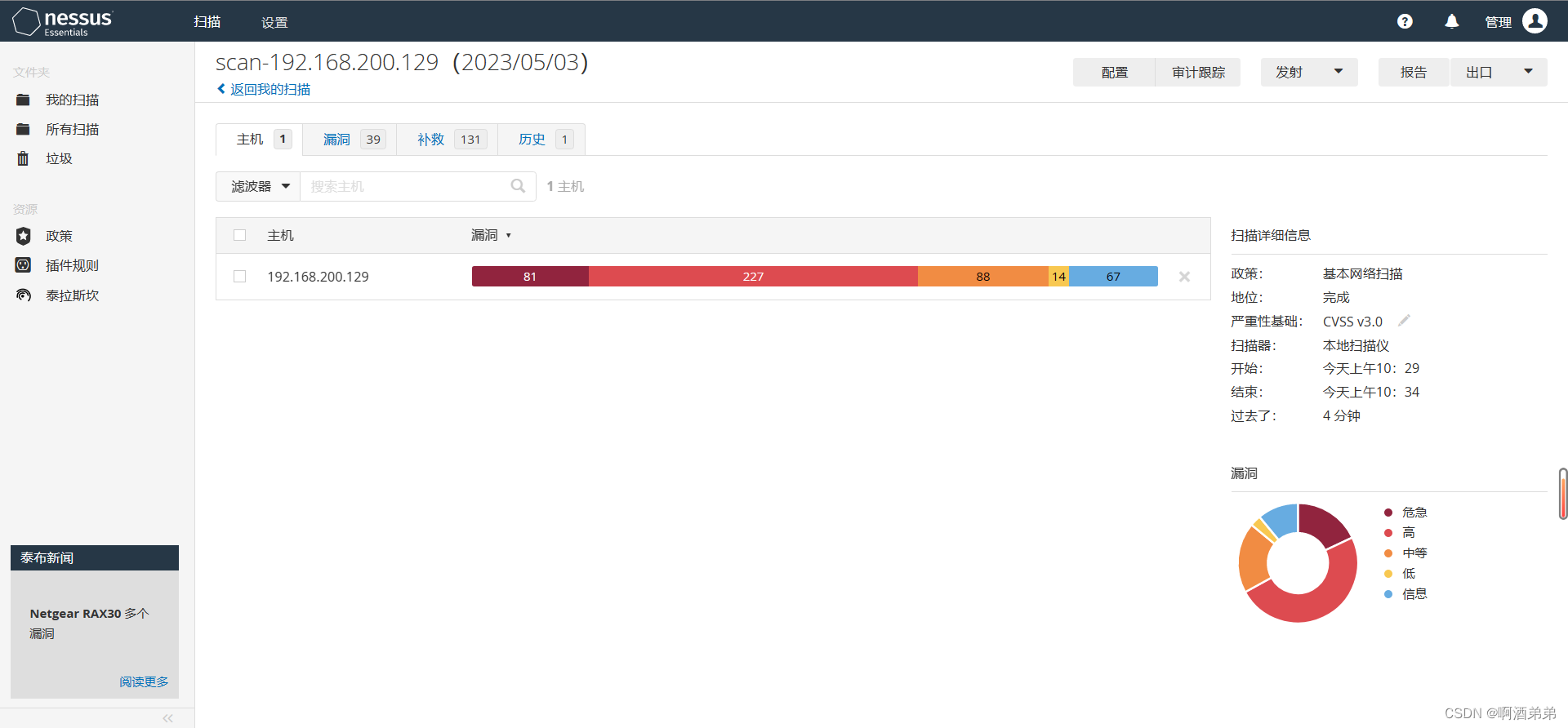

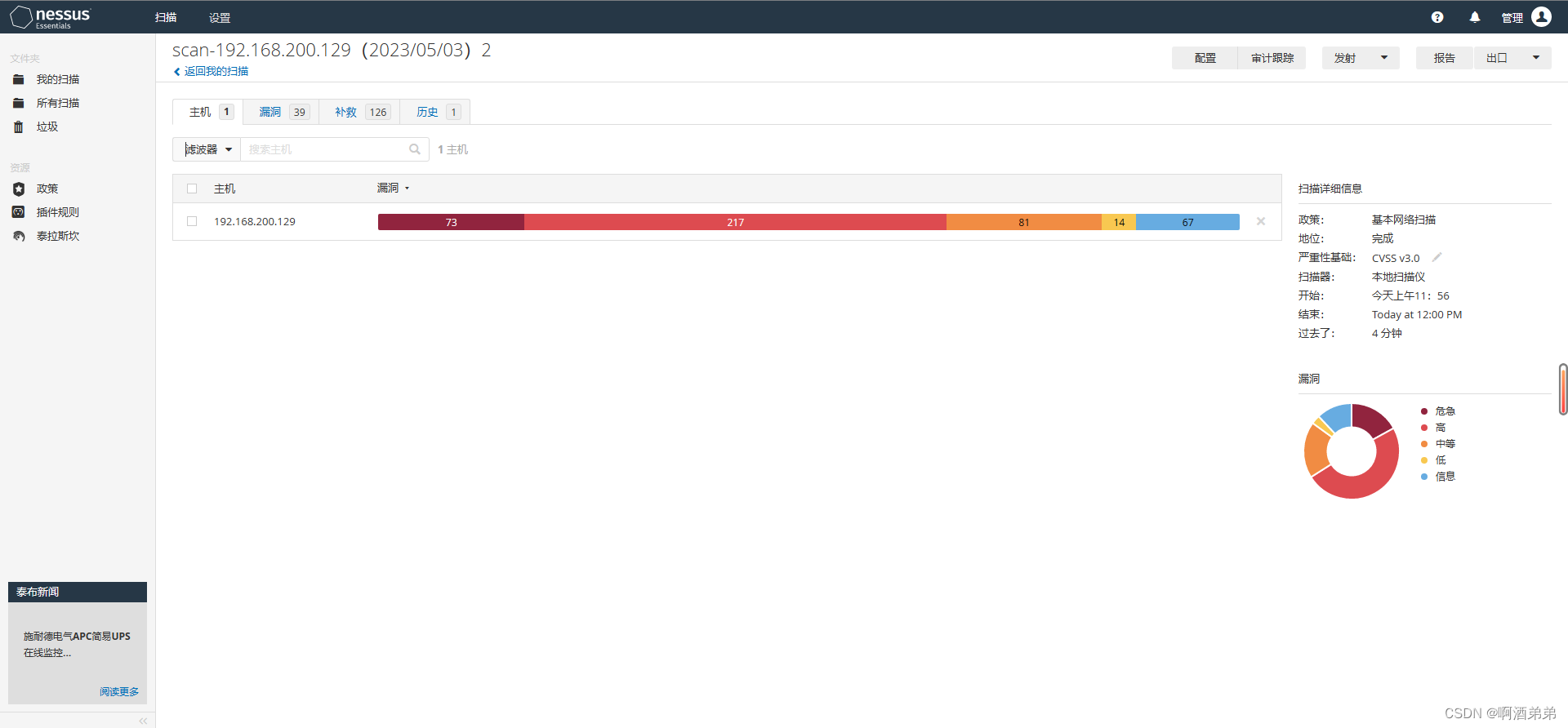

这里进行第二次漏洞扫描,可以看到相应的漏洞数量确实减少了,原先严重类型由81降低到了73,高类型由227降低到了217,中等类型由88降低到了81。

漏洞扫描和漏洞修复验证经验分享(三)OpenSSH漏洞判断修复

版权归原作者 啊酒弟弟 所有, 如有侵权,请联系我们删除。