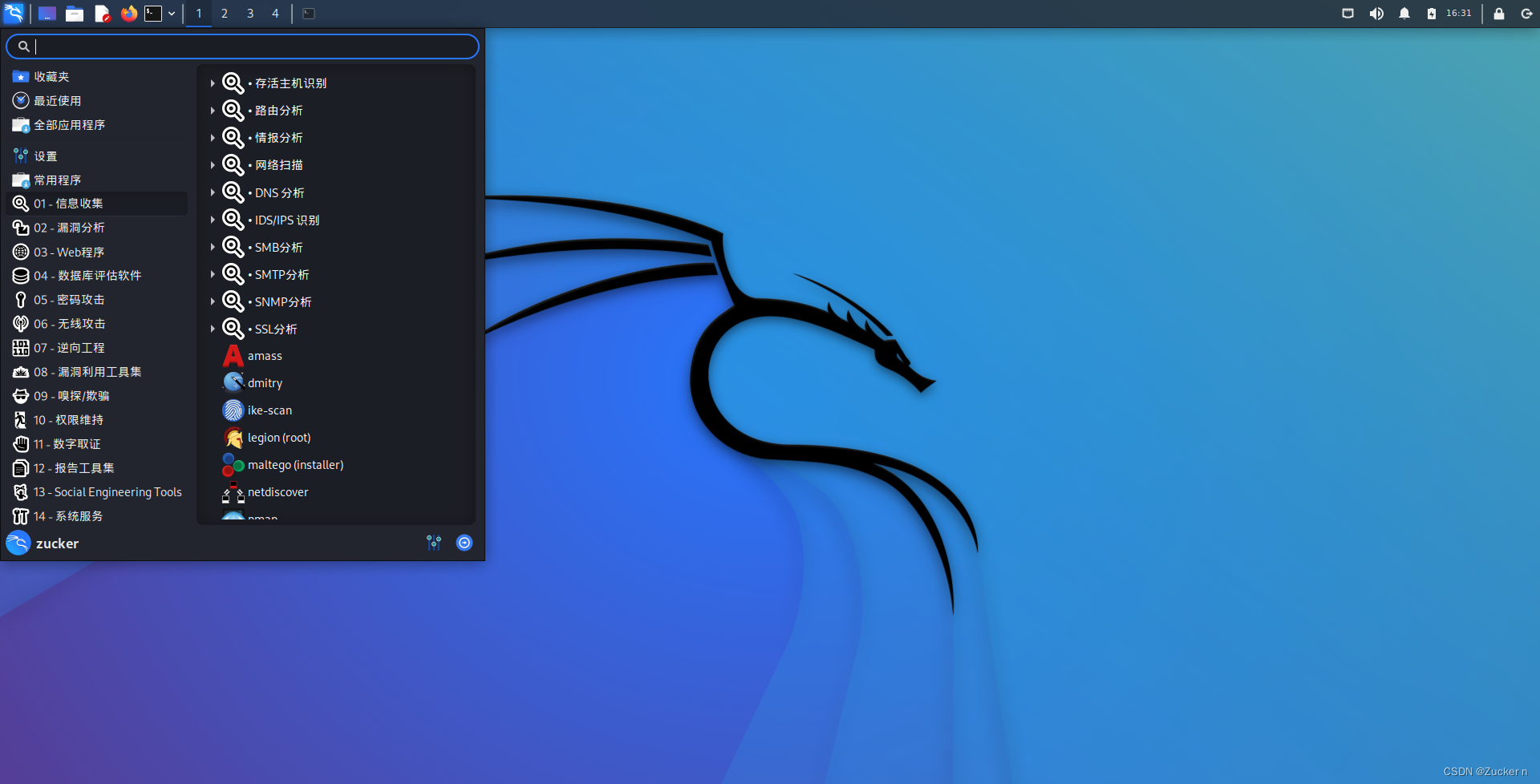

1、KALI LINUX简介

Kali Linux 是一个功能强大、多才多艺的 Linux 发行版,广泛用于网络安全社区。它具有全面的预安装工具和功能集,使其成为安全测试、数字取证、事件响应和恶意软件分析的有效平台。

作为使用者,你可以把它理解为一个特殊的Linux发行版,集成了精心挑选的渗透测试和安全审计的工具,供渗透测试和安全设计人员使用,也可称之为平台或者框架。

2、nmap工具简介

Nmap (网络映射器)是一个开源工具,它使网络探测和安全审计得以专业化。最初由 Gordon “Fyodor” Lyon 发布。官网官方网站是http://nmap.org. Nmap是一个免费的用来实现网络探测和安全审计的开源程序。许多系统和网络管理员发现它对于一些日常的工作也有帮助。例如查看整个网络的信息,管理服务升级计划以及监控主机和服务的正常运行。

3、在KALI中使用namp

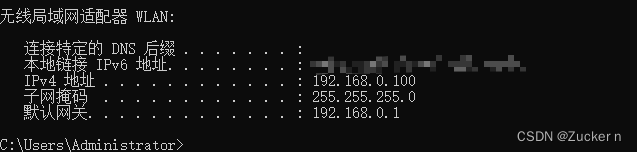

3.1 目标主机IP(win)

在Windows中使用win+r,输入cmd打开命令行窗口,输入ifconfig查看本机ip

ipconfig

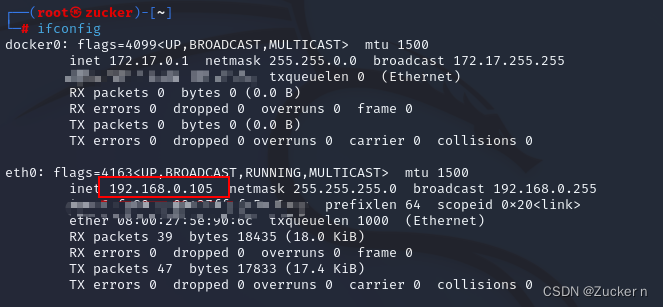

3.2 KALI的IP

为了后面正常使用管理员权限,提前进入管理员模式,输入kali的密码,安装时候没有设置密码的一般是kal

sudo -i

查看kali的IP地址

ifconfig

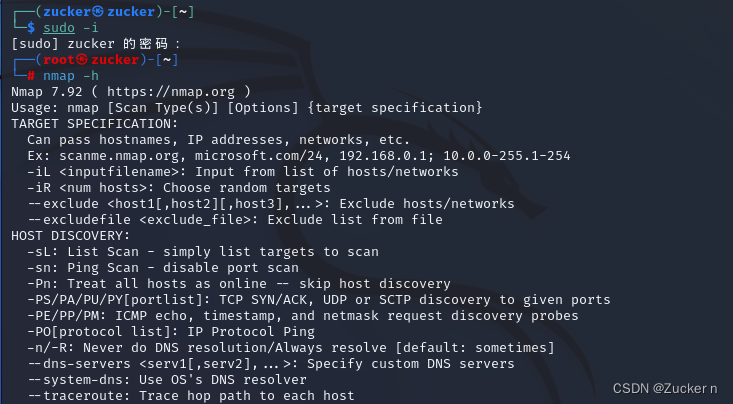

3.3 启动Nmap

启动nmap,直接输入nmap,如果要查看nmap的帮助,输如nmap -i

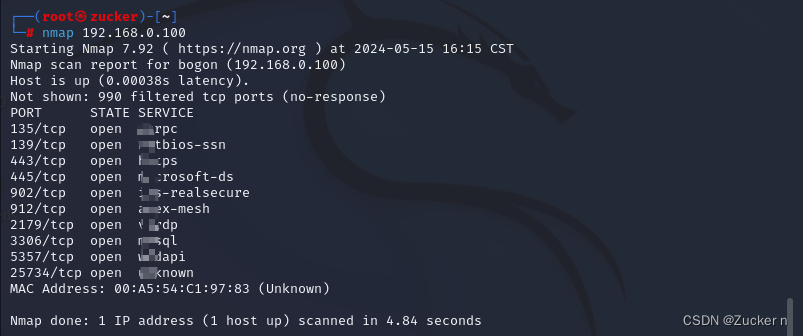

3.4 Nmap 简单扫描

Nmap 默认发送一个arp的ping数据包,来探测目标主机在1-10000范围内所开放的端口。

nmap <target ip address>

解释:Target ip address 为你目标主机的ip地址

nmap 192.168.0.100 //示例

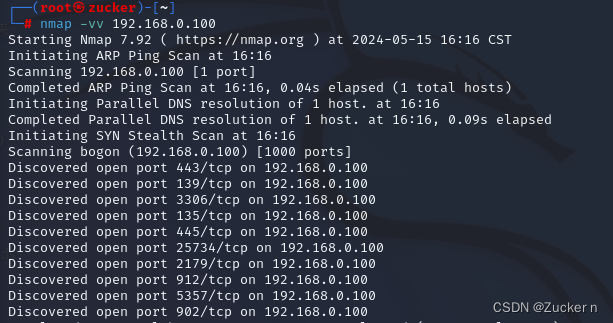

3.5 Nmap 简单扫描,并对返回的结果详细描述输出

nmap -vv 192.168.0.102

解释:-vv 参数设置对结果的详细输出。

nmap -vv 192.168.0.100 //示例

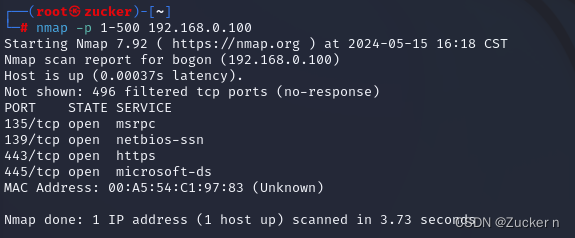

3.6 自定义扫描

nmap 默认扫描目标1-10000范围内的端口号。我们则可以通过参数-p 来设置我们将要扫描的端口号。

nmap -p(range) <target IP>

解释:(rangge)为要扫描的端口(范围),端口大小不能超过65535,Target ip 为目标ip地址

nmap -O 1-500 192.168.0.100 //示例

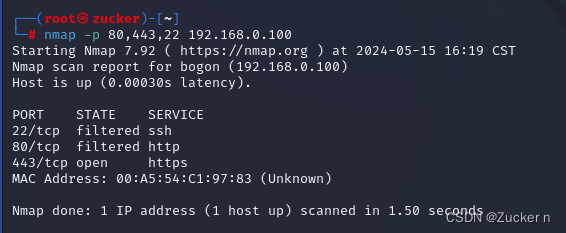

3.7 指定端口扫描

不想对所有端口进行探测,只想对几个特殊的端口进行扫描,我们还可以利用参数p 进行配置。

nmap -p(port1,port2,port3,...) <target ip>

nmap -p 80,443,22 192.168.0.100 //示例

3.8 nmap ping 扫描

nmap 可以利用类似window/linux 系统下的ping方式进行扫描。

nmap -sP <target ip>

解释:sP 设置扫描方式为ping扫描

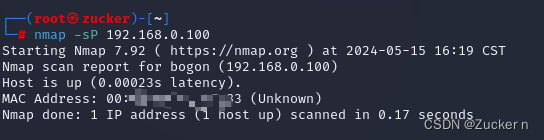

nmap -sP 192.168.0.100 //示例

3.9 扫描一个网段下的IP

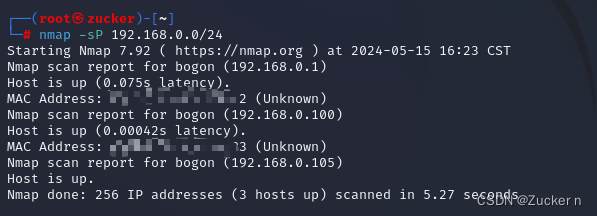

nmap -sP <network address > </CIDR >

解释:CIDR 为你设置的子网掩码(/24 , /16 ,/8 等)

nmap -sP 192.168.0.0/24 //示例

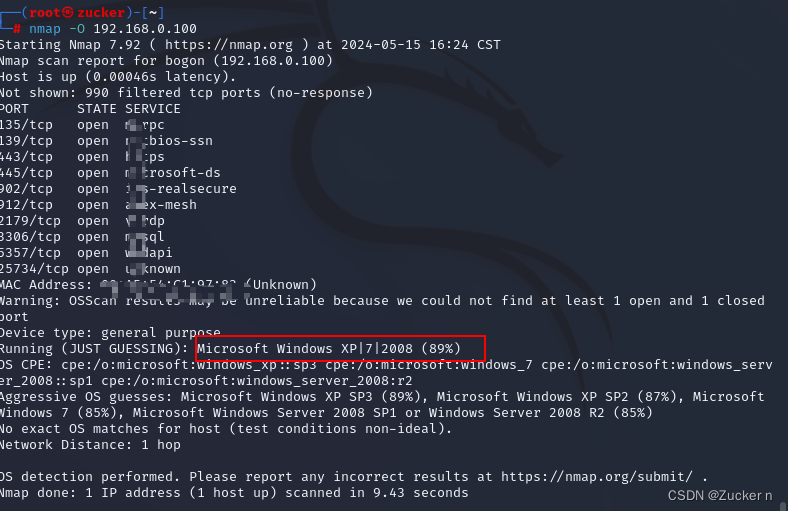

3.10 nmap 操作系统类型的探测

nmap 通过目标开放的端口来探测主机所运行的操作系统类型。这是信息收集中很重要的一步,它可以帮助你找到特定操作系统上的含有漏洞的的服务。

nmap -O <target ip>

map -O 192.168.0.100 //示例

3.11 nmap 命令混合式扫描

命令混合扫描,可以做到类似参数-A所完成的功能,但又能细化到我们所需特殊要求。

nmap -vv -p 1-1000 -O <target ip>

nmap -vv -p 1-1000 -O 192.168.0.100 //示例

4、总结

Nmap于1997年9月推出,支持Linux、Windows、Solaris、BSD、Mac OS X、AmigaOS系统,采用GPL许可证,最初用于扫描开放的网络连接端,确定哪服务运行在那些连接端,它是评估网络系统安全的重要软件。

版权归原作者 Zucker N 所有, 如有侵权,请联系我们删除。