Windows 隐藏账号

攻击方法:

命令行输入以下命令,可以进行简单的隐藏(命令行下不可见)

net user test$ 123456 /add

net localgroup administrators test$ /add

通过注册表隐藏用户(实现步骤如下):

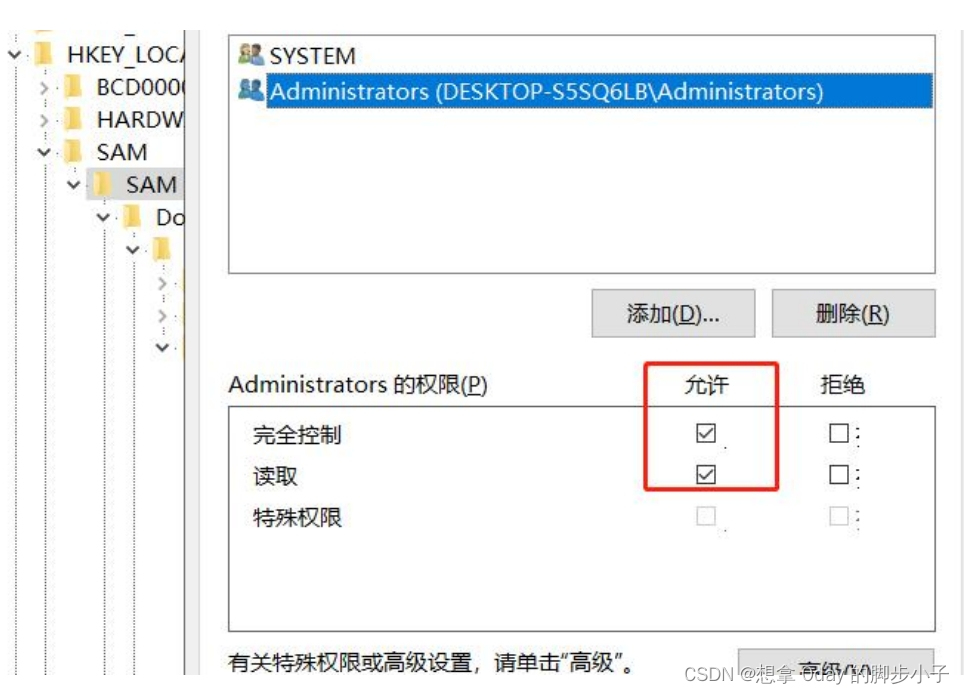

要实现很好的隐藏,需要通过注册表,运行中输入regedit,然后点击 HKEY_LOCAL_MACHINE>SAM>SAM,,然后添加相应的权限:

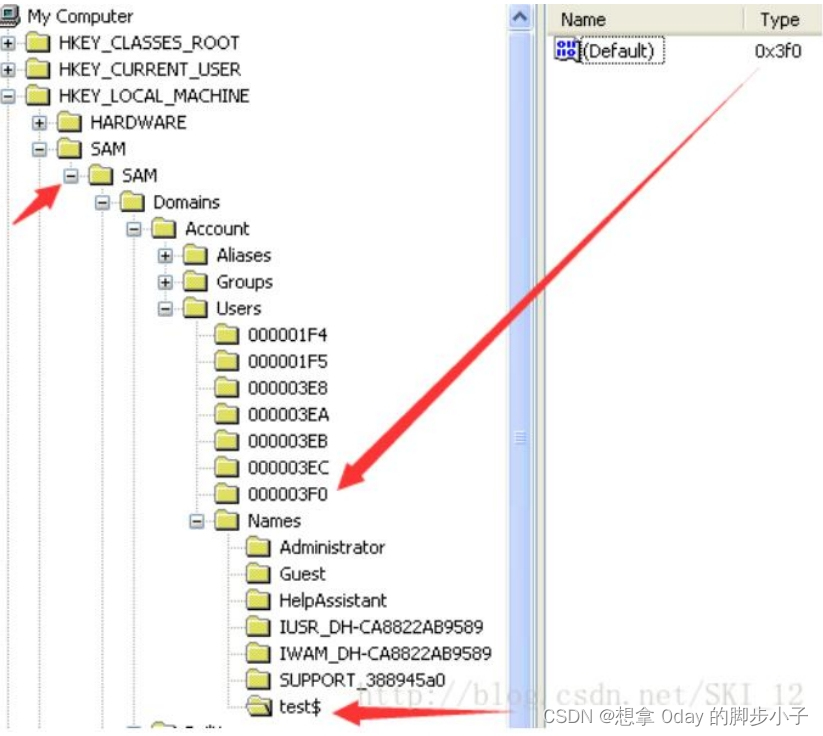

打开可以看到SAM目录签有+号可以打开

对test$和0x3F0目录右键导出

(若想给test$用户赋权,则可以将该用户的键值(例子中为0x3f0)改为Administrator

的所对应的键值即可。)

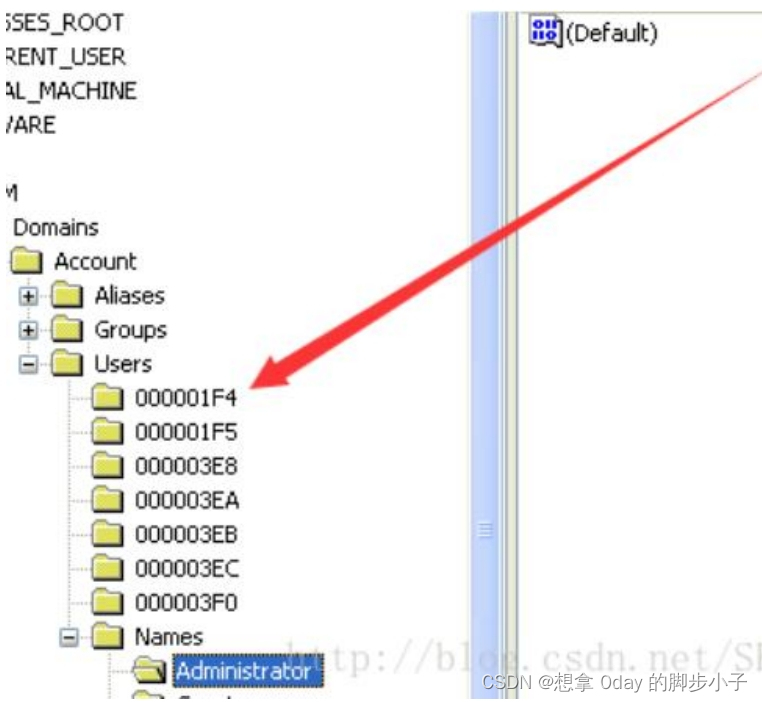

导出0x1F4目录。

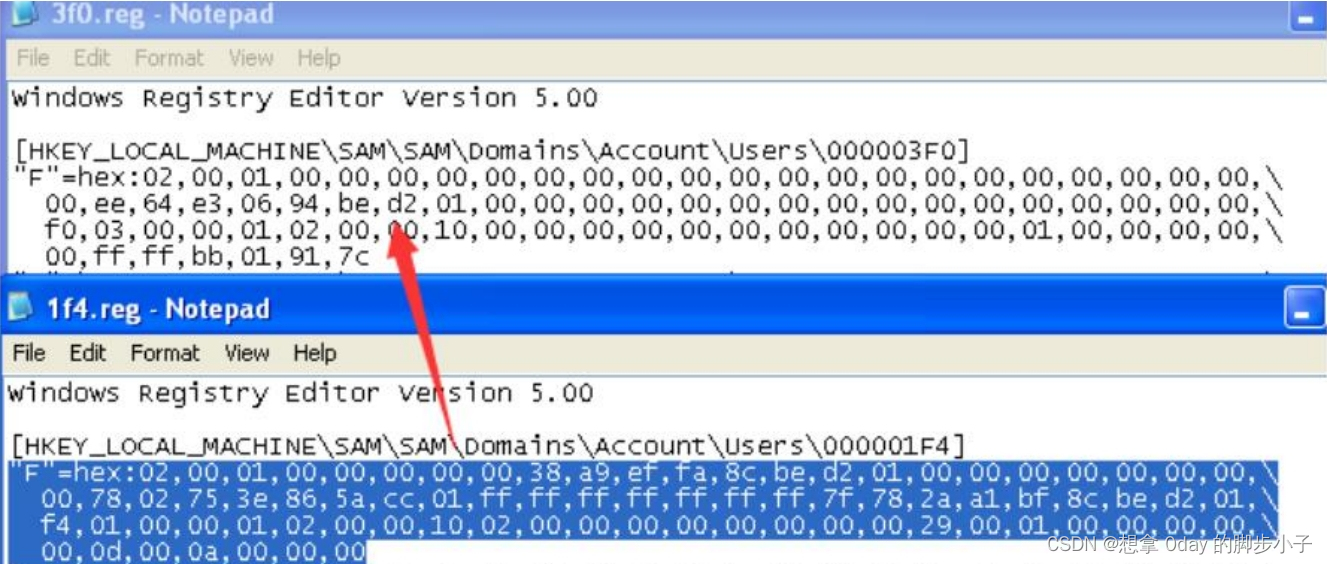

接着打开0x3F0目录导出的文件,可以看到F表示用户信息,V表示权限信息

接着,用1f4文件中F的键值替换3f0中F的键值:

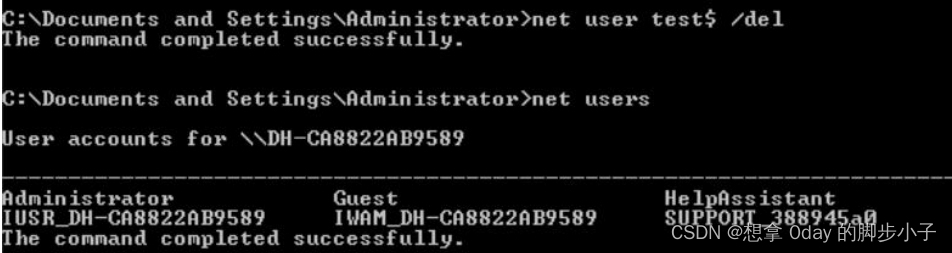

接着在命令行删除test$用户:

可以看到test$用户的信息被删除了。

然后双击刚刚修改过的3f0文件,提示是否将内容添加进注册表

选择Yes,接着对刚刚导出的test$.reg文件进行同样的操作,然后进入注册表中查看

查看得到刚刚删除的test$用户又显示出来了。

重新刷新查看计算机管理中的用户和命令行下的net users命令,没有显示该用户

接着注销当前账户后就可以使用test$用户登录了。

但是上述的方法在注册表中仍然可以查看到(容易被杀毒软件查杀,且注册表可见用户名称及对应的盐值),

这时可以通过rootkit工具实现超级隐藏。

防御方法:

通过任务管理器查看是否存在用户名后接$的用户,若存在则需要通过杀毒软件找到相

应的隐藏文件再将其删除。

Windows 账号克隆

Windows账号克隆的整个步骤为:

1、禁用账号guest

2、改guest密码:net user guest pass

3、运行>regedit>HKEY_LOCAL_MACHINE>SAM>SAM>Domains>Account>Users,

1F4:Administrator,1F5:guest

4、将Administrator中1F4的F值复制给guest中1F5的F值即可

Windows 日志与审计

windows有3种类型的事件日志:

a) 系统日志,用于跟踪系统时间,跟踪系统的启动过程中的事件或控制器的故障

b) 应用程序日志,跟踪用户程序关联的事件,比如应用程序加载的dll,或失败的信息

c) 安全日志,安全日志的默认状态是关闭的,用于记录登录上网和下网,改变访问权限以及系统的启动和关闭,

日志的默认存储路径在%systemroot%\system32\config中,

位于注册表的HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\EventLog后,

下面的Application,Security,System三个子文件分别对应了应用程序,安全,系统三个日志

Windows事件日志简介

打开控制面板->系统与安全->事件查看器

本质上是数据库:发生什么--什么时间--与谁有关--是否系统相关--访问什么资源

共有五种事件级别:所有的事件必须只能拥有其中的一种事件级别

成功的审核安全访问尝试,主要指安全性日志,所有的成功登录系统都会被记录为成

功审核事件

日志审计的基本规则:

FTP日志分析,在#DATE后面显示的为日期,然后在下面显示的信息依次是:

时间,IP地址,USER,用户名, 331(试图登录)

时间,IP地址,PASS – 530(登录失败)

时间,IP地址,PASS – 230(登录成功)

时间,IP地址,PASS – 530(登录失败)

HTTP日志分析,基本内容为:

日期,时间,访客IP,访问的IP,端口,后面可能是GET 然后一个文件(或网页),

后面的信息是浏览器和操作系统

Windows 安全策略

本地安全策略:

本地安全策略影响本地计算机的安全设置,当用户登录到系统时,就会受到本地

安全策略的影响,他会限制用户的一些操作,如密码长度等等。

win+r -->Secpol.msc 开启本地安全策略管理器

a) 密码策略,这个可以在控制面板本地安全策略里面找到,设置的密码必需符合安全性要求,并且有效期默认为42天,其中所有的选择的都是可以自己设置的,包括密码的安全性要求的开关等

b) 锁定策略,可以在本地安全策略里面设置账户锁定策略,就是输入多少次密码输入错误之后执行的操作

c) 审核策略,审核策略是网络安全的核心之一,这个也是在本地安全策略secpol.msc里面的,审核报告会被写入安全日志,可以使用事件查看器来查看

d) 用户权力指派,安全组定义了从建立页面文件到登录服务器控制台的各种权力。用户和组通过被添加到相应的安全组页面而得到的这些系统权限

e) 安全选项:安全选项包括了一些与安全有关的注册表项,这些表项与用户无关,只影响到常规的系统操作,可以使用secedit命令来更改,可以使用Refresh-policyMachine_policy在不重启计算机的情况下刷新策略

本地安全组策略:

win+r -->gpedit.msc 开启本地组策略管理器

Windows 服务器权限分析

常见用户(权限从高到低):SYSTEM、Administrator、Guest(默认是禁用的)

常见用户组:Administrators(最高权限)、Backup Operators(不如Administrators权限高,但差不多)、Guests(与USER组权限相同)、Distributed COM Users、Network Configuration Operators、Performance Log Users、Performance Monitor Users、Power Users、Print Operators、Users、IIS_WPG

Windows2003默认权限:

1、默认只安装静态HTTP服务器

2、增强的文件访问控制

3、父目录被禁用

4、坚持最小特权原则

Windows 密码安全性测试

本地管理员密码如何获取:Mimikatz(渗透测试常用工具。法国一个牛B的人写的轻量

级调试器,可以帮助安全测试人员抓取Windows密码。)

使用方法:

privilege::debug 提升权限

sekurlsa::logonpassWords 抓取密码

(根据电脑的位数,选择对应位数的版本)

Windows 7 shift后门

攻击方法:

五次shift(粘滞键>sethc.exe 替换为cmd.exe、explorer.exe),前提是破坏WFP即Windows文件保护

Shift后门制作

cd c:\windows\system32

attrib -s -r -h sethc.exe

+r或-r [文件名] 设置文件属性是否为只读

+h或-h [文件名] 设置文件属性是否隐含

+s或-s [文件名] 设置文件属性是否为系统文件

copy cmd.exe sethc.exe

注销用户,在登录界面中连续输入5次shift键:

输入explorer.exe直接绕过登录成功:

防御方法:

cd c:\windows\system32

cacls sethc.exe /p everyone:n

再去尝试5次shift已经没有效果了。

软件捆绑类远控、后门查杀

1、查看进程:

netstat -an

netstat -ano多显示一个PID

tasklist /svc

2、查看服务:

可以使用工具XueTr

微软服务的描述在最后都是由句号的,而第三方的服务是没有的。

先将dll文件删除,然后终止进程关闭服务。

其他

小窍门:

离开电脑时,一定要锁屏

快捷键是:WIN+L

安装杀毒软件

切勿随意共享文件

定期备份重要数据

版权归原作者 想拿 0day 的脚步小子 所有, 如有侵权,请联系我们删除。