5月1日,《信息安全技术 关键信息基础设施安全保护要求》(GB/T 39204-2022)国家标准正式实施。该标准作为关键信息基础设施安全保护标准体系的构建基础,提出了关键信息基础设施安全保护的三项基本原则,为运营者开展关键信息基础设施保护工作需求提供了强有力的指导。

近些年来,针对关键信息基础设施的网络攻击事件愈演愈烈,这些攻击不仅会对企业造成直接危害,而且可能导致国家关键信息基础设施的瘫痪。这其中,企业暴露在外的互联网资产成为了攻击者常常“借用”的突破口,也成为了企业最大的网络安全隐患。而被动式防御已经无法对抗这种未知的、高强度的网络攻击,这已经成为了行业共识。在《关键信息基础设施安全保护要求》中也明确提出关键信息基础设施保护要从分析识别、安全防护、检测评估、监测预警、主动防御、事件处置等六个方面对关键信息基础设施进行全生命周期的安全防护。在主动防御环节,正式将收敛暴露面纳入保护要求,要求包括:

1)应识别和减少互联网和内网资产的互联网协议地址、端口、应用服务等暴露面压缩互联网出口数量。

2)应减少对外暴露组织架构、邮箱账号、组织通信录等内部信息,防范社会工程学攻击。

3)不应在公共存储空间(例如∶ 代码托管平台、文库、网盘等)存储可能被攻击者利用的技术文档。例如∶ 网络拓扑图、源代码、互联网协议地址规划等。

随着企业数字化转型的深入发展,企业的“云足迹”和资产暴露正以前所未有的速度扩张,攻击面也在同步扩大,根据CybelAngel最新发布的报告,防火墙之外的资产暴露已经成为各行业网络安全威胁的最大来源。一般企业都会有多个互联网出口,这就意味着攻击者可以有更多的攻击路径选择,也意味着企业需要投入更多的人力进行相应的监测分析和响应工作。因此,企业需要对这些互联网出口进行功能规划,尽量合并或减少不必要的互联网出口。

企业的IT部门普遍存在资产管理缺陷,这就成为了企业网络安全防护的一个灰色地带。而对攻击者来说,最习惯的渗透方式就是直接找到企业的这些系统或后台,通过撞库、暴力破解等方式进行攻击,从而直接获取管理权限。因此,企业一定要从管理上尽量杜绝这一缺陷,做好资产管理工作。

当然,企业除了从管理和流程上做到以上要求,最佳的解决方案是引入专业的攻击面管理技术,更加系统化的做好收敛暴露面工作。作为国内首家专注于外部攻击面管理的网络安全公司零零信安在这一领域拥有丰富的实践经验。零零信安EASM产品能够将企业暴露在外的(数字资产)与企业之间映射,通过与漏洞情报数据进行关联,持续发现业务数据和代码泄露、组织机构和人员信息的泄露、以及对供应链的攻击面进行检测,并通过对全球开放网络和非公开网络的数千个情报源、数百亿量级数据、企业自身业务上下文等进行大量数据采集和弱点优先级分析,为企业用户输出攻击面情报,帮助企业充分做好收敛暴露面的工作。

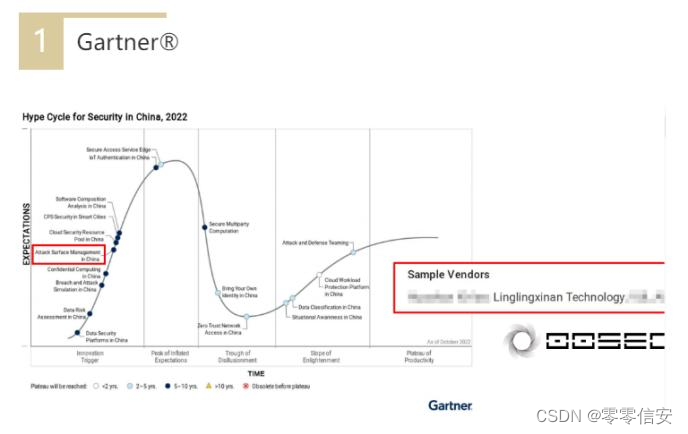

同时,在Gartner《Hype Cycle for Security in China 2022》报告中,零零信安还入选了攻击面管理推荐厂商。Gartner在报告中还提及了一些新的驱动力观察,强调了攻击面管理在当下和未来应用的潜力,认同攻击面管理在“防御演习”当中的高价值作用,从而提前梳理自身薄弱环节。

如今,攻防演练已经成为企业网络安全防护体系的基础配置,以求提升自身的网络安全整体防护能力。我们对攻防演练中攻击方的常用攻击手段分析发现,攻击方首先会通过各种渠道去收集目标企业的各种信息,收集的情报越详细,攻击就会越隐蔽越快速。从攻方视角来看,这就要求防守方要比攻击者更了解企业暴露在互联网上的系统、端口、后台管理系统等信息,互联网暴露面越多,防守方压力越大,也越容易被攻击方攻破防线。因此,攻击面管理也成为了攻防演练中防守方急需补充的一项重要安全能力。

目前,零零信安旗下国内首个在线EASM平台0.zone发布以来,注册用户已超过5万,越来越多的企业用户正在使用零零信安外部攻击面管理技术完善自身的网络安全防护体系。同时,零零信安00SEC-E&E还可以专注于为甲乙方企业提供外部攻击面数据服务,目标是在安全管理、攻击检测、漏洞管理三个场景下,为SOAR、SOC、SIEM、MDR、安全运维(服务),IDS、IPS、NDR、XDR、蜜罐、CTI、应急响应团队(服务),漏洞管理系统、扫描器、 CAASM、BAS、风险评估(服务)、渗透测试团队(服务)等产品和服务提供基础数据能力,让国内所有安全产品都具备外部攻击面/暴露面检测能力。

版权归原作者 零零信安 所有, 如有侵权,请联系我们删除。