1.防火墙特征 逻辑区域过滤器 隐藏内网网络结构 自身安全保障 主动防御攻击

2.二层防火墙特点:

接口不存在IP 功能类似交换机路由协议会被限制

现存的网络地址不需要重新规划

部分功能不能使用(vpn等)

3.三层防火墙特点:

接口具备IP地址具有路由功能

现存网络地址需要重新规划

所有功能都可使用

4.区域间流量默认拒绝放行,使用指令可放行

default action deny //默认开启

security-policy

default action permit

5.区域内流量默认放行,使用指令可拒绝放行

default packet-filter intrazone enable

6.

7.包过滤防火墙 ACL:

逐包检测 同一个会话的所有报文都必须经过安全检测,效率低下 速度慢

无法关联前后报文的状态 导致配置繁琐

只能检测单一报文的IP TCP UDP不能在应用层进行分析 导致无法支持多通道协议 只能放行所有端口 存在安全风险

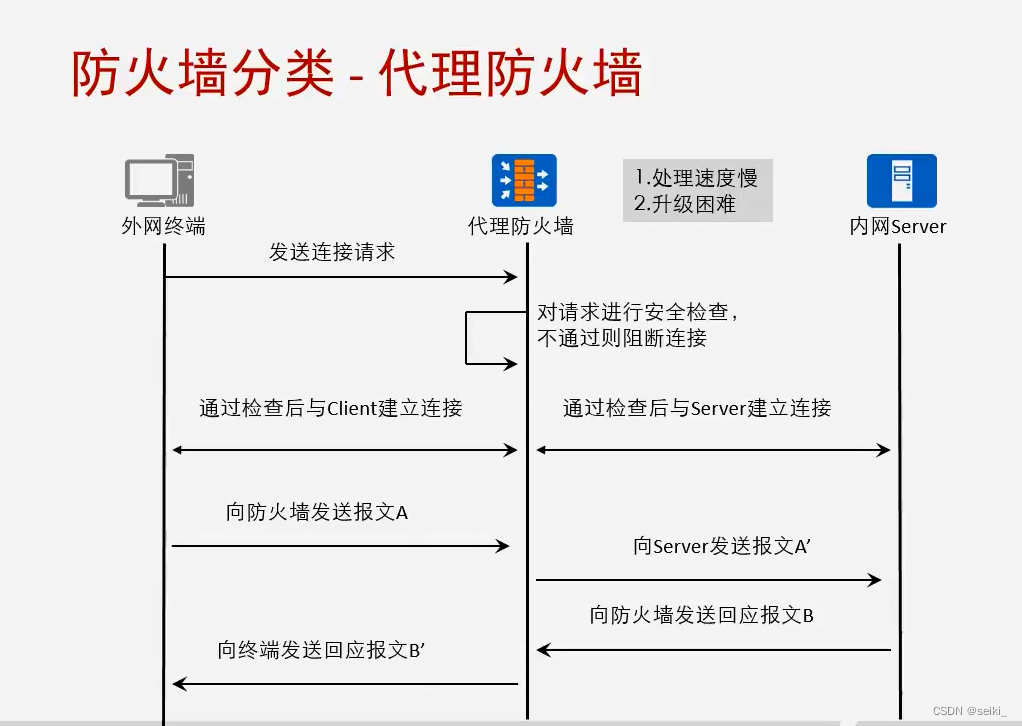

8.代理防火墙图解

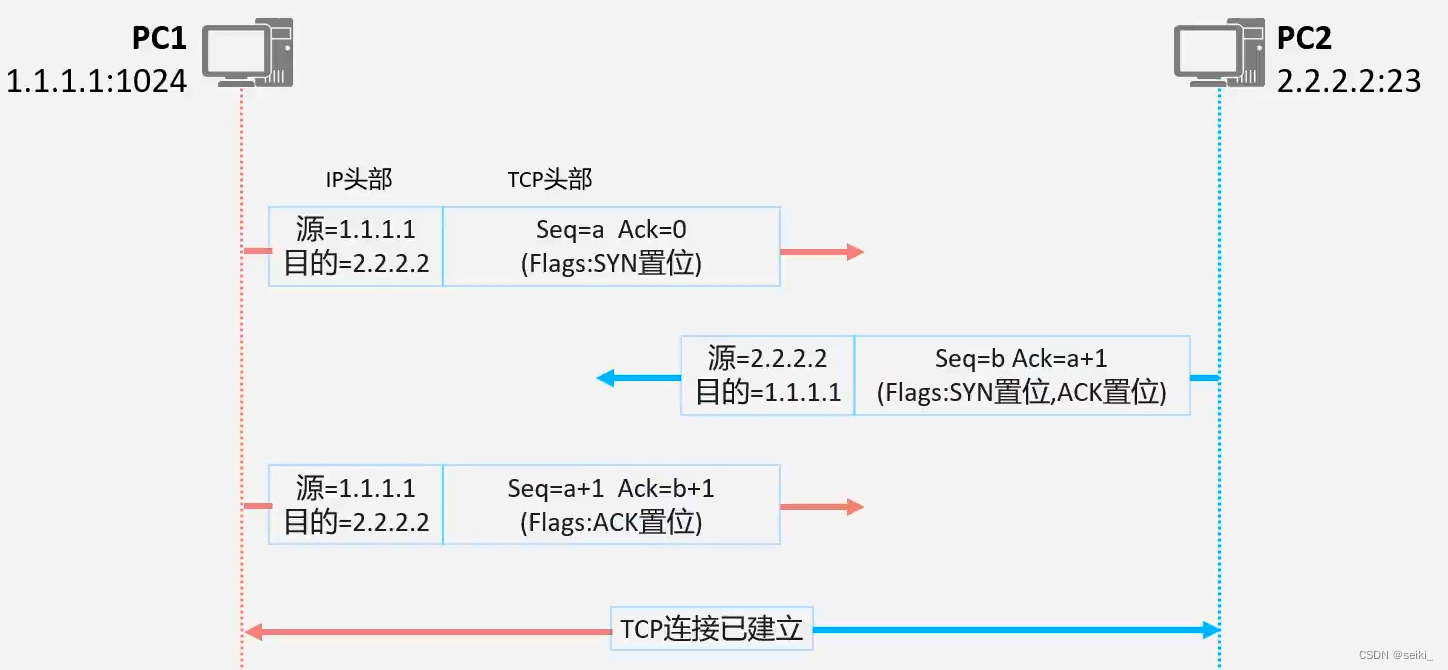

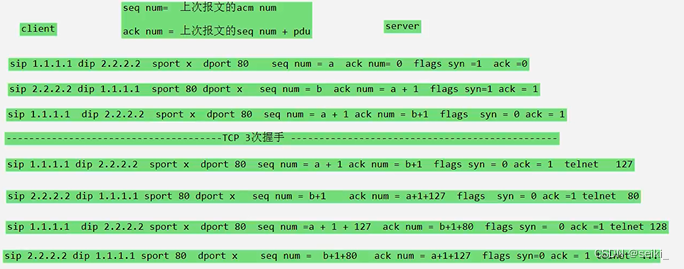

9.TCP三次握手

TCP报文格式示例

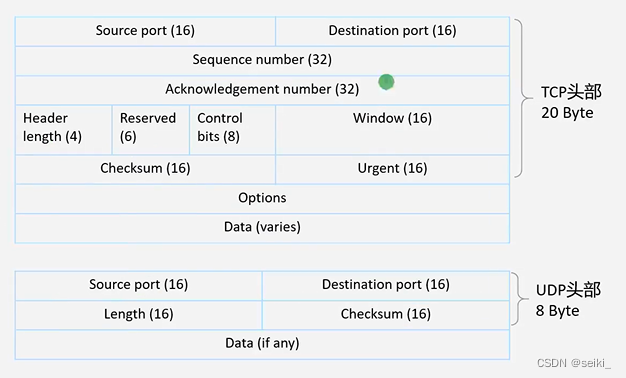

10.TCP报文格式&UDP报文格式对比

11.防火墙安全策略

安全策略是按照一定规则控制设备对流量转发以及对流量进行内容安全一体化检测的策略

规则的本质是包过滤

12.使用指令加入安全区域

firewall zone trust //进入安全区域trust视图(可选其他区域)

add interface g 1/0/0 //向安全区域加入端口

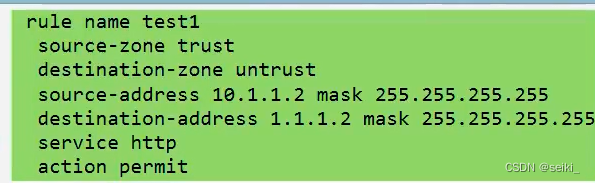

13.配置安全策略

security-policy //进入安全策略视图

rule name xxx //给安全策略命名

14.报文进行策略匹配时是按照switch语句的思路进行匹配(即只会在第一个匹配的策略时跳出)

无匹配则按照默认策略进行

15.会话在转发流程中的位置

16.安全策略配置命令示例

17.开启状态检测后,如果没有首包特征,哪怕报文符合条件也会被丢弃。(UDP可以无视)

18.报文来回路径不一致的情况下,tcp报文是会被状态检测的防火墙丢弃的,所以需要关闭状态检测或修正路径。

版权归原作者 seiki_ 所有, 如有侵权,请联系我们删除。