一、环境

VMware下的kali(攻击机)、Windows 7 x64(目标机)

kali下载链接:

https://blog.csdn.net/Stupid__Angel/article/details/125939197

Windows 7 x64镜像下载链接:

链接:https://pan.baidu.com/s/1dvZgIOi1zWBzqXM-EJgZ7A?pwd=abcd

提取码:abcd

--来自百度网盘超级会员V1的分享

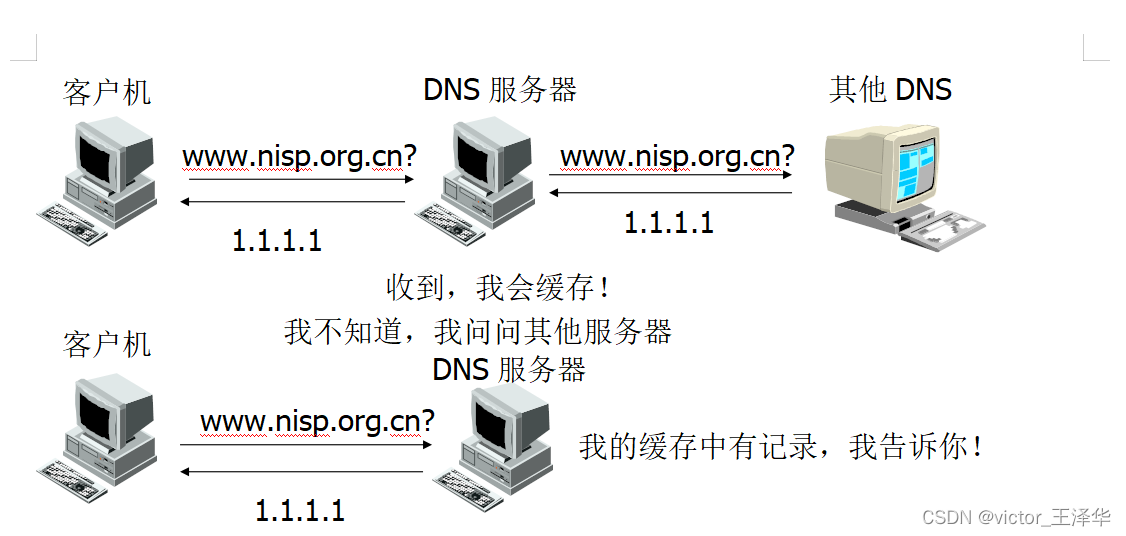

二、dns欺骗原理

什么是DNS 域名系统( Domain Name System ),是一种分布式网络目录服务,主要用于域名与 IP 地址的相互转换

DNS特点:分散和分层的机制来实现域名空间的委派授权以及域名与地址相转换的授权

DNS查询请求是层层传递,查询和应答无严格身份验证、会话无加密

收到应答后DNS服务器会缓存结果

三、dns欺骗操作

1、首先,确定目标机的ip和网关,攻击机要先冒充目标机的网关,对目标机进行arp欺骗

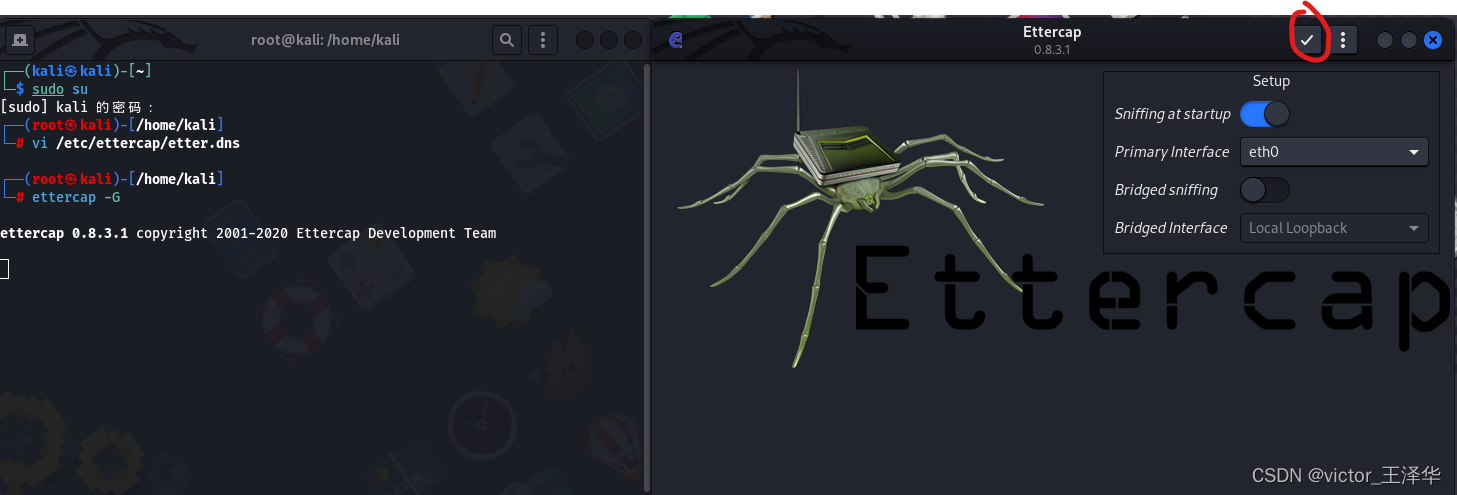

2、打开kali,输入sudo su 进入root用户

2、输入vi /etc/ettercap/etter.dns ,在配置文件下输入www.baidu.com A 192.168.230.133

(这是把百度的域名对应攻击者的ip,在攻击机做中间人后,目标机先访问这里的dns)

(A代表ipv4,AAA代表ipv6)

3、输入ettercap -G ,进入ettercap工具 ,点击对勾

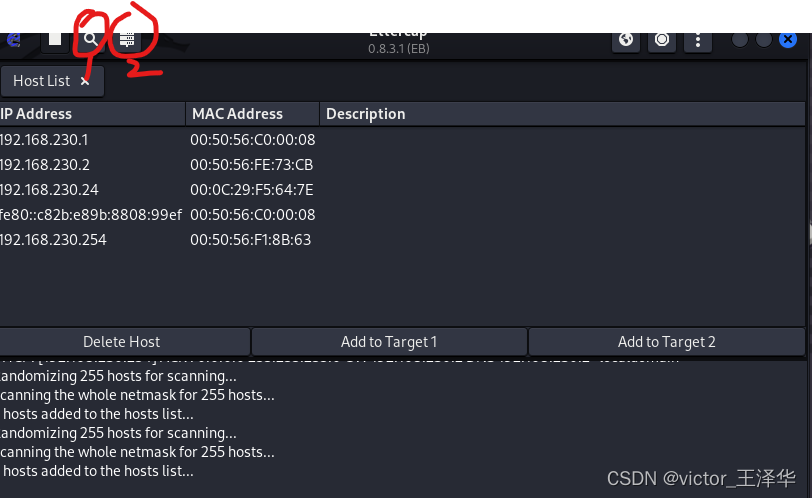

4、分别点击1和2,得到Host List

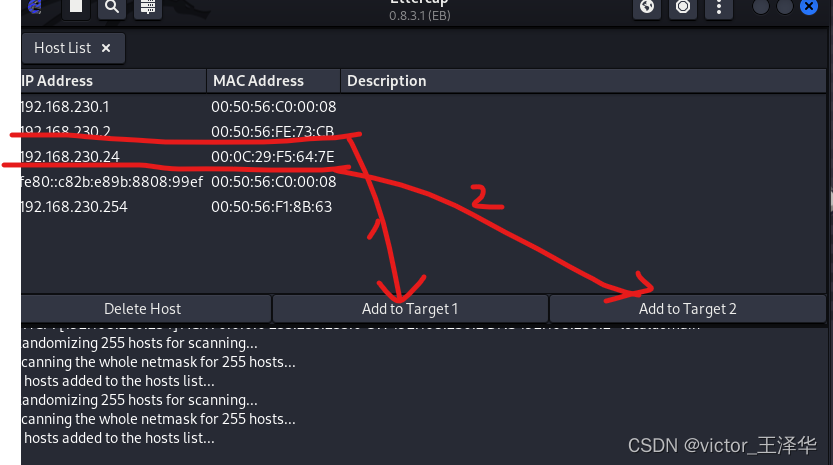

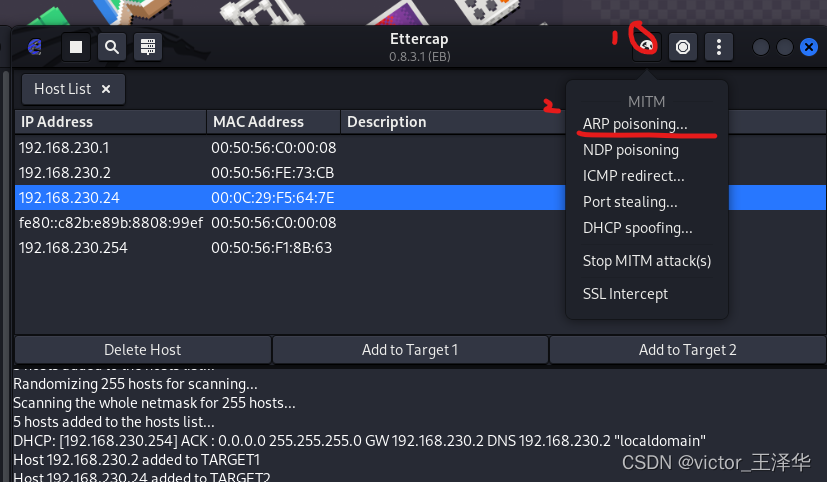

5、如图分别把目标机ip与网关IP加入Target中

6、点击1下的2,即可进行arp欺骗了(感觉这个工具不咋滴,始终能使目标机连网,但是攻击机已经做了一个中间人)

7、可以看到目标机的网关mac地址已是攻击机的mac地址了

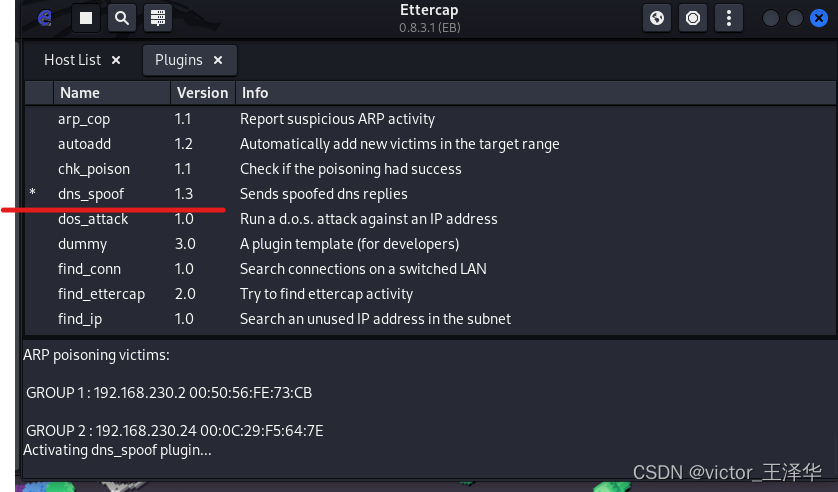

8、进行如下1-2-3-dns_spoof操作,可进行dns欺骗了

9、在目标机ping www.baidu.com ,发现ip为攻击机架设的ip

四、dns欺骗的危害

输入了正确的域名,访问了错误的服务器

信息窃取

虚假广告

五、dns欺骗的防御

1、DNS服务器:

使用新版本的DNS软件

安全设置对抗DNS欺骗

使用安全技术对DNS数据进行保护(DoH、DoT )

2、应用服务器:

服务证书

用户自主标识

版权归原作者 victor_王泽华 所有, 如有侵权,请联系我们删除。