章节知识点:

应用架构:Web/APP/云应用/三方服务/负载均衡等

安全产品:CDN/WAF/IDS/IPS/蜜罐/防火墙/杀毒等

渗透命令:文件上传下载/端口服务/Shell反弹等

抓包技术:HTTP/TCP/UDP/ICMP/DNS/封包/代理等

算法加密:数据编码/密码算法/密码保护/反编译/加壳等

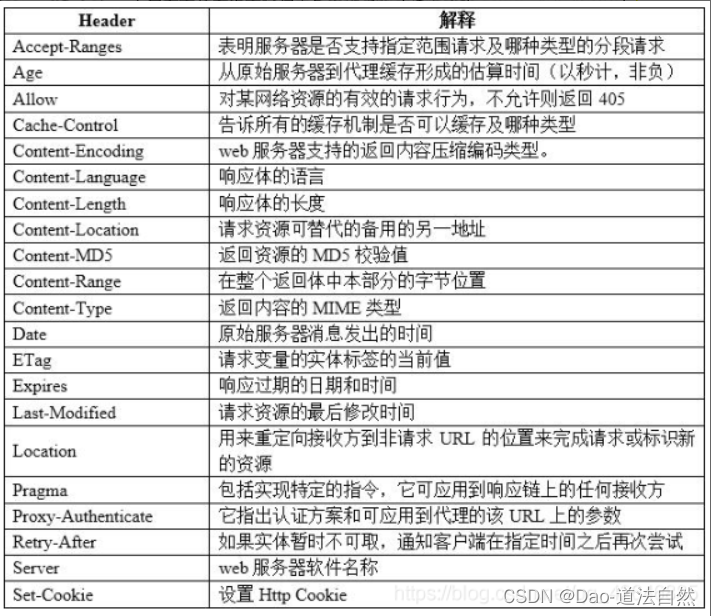

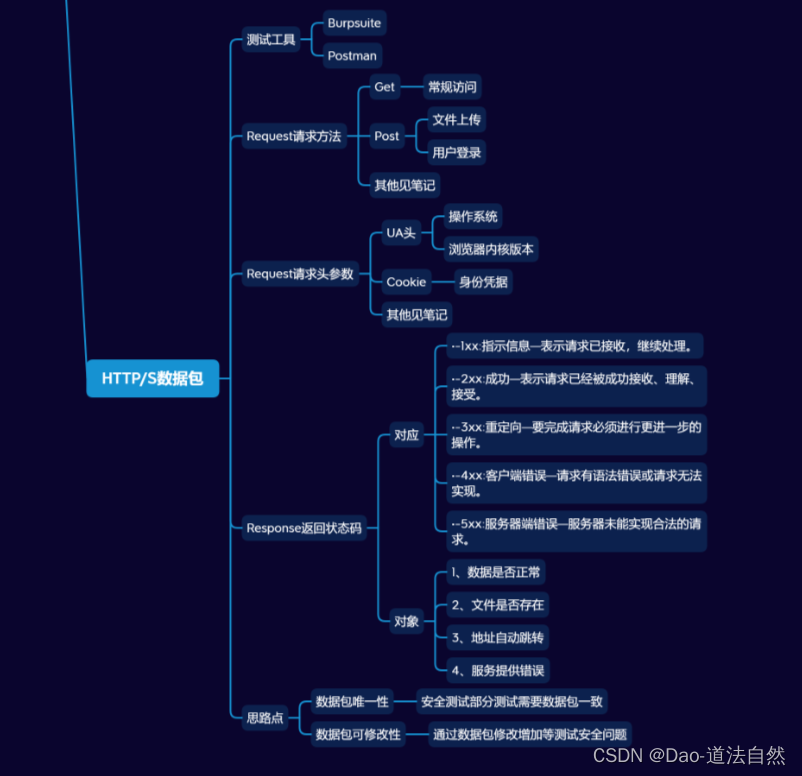

数据-方法&头部&状态码

Web通讯

加上代理之后

HTTP报文

请求报文

回复报文

请求包

1、常规请求-Get

2、用户登录-Post

•get:向特定资源发出请求(请求指定页面信息,并返回实体主体);

•post:向指定资源提交数据进行处理请求(提交表单、上传文件),又可能导致新的资源的建立或原有资源的修改;

•head:与服务器索与get请求一致的相应,响应体不会返回,获取包含在小消息头中的原信息(与get请求类

似,返回的响应中没有具体内容,用于获取报头);

•put:向指定资源位置上上传其最新内容(从客户端向服务器传送的数据取代指定文档的内容),与post的区别是put为幂等,post为非幂等;

•trace:回显服务器收到的请求,用于测试和诊断。trace是http8种请求方式之中最安全的l

•delete:请求服务器删除request-URL所标示的资源(请求服务器删除页面)

•option:返回服务器针对特定资源所支持的HTML请求方法 或web服务器发送测试服务器功能(允许客户 端查看服务器性能);

•connect : HTTP/1.1协议中能够将连接改为管道方式的代理服务器1、UA头-设备平台

2、Cookie-身份替换

返回包

状态码

1、数据是否正常

2、文件是否存在

3、地址自动跳转

4、服务提供错误

注:容错处理识别

•-1xx:指示信息—表示请求已接收,继续处理。

•-2xx:成功—表示请求已经被成功接收、理解、接受。

•-3xx:重定向—要完成请求必须进行更进一步的操作。

•-4xx:客户端错误—请求有语法错误或请求无法实现。

•-5xx:服务器端错误—服务器未能实现合法的请求。

•200 OK:客户端请求成功

•301 redirect:页面永久性移走,服务器进行重定向跳转;

•302 redirect:页面暂时性移走,服务器进行重定向跳转,具有被劫持的安全风险;

•400 BadRequest:由于客户端请求有语法错误,不能被服务器所理解;

•401 Unauthonzed:请求未经授权。

•403 Forbidden:服务器收到请求,但是拒绝提供服务。

•404 NotFound:请求的资源不存在,例如,输入了错误的URL;

•500 InternalServerError:服务器发生不可预期的错误,无法完成客户端的请求;

•503 ServiceUnavailable:服务器当前不能够处理客户端的请求

在渗透测试时,最好使用原本的数据包

Cookie是标识用户身份的,使用管理员的Cookie即可绕过密码输入而访问后台

以文件判断

案例-文件探针

目录扫描思路

- 抓取页面数据包

- 将数据包发送至Intruder(Intruder模块是一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。)

- 首先点击clean清除所有§§,在GET /§11§ HTTP/1.1中间加入11并选中11按下add§

- 点击Payloads,add添加需要替换的文件名称,点击Options修改error handing,将Payload Encoding取消选中

- 点击Intruder,Start获取到响应页面是否正常访问

这个一般取消,他会把payloadURL编码,有影响

案例-登录爆破

登陆爆破思路

- 抓取登录失败的数据包

- 发送至Intruder,首先点击clean清除所有§§,选中明文密码和加密密码add§,模式选用Cluster bomb,也就是两个不同字典进行替换

- 通过加入字典来一一识别爆破,字典是明文,先判断出此密码的加密方式,开启burp应用自带的密文加密

- 在桌面创建字典.txt,分别添加进1,2字典的位置,2字典还要多个步骤设计加密过程,选中Payload Processing添加Add,加密格式为Hash,MD5.

- 最后查看数据返回302的加密密文全部是一样的,这就是登录密文

工具-Postman自构造使用

这个工具是用来自写构建HTTP数据包,主要用来测试API接口居多

中文安装:Postman中文版,竟如此简单,真香 - 知乎

思维导图

版权归原作者 Dao-道法自然 所有, 如有侵权,请联系我们删除。