目录

本文档是Windows 操作系统的对于IIS服务IIS应用服务在安全等方面的安全配置要求,对系统的安全配置审计、加固操作起到指导性作用。

****** 账号管理、认证授权****** ****** ELK-IIS-01-01-01******

编号

ELK-IIS-01-01-01

名称

为不同的网站分配不同的账号权限

实施目的

根据不同类型用途设置不同的帐户账号,提高系统,网站程序安全性。

问题影响

账号混淆,权限不明确,存在越权使用的可能。

系统当前状态

- 启动ISM(Internet Server Manager);

2、启动WWW服务属性页;

实施步骤

Cmd下创建一个账号Users用户组的账号,然后网站属性,目录安全性,身份验证和访问权限,编辑,把刚才创建的账号加到匿名访问那里。

回退方案

删除新增加的帐户

判断依据

标记用户用途,定期建立用户列表,比较是否有非法用户

实施风险

低

重要等级

★★★

备注

****** ELK-IIS-01-01-02******

编号

ELK-IIS-01-01-02

名称

登陆认证的安全性

实施目的

取消Web的匿名服务

问题影响

Web服务器带来安全性问题。

系统当前状态

- 启动ISM(Internet Server Manager);

- 启动WWW服务属性页;

- 取消其匿名访问服务。

实施步骤

安装IIS后产生的匿名用户IUSR_Computername(密码随机产生),其匿名访问给Web服务器带来潜在的安全性问题,应对其权限加以控制。如无匿名访问需要,可取消Web的匿名服务。具体方法:

①启动ISM(Internet Server Manager);

②启动WWW服务属性页;

③取消其匿名访问服务。

回退方案

恢复匿名访问

判断依据

查看服务看是否取消了

实施风险

低

重要等级

★

备注

*ELK-IIS-01-01-03*

编号

ELK-IIS-01-01-03

名称

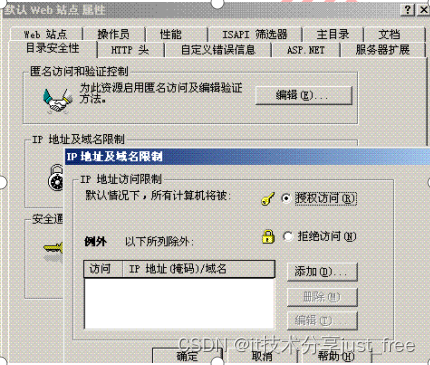

IP地址的控制

实施目的

阻止非法IP访问

问题影响

Web服务器带来安全性问题。

系统当前状态

查看Internet 信息服务(IIS)管理器配置是否与原来相同

实施步骤

- 参考配置操作

开始->管理工具->Internet 信息服务(IIS)管理器 选择相应的站点,然后右键点击“属性”

回退方案

取消IP访问控制

判断依据

1、判定条件

需要限制访问源的话进行ip范围限制。

2、检测操作

开始->管理工具->Internet 信息服务(IIS)管理器 选择相应的站点,然后右键点击“属性”。检查是否进行了ip的限制。

实施风险

低

重要等级

★

备注

****** ELK-IIS-01-01-04******

编号

ELK-IIS-01-01-04

名称

密码复杂度

实施目的

防止非法访问。

问题影响

非法访问攻击。

系统当前状态

查看密码必须符合复杂性要求是否与原来配置相同。

实施步骤

1、参考配置操作

进入“控制面板->管理工具->本地安全策略”,在“帐户策略->密码策略”:“密码必须符合复杂性要求”选择“已启动”

回退方案

恢复到原来默认的状态。

判断依据

1、判定条件

“密码必须符合复杂性要求”选择“已启动”

2、检测操作

进入“控制面板->管理工具->本地安全策略”,在“帐户策略->密码策略”:查看是否“密码必须符合复杂性要求”选择“已启动”

实施风险

中

重要等级

★

备注

日志配置 ****** ELK-IIS-02-01-01******

编号

ELK-IIS-02-01-01

名称

调整IIS日志

实施目的

默认的日志不会为我们搜索黑客记录提供很大的帮助,所以我们必须扩展W3C日志记录格式

问题影响

给Web服务器带来安全性问题。

系统当前状态

- 启动ISM(Internet Server Manager);

- 启动WWW服务属性页;

实施步骤

1、右检查是否启用了日志记录,右键单击所述站点,然后从上菜单中选择启用“属性→Web 站点→启用日志记录”复选框。

2、开始->管理工具->Internet 信息服务(IIS)管理器 选择相应的站点,然后右键点击“属性”。

IIS安装后的默认主目录是“%system%Inetpubwwwroot”,为更好地抵抗踩点、刺探等攻击行为,应该更改主目录位置,如下图所示:

回退方案

恢复IIS日志路径到C:\WINDOWS\system32\LogFiles目录。

判断依据

是否启用了W3C日志记录,和日志路径是否更改。

实施风险

高

重要等级

★

备注

**** *ELK-IIS-02-01-02*

编号

ELK-IIS-02-01-02

名称

IIS记录安全事件安全基线要求项

实施目的

设备应配置日志功能,记录与设备相关的安全事件。

问题影响

非法访问攻击。

系统当前状态

查看本地策略是否与原来相同。

实施步骤

1、参考配置操作

(1)进入“控制面板->管理工具->本地安全策略”,在“本地策略->审核策略”中配置相应 “审核对象访问”、“审核目录服务器访问”、“审核系统事件”、“审核帐号管理”、“审核过程追踪”选项。

(2)运行IIS管理器->“Internet信息服务”->“应用相关站点”属性->“网站”->“属性”->“高级”,选择“时间”、“日期”、“扩展属性”是否选择

回退方案

恢复到原来默认的状态。

判断依据

1、判定条件

确定系统相关“审核策略”。

确定IIS相关“站点属性”日志详细记录。

2、检测操作

进入“控制面板->管理工具->本地安全策略”,查看“本地策略->审核策略”配置“成功”、“失败”的选择记录。

实施风险

中

重要等级

★

备注

**** *ELK-IIS-02-01-03*

编号

ELK-IIS-02-01-03

名称

日志访问权限

实施目的

设备应配置权限,控制对日志文件读取、修改和删除等操作。

问题影响

恶意修改日志。

系统当前状态

查看审核策略更改是否与原来相同

实施步骤

1、参考配置操作

进入“控制面板->管理工具->本地安全策略”,在“本地策略->审核策略”中配置相应“审核策略更改”配置相应选项。

回退方案

恢复到原来默认的状态。

判断依据

1、判定条件

确定系统相关“审核策略”

2、检测操作

进入“控制面板->管理工具->本地安全策略”,在“本地策略->审核策略”中配置相应“审核策略更改”选项选择状态。

实施风险

中

重要等级

★

备注

通信协议 **** *ELK-IIS-03-01-01*

编号

ELK-IIS-03-01-01

名称

IIS服务SSL身份访问认证

实施目的

非法访问。

问题影响

恶意访问,非法攻击。

系统当前状态

查看Internet信息服务”->“Web站点的属性页” ->“目录安全性”选项->单击“密钥管理器配置是否与原来相同。

实施步骤

IIS的身份认证除了匿名访问、基本验证和Windows NT请求/响应方式外,还有一种安全性更高的认证:通过SSL(Security Socket Layer)安全机制使用数字证书,以此提升IIS应用的身份访问安全性。

启动“Internet信息服务”->“Web站点的属性页” ->“目录安全性”选项->单击“密钥管理器”通过密钥管理器生成密钥对文件和请求文件;从身份认证权限中申请一个证书; 通过密钥管理器在服务器上安装证书激活Web站点的SSL安全性。

回退方案

恢复到原来默认的状态。

判断依据

1、判定条件

登录“Internet信息服务”->“Web站点的属性页” ->“目录安全性”->“编辑”查看SSL相应选项选择状态。

2、检测操作

(1)登录“Internet信息服务”->“Web站点的属性页” ->“目录安全性”->“编辑”查看SSL相应选项选择状态。

(2)配置相应SSL身份认证后,分别以普通身份及基于SSL证书方式分别登录Web应用,查看登录状态。

实施风险

中

重要等级

★

备注

设备其他安全要求 *ELK-IIS-04-01-01*

编号

ELK-IIS-04-01-01

名称

文件安全配置要求:删除不必要的脚本影射。

实施目的

阻止除指定文件外非法运行

问题影响

给Web服务器带来安全性问题。

系统当前状态

- 启动ISM(Internet Server Manager);

- 启动WWW服务属性页;

- 删除不必要的应用程序映射。

实施步骤

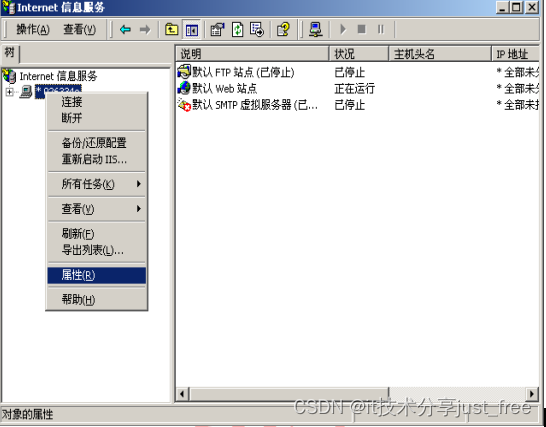

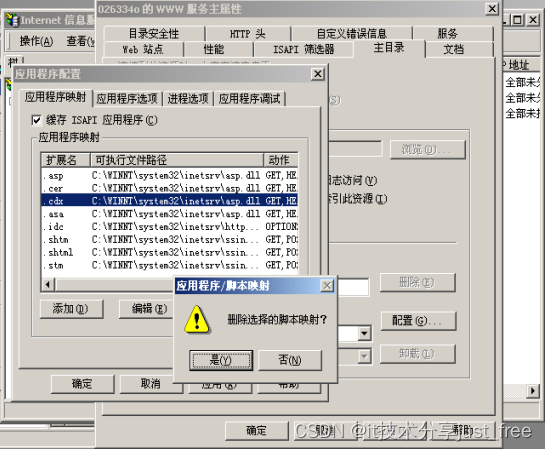

1、参考配置操作

开始->管理工具->Internet 信息服务(IIS)管理器 选择相应的站点,然后右键点击“属性” -〉编辑 -〉根目录 -〉配置,然后从列表中删除以下不必要的脚本,包括:.htr、idc、.stm、.shtm、.shtml、.printer、.htw、.ida 和.idq。

删除的原则:只保留需要的脚本映射。

配置方法:

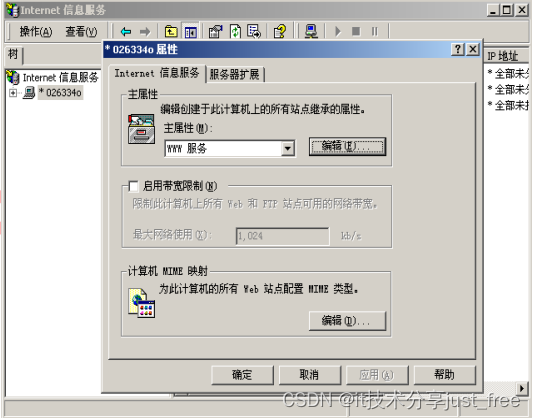

从“Internet 服务管理器”中:选择计算机名,点鼠标右键,选择属性:

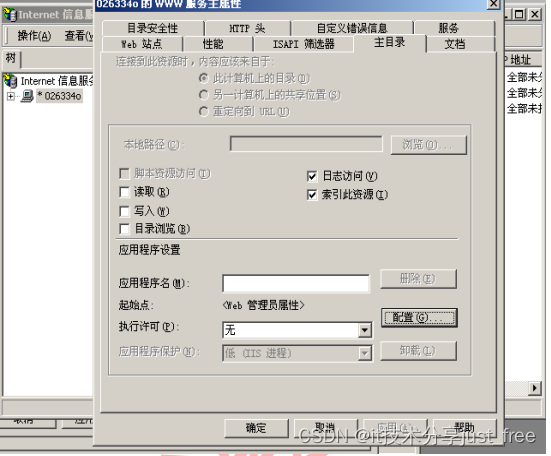

然后选择编辑:

然后选择主目录,点击配置:

选择需要删除的扩展名,点击删除:(以下图示仅供参考,依据实际需求操作)

选择需要删除的扩展名,点击删除:(以下图示仅供参考,依据实际需求操作)

回退方案

恢复IIS扩展映射。

判断依据

指定的映射外是否能运行。

实施风险

高

重要等级

★

备注

**** *ELK-IIS-04-01-02*

编号

ELK-IIS-04-01-02

名称

关闭并删除默认站点

实施目的

阻止除指定文件外运行。

问题影响

给Web服务器带来安全性问题。

系统当前状态

- 启动ISM(Internet Server Manager);

实施步骤

默认FTP站点

默认Web站点

管理Web站点

回退方案

重新启动默认的FTP、WEB站点。

判断依据

访问默认的站点

实施风险

低

重要等级

★★

备注

*ELK-IIS-04-01-03*

编号

ELK-IIS-04-01-03

名称

更改内容或文件的内容属性

实施目的

防止非法用户非法进入网站。

问题影响

非法用户非法进入网站

系统当前状态

- 启动ISM(Internet Server Manager);

2、启动WWW服务属性页;

实施步骤

- 启动ISM(Internet服务器管理器);

- 跳到主目录。

- 去掉脚本资源访问,写入,目录浏览

回退方案

恢复到原来默认的状态。

判断依据

尝试写入文件。

实施风险

高

重要等级

★★

备注

**** *ELK-IIS-04-01-04*

编号

ELK-IIS-04-01-04

名称

设置WEB目录所在的文件系统为NTFS

实施目的

为防止目录和文件的非法修改,和对访问控制的实现

问题影响

非法修改文件、目录、非法访问。

系统当前状态

查看WEB目录所在分区属性

实施步骤

将 FAT 卷转换成 NTFS。

CONVERT volume /FS:NTFS [/V] [/CvtArea:filename] [/NoSecurity] [/X]

volume 指定驱动器号(后面跟一个冒号)、

装载点或卷名。

/FS:NTFS 指定要被转换成 NTFS 的卷。

/V 指定 Convert 应该用详述模式运行。

/CvtArea:filename

将根目录中的一个接续文件指定为

NTFS 系统文件的占位符。

/NoSecurity 指定每个人都可以访问转换的文件

和目录的安全设置。

/X 如果必要,先强行卸载卷。

该卷的所有打开的句柄则无效。

回退方案

无

判断依据

尝试非法修改文件、目录。

实施风险

高

重要等级

★★

备注

*ELK-IIS-04-01-05*

编号

ELK-IIS-04-01-05

名称

重定义错误信息

实施目的

防止泄露网站信息。

问题影响

被黑客得到网站有用信息、

系统当前状态

1、启动ISM(Internet服务器管理器);

2、启动Web属性页中“自定义错误信息”选项卡

3、设置各错误信息的页面。

实施步骤

也可以在WEB的配置文件中自行定义

ASP.net

如

<configuration>

<system.web>

<customErrors mode=”On” defaultRedirect=”error.asp”>

<error statusCode=”404″ redirect=”notfound.asp” />

</customErrors>

</system.web>

</configuration>

很多文章讲了怎样防止数据库不被下载都不错的,只要记住一点 .不要改成asp就可以了,不然给你放一个一句话木马让你死的很难看,再着在IIS中将HTTP404.500等 Object Not Found出错页面通过URL重定向到一个定制HTM文件,这样大多数的暴库得到的都是你设置好的文件,自然就掩饰了数据库的地址还能防止一些菜鸟sql 注射。

对于服务器管理员,既然你不可能挨个检查每个网站是否存在SQL注入漏洞,那么就来个一个绝招。这个绝招能有效防止SQL注入入侵而且"省心又省力,效果真好! "SQL注入入侵是根据IIS给出的ASP错误提示信息来入侵的,如果你把IIS设置成不管出什么样的ASP错误,只给出一种错误提示信息,即http 500错误,那么人家就没办法入侵了。具体设置请参看图2。主要把500:100这个错误的默认提示页面 C:\WINDOWS\Help\iisHelp\common0-100.asp改成

C:\WINDOWS\Help\iisHelp\common0.htm即可,这时,无论ASP运行中出什么错,服务器都只提示HTTP 500错误。

还可更改C:\WINDOWS\Help\iisHelp\common4b.htm内容改为这样,出错了自动转到首页。

回退方案

恢复到原来默认的状态。

判断依据

访问错误页面。

实施风险

中

重要等级

★

备注

版权归原作者 it技术分享just_free 所有, 如有侵权,请联系我们删除。