注意:

本次嗅探攻击,用arp中毒举例,嗅探的是Telnet服务

请看拓扑图,AR1就是我们嗅探的目标,这朵云就攻击者kali

一、kali终端root权限下,输入

ettercap -G

G 指的是GUI,打开的ettercap的图形化操作界面

差不多认识到这就可以了

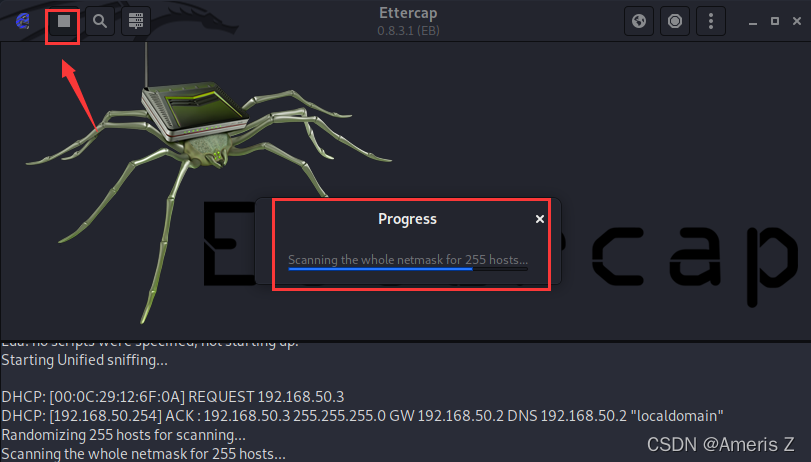

二、搜索主机

可能有时候搜不到或者搜索的主机不完整,那就多搜几次,或者ping一下

搜寻两次后我就找到了我的主机

三、加入到target

将攻击目标主机加入到target 1

将kali本地加入到target 2

点击右上角三点---target----current target

就能看到刚才加进去的主机了,检查一下有没有错,错了就delete删掉,再重新加进去就好

四、 选择中间人攻击方式

我这是arp中毒实验,用这个举例子

sniff 那个是嗅探远端连接

only 那个是指单向连接

勾完点击OK

五、选择攻击的协议

选择all,我都要

点击OK

六、开始嗅探

确认是在嗅探中

先远程登录一下AR1

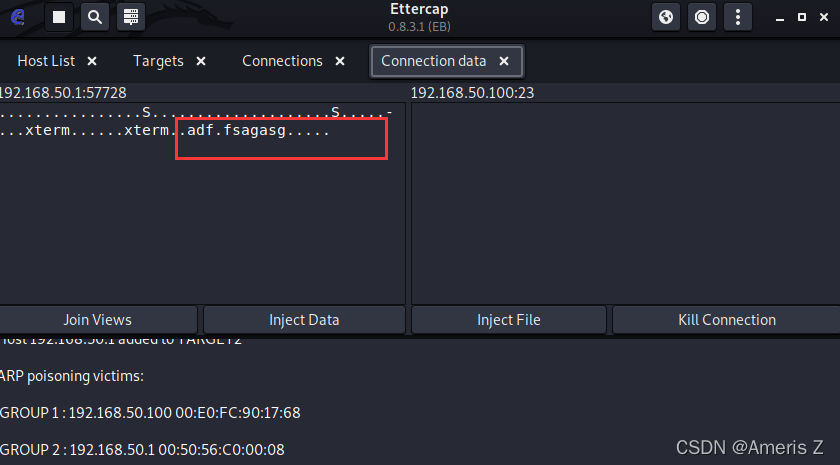

七、查看连接数据

三点 --- view ---- connections

就可以来到了这个界面(因为我做的是嗅探Telnet服务,所以找到23端口号的,我就确认是它了)

这就是我嗅探到的用户名 和 密码(我刚输入的正好也是这个)

我随便输入的,抓到了(说明即便不是正确的登录,也会抓到;所以对于多次抓到的数据要加以分析和验证。)

可能说的还不太全面,希望对你有所帮助~~~

版权归原作者 Ameris Z 所有, 如有侵权,请联系我们删除。