谷歌警告多个威胁参与者正在利用其日历服务作为命令和控制(C2)基础设施。

谷歌警告 称,多个威胁参与者共享一个名为“Google Calendar RAT”的公共概念验证(PoC)漏洞,该漏洞依赖日历服务来托管命令和控制(C2)基础设施。

Google Calendar RAT 是 Google Calendar Events 上的命令与控制 (C2) PoC,它是由红队活动开发的。

要使用 GRC,只需要 Gmail 帐户。阅读GitHub 上发布的 PoC 的描述。

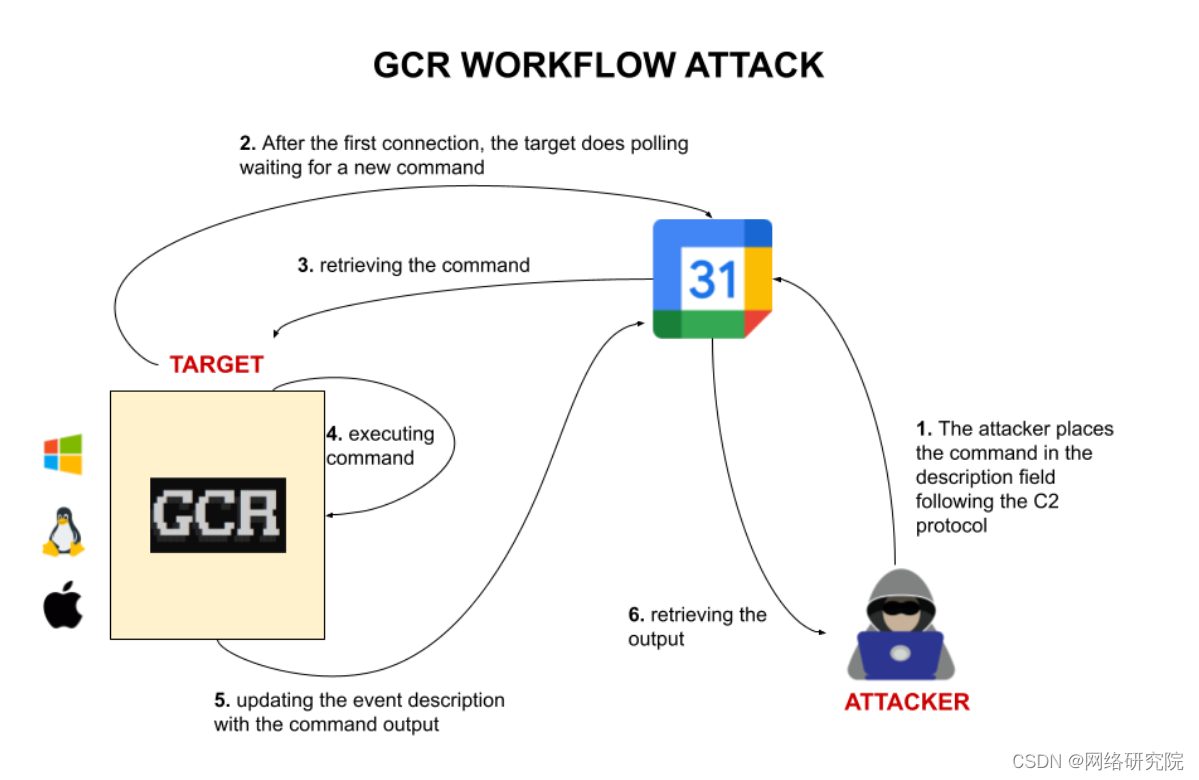

该脚本通过利用 Google 日历中的事件描述来创建一个‘隐蔽通道’。目标将直接连接到谷歌。

它可以被视为第 7 层应用程序隐蔽通道(但有些朋友会说它不可能 🙂 非常感谢“Tortellini” https://aptw.tf )”

迄今为止,谷歌尚未观察到 GCR 在野外的使用情况,但根据第八份 Threat Horizons 报告,Mandiant 已经看到多个参与者在地下论坛上分享了公开的概念证明。

谷歌服务的滥用使得防御者很难发现恶意活动。

虽然迄今为止我们还没有看到 GCR 被广泛使用,但 Mandiant 注意到多个参与者在地下论坛上分享了公开的概念证明,这说明了人们对滥用云服务的持续兴趣。

GCR 在受感染的计算机上运行,定期轮询日历事件描述以查找新命令,在目标设备上执行这些命令,然后使用命令输出更新事件描述。

阅读谷歌报告:根据开发者的说法,GCR 仅通过谷歌运营的合法基础设施进行通信,这使得防御者很难检测到可疑活动。

Google TAG 此前曾观察到威胁行为者在其运营中滥用 Google 服务。

2023 年 3 月,TAG 发现一个与伊朗有关的 APT 组织,使用宏文档通过小型 .NET 后门 BANANAMAIL 感染用户,该后门依赖 Gmail 作为 C2 基础设施。

该后门使用 IMAP 连接到攻击者使用的网络邮件帐户,并解析电子邮件以执行命令。

当时,TAG 专家禁用了攻击者控制的用作 C2 基础设施的 Gmail 帐户。

版权归原作者 网络研究院 所有, 如有侵权,请联系我们删除。