一、简介

本案例介绍了防火墙在校园出口安全方案中的应用。通过分析校园网安全面临的主要问题以及校方在网络访问管理中的常见需求。

二、方案简介

随着教育信息化的加速,高校网络建设日趋完善,在师生畅享丰富网络资源的同时,校园网络的安全问题也逐渐凸显,并直接影响学校的教学、管理、科研等活动。如何构建一个安全、高速的校园网络,已成为高校网络管理者需要迫切解决的问题。

校园网从网络层到应用层的各个层面都面临着不同的安全威胁:

- 网络边界防护:校园网一般拥有多个出口,链路带宽高,网络结构复杂;病毒、蠕虫的传播成为最大安全隐患;越来越多的远程网络接入,对安全性构成极大挑战。

- 内容安全防护:无法及时发现和阻断网络入侵行为;需要对用户访问的URL进行控制,允许或禁止访问某些网页资源,规范上网行为;需要防范不当的网络留言和内容发布,防止造成不良的社会影响。

FW作为高性能的下一代防火墙,可以部署在校园网出口,帮助高校降低安全威胁,实现有效的网络管理。FW不仅可以提供安全隔离和日常攻击防范,还具备多种高级应用安全能力,如攻击防范、IPS、防病毒、上网行为审计等,在实施边界防护的同时提供应用层防护。

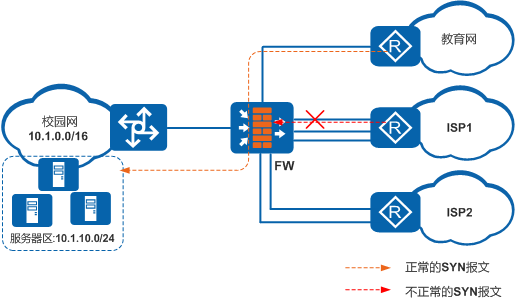

如下图所示,FW作为安全网关部署在校园网出口,提供内、外网互访的安全隔离和防护。FW不仅可以提供传统的基于IP地址的安全策略制定和网络访问控制,还可以提供基于用户的访问控制和行为溯源。这给予了网络管理者极大的灵活性,可以依据网络实际情况选择最高效的管控策略,并减少安全维护的工作量。

三、基于IP地址的策略控制

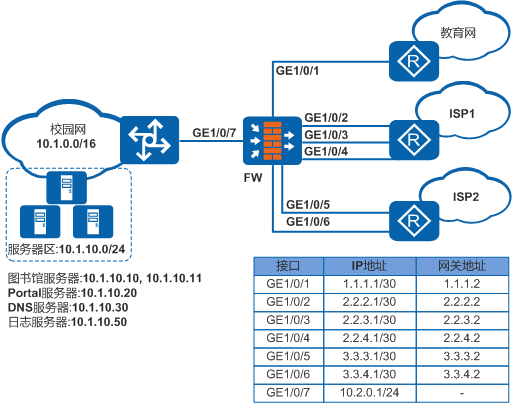

3.1 典型组网

如下图所示,FW作为安全网关部署在校园网出口,为校内用户提供宽带服务,为校外用户提供服务器访问服务。由于校园网络是逐步、分期发展起来的,所以出口链路的带宽并不均衡,其中教育网的链路带宽为1G,ISP1的3条链路带宽分别为200M、1G和200M,ISP2的2条链路带宽均为1G。

由于学校网络的主要用途是学习和工作,所以在保证内网用户和服务器安全的同时,要合理分配带宽资源,并对网络流量进行负载分担,提升内外部用户的访问体验。校园网的主要需求如下:

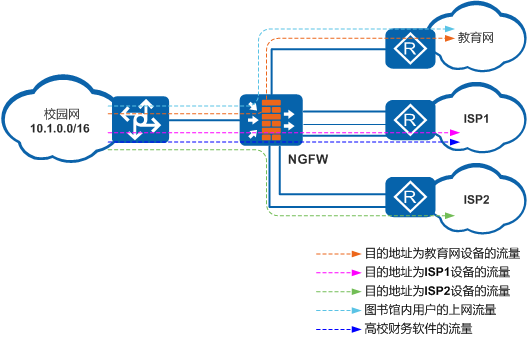

3.1.1 负载分担

- 为了保证内网用户的上网体验,充分利用多条ISP链路,学校希望访问特定ISP网络的流量优先从该ISP对应的出接口转发出去,例如访问教育网的流量优先从GE1/0/1转发,访问ISP2的流量优先从GE1/0/5或GE1/0/6转发。同时,对属于同一ISP的多条链路,可以按照链路带宽或权重的比例进行流量负载分担。为提高转发的可靠性,防止单条链路流量过大导致丢包,各链路间还要实现链路备份。

- 各ISP链路的传输质量实际上是不同的,其中教育网和ISP2的链路质量较高,可以用来转发对时延要求较高的业务流量(例如远程教学系统的流量),ISP1的链路质量较差,可以用来转发占用带宽大、业务价值小的业务流量(例如P2P流量)。考虑到费用因素,访问其他高校服务器的流量、图书馆内用户的上网流量、所有匹配缺省路由的流量需要从教育网链路转发出去。

- 由于校内用户自动获得的是同一个DNS服务器地址,所以流量将从同一条ISP链路转发出去。学校希望充分利用其他链路资源,所以要分流部分DNS请求报文到其他ISP链路上。如果只是改变了报文的出接口,还是无法解决后续上网流量集中在一条链路上的问题。所以要将报文发送到不同ISP的DNS服务器上,这样解析后的地址就属于不同的ISP,达到了分流的目的。

- 学校内部署了DNS服务器提供域名解析服务,不同ISP的用户访问学校网站时,可以解析到属于自己ISP的地址,不会解析到其他ISP的地址,提高访问质量。 由于访问图书馆服务器的流量较大,所以需要部署2台服务器对流量进行负载分担。

3.1.2 地址转换

- 校内用户访问Internet时需要使用公网IP地址。

- 校内服务器使用公网IP地址同时为内、外网用户提供服务,例如图书馆服务器、Portal服务器、DNS服务器等。

3.1.3 安全防护

- 按照网络设备所处的位置划分不同区域,并对各区域间的流量进行安全隔离,控制各区域间的互访权限。例如,允许校内用户访问外网资源,只允许外网用户访问校内服务器的指定端口。

- 能够防御常见的DDoS攻击(例如SYN flood攻击)和单包攻击(例如Land攻击)。

- 能够对网络入侵行为进行阻断或告警。

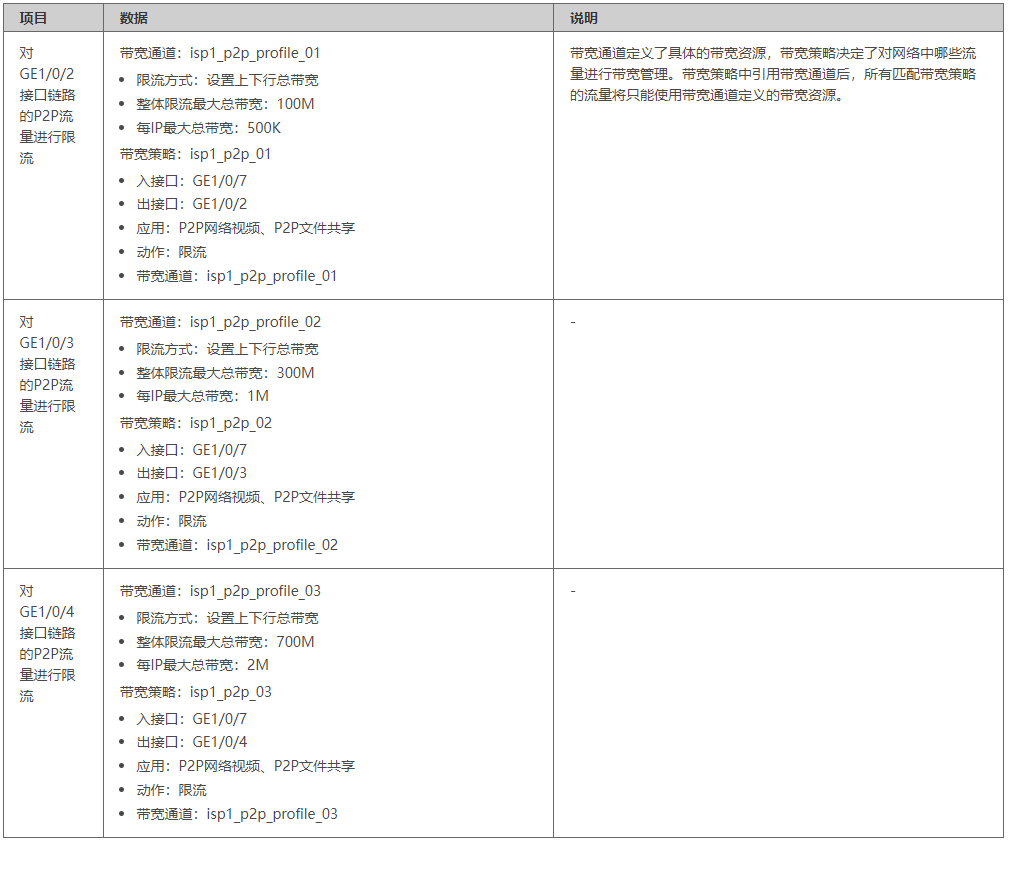

3.1.3 带宽管控

- 由于带宽资源有限,所以学校希望限制P2P流量占用的带宽比例,并限制每个用户的P2P流量带宽。常见的P2P流量主要来源于下载软件(如迅雷、电驴、BT、Ares、Vuze)、音乐软件(如酷我音乐盒、酷狗、SoulSeek)或视频网站或软件(如百度影音、爱奇艺、搜狐影音)。

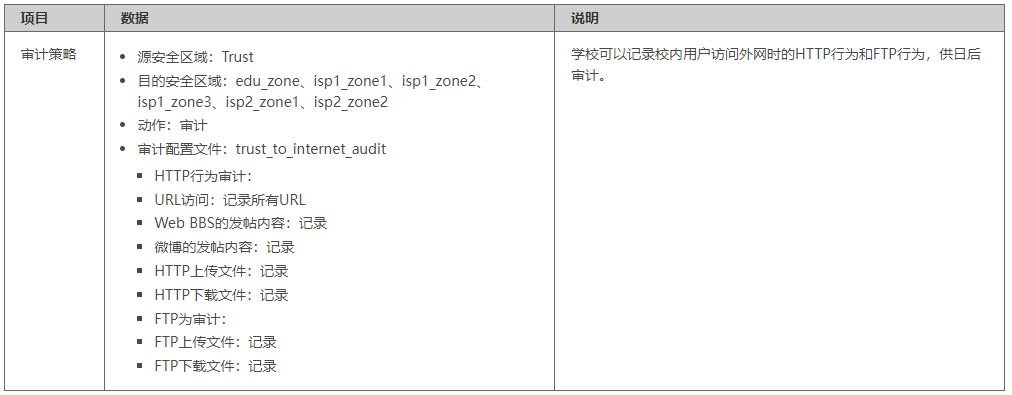

3.1.4 溯源审计

- 为了防止个别校内用户的不当网络行为对学校声誉造成伤害,并做到事后能够回溯和还原事件,需要对校内用户的网络行为进行审计,供日后审查和分析。需要审计的行为主要包括URL访问记录、BBS和微博的发帖内容、HTTP上传和下载行为、FTP上传和下载行为。

- 学校部署有日志服务器,需要在日志服务器上查看攻击防范和入侵检测的日志,并且能够查看NAT转换前后的IP地址。

3.2 业务规划

FW可以满足校园网的所有需求,下面给出具体功能的介绍并结合组网进行业务规划。

3.2.1 网络基础及访问控制配置

FW通过设置安全区域将校园网的各个区域安全隔离,并通过安全策略控制各个区域间的互访权限。

其中,校园网用户处于Trust区域,安全级别最高,可以主动访问所有安全区域;服务器也处于Trust区域,但是通过策略控制服务器仅可以访问外网区域,不可以访问Trust区域内的设备;分别为各ISP创建安全区域,这是为了方便单独控制某两个域间的策略,允许各ISP区域中的设备访问服务器区。同时,为了保证安全区域间多通道协议(例如FTP协议)的正常通信,还需要开启ASPF功能。

网络基础配置规划

访问控制配置规划

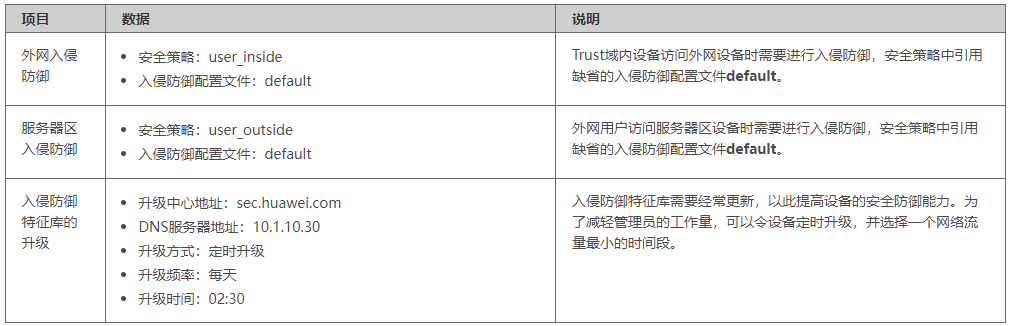

3.2.3 入侵防御

为了防止僵尸、木马、蠕虫的入侵,需要在FW上部署入侵防御功能,对入侵行为进行告警或阻断。为了更好地识别入侵行为,FW还需要定期通过安全中心平台(sec.huawei.com)更新入侵防御特征库。

入侵防御配置规划

3.2.4 DNS透明代理

DNS透明代理功能可以修改DNS请求报文的目的地址,实现DNS服务器的重定向。本例中结合策略路由智能选路,可以使DNS请求报文按照链路带宽比例进行转发,由于解析后的服务器地址也属于不同的ISP,所以后续的访问流量也会分担到不同的ISP链路上。

DNS透明代理配置规划

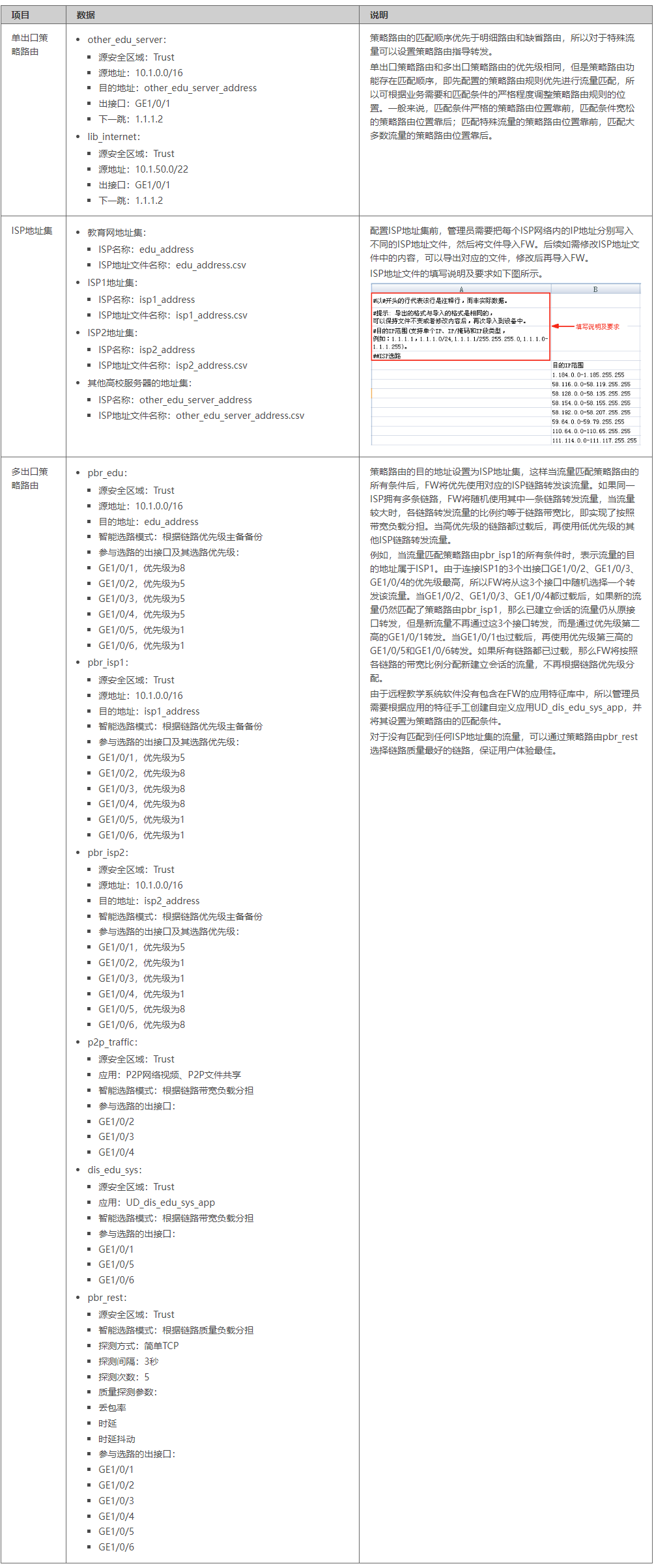

3.2.5 智能选路

为了满足校园网出口的流量转发需求,可以在FW上部署策略路由智能选路功能,结合ISP地址集即可实现按照运营商转发流量。此外,对于某些特殊流量的转发需求,可以利用单出口策略路由指导流量从固定的出接口转发。最后,对于没有命中ISP地址集的流量,可以选择链路质量最好的链路转发出去。

智能选路配置规划

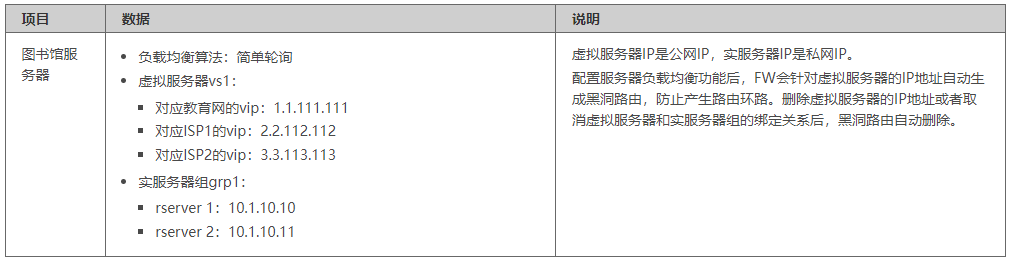

3.2.6 服务器负载均衡

图书馆的2台服务器对外体现为一台高性能、高可靠性的虚拟服务器,对于用户来说访问的就是虚拟服务器,而并不知道实际处理业务的是其他服务器。为了提升用户访问体验,虚拟服务器向外发布多个ISP的公网IP地址。

服务器负载均衡配置规划

3.2.7 智能DNS

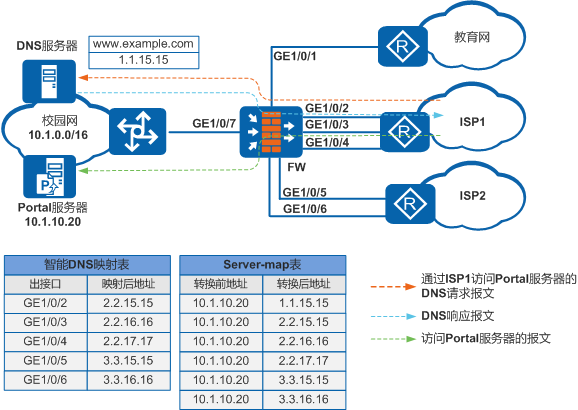

智能DNS是指存在私网DNS服务器的情况下,FW对于来自不同ISP的DNS请求进行智能回复,使各ISP的用户能够获得最适合的解析地址,即与用户属于同一ISP网络的服务器地址。

例如,学校内网有一台DNS服务器,上面存放了Portal服务器的域名(www.example.com)和教育网分配的公网地址1.1.15.15,并在FW的GE1/0/2接口上启用智能DNS功能,映射后的地址为ISP1分配的公网地址2.2.15.15。

当教育网下的用户访问Portal服务器地址时,由于接口GE1/0/1没有配置智能DNS功能,因此最终用户得到的Portal服务器地址就是其原本教育网分配的公网地址1.1.15.15。当ISP1下的用户访问Portal服务器地址时,DNS服务器返回给ISP1用户的DNS响应消息到达FW的GE1/0/2接口时,FW会把响应消息中原始的教育网地址1.1.15.15替换成ISP1分配的公网地址2.2.15.15,ISP1下的用户收到DNS响应消息后,就会和2.2.15.15这个地址进行通信。当然,在FW上还需要配置一条NAT Server映射,将Portal服务器的私网地址10.1.10.20和2.2.15.15进行绑定,从而实现ISP1下的用户通过ISP1的地址2.2.15.15和Portal服务器进行通信。

智能DNS配置规划

3.2.8 NAT

3.2.8.1 NAT Server

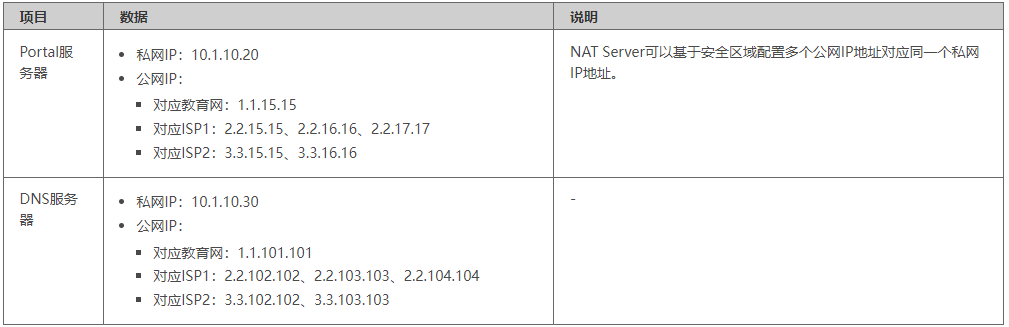

为保证各个ISP的用户能够访问内网服务器,需要在FW上部署NAT Server功能,将服务器的私网地址转换成公网地址。

NAT Server配置规划

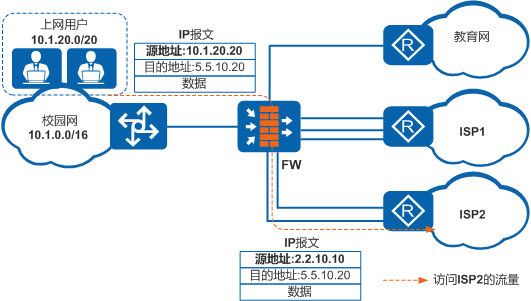

3.2.8.2 源NAT

为保证大量内网用户能够利用有限的公网IP地址访问外网,需要在FW上部署源NAT功能,将报文的私网IP地址转换成公网IP地址。

源NAT配置规划

3.8.3 NAT ALG

FW配置NAT功能后,如果需要转发多通道协议报文(例如FTP协议),则必须开启该协议对应的NAT ALG功能,保证多通道协议报文可以顺利的进行地址转换。本案例中以FTP、QQ和RTSP协议为例,开启这些协议对应的NAT ALG功能。

3.2.9 攻击防范

攻击防范功能可以检测出多种类型的网络攻击,包括DDoS攻击和单包攻击,保护内部网络免受恶意攻击。

攻击防范配置规划

3.2.10审计策略

FW支持审计功能,通过审计策略定义需要审计的上网行为并进行记录,管理员后续可以对用户的上网行为进行审查和分析。

审计策略配置规划

3.2.11 带宽管理

由于P2P流量非常耗费带宽资源,所以学校希望限制ISP1各链路上的P2P流量带宽,并针对单个IP的P2P流量带宽进行限制。带宽管理功能可以针对特定类型的流量进行整体限流或者限制每IP/每用户的流量。

带宽管理配置规划

3.2.12 日志服务器设备

日志服务器可以进行日志的收集、查询和报表呈现。FW和日志服务器进行配套使用后,可以在日志服务器上查看FW输出的会话日志,其中也包含NAT转换前后的会话日志,通过这些日志即可查看到NAT转换的地址信息;也可以在日志服务器上查看FW输出的IPS日志和攻击防范日志,通过这些日志即可查询出网络中的攻击行为和入侵行为。

对接网管设备配置规划

3.3 注意事项

- ISP地址集中的IP地址是否齐全直接影响智能选路、智能DNS功能的实施效果,请定期从安全中心平台(isecurity.huawei.com)更新ISP地址库。

- 多出口场景下,策略路由智能选路不能和IP欺骗攻击防范功能或URPF(Unicast Reverse Path Forwarding,单播逆向路径转发)功能一起使用。如果开启IP欺骗攻击防范功能或URPF功能,可能导致FW丢弃报文。

- 智能DNS功能需要License授权,并通过动态加载功能加载相应组件包后方可使用。

- 服务器负载均衡功能的虚拟服务器的IP地址不能和下列IP地址相同: - NAT Server的公网IP地址(global IP)- NAT地址池中的IP地址- 网关的IP地址- FW的接口IP地址

- 服务器负载均衡功能的实服务器的IP地址不能和下列IP地址相同: - 虚拟服务器的IP地址- NAT Server的公网IP(global IP)- NAT Server的内网服务器IP地址(inside IP)

- 配置服务器负载均衡功能后,在配置安全策略和路由功能时,需针对实服务器的IP地址进行配置,而不是虚拟服务器的IP地址。

- 配置NAT地址池和NAT Server后,需要针对地址池中的地址和NAT Server的公网地址配置黑洞路由,防止产生路由环路。

- 只有审计管理员才能配置审计功能和查看审计日志。

- 只有支持安装硬盘且硬盘在位的设备才能在Web界面上查看和导出审计日志。

- 在报文来回路径不一致的组网环境中,审计日志记录的内容可能不完整。

3.4 配置步骤

- 配置接口和安全区域,并为参与选路的出接口配置网关地址、带宽和过载保护阈值。

<FW> system-view

[FW] interface GigabitEthernet 1/0/1

[FW-GigabitEthernet1/0/1] description connect_to_edu

[FW-GigabitEthernet1/0/1] ip address 1.1.1.1 255.255.255.252

[FW-GigabitEthernet1/0/1] redirect-reverse next-hop 1.1.1.2

[FW-GigabitEthernet1/0/1] bandwidth ingress 1000000 threshold 90

[FW-GigabitEthernet1/0/1] bandwidth egress 1000000 threshold 90

[FW-GigabitEthernet1/0/1] quit

[FW] interface GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2] description connect_to_isp1

[FW-GigabitEthernet1/0/2] ip address 2.2.2.1 255.255.255.252

[FW-GigabitEthernet1/0/2] redirect-reverse next-hop 2.2.2.2

[FW-GigabitEthernet1/0/2] bandwidth ingress 200000 threshold 90

[FW-GigabitEthernet1/0/2] bandwidth egress 200000 threshold 90

[FW-GigabitEthernet1/0/2] quit

[FW] interface GigabitEthernet 1/0/3

[FW-GigabitEthernet1/0/3] description connect_to_isp1

[FW-GigabitEthernet1/0/3] ip address 2.2.3.1 255.255.255.252

[FW-GigabitEthernet1/0/3] redirect-reverse next-hop 2.2.3.2

[FW-GigabitEthernet1/0/3] bandwidth ingress 1000000 threshold 90

[FW-GigabitEthernet1/0/3] bandwidth egress 1000000 threshold 90

[FW-GigabitEthernet1/0/3] quit

[FW] interface GigabitEthernet 1/0/4

[FW-GigabitEthernet1/0/4] description connect_to_isp1

[FW-GigabitEthernet1/0/4] ip address 2.2.4.1 255.255.255.252

[FW-GigabitEthernet1/0/4] redirect-reverse next-hop 2.2.4.2

[FW-GigabitEthernet1/0/4] bandwidth ingress 200000 threshold 90

[FW-GigabitEthernet1/0/4] bandwidth egress 200000 threshold 90

[FW-GigabitEthernet1/0/4] quit

[FW] interface GigabitEthernet 1/0/5

[FW-GigabitEthernet1/0/5] description connect_to_isp2

[FW-GigabitEthernet1/0/5] ip address 3.3.3.1 255.255.255.252

[FW-GigabitEthernet1/0/5] redirect-reverse next-hop 3.3.3.2

[FW-GigabitEthernet1/0/5] bandwidth ingress 1000000 threshold 90

[FW-GigabitEthernet1/0/5] bandwidth egress 1000000 threshold 90

[FW-GigabitEthernet1/0/5] quit

[FW] interface GigabitEthernet 1/0/6

[FW-GigabitEthernet1/0/6] description connect_to_isp2

[FW-GigabitEthernet1/0/6] ip address 3.3.4.1 255.255.255.252

[FW-GigabitEthernet1/0/6] redirect-reverse next-hop 3.3.4.2

[FW-GigabitEthernet1/0/6] bandwidth ingress 1000000 threshold 90

[FW-GigabitEthernet1/0/6] bandwidth egress 1000000 threshold 90

[FW-GigabitEthernet1/0/6] quit

[FW] interface GigabitEthernet 1/0/7

[FW-GigabitEthernet1/0/7] description connect_to_campus

[FW-GigabitEthernet1/0/7] ip address 10.2.0.1 255.255.255.0

[FW-GigabitEthernet1/0/7] quit

- 配置安全策略。

分别为教育网、ISP1、ISP2创建安全区域,并将各接口加入安全区域。

[FW] firewall zone name edu_zone

[FW-zone-edu_zone] set priority 20

[FW-zone-edu_zone] add interface GigabitEthernet 1/0/1

[FW-zone-edu_zone] quit

[FW] firewall zone name isp1_zone1

[FW-zone-isp1_zone1] set priority 30

[FW-zone-isp1_zone1] add interface GigabitEthernet 1/0/2

[FW-zone-isp1_zone1] quit

[FW] firewall zone name isp1_zone2

[FW-zone-isp1_zone2] set priority 40

[FW-zone-isp1_zone2] add interface GigabitEthernet 1/0/3

[FW-zone-isp1_zone2] quit

[FW] firewall zone name isp1_zone3

[FW-zone-isp1_zone3] set priority 50

[FW-zone-isp1_zone3] add interface GigabitEthernet 1/0/4

[FW-zone-isp1_zone3] quit

[FW] firewall zone name isp2_zone1

[FW-zone-isp2_zone1] set priority 60

[FW-zone-isp2_zone1] add interface GigabitEthernet 1/0/5

[FW-zone-isp2_zone1] quit

[FW] firewall zone name isp2_zone2

[FW-zone-isp2_zone2] set priority 70

[FW-zone-isp2_zone2] add interface GigabitEthernet 1/0/6

[FW-zone-isp2_zone2] quit

[FW] firewall zone trust

[FW-zone-trust] add interface GigabitEthernet 1/0/7

[FW-zone-trust] quit

为各域间配置安全策略,控制域间互访。在安全策略中引用缺省的入侵防御配置文件,配置入侵防御功能。

[FW] security-policy

[FW-policy-security] rule name user_inside

[FW-policy-security-rule-user_inside] source-zone trust

[FW-policy-security-rule-user_inside] action permit

[FW-policy-security-rule-user_inside] profile ips default

[FW-policy-security-rule-user_inside] quit

[FW-policy-security] rule name user_outside

[FW-policy-security-rule-user_outside] source-zone edu_zone isp1_zone1 isp1_zone2 isp1_zone3 isp2_zone1 isp2_zone2

[FW-policy-security-rule-user_outside] destination-address 10.1.10.0 24

[FW-policy-security-rule-user_outside] action permit

[FW-policy-security-rule-user_outside] profile ips default

[FW-policy-security-rule-user_outside] quit

[FW-policy-security] rule name local_to_any

[FW-policy-security-rule-local_to_any] source-zone local

[FW-policy-security-rule-local_to_any] destination-zone any

[FW-policy-security-rule-local_to_any] action permit

[FW-policy-security-rule-local_to_any] quit

[FW-policy-security] quit

配置入侵防御特征库的定时升级功能。

请确认已购买支持特征库升级服务的License,并在设备上激活。

配置升级中心。

[FW] update server domain sec.huawei.com

设备可访问升级服务器或可通过代理服务器访问升级服务器。本例中以可直接访问升级服务器为例。

[FW] dns resolve

[FW] dns server 10.1.10.30

配置定时升级功能,设置定时升级时间。

[FW] update schedule ips-sdb enable

[FW] update schedule sa-sdb enable

[FW] update schedule ips-sdb daily 02:30

[FW] update schedule sa-sdb daily 02:30

配置IP-Link功能,探测各ISP链路状态是否正常。

[FW] ip-link check enable

[FW] ip-link name edu_ip_link

[FW-iplink-edu_ip_link] destination 1.1.1.2 interface GigabitEthernet 1/0/1 mode icmp

[FW-iplink-edu_ip_link] quit

[FW] ip-link name isp1_ip_link

[FW-iplink-isp1_ip_link] destination 2.2.2.2 interface GigabitEthernet 1/0/2 mode icmp

[FW-iplink-isp1_ip_link] destination 2.2.3.2 interface GigabitEthernet 1/0/3 mode icmp

[FW-iplink-isp1_ip_link] destination 2.2.4.2 interface GigabitEthernet 1/0/4 mode icmp

[FW-iplink-isp1_ip_link] quit

[FW] ip-link name isp2_ip_link

[FW-iplink-isp2_ip_link] destination 3.3.3.2 interface GigabitEthernet 1/0/5 mode icmp

[FW-iplink-isp2_ip_link] destination 3.3.4.2 interface GigabitEthernet 1/0/6 mode icmp

[FW-iplink-isp2_ip_link] quit

- 配置路由。 除本例必需的路由信息外,其他路由配置请管理员根据实际组网需要进行配置,本例不给出详细指导。

配置静态路由,目的地址为内网网段,下一跳为内网交换机的地址,保证外网的流量能够到达内网。

[FW] ip route-static 10.1.0.0 255.255.0.0 10.2.0.2

- 配置DNS透明代理。

配置各接口绑定DNS服务器的IP地址。

[FW] dns-transparent-policy

[FW-policy-dns] dns transparent-proxy enable

[FW-policy-dns] dns server bind interface GigabitEthernet 1/0/1 preferred 1.1.22.22 alternate 1.1.23.23

[FW-policy-dns] dns server bind interface GigabitEthernet 1/0/2 preferred 2.2.22.22 alternate 2.2.23.23

[FW-policy-dns] dns server bind interface GigabitEthernet 1/0/3 preferred 2.2.24.24 alternate 2.2.25.25

[FW-policy-dns] dns server bind interface GigabitEthernet 1/0/4 preferred 2.2.26.26 alternate 2.2.27.27

[FW-policy-dns] dns server bind interface GigabitEthernet 1/0/5 preferred 3.3.22.22 alternate 3.3.23.23

[FW-policy-dns] dns server bind interface GigabitEthernet 1/0/6 preferred 3.3.24.24 alternate 3.3.25.25

配置排除域名。

[FW-policy-dns] dns transparent-proxy exclude domain www.example.com server preferred 1.1.25.25

配置DNS透明代理策略。

[FW-policy-dns] rule name dns_trans_rule

[FW-policy-dns-rule-dns_trans_rule] action tpdns

[FW-policy-dns-rule-dns_trans_rule] quit

[FW-policy-dns] quit

为DNS请求报文配置策略路由智能选路,使报文能够负载分担到各链路上。

[FW] policy-based-route

[FW-policy-pbr] rule name pbr_dns_trans

[FW-policy-pbr-rule-pbr_dns_trans] source-zone trust

[FW-policy-pbr-rule-pbr_dns_trans] service dns dns-tcp

[FW-policy-pbr-rule-pbr_dns_trans] action pbr egress-interface multi-interface

[FW-policy-pbr-rule-pbr_dns_trans-multi-inter] mode proportion-of-bandwidth

[FW-policy-pbr-rule-pbr_dns_trans-multi-inter] add interface GigabitEthernet 1/0/1

[FW-policy-pbr-rule-pbr_dns_trans-multi-inter] add interface GigabitEthernet 1/0/2

[FW-policy-pbr-rule-pbr_dns_trans-multi-inter] add interface GigabitEthernet 1/0/3

[FW-policy-pbr-rule-pbr_dns_trans-multi-inter] add interface GigabitEthernet 1/0/4

[FW-policy-pbr-rule-pbr_dns_trans-multi-inter] add interface GigabitEthernet 1/0/5

[FW-policy-pbr-rule-pbr_dns_trans-multi-inter] add interface GigabitEthernet 1/0/6

[FW-policy-pbr-rule-pbr_dns_trans-multi-inter] quit

[FW-policy-pbr-rule-pbr_dns_trans] quit

[FW-policy-pbr] quit

- 配置智能选路。

配置ISP地址集。

上传ISP地址文件到FW,可以使用SFTP方式进行传输,具体步骤略。

为教育网、ISP1和ISP2分别创建运营商名称,并关联对应的ISP地址文件。

[FW] isp name edu_address set filename edu_address.csv

[FW] isp name isp1_address set filename isp1_address.csv

[FW] isp name isp2_address set filename isp2_address.csv

[FW] isp name other_edu_server_address set filename other_edu_server_address.csv

新建对应远程教学系统软件的应用,并在策略路由中引用,使远程教学系统软件的流量从教育网和ISP2链路转发。

请确保FW上存在相应的路由配置,使远程教学流量在没有策略路由时仍然可以正常传输。

[FW] sa

[FW-sa] user-defined-application name UD_dis_edu_sys_app

[FW-sa-user-defined-app-UD_dis_edu_sys_app] category Business_Systems sub-category Enterprise_Application

[FW-sa-user-defined-app-UD_dis_edu_sys_app] data-model client-server

[FW-sa-user-defined-app-UD_dis_edu_sys_app] label Encrypted-Communications Business-Applications

[FW-sa-user-defined-app-UD_dis_edu_sys_app] rule name 1

[FW-sa-user-defined-app-UD_dis_edu_sys_app-rule-1] ip-address 2.2.50.50 32

[FW-sa-user-defined-app-UD_dis_edu_sys_app-rule-1] port 5000

[FW-sa-user-defined-app-UD_dis_edu_sys_app-rule-1] quit

[FW-sa-user-defined-app-UD_dis_edu_sys_app] quit

[FW-sa] quit

[FW] policy-based-route

[FW-policy-pbr] rule name dis_edu_sys

[FW-policy-pbr-rule-dis_edu_sys] source-zone trust

[FW-policy-pbr-rule-dis_edu_sys] application app UD_dis_edu_sys_app

[FW-policy-pbr-rule-dis_edu_sys] action pbr egress-interface multi-interface

[FW-policy-pbr-rule-dis_edu_sys-multi-inter] mode proportion-of-bandwidth

[FW-policy-pbr-rule-dis_edu_sys-multi-inter] add interface GigabitEthernet 1/0/1

[FW-policy-pbr-rule-dis_edu_sys-multi-inter] add interface GigabitEthernet 1/0/5

[FW-policy-pbr-rule-dis_edu_sys-multi-inter] add interface GigabitEthernet 1/0/6

[FW-policy-pbr-rule-dis_edu_sys-multi-inter] quit

[FW-policy-pbr-rule-dis_edu_sys] quit

配置策略路由智能选路,使P2P流量从ISP1链路转发。

请确保FW上存在相应的路由配置,使P2P流量在没有策略路由时仍然可以正常传输。

[FW-policy-pbr] rule name p2p_traffic

[FW-policy-pbr-rule-p2p_traffic] source-zone trust

[FW-policy-pbr-rule-p2p_traffic] application category Entertainment sub-category PeerCasting

[FW-policy-pbr-rule-p2p_traffic] application category General_Internet sub-category FileShare_P2P

[FW-policy-pbr-rule-p2p_traffic] action pbr egress-interface multi-interface

[FW-policy-pbr-rule-p2p_traffic-multi-inter] mode proportion-of-bandwidth

[FW-policy-pbr-rule-p2p_traffic-multi-inter] add interface GigabitEthernet 1/0/2

[FW-policy-pbr-rule-p2p_traffic-multi-inter] add interface GigabitEthernet 1/0/3

[FW-policy-pbr-rule-p2p_traffic-multi-inter] add interface GigabitEthernet 1/0/4

[FW-policy-pbr-rule-p2p_traffic-multi-inter] quit

[FW-policy-pbr-rule-p2p_traffic] quit

配置单出口策略路由。

访问其他高校服务器的流量和图书馆内用户的上网流量从教育网链路转发。

[FW-policy-pbr] rule name other_edu_server

[FW-policy-pbr-rule-other_edu_server] source-zone trust

[FW-policy-pbr-rule-other_edu_server] source-address 10.1.0.0 16

[FW-policy-pbr-rule-other_edu_server] destination-address isp other_edu_server_address

[FW-policy-pbr-rule-other_edu_server] action pbr egress-interface GigabitEthernet 1/0/1 next-hop 1.1.1.2

[FW-policy-pbr-rule-other_edu_server] quit

[FW-policy-pbr] rule name lib_internet

[FW-policy-pbr-rule-lib_internet] source-zone trust

[FW-policy-pbr-rule-lib_internet] source-address 10.1.50.0 22

[FW-policy-pbr-rule-lib_internet] action pbr egress-interface GigabitEthernet 1/0/1 next-hop 1.1.1.2

[FW-policy-pbr-rule-lib_internet] quit

配置基于目的地址的策略路由智能选路。

流量的目的地址属于教育网地址集时,优先使用教育网链路转发。

[FW-policy-pbr] rule name pbr_edu

[FW-policy-pbr-rule-pbr_edu] source-zone trust

[FW-policy-pbr-rule-pbr_edu] source-address 10.1.0.0 16

[FW-policy-pbr-rule-pbr_edu] destination-address isp edu_address

[FW-policy-pbr-rule-pbr_edu] action pbr egress-interface multi-interface

[FW-policy-pbr-rule-pbr_edu-multi-inter] mode priority-of-userdefine

[FW-policy-pbr-rule-pbr_edu-multi-inter] add interface GigabitEthernet 1/0/1 priority 8

[FW-policy-pbr-rule-pbr_edu-multi-inter] add interface GigabitEthernet 1/0/2 priority 5

[FW-policy-pbr-rule-pbr_edu-multi-inter] add interface GigabitEthernet 1/0/3 priority 5

[FW-policy-pbr-rule-pbr_edu-multi-inter] add interface GigabitEthernet 1/0/4 priority 5

[FW-policy-pbr-rule-pbr_edu-multi-inter] add interface GigabitEthernet 1/0/5 priority 1

[FW-policy-pbr-rule-pbr_edu-multi-inter] add interface GigabitEthernet 1/0/6 priority 1

[FW-policy-pbr-rule-pbr_edu-multi-inter] quit

[FW-policy-pbr-rule-pbr_edu] quit

流量的目的地址属于ISP1地址集时,优先使用ISP1链路转发。

[FW-policy-pbr] rule name pbr_isp1

[FW-policy-pbr-rule-pbr_isp1] source-zone trust

[FW-policy-pbr-rule-pbr_isp1] source-address 10.1.0.0 16

[FW-policy-pbr-rule-pbr_isp1] destination-address isp isp1_address

[FW-policy-pbr-rule-pbr_isp1] action pbr egress-interface multi-interface

[FW-policy-pbr-rule-pbr_isp1-multi-inter] mode priority-of-userdefine

[FW-policy-pbr-rule-pbr_isp1-multi-inter] add interface GigabitEthernet 1/0/1 priority 5

[FW-policy-pbr-rule-pbr_isp1-multi-inter] add interface GigabitEthernet 1/0/2 priority 8

[FW-policy-pbr-rule-pbr_isp1-multi-inter] add interface GigabitEthernet 1/0/3 priority 8

[FW-policy-pbr-rule-pbr_isp1-multi-inter] add interface GigabitEthernet 1/0/4 priority 8

[FW-policy-pbr-rule-pbr_isp1-multi-inter] add interface GigabitEthernet 1/0/5 priority 1

[FW-policy-pbr-rule-pbr_isp1-multi-inter] add interface GigabitEthernet 1/0/6 priority 1

[FW-policy-pbr-rule-pbr_isp1-multi-inter] quit

[FW-policy-pbr-rule-pbr_isp1] quit

流量的目的地址属于ISP2地址集时,优先使用ISP2链路转发。

[FW-policy-pbr] rule name pbr_isp2

[FW-policy-pbr-rule-pbr_isp2] source-zone trust

[FW-policy-pbr-rule-pbr_isp2] source-address 10.1.0.0 16

[FW-policy-pbr-rule-pbr_isp2] destination-address isp isp2_address

[FW-policy-pbr-rule-pbr_isp2] action pbr egress-interface multi-interface

[FW-policy-pbr-rule-pbr_isp2-multi-inter] mode priority-of-userdefine

[FW-policy-pbr-rule-pbr_isp2-multi-inter] add interface GigabitEthernet 1/0/1 priority 5

[FW-policy-pbr-rule-pbr_isp2-multi-inter] add interface GigabitEthernet 1/0/2 priority 1

[FW-policy-pbr-rule-pbr_isp2-multi-inter] add interface GigabitEthernet 1/0/3 priority 1

[FW-policy-pbr-rule-pbr_isp2-multi-inter] add interface GigabitEthernet 1/0/4 priority 1

[FW-policy-pbr-rule-pbr_isp2-multi-inter] add interface GigabitEthernet 1/0/5 priority 8

[FW-policy-pbr-rule-pbr_isp2-multi-inter] add interface GigabitEthernet 1/0/6 priority 8

[FW-policy-pbr-rule-pbr_isp2-multi-inter] quit

[FW-policy-pbr-rule-pbr_isp2] quit

没有匹配到任何ISP地址集的流量,通过策略路由pbr_rest选择链路质量最好的链路来转发。

[FW-policy-pbr] rule name pbr_rest

[FW-policy-pbr-rule-pbr_rest] source-zone trust

[FW-policy-pbr-rule-pbr_rest] source-address 10.1.0.0 16

[FW-policy-pbr-rule-pbr_rest] action pbr egress-interface multi-interface

[FW-policy-pbr-rule-pbr_rest-multi-inter] mode priority-of-link-quality

[FW-policy-pbr-rule-pbr_rest-multi-inter] add interface GigabitEthernet 1/0/1

[FW-policy-pbr-rule-pbr_rest-multi-inter] add interface GigabitEthernet 1/0/2

[FW-policy-pbr-rule-pbr_rest-multi-inter] add interface GigabitEthernet 1/0/3

[FW-policy-pbr-rule-pbr_rest-multi-inter] add interface GigabitEthernet 1/0/4

[FW-policy-pbr-rule-pbr_rest-multi-inter] add interface GigabitEthernet 1/0/5

[FW-policy-pbr-rule-pbr_rest-multi-inter] add interface GigabitEthernet 1/0/6

[FW-policy-pbr-rule-pbr_rest-multi-inter] priority-of-link-quality protocol tcp-simple

[FW-policy-pbr-rule-pbr_rest-multi-inter] priority-of-link-quality parameter delay jitter loss

[FW-policy-pbr-rule-pbr_rest-multi-inter] priority-of-link-quality interval 3 times 5

[FW-policy-pbr-rule-pbr_rest-multi-inter] quit

[FW-policy-pbr-rule-pbr_rest] quit

[FW-policy-pbr] quit

- 配置服务器负载均衡。

开启服务器负载均衡功能。

[FW] slb enable

配置负载均衡算法。

[FW] slb

[FW-slb] group 1 grp1

[FW-slb-group-1] metric roundrobin

向实服务器组中添加实服务器。

[FW-slb-group-1] rserver 1 rip 10.1.10.10

[FW-slb-group-1] rserver 2 rip 10.1.10.11

[FW-slb-group-1] quit

配置虚拟服务器的IP地址。

[FW-slb] vserver 1 vs1

[FW-slb-vserver-1] vip 1 1.1.111.111

[FW-slb-vserver-1] vip 2 2.2.112.112

[FW-slb-vserver-1] vip 3 3.3.113.113

关联虚拟服务器和实服务器组。

[FW-slb-vserver-1] group grp1

[FW-slb-vserver-1] quit

[FW-slb] quit

- 配置智能DNS。

启用智能DNS功能。

[FW] dns-smart enable

创建智能DNS组,并在组中配置智能DNS映射。

[FW] dns-smart group 1 type single

[FW-dns-smart-group-1] real-server-ip 1.1.15.15

[FW-dns-smart-group-1] out-interface GigabitEthernet 1/0/2 map 2.2.15.15

[FW-dns-smart-group-1] out-interface GigabitEthernet 1/0/3 map 2.2.16.16

[FW-dns-smart-group-1] out-interface GigabitEthernet 1/0/4 map 2.2.17.17

[FW-dns-smart-group-1] out-interface GigabitEthernet 1/0/5 map 3.3.15.15

[FW-dns-smart-group-1] out-interface GigabitEthernet 1/0/6 map 3.3.16.16

[FW-dns-smart-group-1] quit

[FW] dns-smart group 2 type single

[FW-dns-smart-group-2] real-server-ip 1.1.101.101

[FW-dns-smart-group-2] out-interface GigabitEthernet 1/0/2 map 2.2.102.102

[FW-dns-smart-group-2] out-interface GigabitEthernet 1/0/3 map 2.2.103.103

[FW-dns-smart-group-2] out-interface GigabitEthernet 1/0/4 map 2.2.104.104

[FW-dns-smart-group-2] out-interface GigabitEthernet 1/0/5 map 3.3.102.102

[FW-dns-smart-group-2] out-interface GigabitEthernet 1/0/6 map 3.3.103.103

[FW-dns-smart-group-2] quit

- 配置基于安全区域的NAT Server,使不同ISP的用户通过对应的公网IP访问内网服务器。

为Portal服务器配置NAT Server。

[FW] nat server portal_server01 zone edu_zone global 1.1.15.15 inside 10.1.10.20

[FW] nat server portal_server02 zone isp1_zone1 global 2.2.15.15 inside 10.1.10.20 no-reverse

[FW] nat server portal_server03 zone isp1_zone2 global 2.2.16.16 inside 10.1.10.20 no-reverse

[FW] nat server portal_server04 zone isp1_zone3 global 2.2.17.17 inside 10.1.10.20 no-reverse

[FW] nat server portal_server05 zone isp2_zone1 global 3.3.15.15 inside 10.1.10.20 no-reverse

[FW] nat server portal_server06 zone isp2_zone2 global 3.3.16.16 inside 10.1.10.20 no-reverse

为DNS服务器配置NAT Server。

[FW] nat server dns_server01 zone edu_zone global 1.1.101.101 inside 10.1.10.30

[FW] nat server dns_server02 zone isp1_zone1 global 2.2.102.102 inside 10.1.10.30 no-reverse

[FW] nat server dns_server03 zone isp1_zone2 global 2.2.103.103 inside 10.1.10.30 no-reverse

[FW] nat server dns_server04 zone isp1_zone3 global 2.2.104.104 inside 10.1.10.30 no-reverse

[FW] nat server dns_server05 zone isp2_zone1 global 3.3.102.102 inside 10.1.10.30 no-reverse

[FW] nat server dns_server06 zone isp2_zone2 global 3.3.103.103 inside 10.1.10.30 no-reverse

为NAT Server的公网地址配置黑洞路由,防止产生路由环路。

[FW] ip route-static 1.1.15.15 32 NULL 0

[FW] ip route-static 2.2.15.15 32 NULL 0

[FW] ip route-static 2.2.16.16 32 NULL 0

[FW] ip route-static 2.2.17.17 32 NULL 0

[FW] ip route-static 3.3.15.15 32 NULL 0

[FW] ip route-static 3.3.16.16 32 NULL 0

[FW] ip route-static 1.1.101.101 32 NULL 0

[FW] ip route-static 2.2.102.102 32 NULL 0

[FW] ip route-static 2.2.103.103 32 NULL 0

[FW] ip route-static 2.2.104.104 32 NULL 0

[FW] ip route-static 3.3.102.102 32 NULL 0

[FW] ip route-static 3.3.103.103 32 NULL 0

- 配置源NAT。

为访问教育网的流量配置源NAT,地址池中为教育网的公网地址。

[FW] nat address-group edu_nat_address_pool

[FW-address-group-edu_nat_address_pool] mode pat

[FW-address-group-edu_nat_address_pool] section 0 1.1.30.31 1.1.30.33

[FW-address-group-edu_nat_address_pool] quit

[FW] nat-policy

[FW-policy-nat] rule name edu_nat_policy

[FW-policy-nat-rule-edu_nat_policy] source-zone trust

[FW-policy-nat-rule-edu_nat_policy] destination-zone edu_zone

[FW-policy-nat-rule-edu_nat_policy] source-address 10.1.0.0 16

[FW-policy-nat-rule-edu_nat_policy] action source-nat address-group edu_nat_address_pool

[FW-policy-nat-rule-edu_nat_policy] quit

[FW-policy-nat] quit

配置域内源NAT,使内网用户可以通过公网地址访问内网服务器。

[FW] nat-policy

[FW-policy-nat] rule name inner_nat_policy

[FW-policy-nat-rule-inner_nat_policy] source-zone trust

[FW-policy-nat-rule-inner_nat_policy] destination-zone trust

[FW-policy-nat-rule-inner_nat_policy] source-address 10.1.0.0 16

[FW-policy-nat-rule-inner_nat_policy] action source-nat address-group edu_nat_address_pool

[FW-policy-nat-rule-inner_nat_policy] quit

[FW-policy-nat] quit

为访问ISP1的流量配置源NAT,地址池中为ISP1的公网地址。

[FW] nat address-group isp1_nat_address_pool1

[FW-address-group-isp1_nat_address_pool1] mode pat

[FW-address-group-isp1_nat_address_pool1] section 0 2.2.5.1 2.2.5.3

[FW-address-group-isp1_nat_address_pool1] quit

[FW] nat-policy

[FW-policy-nat] rule name isp1_nat_policy1

[FW-policy-nat-rule-isp1_nat_policy1] source-zone trust

[FW-policy-nat-rule-isp1_nat_policy1] destination-zone isp1_zone1

[FW-policy-nat-rule-isp1_nat_policy1] source-address 10.1.0.0 16

[FW-policy-nat-rule-isp1_nat_policy1] action source-nat address-group isp1_nat_address_pool1

[FW-policy-nat-rule-isp1_nat_policy1] quit

[FW-policy-nat] quit

[FW] nat address-group isp1_nat_address_pool2

[FW-address-group-isp1_nat_address_pool2] mode pat

[FW-address-group-isp1_nat_address_pool2] section 0 2.2.6.1 2.2.6.3

[FW-address-group-isp1_nat_address_pool2] quit

[FW] nat-policy

[FW-policy-nat] rule name isp1_nat_policy2

[FW-policy-nat-rule-isp1_nat_policy2] source-zone trust

[FW-policy-nat-rule-isp1_nat_policy2] destination-zone isp1_zone2

[FW-policy-nat-rule-isp1_nat_policy2] source-address 10.1.0.0 16

[FW-policy-nat-rule-isp1_nat_policy2] action source-nat address-group isp1_nat_address_pool2

[FW-policy-nat-rule-isp1_nat_policy2] quit

[FW-policy-nat] quit

[FW] nat address-group isp1_nat_address_pool3

[FW-address-group-isp1_nat_address_pool3] mode pat

[FW-address-group-isp1_nat_address_pool3] section 0 2.2.7.1 2.2.7.3

[FW-address-group-isp1_nat_address_pool3] quit

[FW] nat-policy

[FW-policy-nat] rule name isp1_nat_policy3

[FW-policy-nat-rule-isp1_nat_policy3] source-zone trust

[FW-policy-nat-rule-isp1_nat_policy3] destination-zone isp1_zone3

[FW-policy-nat-rule-isp1_nat_policy3] source-address 10.1.0.0 16

[FW-policy-nat-rule-isp1_nat_policy3] action source-nat address-group isp1_nat_address_pool3

[FW-policy-nat-rule-isp1_nat_policy3] quit

[FW-policy-nat] quit

为访问ISP2的流量配置源NAT,地址池中为ISP2的公网地址。

[FW] nat address-group isp2_nat_address_pool1

[FW-address-group-isp2_nat_address_pool1] mode pat

[FW-address-group-isp2_nat_address_pool1] section 0 3.3.1.1 3.3.1.3

[FW-address-group-isp2_nat_address_pool1] quit

[FW] nat-policy

[FW-policy-nat] rule name isp2_nat_policy1

[FW-policy-nat-rule-isp2_nat_policy1] source-zone trust

[FW-policy-nat-rule-isp2_nat_policy1] destination-zone isp2_zone1

[FW-policy-nat-rule-isp2_nat_policy1] source-address 10.1.0.0 16

[FW-policy-nat-rule-isp2_nat_policy1] action source-nat address-group isp2_nat_address_pool1

[FW-policy-nat-rule-isp2_nat_policy1] quit

[FW-policy-nat] quit

[FW] nat address-group isp2_nat_address_pool2

[FW-address-group-isp2_nat_address_pool2] mode pat

[FW-address-group-isp2_nat_address_pool2] section 0 3.3.2.1 3.3.2.3

[FW-address-group-isp2_nat_address_pool2] quit

[FW] nat-policy

[FW-policy-nat] rule name isp2_nat_policy2

[FW-policy-nat-rule-isp2_nat_policy2] source-zone trust

[FW-policy-nat-rule-isp2_nat_policy2] destination-zone isp2_zone2

[FW-policy-nat-rule-isp2_nat_policy2] source-address 10.1.0.0 16

[FW-policy-nat-rule-isp2_nat_policy2] action source-nat address-group isp2_nat_address_pool2

[FW-policy-nat-rule-isp2_nat_policy2] quit

[FW-policy-nat] quit

为NAT地址池中的公网地址配置黑洞路由,防止产生路由环路。

[FW] ip route-static 1.1.30.31 32 NULL 0

[FW] ip route-static 1.1.30.32 32 NULL 0

[FW] ip route-static 1.1.30.33 32 NULL 0

[FW] ip route-static 2.2.5.1 32 NULL 0

[FW] ip route-static 2.2.5.2 32 NULL 0

[FW] ip route-static 2.2.5.3 32 NULL 0

[FW] ip route-static 2.2.6.1 32 NULL 0

[FW] ip route-static 2.2.6.2 32 NULL 0

[FW] ip route-static 2.2.6.3 32 NULL 0

[FW] ip route-static 2.2.7.1 32 NULL 0

[FW] ip route-static 2.2.7.2 32 NULL 0

[FW] ip route-static 2.2.7.3 32 NULL 0

[FW] ip route-static 3.3.1.1 32 NULL 0

[FW] ip route-static 3.3.1.2 32 NULL 0

[FW] ip route-static 3.3.1.3 32 NULL 0

[FW] ip route-static 3.3.2.1 32 NULL 0

[FW] ip route-static 3.3.2.2 32 NULL 0

[FW] ip route-static 3.3.2.3 32 NULL 0

- 配置Trust和其他安全域间的NAT ALG功能,下面以FTP、QQ和RTSP协议为例。配置NAT ALG功能的同时,也开启了ASPF功能。

[FW] firewall interzone trust edu_zone

[FW-interzone-trust-edu_zone] detect ftp

[FW-interzone-trust-edu_zone] detect qq

[FW-interzone-trust-edu_zone] detect rtsp

[FW-interzone-trust-edu_zone] quit

[FW] firewall interzone trust isp1_zone1

[FW-interzone-trust-isp1_zone1] detect ftp

[FW-interzone-trust-isp1_zone1] detect qq

[FW-interzone-trust-isp1_zone1] detect rtsp

[FW-interzone-trust-isp1_zone1] quit

[FW] firewall interzone trust isp1_zone2

[FW-interzone-trust-isp1_zone2] detect ftp

[FW-interzone-trust-isp1_zone2] detect qq

[FW-interzone-trust-isp1_zone2] detect rtsp

[FW-interzone-trust-isp1_zone2] quit

[FW] firewall interzone trust isp1_zone3

[FW-interzone-trust-isp1_zone3] detect ftp

[FW-interzone-trust-isp1_zone3] detect qq

[FW-interzone-trust-isp1_zone3] detect rtsp

[FW-interzone-trust-isp1_zone3] quit

[FW] firewall interzone trust isp2_zone1

[FW-interzone-trust-isp2_zone1] detect ftp

[FW-interzone-trust-isp2_zone1] detect qq

[FW-interzone-trust-isp2_zone1] detect rtsp

[FW-interzone-trust-isp2_zone1] quit

[FW] firewall interzone trust isp2_zone2

[FW-interzone-trust-isp2_zone2] detect ftp

[FW-interzone-trust-isp2_zone2] detect qq

[FW-interzone-trust-isp2_zone2] detect rtsp

[FW-interzone-trust-isp2_zone2] quit

- 配置攻击防范功能。

[FW] firewall defend land enable

[FW] firewall defend smurf enable

[FW] firewall defend fraggle enable

[FW] firewall defend ip-fragment enable

[FW] firewall defend tcp-flag enable

[FW] firewall defend winnuke enable

[FW] firewall defend source-route enable

[FW] firewall defend teardrop enable

[FW] firewall defend route-record enable

[FW] firewall defend time-stamp enable

[FW] firewall defend ping-of-death enable

- 配置审计配置文件,并在审计策略中引用。

[FW] profile type audit name trust_to_internet_audit

[FW-profile-audit-trust_to_internet_audit] http-audit url all

[FW-profile-audit-trust_to_internet_audit] http-audit bbs-content

[FW-profile-audit-trust_to_internet_audit] http-audit micro-blog

[FW-profile-audit-trust_to_internet_audit] http-audit file direction both

[FW-profile-audit-trust_to_internet_audit] ftp-audit file direction both

[FW-profile-audit-trust_to_internet_audit] quit

[FW] audit-policy

[FW-policy-audit] rule name trust_to_internet_audit_policy

[FW-policy-audit-rule-trust_to_internet_audit_policy] source-zone trust

[FW-policy-audit-rule-trust_to_internet_audit_policy] destination-zone edu_zone isp1_zone1 isp1_zone2 isp1_zone3 isp2_zone1 isp2_zone2

[FW-policy-audit-rule-trust_to_internet_audit_policy] action audit profile trust_to_internet_audit

[FW-policy-audit-rule-trust_to_internet_audit_policy] quit

[FW-policy-audit] quit

- 配置带宽管理。

对GE1/0/2接口链路的P2P流量进行限流。

[FW] traffic-policy

[FW-policy-traffic] profile isp1_p2p_profile_01

[FW-policy-traffic-profile-isp1_p2p_profile_01] bandwidth maximum-bandwidth whole both 100000

[FW-policy-traffic-profile-isp1_p2p_profile_01] bandwidth maximum-bandwidth per-ip both 500

[FW-policy-traffic-profile-isp1_p2p_profile_01] quit

[FW-policy-traffic] rule name isp1_p2p_01

[FW-policy-traffic-rule-isp1_p2p_01] ingress-interface GigabitEthernet 1/0/7

[FW-policy-traffic-rule-isp1_p2p_01] egress-interface GigabitEthernet 1/0/2

[FW-policy-traffic-rule-isp1_p2p_01] application category Entertainment sub-category PeerCasting

[FW-policy-traffic-rule-isp1_p2p_01] application category General_Internet sub-category FileShare_P2P

[FW-policy-traffic-rule-isp1_p2p_01] action qos profile isp1_p2p_profile_01

[FW-policy-traffic-rule-isp1_p2p_01] quit

对GE1/0/3接口链路的P2P流量进行限流。

[FW-policy-traffic] profile isp1_p2p_profile_02

[FW-policy-traffic-profile-isp1_p2p_profile_02] bandwidth maximum-bandwidth whole both 300000

[FW-policy-traffic-profile-isp1_p2p_profile_02] bandwidth maximum-bandwidth per-ip both 1000

[FW-policy-traffic-profile-isp1_p2p_profile_02] quit

[FW-policy-traffic] rule name isp1_p2p_02

[FW-policy-traffic-rule-isp1_p2p_02] ingress-interface GigabitEthernet 1/0/7

[FW-policy-traffic-rule-isp1_p2p_02] egress-interface GigabitEthernet 1/0/3

[FW-policy-traffic-rule-isp1_p2p_02] application category Entertainment sub-category PeerCasting

[FW-policy-traffic-rule-isp1_p2p_02] application category General_Internet sub-category FileShare_P2P

[FW-policy-traffic-rule-isp1_p2p_02] action qos profile isp1_p2p_profile_02

[FW-policy-traffic-rule-isp1_p2p_02] quit

对GE1/0/4接口链路的P2P流量进行限流。

[FW-policy-traffic] profile isp1_p2p_profile_03

[FW-policy-traffic-profile-isp1_p2p_profile_03] bandwidth maximum-bandwidth whole both 700000

[FW-policy-traffic-profile-isp1_p2p_profile_03] bandwidth maximum-bandwidth per-ip both 2000

[FW-policy-traffic-profile-isp1_p2p_profile_03] quit

[FW-policy-traffic] rule name isp1_p2p_03

[FW-policy-traffic-rule-isp1_p2p_03] ingress-interface GigabitEthernet 1/0/7

[FW-policy-traffic-rule-isp1_p2p_03] egress-interface GigabitEthernet 1/0/4

[FW-policy-traffic-rule-isp1_p2p_03] application category Entertainment sub-category PeerCasting

[FW-policy-traffic-rule-isp1_p2p_03] application category General_Internet sub-category FileShare_P2P

[FW-policy-traffic-rule-isp1_p2p_03] action qos profile isp1_p2p_profile_03

[FW-policy-traffic-rule-isp1_p2p_03] quit

[FW-policy-traffic] quit

- 配置系统日志和NAT溯源功能,在网管系统eSight上查看日志。

配置向日志主机(10.1.10.30)发送系统日志(本案例发送IPS日志和攻击防范日志)。

[FW] info-center enable

[FW] engine log ips enable

[FW] info-center source IPS channel loghost log level emergencies

[FW] info-center source ANTIATTACK channel loghost

[FW] info-center loghost 10.1.10.30

配置会话日志功能。

[FW] security-policy

[FW-policy-security] rule name trust_edu_zone

[FW-policy-security-rule-trust_edu_zone] source-zone trust

[FW-policy-security-rule-trust_edu_zone] destination-zone edu_zone

[FW-policy-security-rule-trust_edu_zone] action permit

[FW-policy-security-rule-trust_edu_zone] session logging

[FW-policy-security-rule-trust_edu_zone] quit

[FW-policy-security] rule name trust_isp1_zone

[FW-policy-security-rule-trust_isp1_zone] source-zone trust

[FW-policy-security-rule-trust_isp1_zone] destination-zone isp1_zone1 isp1_zone2 isp1_zone3

[FW-policy-security-rule-trust_isp1_zone] action permit

[FW-policy-security-rule-trust_isp1_zone] session logging

[FW-policy-security-rule-trust_isp1_zone] quit

[FW-policy-security] rule name trust_isp2_zone

[FW-policy-security-rule-trust_isp2_zone] source-zone trust

[FW-policy-security-rule-trust_isp2_zone] destination-zone isp2_zone1 isp2_zone2

[FW-policy-security-rule-trust_isp2_zone] action permit

[FW-policy-security-rule-trust_isp2_zone] session logging

[FW-policy-security-rule-trust_isp2_zone] quit

[FW-policy-security] quit

- 配置SNMP功能,日志服务器上的SNMP参数需要与FW上保持一致。

[FW] snmp-agent sys-info version v3

[FW] snmp-agent group v3 inside_snmp privacy

[FW] snmp-agent usm-user v3 snmp_user group inside_snmp

[FW] snmp-agent usm-user v3 snmp_user authentication-mode sha cipher Test@123

[FW] snmp-agent usm-user v3 user-name privacy-mode aes256 cipher Test@123

日志服务器配置完成后,在日志服务器上选择“ 日志分析 > 会话分析 > IPv4会话日志”,可以查看会话日志。

结果验证

校内用户访问外网时,目的地址属于教育网的流量从接口GE1/0/1转发,目的地址属于ISP1的流量从接口GE1/0/2转发,目的地址属于ISP2的流量从接口GE1/0/3转发。

访问其他高校服务器的流量和图书馆内用户的上网流量从GE1/0/1转发。

查看IPS特征库的配置信息和升级信息。

使用display update configuration命令查看当前升级特征库的配置信息。

[sysname] display update configuration

Update Configuration Information:

------------------------------------------------------------

Update Server : sec.huawei.com

Update Port : 80

Proxy State : disable

Proxy Server : -

Proxy Port : -

Proxy User : -

Proxy Password : -

IPS-SDB:

Application Confirmation : Disable

Schedule Update : Enable

Schedule Update Frequency : Daily

Schedule Update Time : 02:30

AV-SDB:

Application Confirmation : Disable

Schedule Update : Enable

Schedule Update Frequency : Daily

Schedule Update Time : 02:30

SA-SDB:

Application Confirmation : Disable

Schedule Update : Enable

Schedule Update Frequency : Daily

Schedule Update Time : 02:30

IP-REPUTATION:

Application Confirmation : Disable

Schedule Update : Enable

Schedule Update Frequency : Daily

Schedule Update Time : 02:30

CNC:

Application Confirmation : Disable

Schedule Update : Enable

Schedule Update Frequency : Daily

Schedule Update Time : 02:30

------------------------------------------------------------

使用display version ips-sdb命令查看IPS特征库的信息。

[sysname] display version ips-sdb

IPS SDB Update Information List:

----------------------------------------------------------------

Current Version:

Signature Database Version : 2015041503

Signature Database Size(byte) : 2659606

Update Time : 12:02:10 2015/05/27

Issue Time of the Update File : 16:06:30 2015/04/15

Backup Version:

Signature Database Version :

Signature Database Size(byte) : 0

Update Time : 00:00:00 0000/00/00

Issue Time of the Update File : 00:00:00 0000/00/00

----------------------------------------------------------------

IPS Engine Information List:

----------------------------------------------------------------

Current Version:

IPS Engine Version : V200R002C00SPC060

IPS Engine Size(byte) : 3145728

Update Time : 12:02:10 2015/05/27

Issue Time of the Update File : 10:51:45 2015/05/20

Backup Version:

IPS Engine Version :

IPS Engine Size(byte) : 0

Update Time : 00:00:00 0000/00/00

Issue Time of the Update File : 00:00:00 0000/00/00

----------------------------------------------------------------

使用display firewall server-map命令查看服务器负载均衡功能生成的Server-map表项信息。

[sysname] display firewall server-map slb

Current Total Server-map : 3

Type: SLB, ANY -> 3.3.113.113[grp1/1], Zone:---, protocol:---

Vpn: public -> public

Type: SLB, ANY -> 2.2.112.112[grp1/1], Zone:---, protocol:---

Vpn: public -> public

Type: SLB, ANY -> 1.1.111.111[grp1/1], Zone:---, protocol:---

Vpn: public -> public

使用display firewall server-map命令查看NAT Server功能生成的Server-map表项信息。

[sysname] display firewall server-map nat-server

Current Total Server-map : 12

Type: Nat Server, ANY -> 1.1.15.15[10.1.10.20], Zone: edu_zone , protocol:---

Vpn: public -> public

Type: Nat Server, ANY -> 2.2.15.15[10.1.10.20], Zone: isp1_zone , protocol:---

Vpn: public -> public

Type: Nat Server, ANY -> 2.2.16.16[10.1.10.20], Zone: isp1_zone , protocol:---

Vpn: public -> public

Type: Nat Server, ANY -> 2.2.17.17[10.1.10.20], Zone: isp1_zone , protocol:---

Vpn: public -> public

Type: Nat Server, ANY -> 3.3.15.15[10.1.10.20], Zone: isp2_zone , protocol:---

Vpn: public -> public

Type: Nat Server, ANY -> 3.3.16.16[10.1.10.20], Zone: isp2_zone , protocol:---

Vpn: public -> public

Type: Nat Server, ANY -> 1.1.101.101[10.1.10.30], Zone: edu_zone , protocol:---

Vpn: public -> public

Type: Nat Server, ANY -> 2.2.102.102[10.1.10.30], Zone: isp1_zone , protocol:---

Vpn: public -> public

Type: Nat Server, ANY -> 2.2.103.103[10.1.10.30], Zone: isp1_zone , protocol:---

Vpn: public -> public

Type: Nat Server, ANY -> 2.2.104.104[10.1.10.30], Zone: isp1_zone , protocol:---

Vpn: public -> public

Type: Nat Server, ANY -> 3.3.102.102[10.1.10.30], Zone: isp2_zone , protocol:---

Vpn: public -> public

Type: Nat Server, ANY -> 3.3.103.103[10.1.10.30], Zone: isp2_zone , protocol:---

Vpn: public -> public

Type: Nat Server Reverse, 10.1.10.20[3.3.16.16] -> ANY, Zone: isp2_zone , protocol:---

Vpn: public -> public, counter: 1

Type: Nat Server Reverse, 10.1.10.20[3.3.15.15] -> ANY, Zone: isp2_zone , protocol:---

Vpn: public -> public, counter: 1

Type: Nat Server Reverse, 10.1.10.20[2.2.17.17] -> ANY, Zone: isp1_zone , protocol:---

Vpn: public -> public, counter: 1

Type: Nat Server Reverse, 10.1.10.20[2.2.16.16] -> ANY, Zone: isp1_zone , protocol:---

Vpn: public -> public, counter: 1

Type: Nat Server Reverse, 10.1.10.20[2.2.15.15] -> ANY, Zone: isp1_zone , protocol:---

Vpn: public -> public, counter: 1

Type: Nat Server Reverse, 10.1.10.20[1.1.15.15] -> ANY, Zone: edu_zone , protocol:---

Vpn: public -> public, counter: 1

Type: Nat Server Reverse, 10.1.10.30[3.3.103.103] -> ANY, Zone: isp2_zone , protocol:--- Vpn: public -> public, counter: 1

Type: Nat Server Reverse, 10.1.10.30[3.3.102.102] -> ANY, Zone: isp2_zone , protocol:---

Vpn: public -> public, counter: 1

Type: Nat Server Reverse, 10.1.10.30[2.2.104.104] -> ANY, Zone: isp1_zone , protocol:---

Vpn: public -> public, counter: 1

Type: Nat Server Reverse, 10.1.10.30[2.2.103.103] -> ANY, Zone: isp1_zone , protocol:---

Vpn: public -> public, counter: 1

Type: Nat Server Reverse, 10.1.10.30[2.2.102.102] -> ANY, Zone: isp1_zone , protocol:--- Vpn: public -> public, counter: 1

Type: Nat Server Reverse, 10.1.10.30[1.1.101.101] -> ANY, Zone: edu_zone , protocol:---

Vpn: public -> public, counter: 1

在eSight上可以查看到会话日志。

版权归原作者 wljslmz 所有, 如有侵权,请联系我们删除。