需要环境可以私我

qq:195744492

1.登录 FTP 下载数据包文件 infiltration.pacapng,找出恶意用户的 IP 地址,并将恶意用户的 IP 地址作为 Flag(形式:[IP 地址])提交;

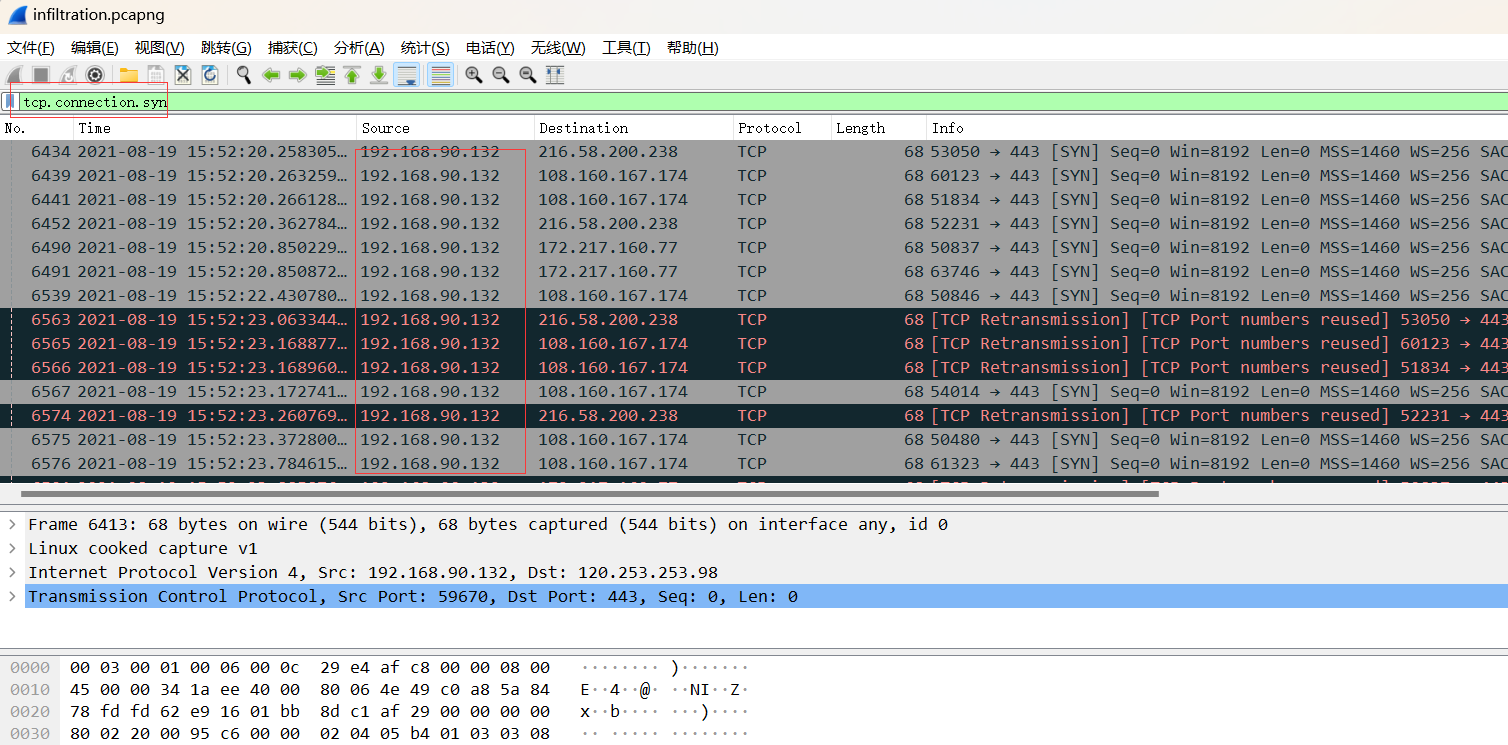

使用过滤规则:tcp.connection.syn

Flag:[192.168.90.132]

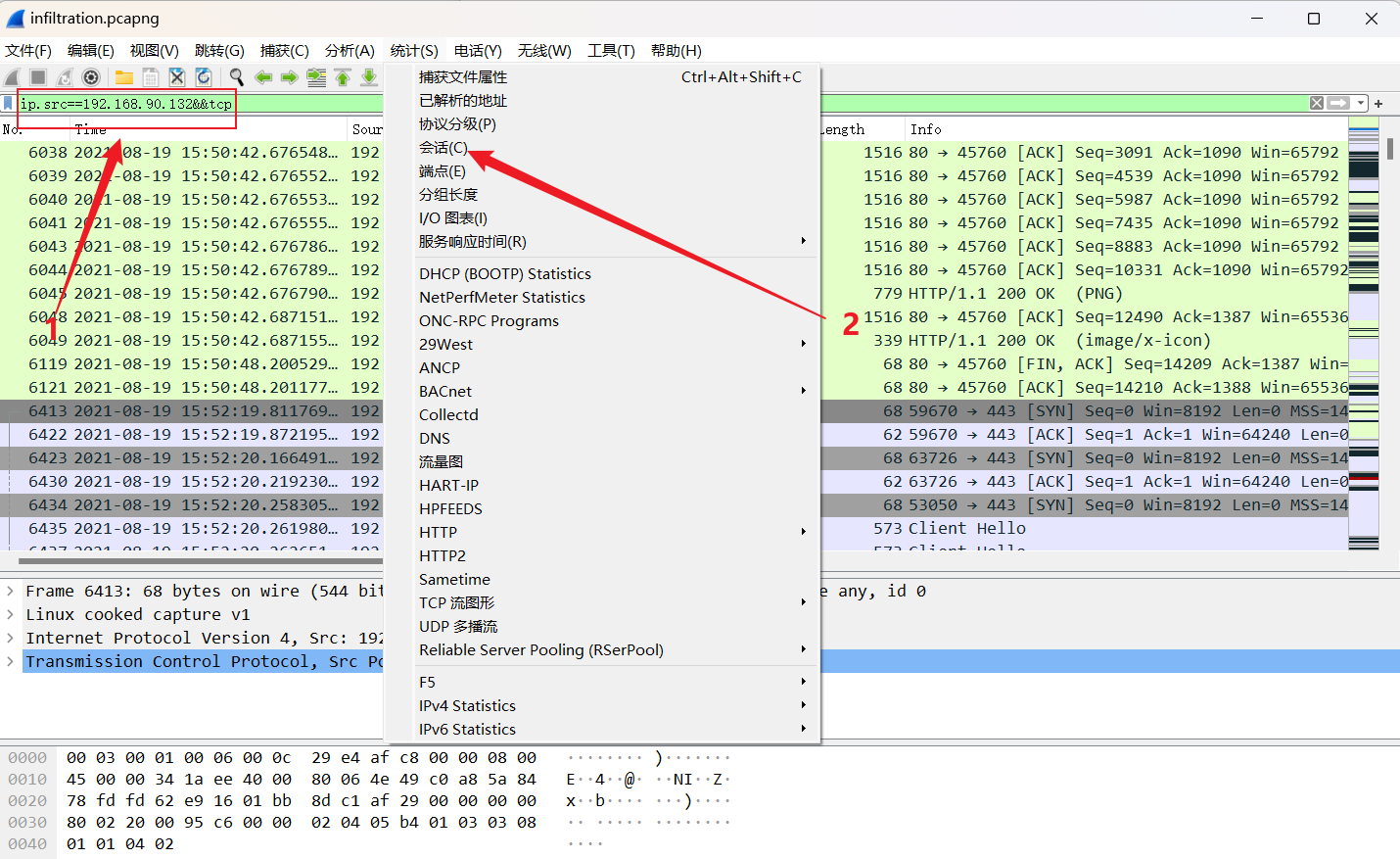

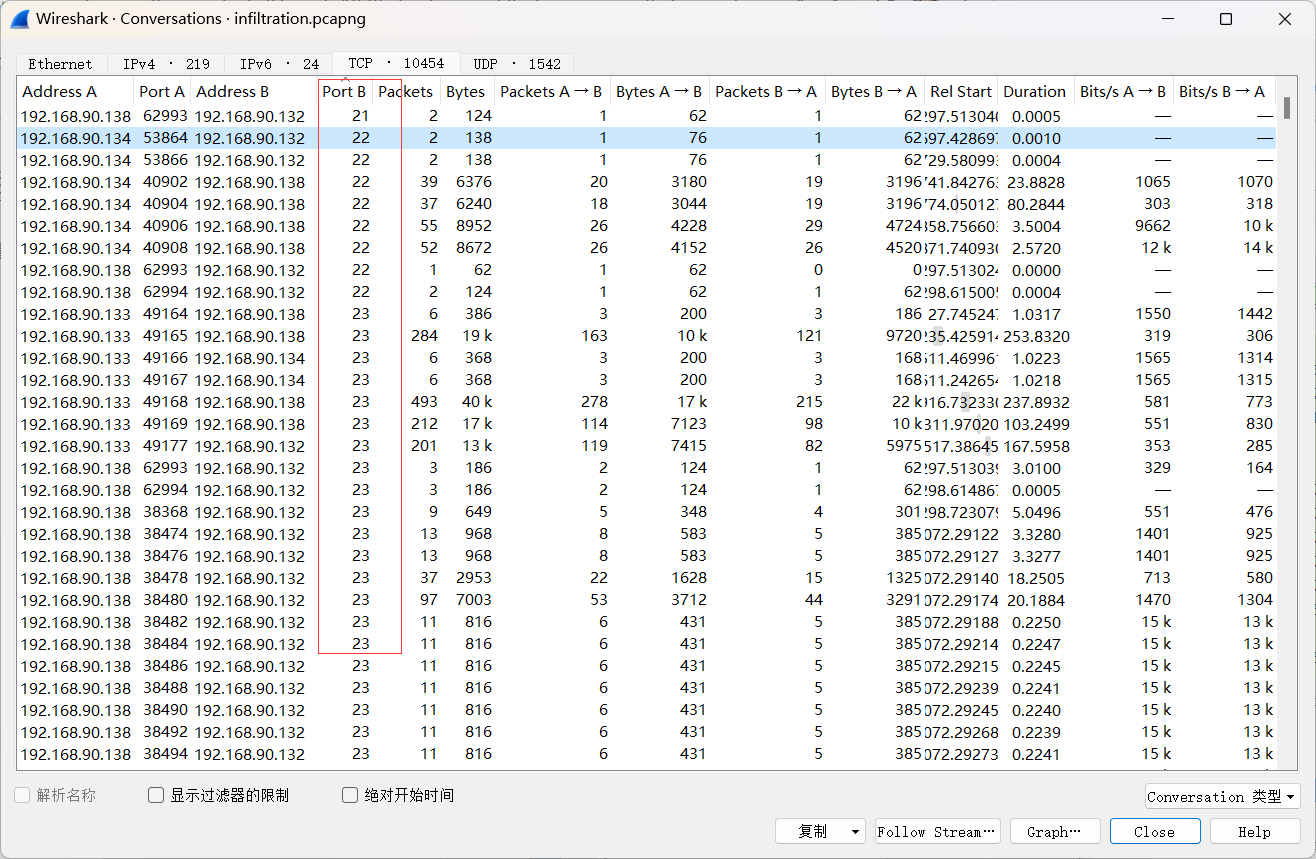

2.分析出恶意用户扫描了哪些端口,并将全部的端口作为 Flag(形式:[端口名 1,端口名 2,端口名 3…,端口名 n])从低到高提交;

使用过滤规则:ip.src==192.168.90.132&&tcp

Flag:[21,22,23,80,443,631,3389]

3.恶意用户最终获得靶机的密码是什么,并将密码作为 Flag(形式

本文转载自: https://blog.csdn.net/qq_58528311/article/details/126364836

版权归原作者 LPikaciu 所有, 如有侵权,请联系我们删除。

版权归原作者 LPikaciu 所有, 如有侵权,请联系我们删除。