NIST第三轮选出的四种方案中 kyber用于通用加密,用于保护跨公共网络交换的信息。它的优点之一是相对较小的加密密钥,双方可以轻松交换,以及它的操作速度。

其他用于数字签名,用于身份认证( CRYSTALS-Dilithium, FALCON and SPHINCS+)

Kyber是一种ind - cca2安全的密钥封装机制(KEM),其安全性建立在解决模块格上的带错误学习(LWE)问题的难度上。Kyber是NIST后量子密码学项目的决赛选手之一。提交文件列出了针对不同安全级别的三个不同参数集。具体来说,Kyber-512的安全性目标大致相当于AES-128, Kyber-768的安全性目标大致相当于AES-192, Kyber-1024的安全性目标大致相当于AES-256。

对于有兴趣使用Kyber的用户,我们推荐如下:

在所谓的混合模式下使用Kyber,并结合已建立的“前量子”安全;例如与椭圆曲线Diffie-Hellman相结合。

建议使用Kyber-768参数集,根据非常保守的分析,该参数集可以针对所有已知的经典和量子攻击实现超过128位的安全性。

Kyber的设计源于Regev的基于lwe的开创性加密方案。从Regev的原始工作开始,LWE加密方案的实际效率得到了提高,因为观察到LWE中的秘密可以来自与噪声相同的分布,还注意到“类LWE”方案可以通过使用方阵(而不是矩形)作为公钥来构建。另一个改进是应用最初在NTRU密码系统中使用的思想来定义环- lwe和模块- lwe问题,这些问题使用多项式环而不是整数。cca安全的KEM Kyber构建在基于Module-LWE硬度的cpa安全密码系统之上。

Kyber已经被业界整合到图书馆和系统中。例如,

Cloudflare将Kyber和其他PQ算法集成到CIRCL中,CIRCL是Cloudflare可互操作、可重用的加密库;

亚马逊现在在AWS密钥管理服务中支持Kyber的混合模式;而且

早在2019年,IBM就用Kyber和锂为“世界上第一台量子计算安全磁带机”做了广告。

性能概述

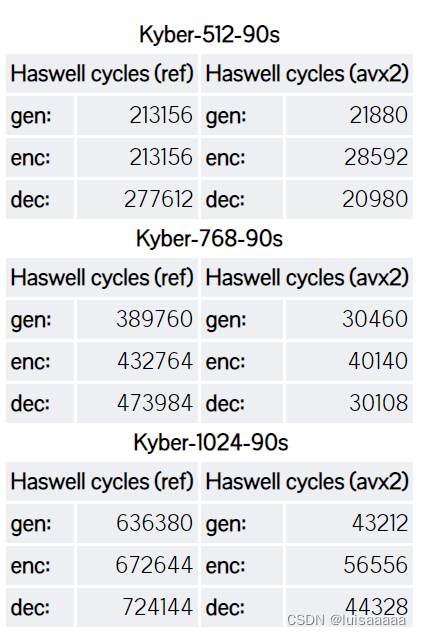

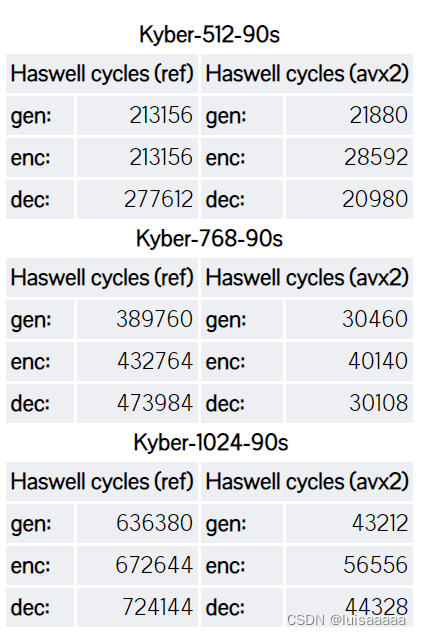

下表显示了Kyber的性能。所有基准测试都是在Intel core -i7 4770K (Haswell) CPU的一个核上获得的。我们报告了两个不同实现的基准:一个C参考实现和一个使用AVX2向量指令的优化实现。关于ARM Cortex-M4微控制器上的基准测试,请参阅pqm4项目报告的基准测试。

作为NIST项目第二轮的更新,我们还提出了Kyber的一个变体,旨在展示在对称原语的硬件支持可用时Kyber的性能。这种改型被称为Kyber-90s,在计数器模式中使用AES-256和SHA2而不是SHAKE。

版权归原作者 luisaaaaa 所有, 如有侵权,请联系我们删除。