想要完成这个实验,我们首先先下载wirshark和winhex这两个软件。Wireshark的功能上来看,只是监听网络流量信息并完整的记录下来,起到还原现场的作用。Winhex是一款非常优秀的16进制收费的编辑器。大家可以直接到官网下载。

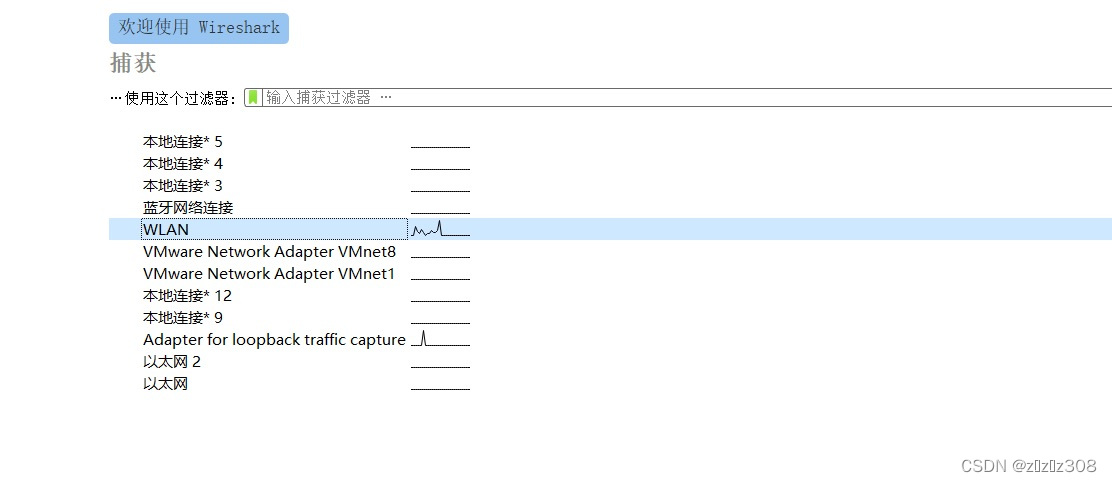

做实验之前得确保你的手机和电脑到都连到同一个子网,并在电脑上登录QQ,然后打开wirshark,本次实验我们连的的是校园网,所以我们选择WLAN。

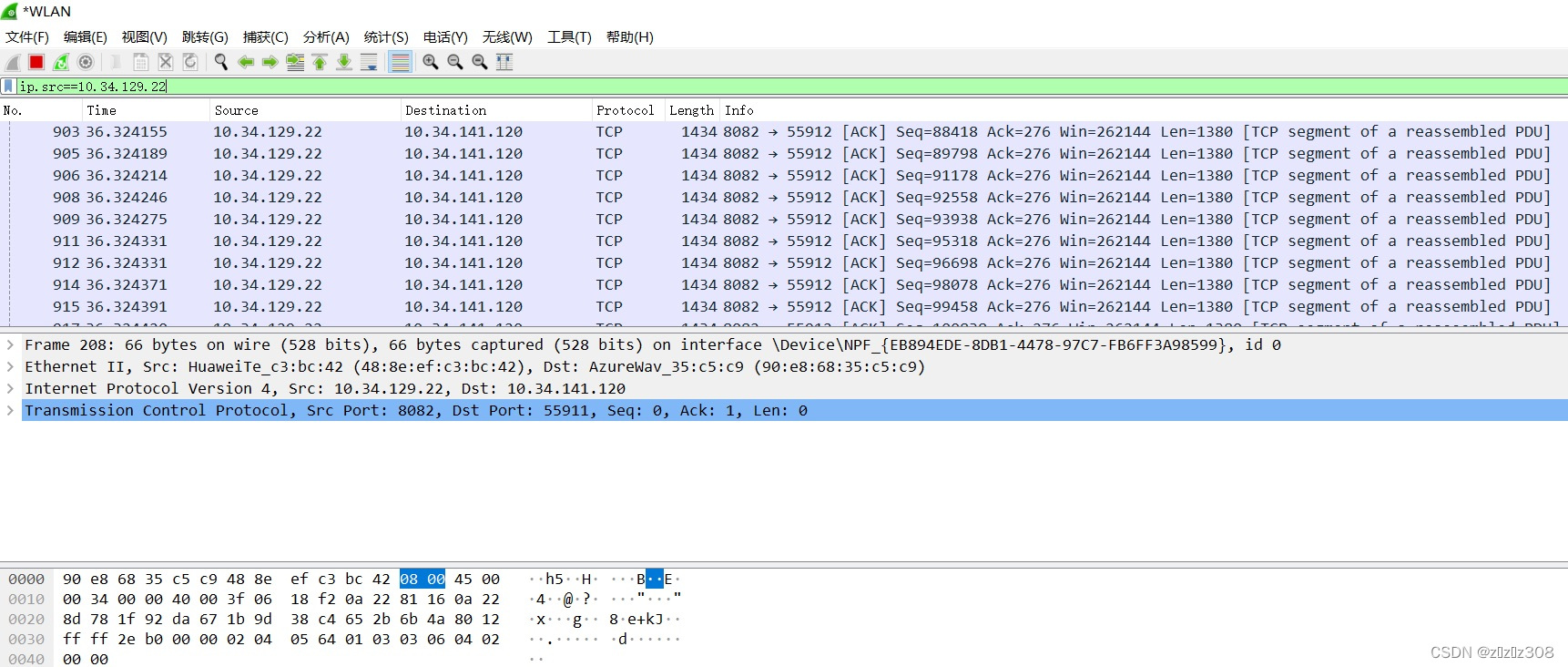

在"应用显示过滤器" 中输入ip.src==热点的IP地址,针对wireshark最常用的自然是针对IP地址的过滤。其中有几种情况:

(1)对源地址为xx的包的过滤,即抓取源地址满足要求的包。

表达式为:ip.src == xx

(2)对目的地址为xx的包的过滤,即抓取目的地址满足要求的包。

表达式为:ip.dst == xx

(3)对源或者目的地址为xx的包的过滤,即抓取满足源或者目的地址的ip地址是xx的包。

表达式为:ip.addr == xx,或者 ip.src == xx or ip.dst == xx

(4)要排除以上的数据包,我们只需要将其用括号囊括,然后使用 "!" 即可。

表达式为:!(表达式)

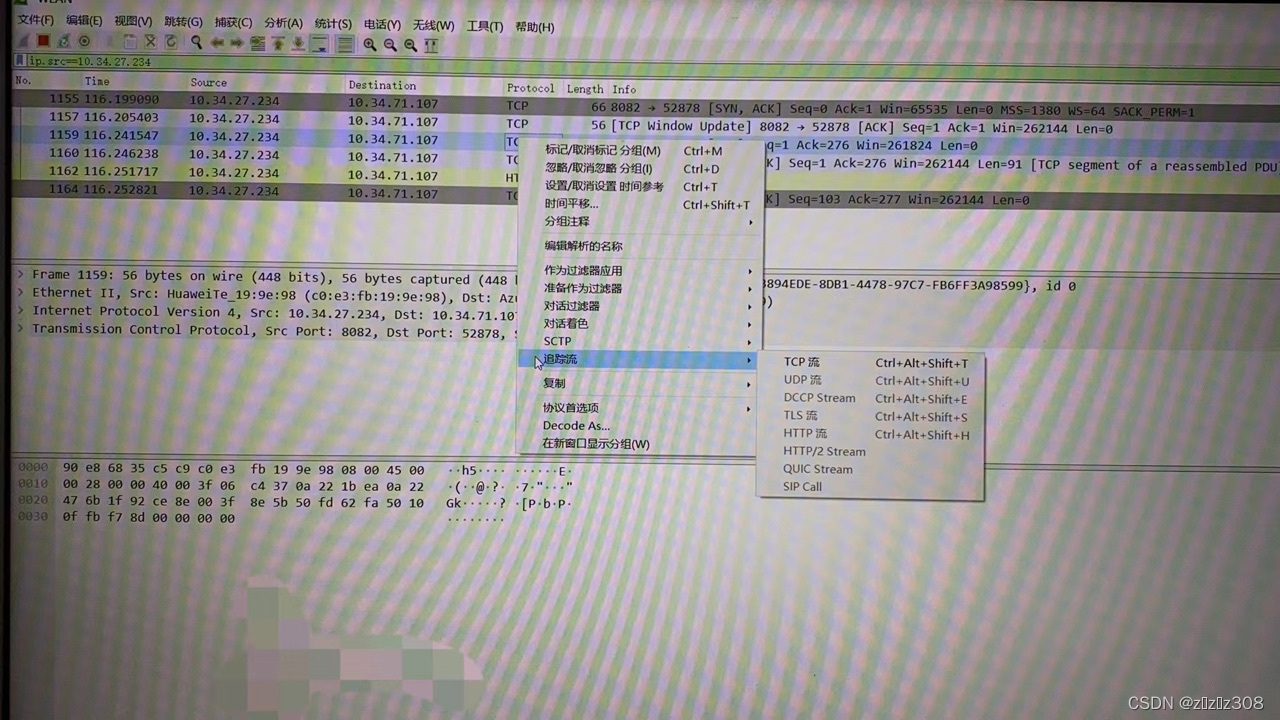

打开手机QQ并向我的电脑发送一张图片,此时wirshark会捕捉到相应的数据,如下图单击右键选择一个TCP流,选择追踪流,再选择TCP流。

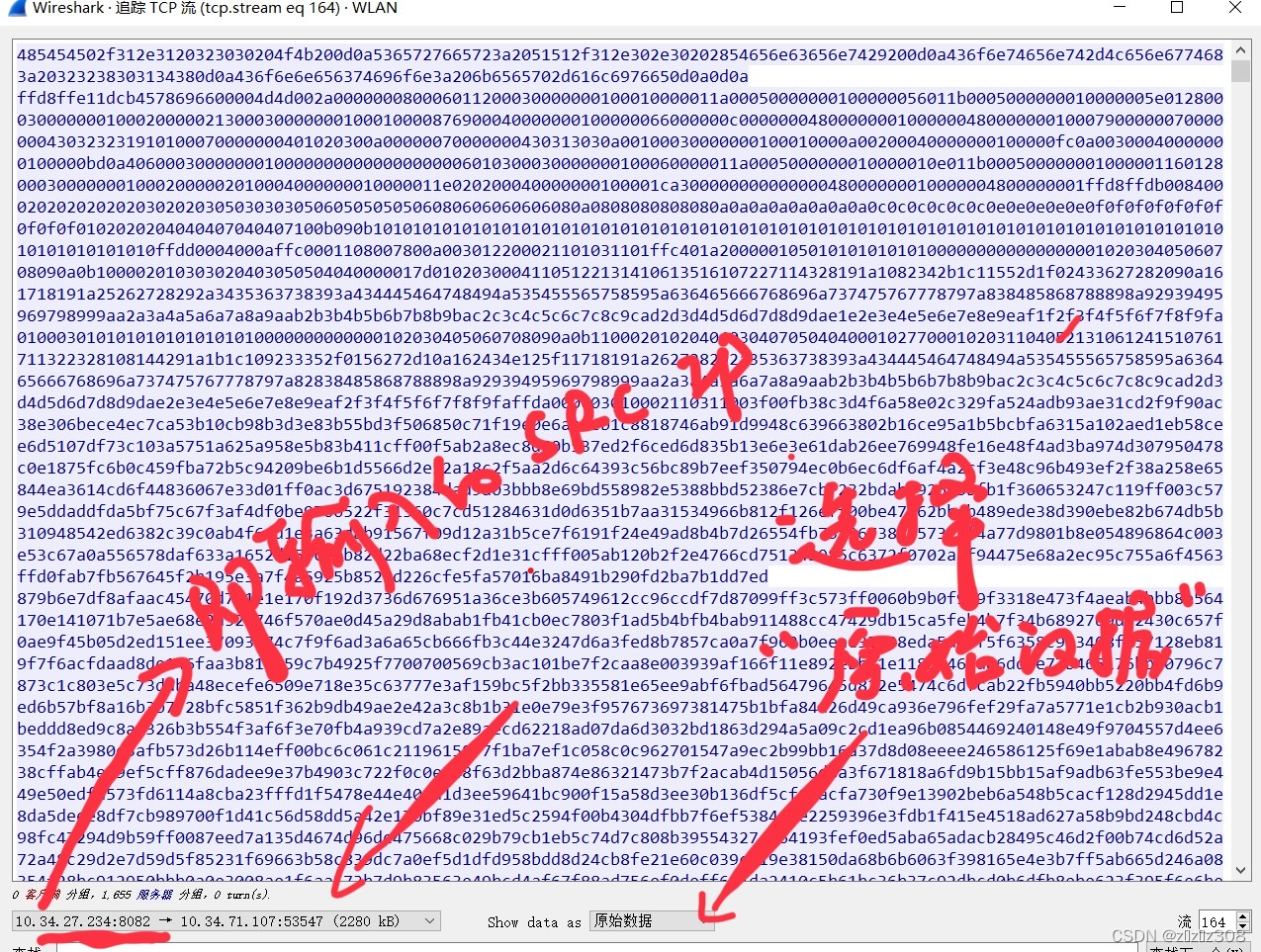

如上图选择完之后点击另存为并以文件名后缀为.jpg的格式保存,如下图

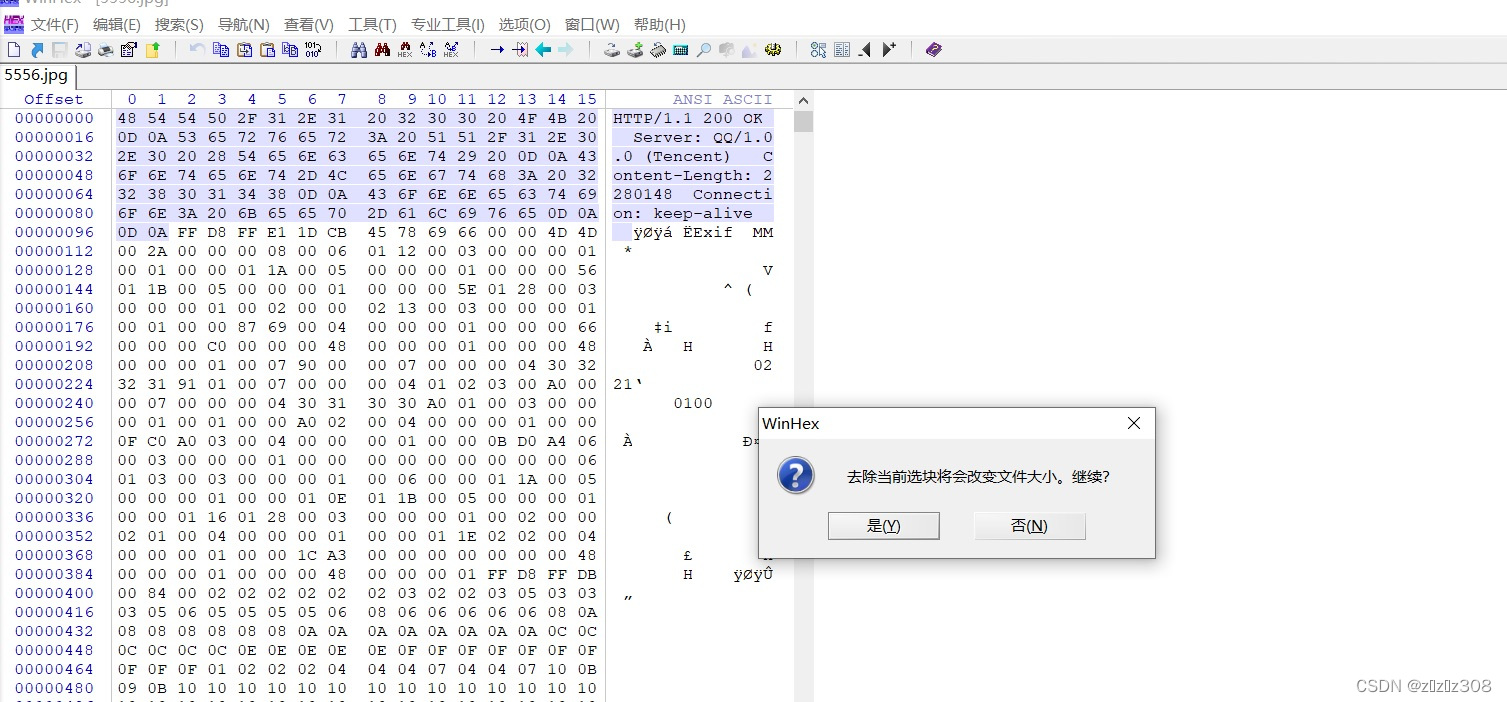

紧接着打开winhex,打开保存的文件,找到FFD8,并将FFD8之前的数据删除并保存文件。(注:JPEG图片文件头为

FFD8)

到这里就大功告成啦,

本人初学网络渗透,如有不当之处,欢迎大家指正。

版权归原作者 z z z308 所有, 如有侵权,请联系我们删除。