蚁剑

安装

下载链接

源码: https://github.com/yzddmr6/As-Exploits 加载器地址: https://github.com/AntSwordProject/AntSword-Loader

蚁剑需要使用到两样东西,一个是核心源码,一个是加载器

安装步骤:

1. 将两个文件放到自己想要存放的位置 2. 启动加载器文件夹中的 AntSword 文件,选择自己核心源码的位置,只需要选择到AntSword-2.x这个文件就可以了,不用点进去 3. 选中后它会自动加载,在以后的使用中不需要再进行选择

使用

链接webshell

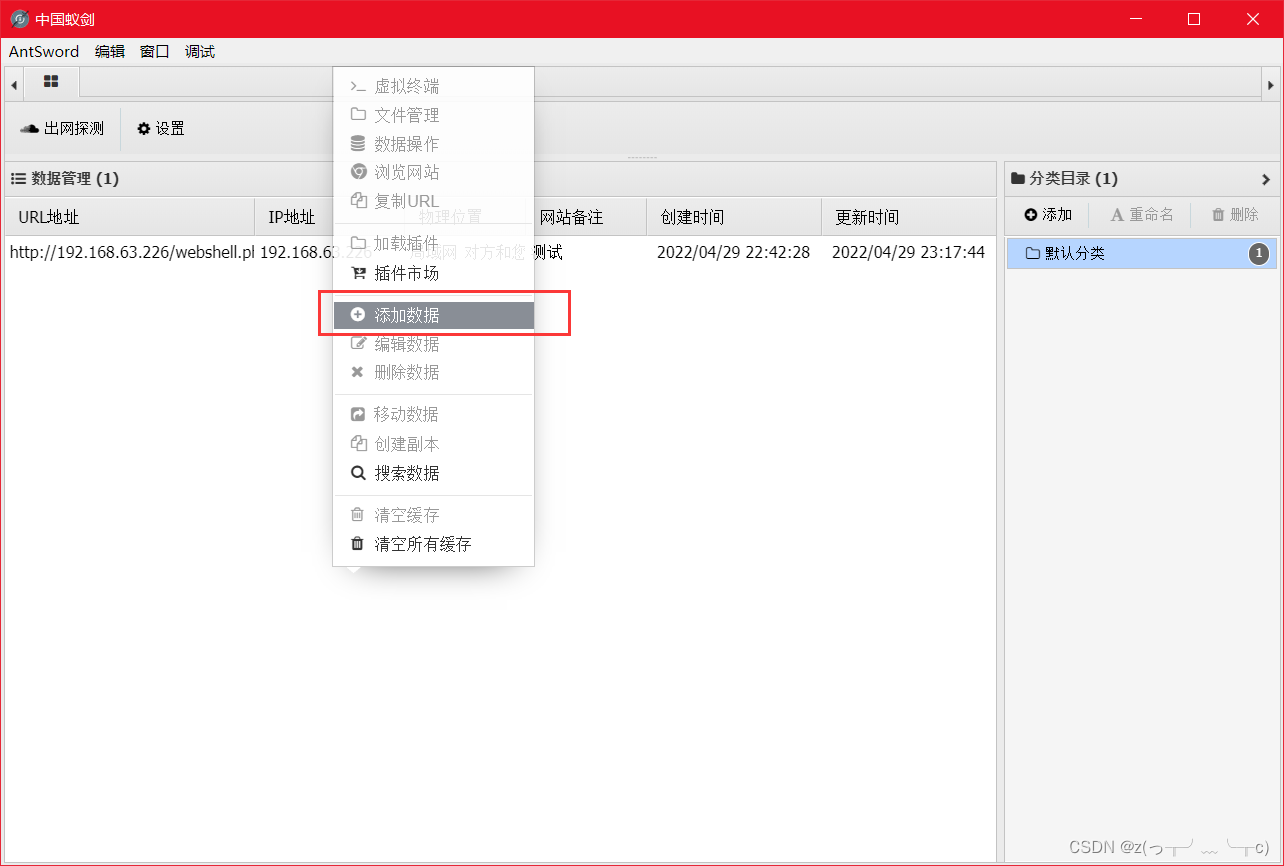

1,进入主页,鼠标右键选中添加数据

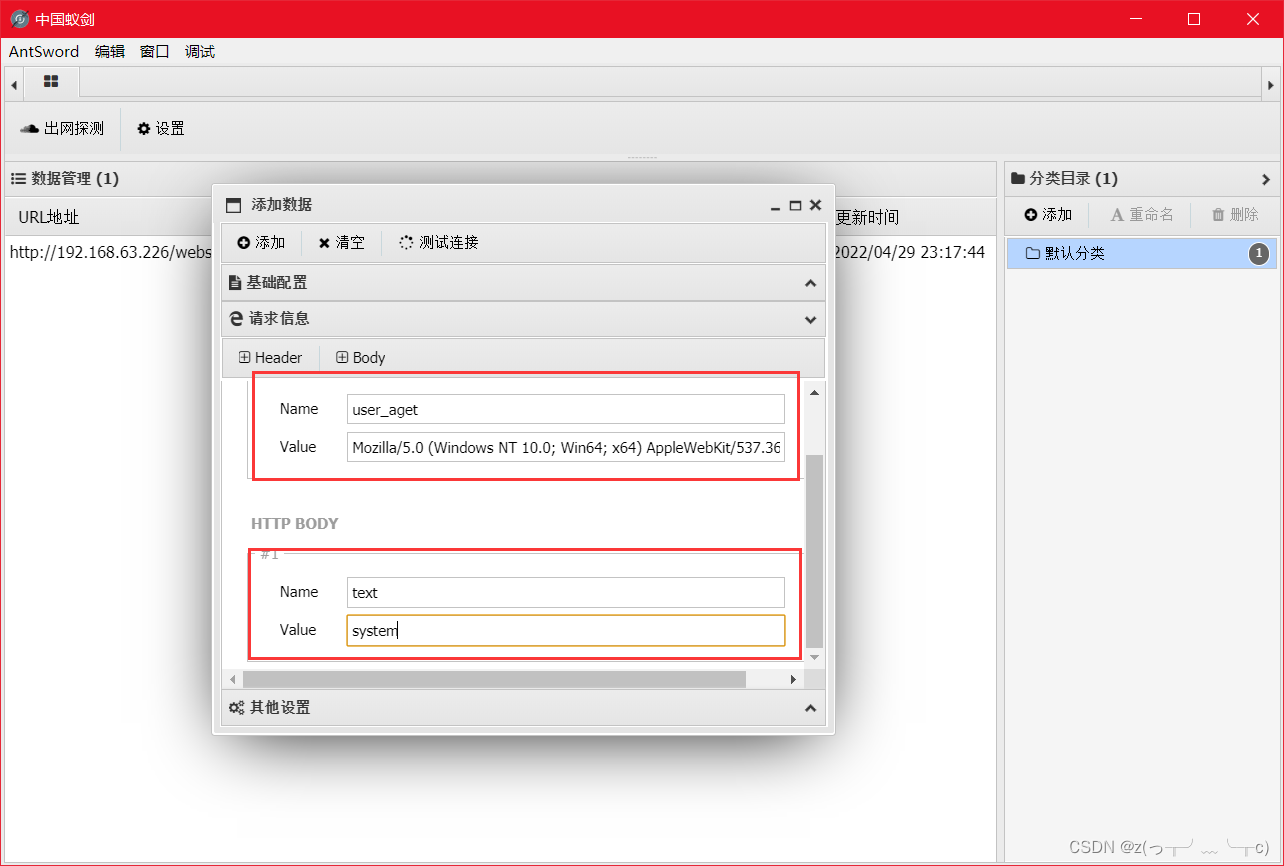

2,输入url,密码,选择编码格式(一般不用,但是如果返回的内容是乱码,可以再修改),选择编码类型,默认明文传输(容易被拦截)

蚁剑相对于菜刀的优点就是,蚁剑可以不是明文传输,这对于绕过waf是有帮助的,之后会详细分析。

3,请求信息中可以自定义添加请求头和请求体信息,至于有啥子用,具体情况具体分析

4.其他设置这里忽略https证书,增加垃圾数据,使用随机单词变量等功能,感觉还是很少用,倒是可以干扰目标

5.配置完毕后点击上方测试链接,看看时候能够连接成功,如果没问题,就添加。

其他设置

代理问题

# 代理有什么用?

● 连接处于内网中的Shell

● 加快连接速度

● 隐藏自身

● 与 BurpSuite 等工具配合使用设置代理,保护自己或者是用burp抓包分析数据包都挺有用

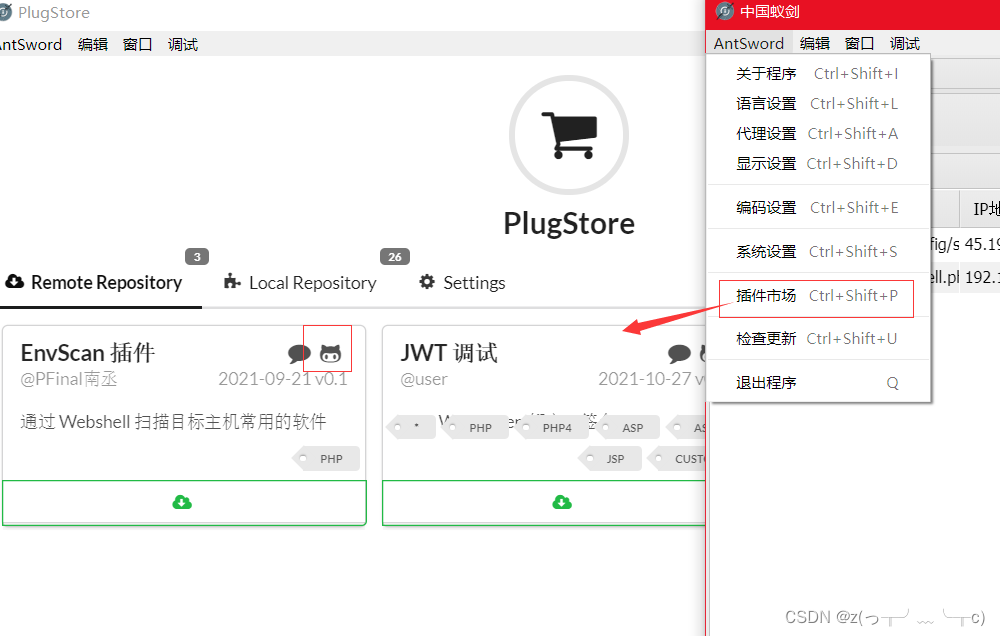

插件市场

有点慢,需要梯子

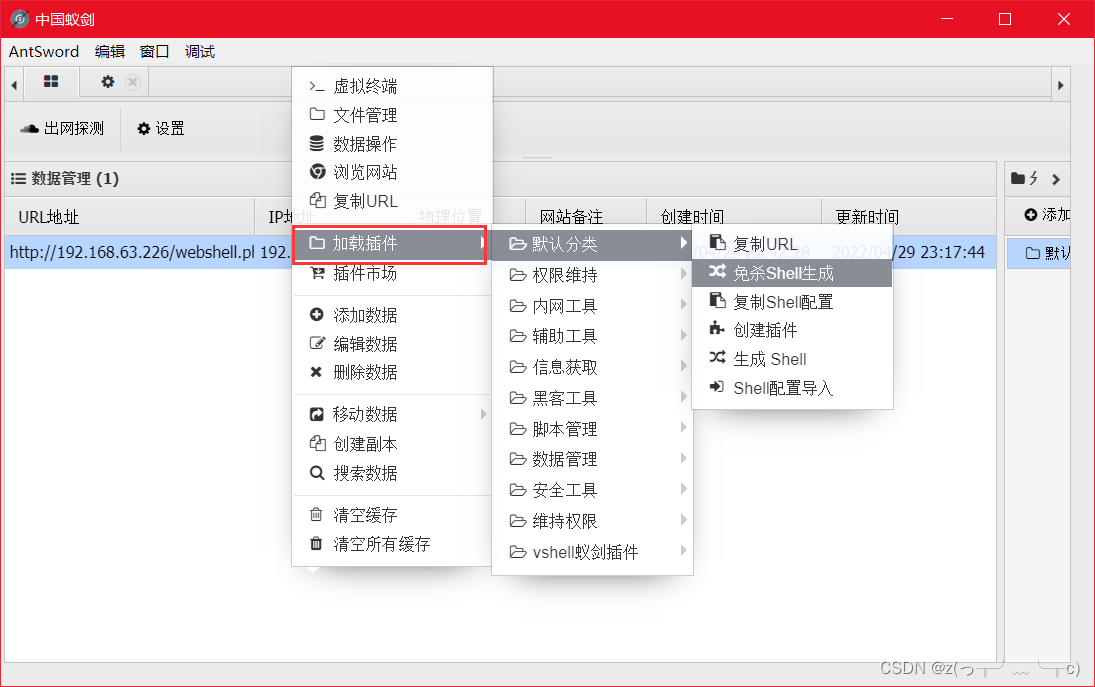

找到自己想要的插件,点击绿色安装,右上角那个脑阔的图标可以查看源码

使用方法

特点

编码

链接时注意编码的选择,如果编码不正确,会导致乱码,修改编码后需要手动清空缓存 # 编码器 编码器用于蚁剑客户端与 Shell 通信时的加密、编码操作,是蚁剑一大核心功能。 灵活使用编码器功能,在连接防火墙后的服务端时有奇效 ● default(默认) # 明文传输,不推荐 通信过程不采编码与加密操作,明文传输(不推荐,特殊字符会被转义导致出错) ● random(随机编码器, 不推荐) 通信过程中在当前 Shell 类型支持的编码器中随机选取一种进行通信编码 ● base64 # 不推荐,已被waf作为特征 通信时使用 base64 编码对通信数据进行编码操作(不推荐,已被WAF作为特征) ● chr # php独有的,推荐用,chr()函数对传输字符进行处理 PHP 类型独有,通信时使用 chr 函数对传输的字符串进行处理拼接(推荐) ● hex # aspx sustom 独有,推荐 通信字符转化成十六进制 ASPX, CUSTOM 类独有,将通信数据字符转成16进制数据传输(推荐) ● xxxxdog # 自定义,asp独有, 自定义编码器示例,ASP 类型独有,需要配合 asp_eval_xxxxdog.asp 服务端使用(推荐) # 除了在通信中编码处理外,还可对传输数据使用 古典密码、DES、AES 等对称加密算法加密通信数据。具体方法百度

注意

User-Aget字段

1.在之前的版本中,这个字段是蚁剑的特有字段,目前的版本好像没有这个问题了

版权归原作者 Deep Learn 所有, 如有侵权,请联系我们删除。