文章目录

前言

- 三、烧录固件

- 四、配置及攻击

前言

本次教程仅用于学习交流,攻击目标为自家WiFi,请勿进行违法操作!!!

一、所需材料及固件

ESP8266一个,如下图:

- Micro USB数据线(Micro USB的充电器线也可以用)如下图:

- WiFi固件,烧制工具,串口驱动等链接:文件链接 提取码: 6a5u(设置的是永久有效的,如果链接失效可以私聊我。)

二、制作前的配置

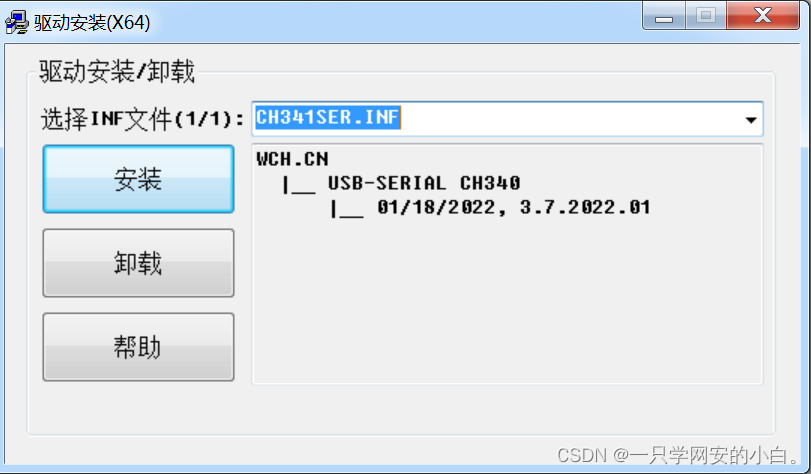

安装串口驱动链接内的(CH341SER.EXE)这个文件(直接点击安装就可以了):

准备烧录工具:链接内的(ESP8266Flasher.exe)这个文件。

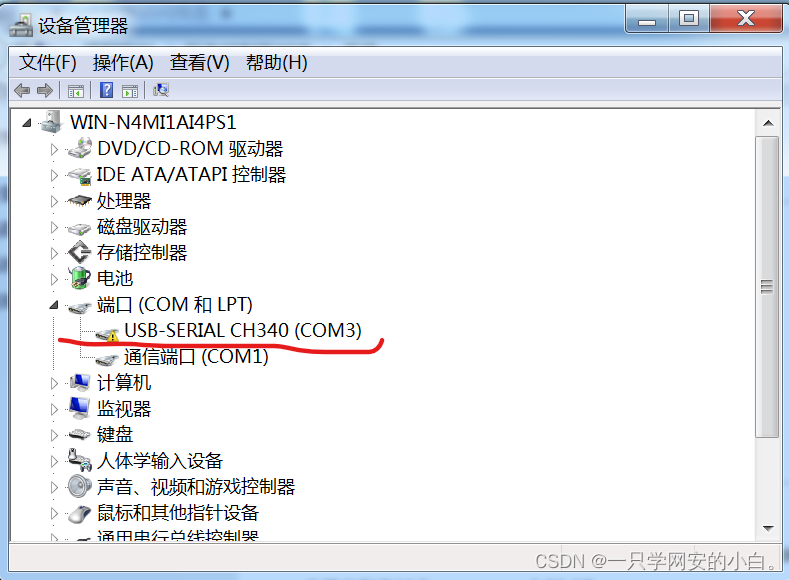

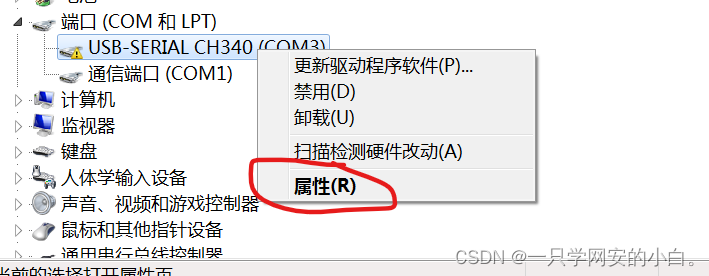

查看com端口:

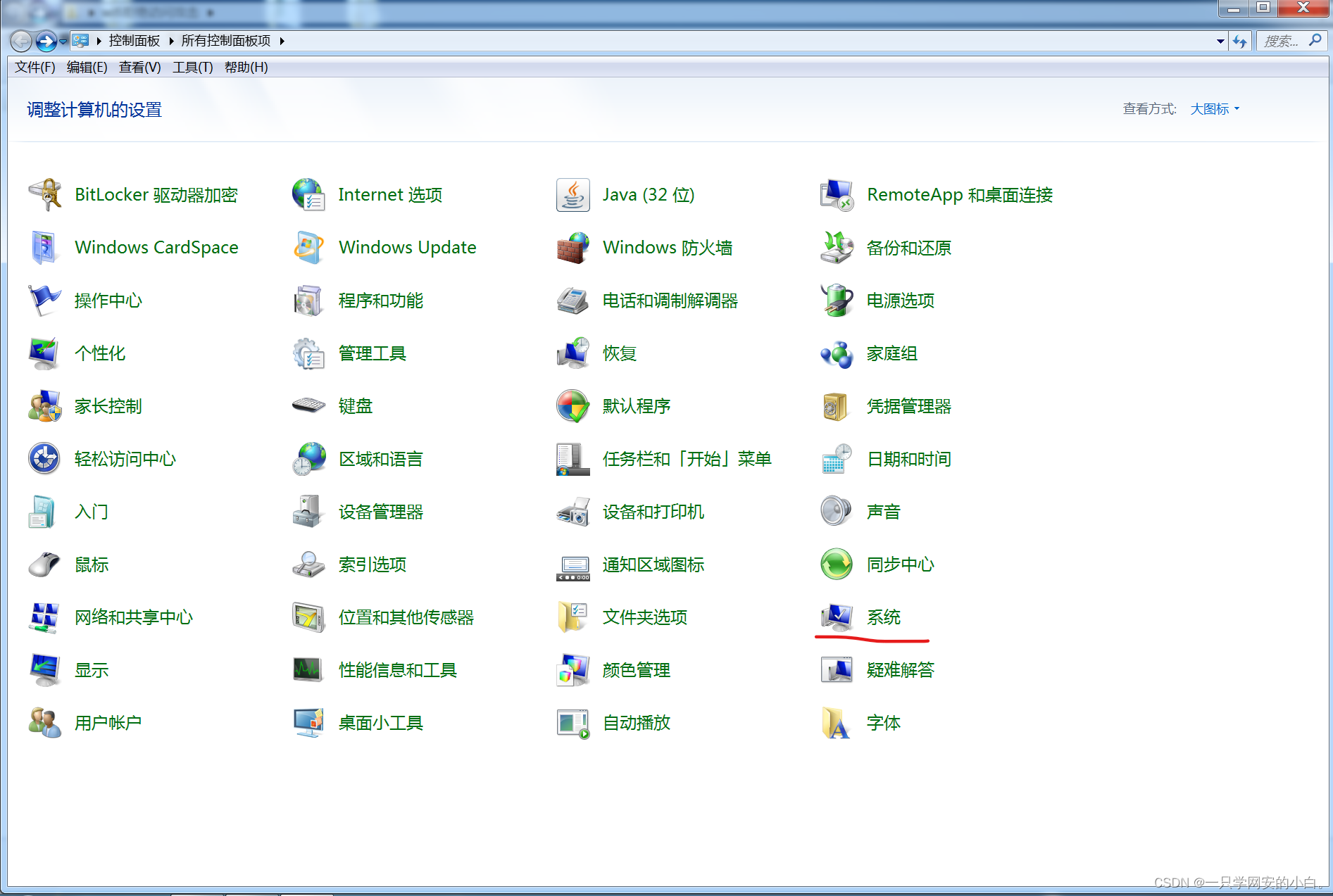

打开控制面板

系统:

设备管理器内的端口:

右击查看属性:

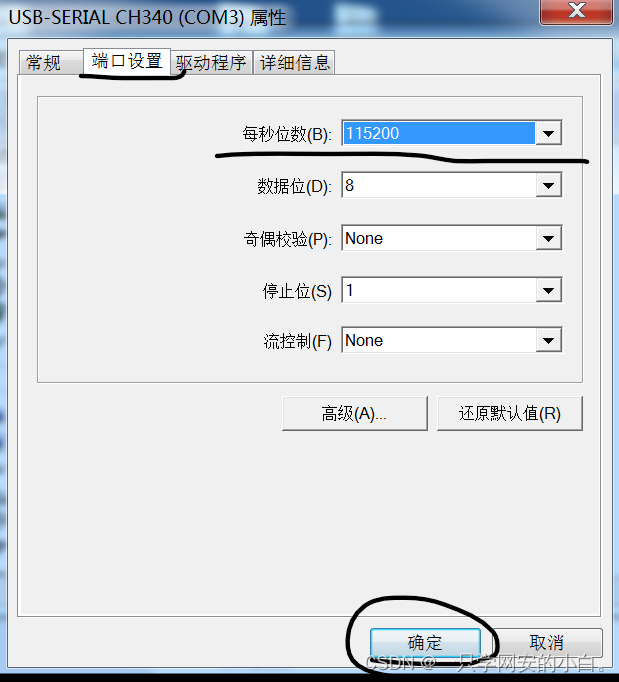

端口设置,具体设置如图:

至此配置结束。

三、烧录固件

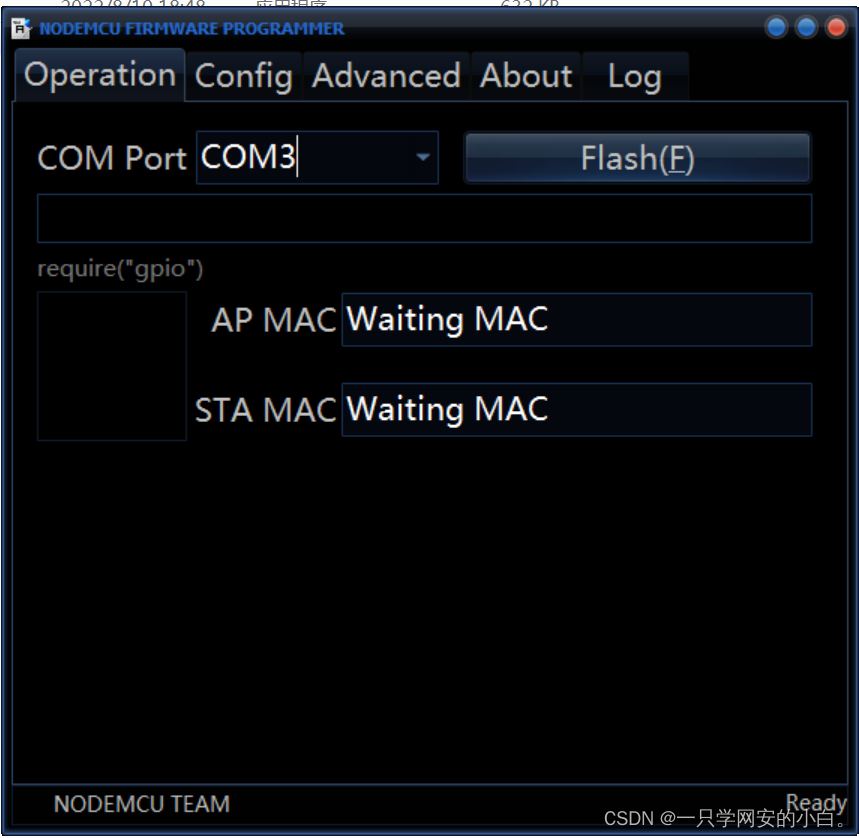

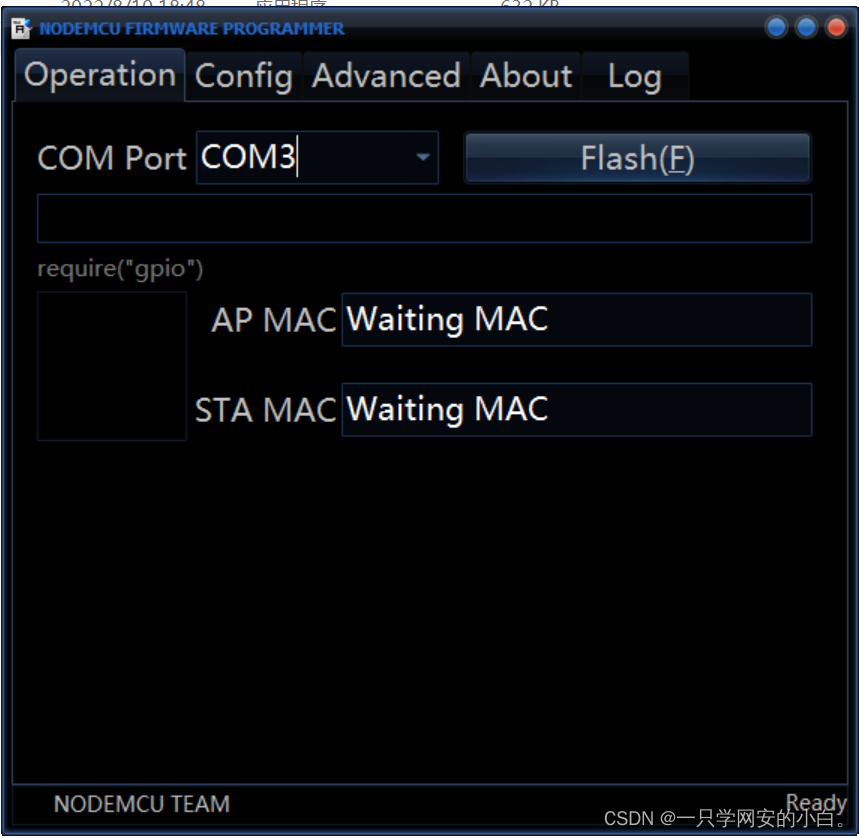

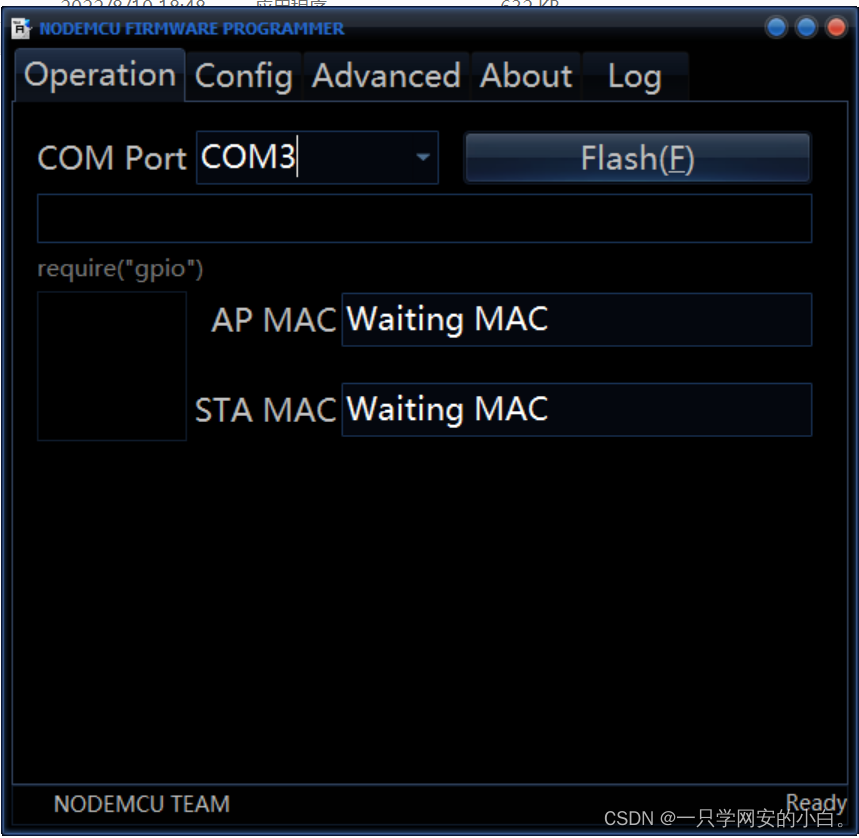

返回刚刚打开的烧录工具(ESP8266Flasher.exe),选择自己的com端口:(我的是COM3,这楼里选择自己的)

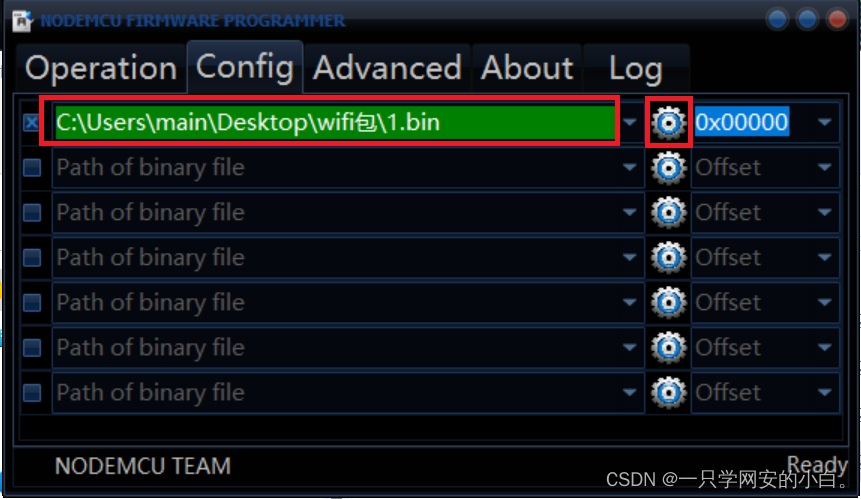

选择Advanced,进行简单的配置,具体如下图:

单击Config,单机那个小齿轮,选择固件(1.bin)其余默认即可:

返回Operation选项,确认COM无误后点击Flash按钮

单击Flash按钮后进度条开始,并且左下角有NODEMCU TEAM(如下图):

烧制完成:

至此,烧录结束。

四、配置及攻击

配置完成之后需要先断开PC,然后在连接PC,之后ESP8266会弄出一个开放式的网络:(下图连接的网络名称就是开放网络名称,基本上都是这个)

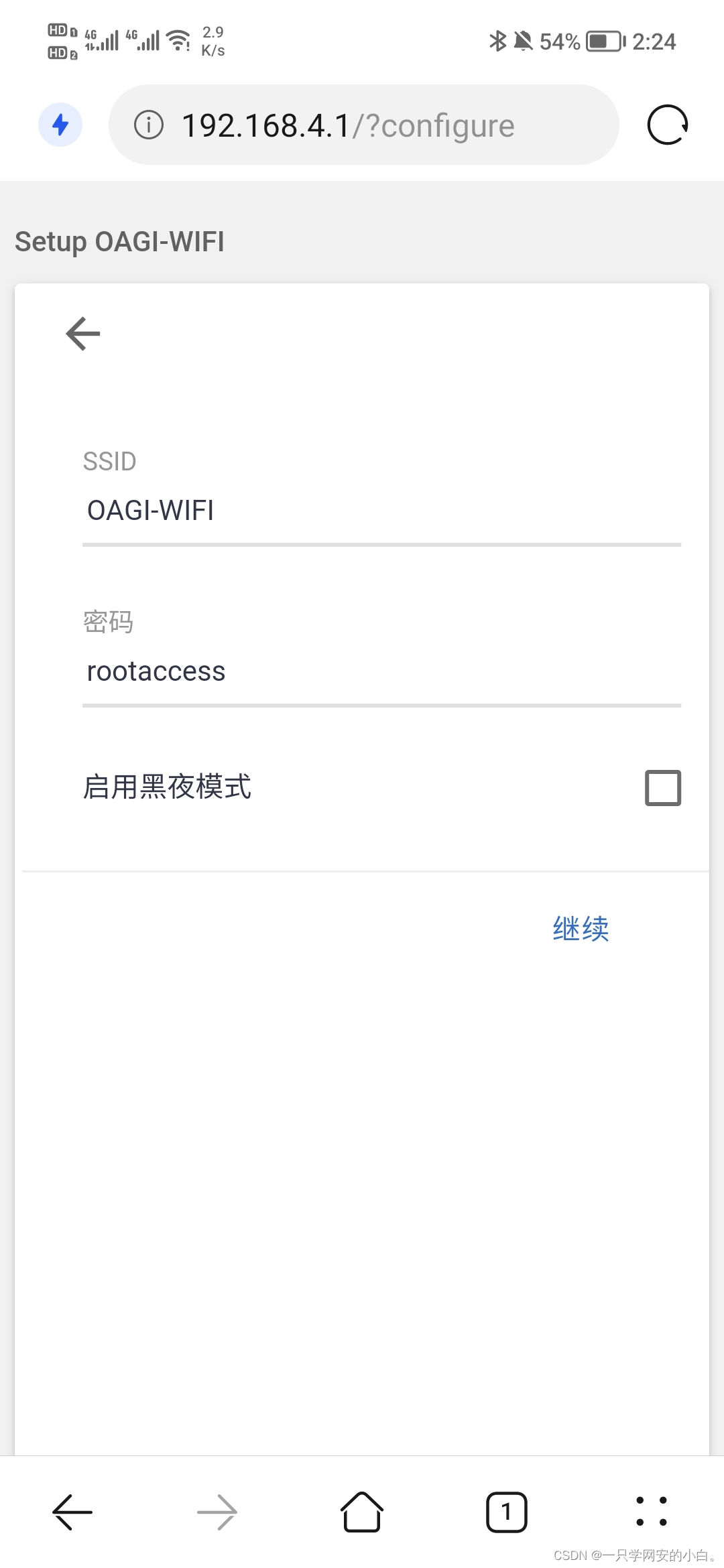

网络连接成功之后,在浏览器输入

192.168.4.1这个地址

进入wifi killer管理界面,选择"我接受"。

第一次进入会要求配置密码,输入自己设置的密码

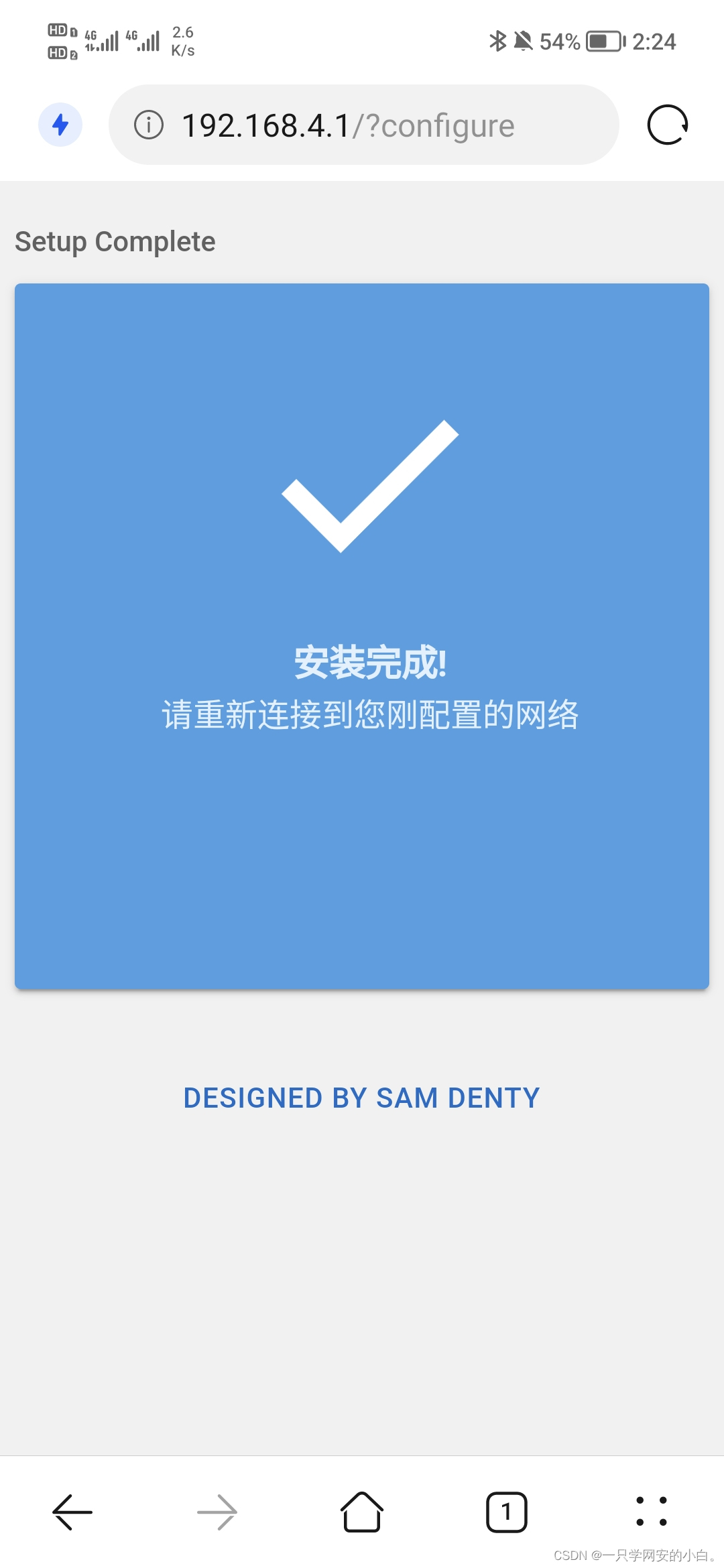

设置完成之后网络会断开,返回设置,找到网络,输入密码重新连接,再次进入192.168.4.1这个地址。(如图)

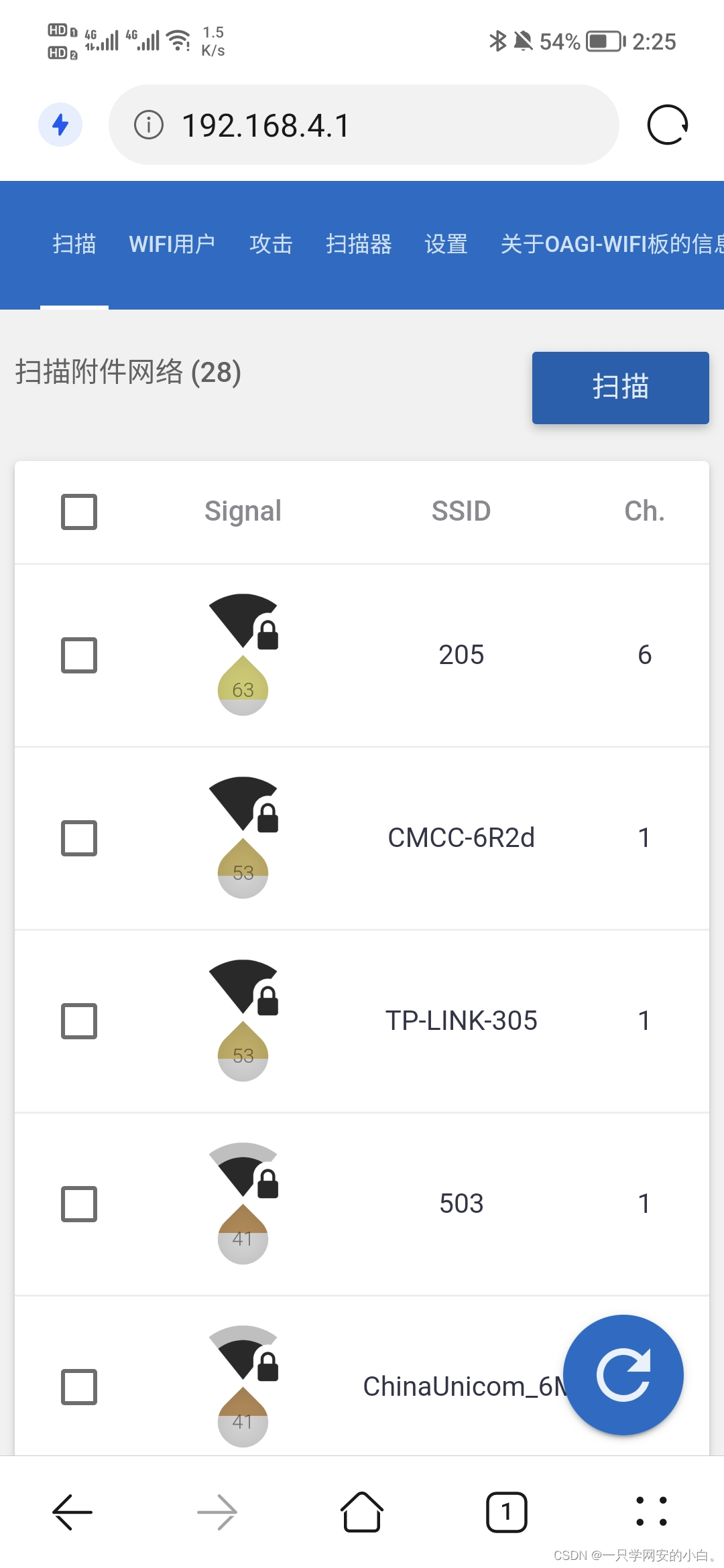

再次进入地址后,在管理界面切换到“扫描”,点击扫描。

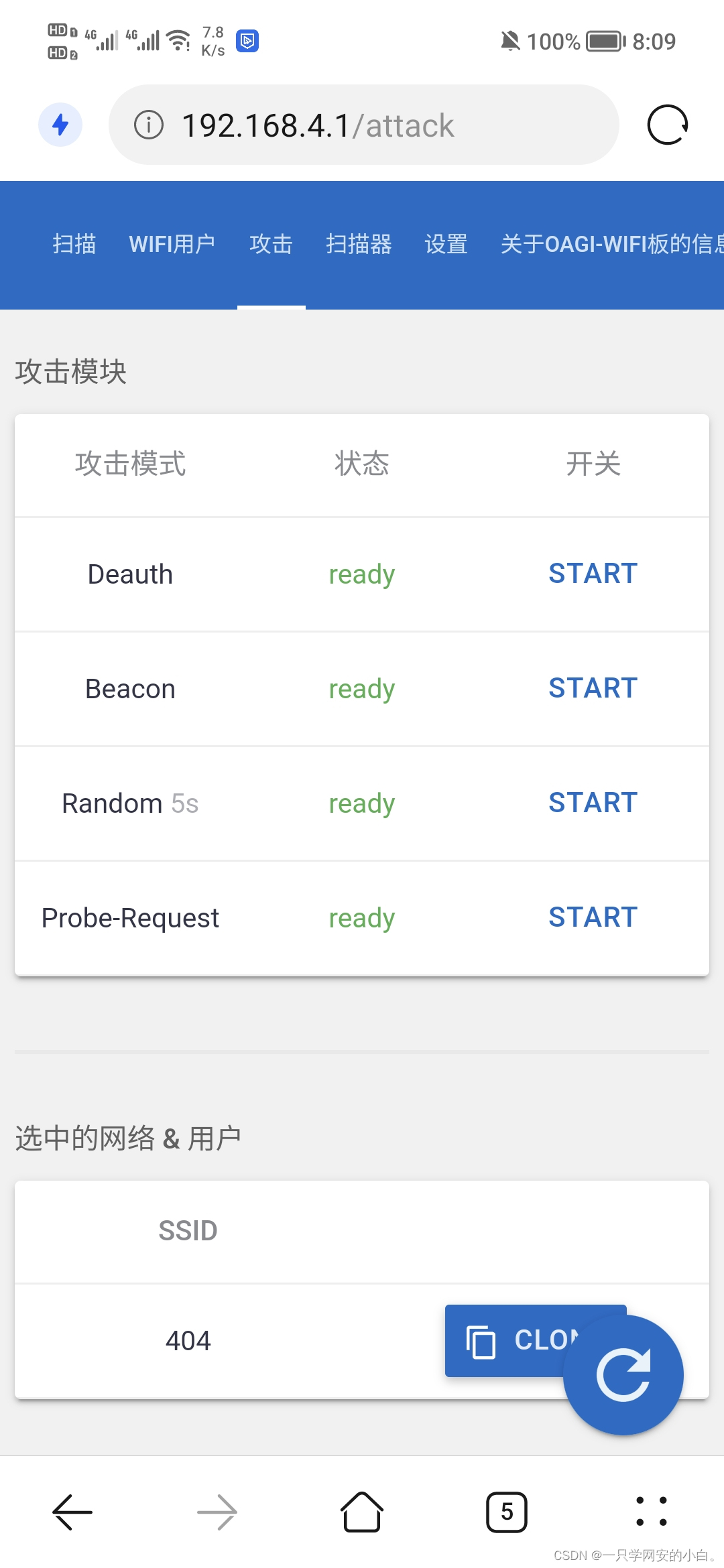

在“扫描”界面勾选要攻击的wifi,切换到攻击,攻击模式

一、Deauth攻击(无线网络拒绝服务攻击):取消验证洪水攻击,通常被简称为Deauth攻击,是无线网络拒绝服务攻击的一种形式,在客户端点击断开连接时会向路由器发送断开帧,而Deauth攻击就是模拟这样一个环节从而断开数据包。

简单来说就是进行Deauth攻击后,目标网络一直处于正在连接-验证身份-连接成功后马上断开中。该攻击的具体截图就不发了,没法截出来。可以自己试试。切记,不要对未授权目标进行攻击,不要进行违法操作!!!

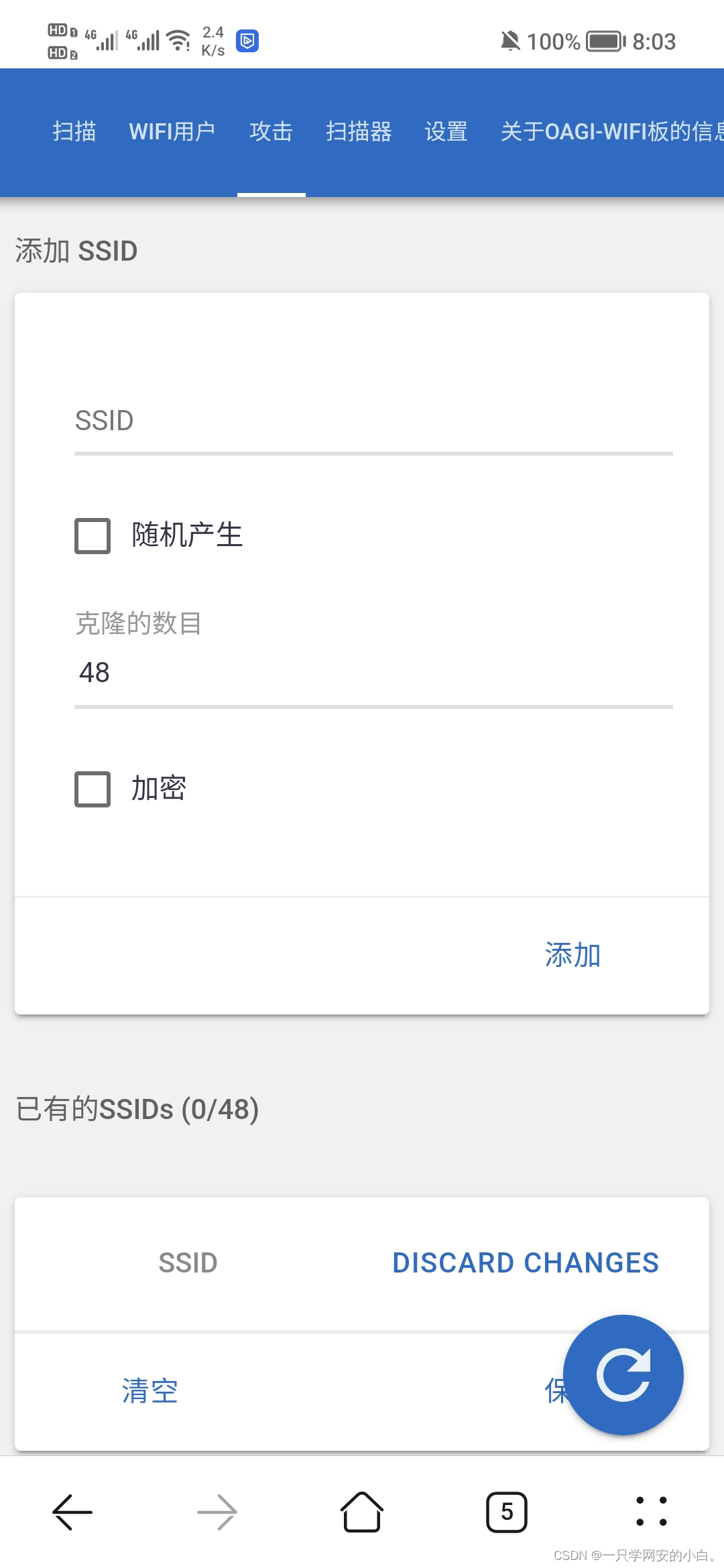

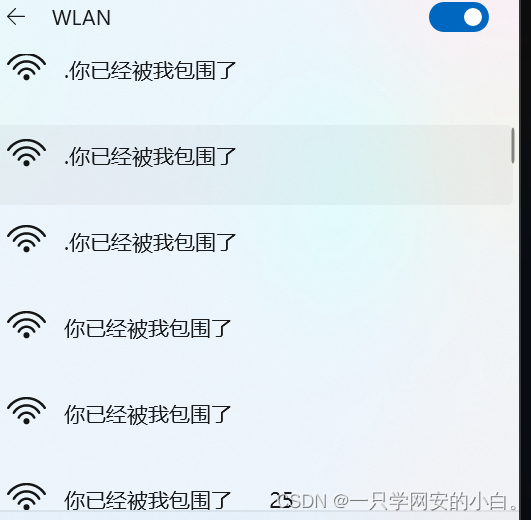

二、Beacon:信标帧(Beacon)数据包用于宣告接入点,通过不断发送信标帧数据包。

简单来说就是ESP8266设置许多的虚假WiFi,干扰目标的正常连接。

在SSID添加虚假WiFi所显示的名字,结果如图二。

结果如下图:

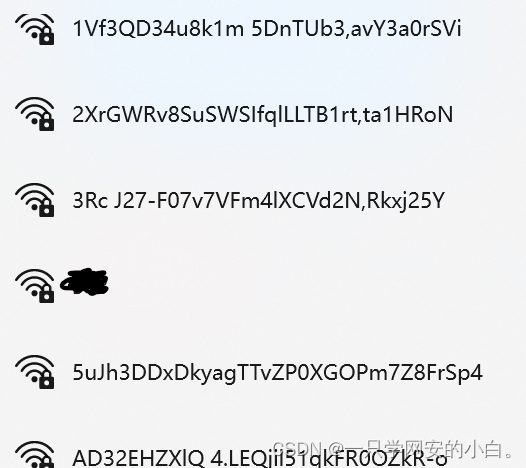

但是,目前部分设备自带SSID检测,这时我们就可以使用随机生成SSID以达到目的。添加SSID时单击随机生成就行了这里就不配图了。

结果如图:

Probe-response:探测请求帧由用户设备发送,以询问一个已知网络是否在附近。通过请求您在SSID列表中指定的网络,以此来混淆WiFi跟踪器。(Probe-response的攻击过程和Deauth攻击差不多,只不过效果不明显。这里就不做展示了)

总结

萌新刚开始做文章,有不好的地方欢迎各位大佬指正谢谢。(都看到这里了,求各位大佬点个关注,以后会不断更新谢谢 )

本文章仅用于实验交流,切勿用于非法途径,任何非法操作后果自负!!!

版权归原作者 一只学网安的小白。 所有, 如有侵权,请联系我们删除。