篇二:部署GitLab

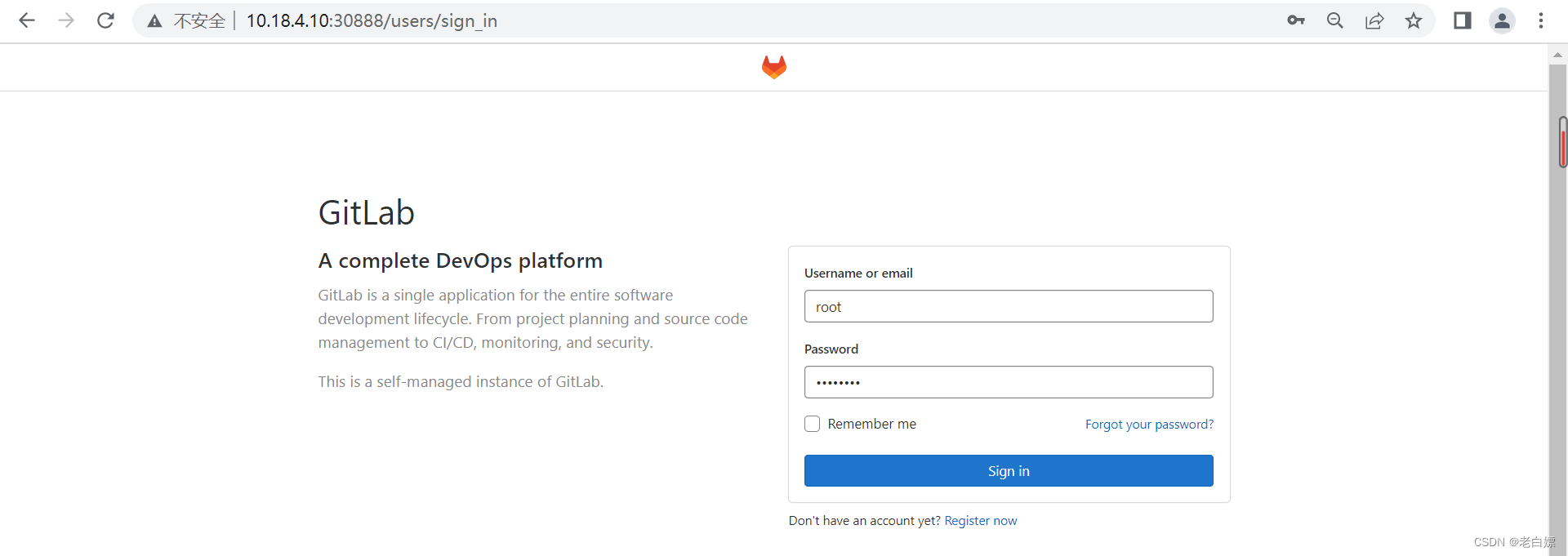

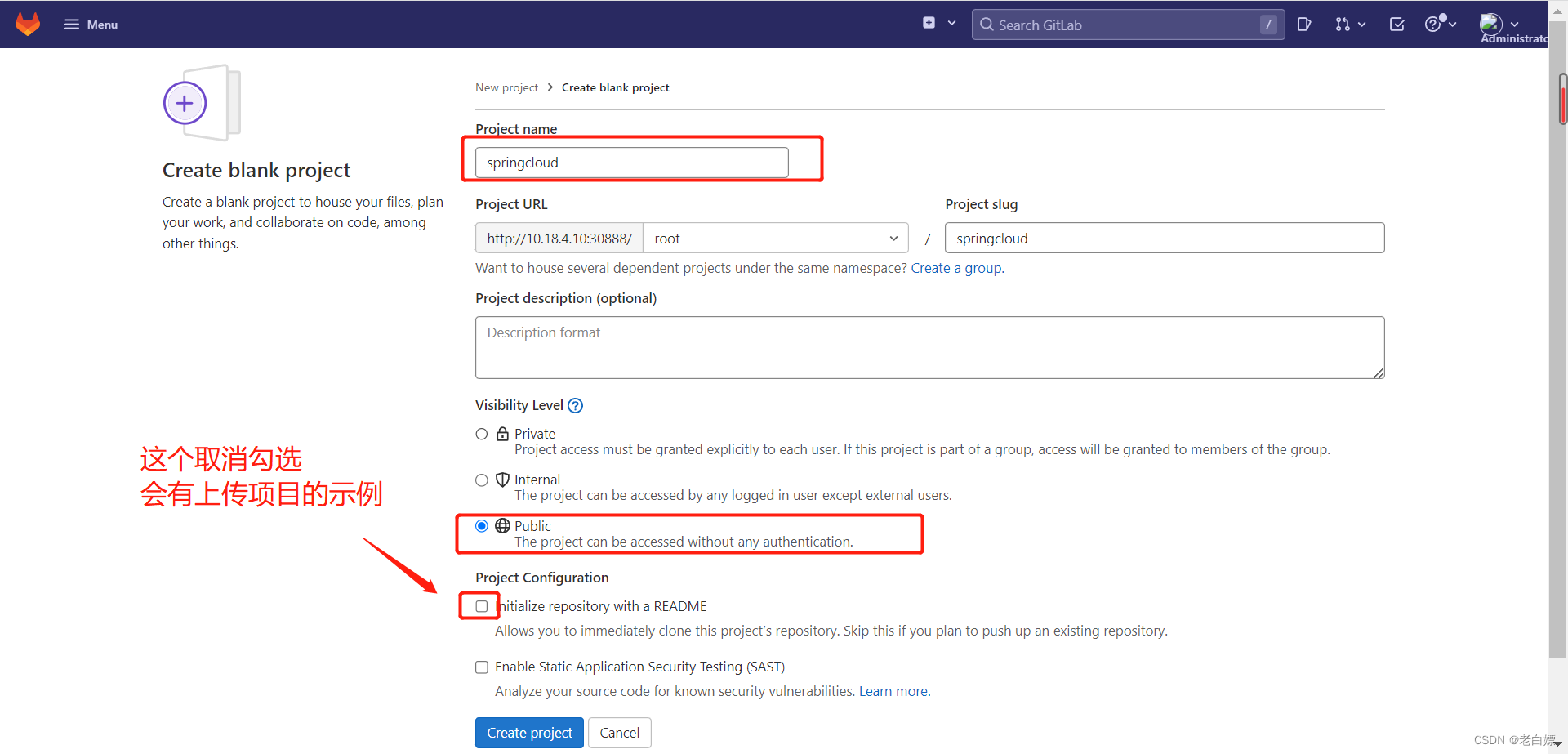

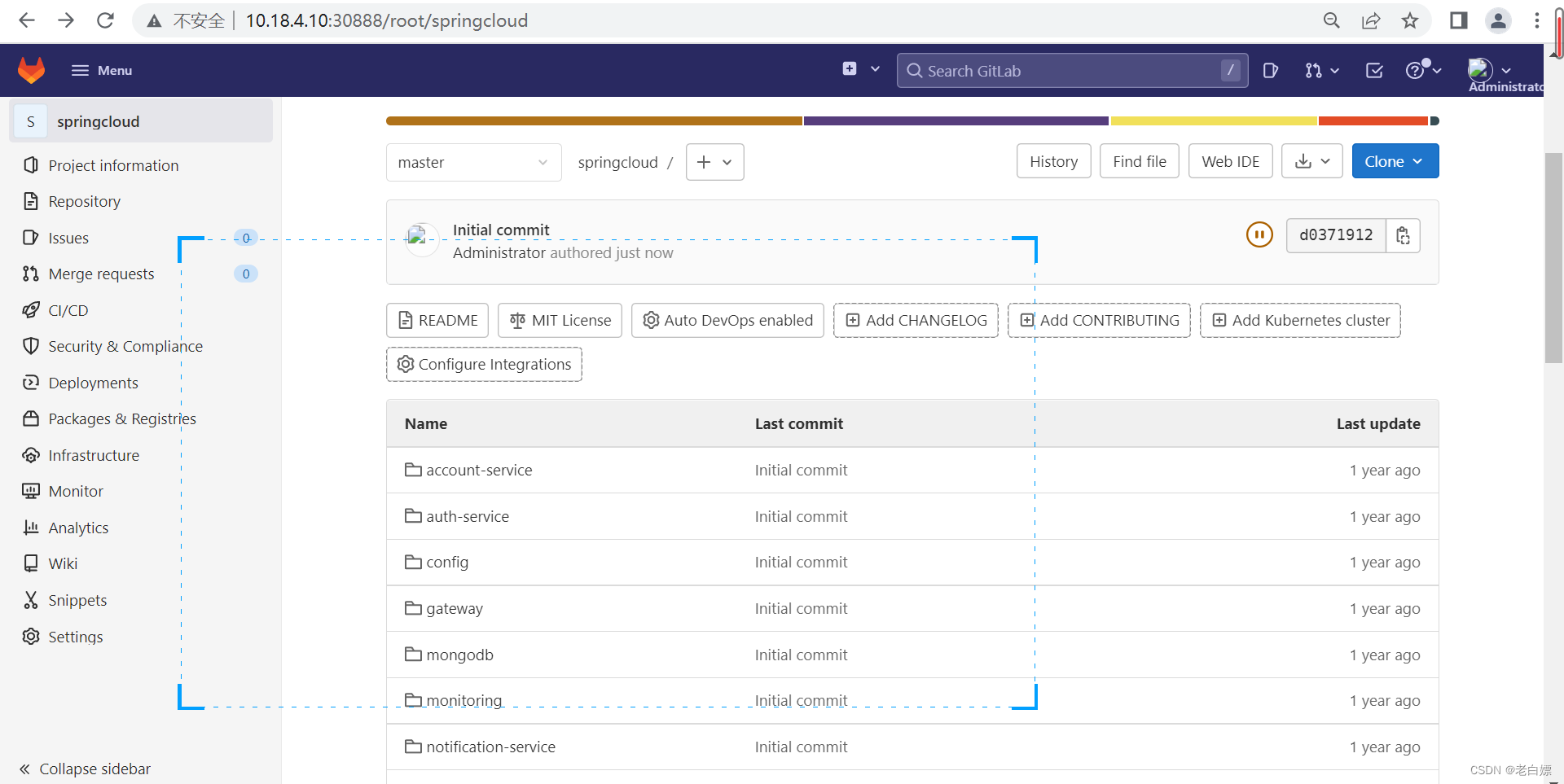

在Kubernetes集群中完成GitLab服务的部署,完成后创建一个公开项目,这里起个名叫

springcloud

,以NodePort的方式映射了80端口到宿主机的30888,并在gtilab中上传项目。

3.1部署GitLab

下载并解压

Jenkins.tar.gz

tar-zxvf Jenkins.tar.gz

cd Jenkins

docker load -i gitlab-ce_latest.tar

编辑gitlab资源清单

cat > gitlab.yaml <<EOF

apiVersion: apps/v1

kind: Deployment

metadata:labels:app: gitlab

name: gitlab

spec:replicas:1selector:matchLabels:app: gitlab

template:metadata:creationTimestamp:nulllabels:app: gitlab

spec:containers:-image: gitlab/gitlab-ce:latest

imagePullPolicy: IfNotPresent

name: gitlab

ports:-containerPort:80env:-name: GITLAB_ROOT_PASSWORD

value: admin123

---apiVersion: v1

kind: Service

metadata:creationTimestamp:nulllabels:app: gitlab

name: gitlab

spec:ports:-name: 80-80port:80protocol: TCP

targetPort:80nodePort:30888selector:app: gitlab

type: NodePort

EOF

$ kubectl apply -f gitlab.yaml

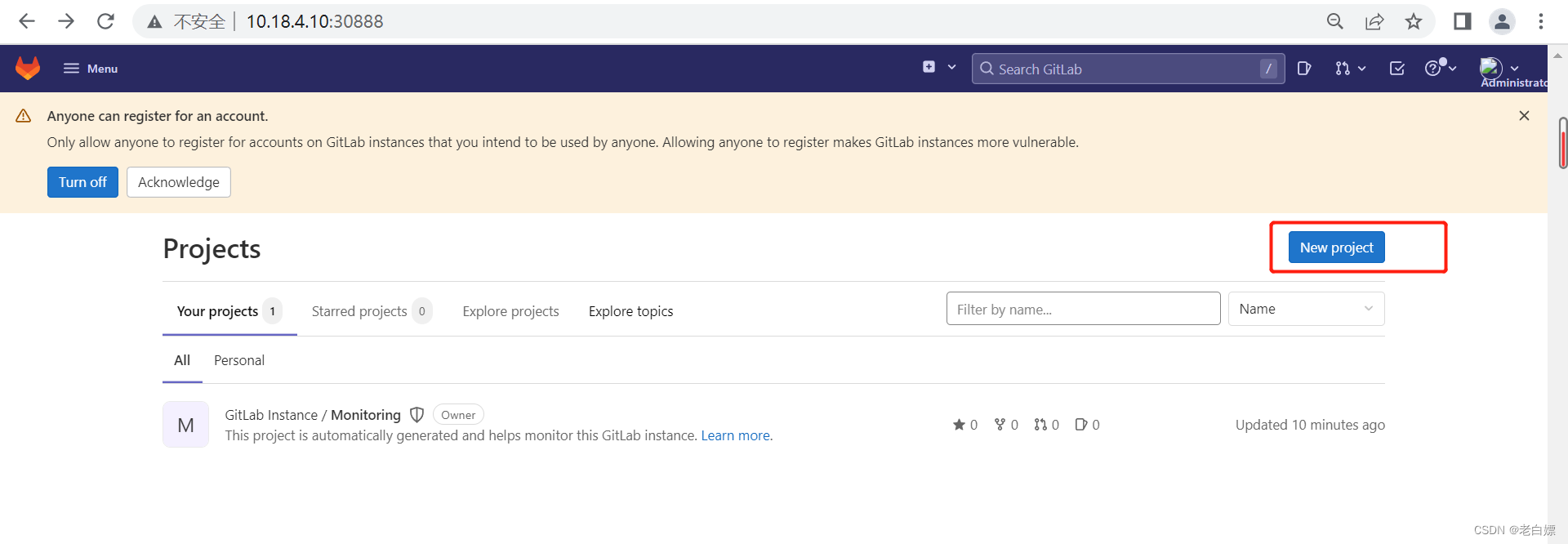

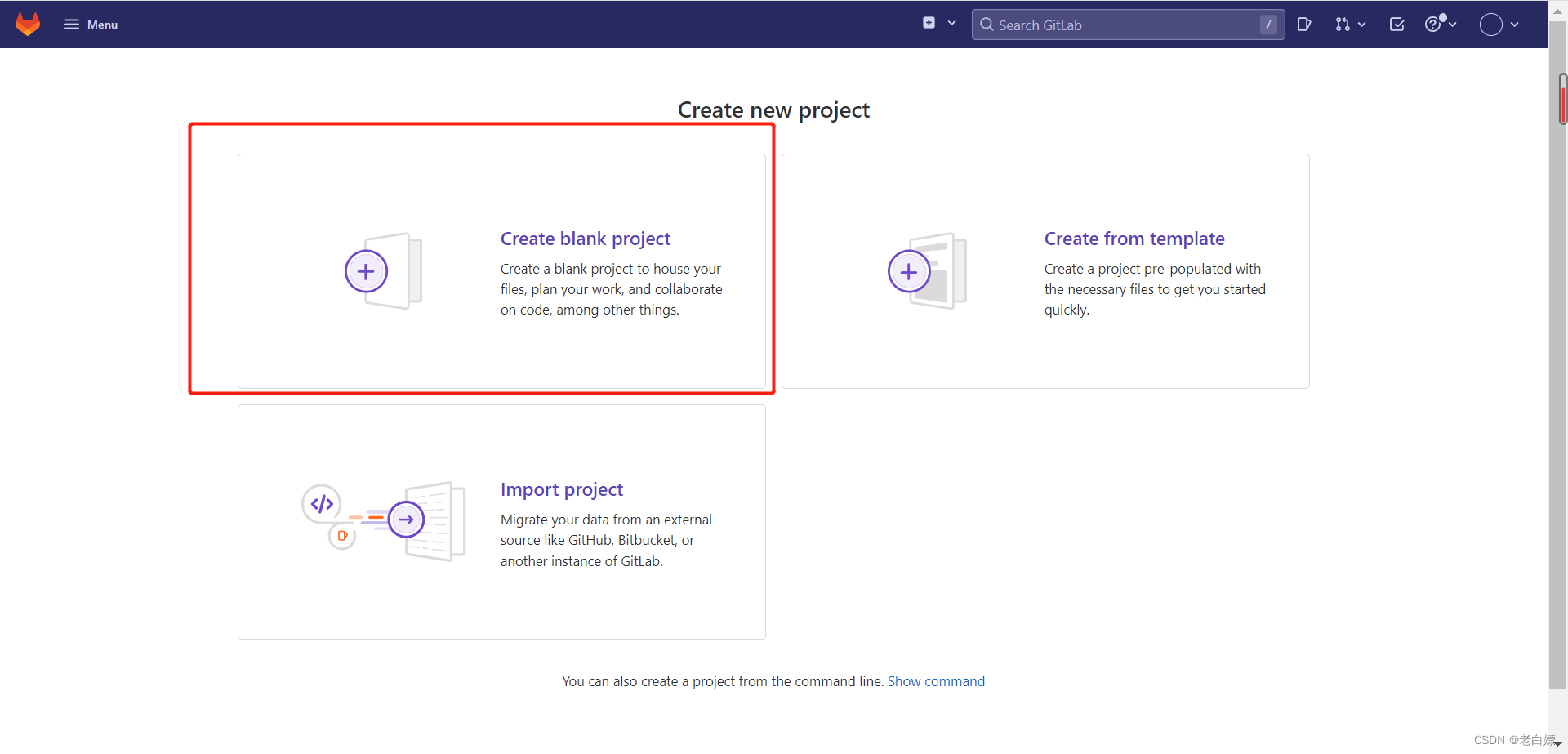

3.2创建公开项目

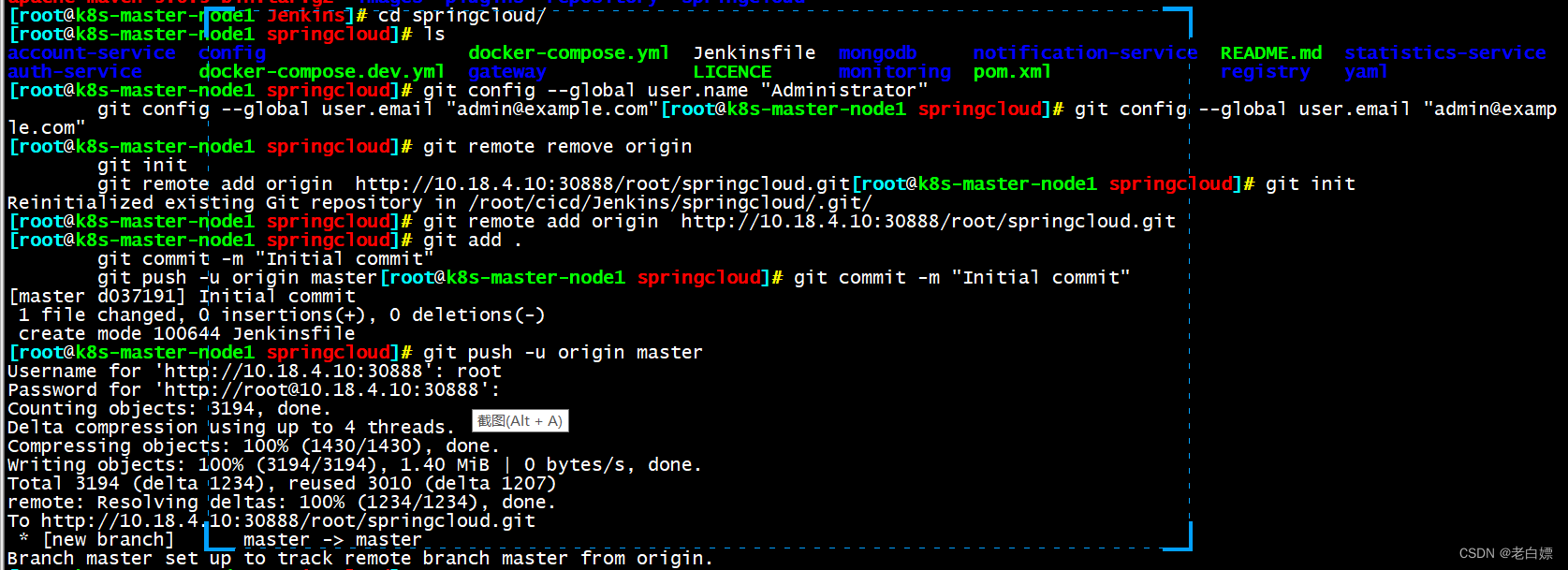

3.3上传项目

官方示例项目地址:https://github.com/kubesphere/devops-maven-sample

这里我们就使用之前的SpringCloud项目上传gitlab,来构建CICD。

cd springcloud

上传项目

#配置全局用户git config --global user.name "Administrator"git config --global user.email "[email protected]"#初始化git git remote remove origin

git init

git remote add origin http://10.18.4.10:30888/root/springcloud.git

##提交项目gitadd.git commit -m"Initial commit"git push -u origin master

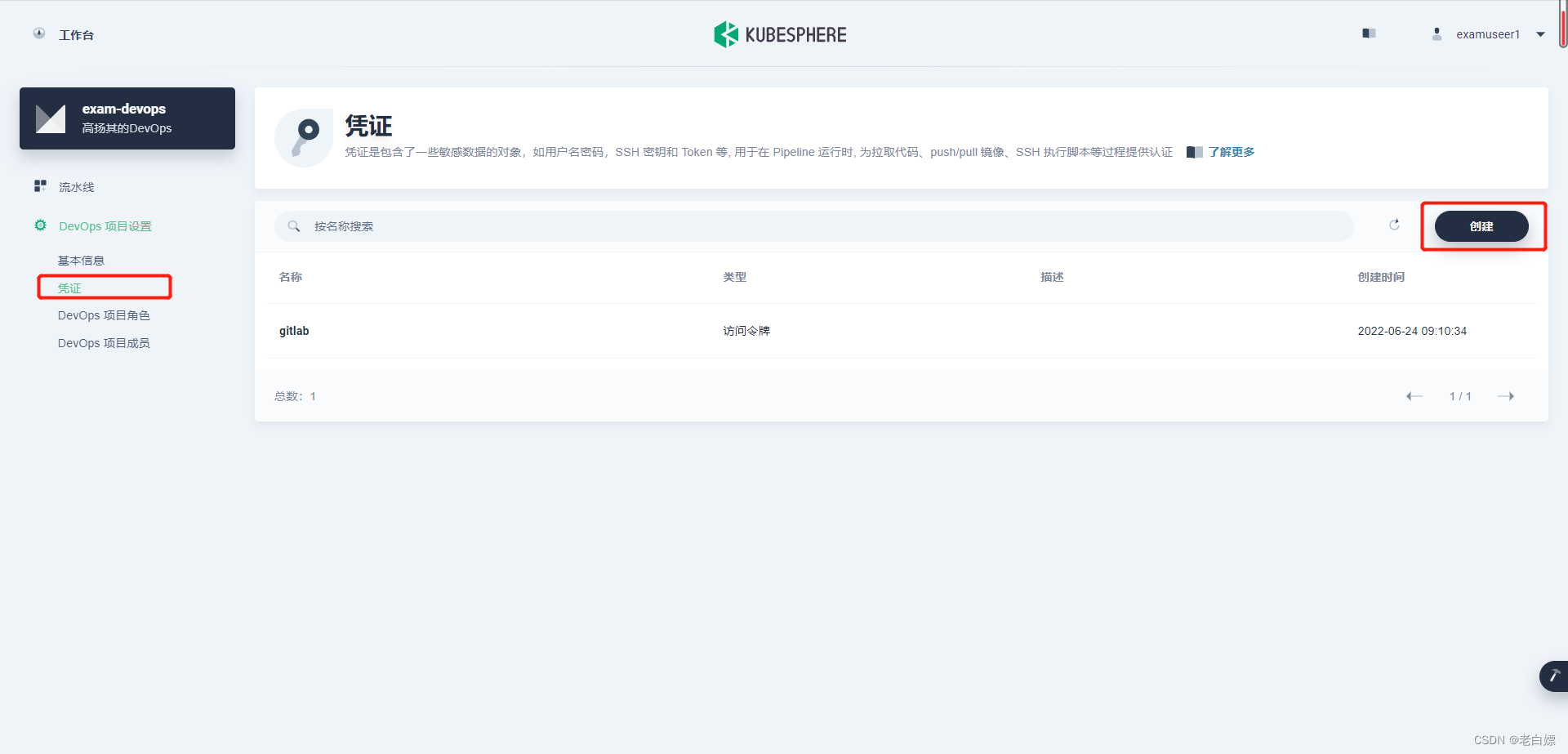

篇四:创建访问令牌与GitLab凭证

4.1创建访问令牌

官网:https://kubesphere.io/zh/docs/devops-user-guide/how-to-use/credential-management/

在KubeSphere中创建Harbor仓库的访问令牌。创建访问令牌的前提是

- 已启用 KubeSphere DevOps 系统。

- 有一个企业空间、一个 DevOps 项目和一个用户 (

exam),并已邀请此帐户至 DevOps 项目中且授予operator角色。

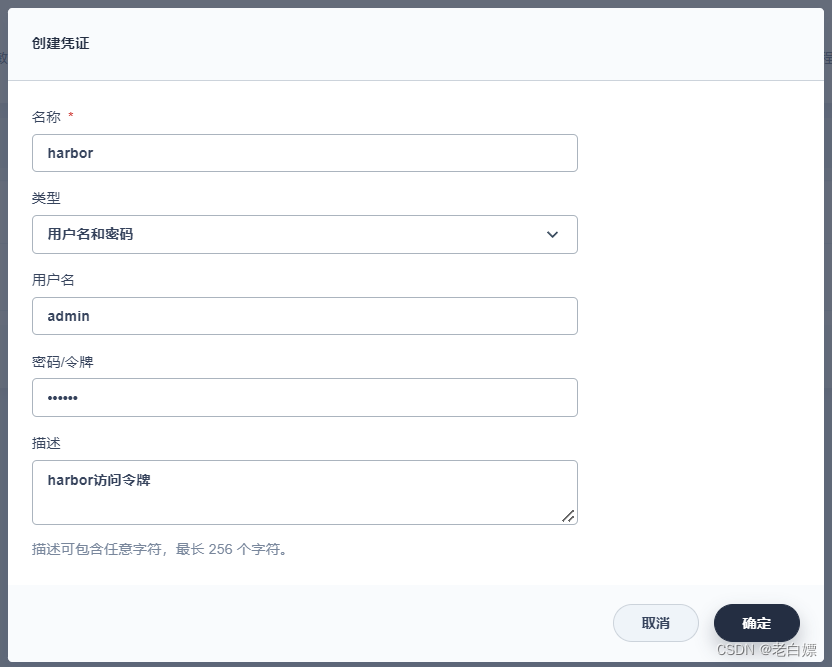

在弹出的对话框中输入以下信息。

- 名称:设置可以在流水线中使用的 ID,例如

dockerhub-id。 - 类型:选择用户名和密码。

- 用户名:Harbor的帐户。

- 密码/令牌:Harbor的密码。

- 描述信息:凭证的简介。

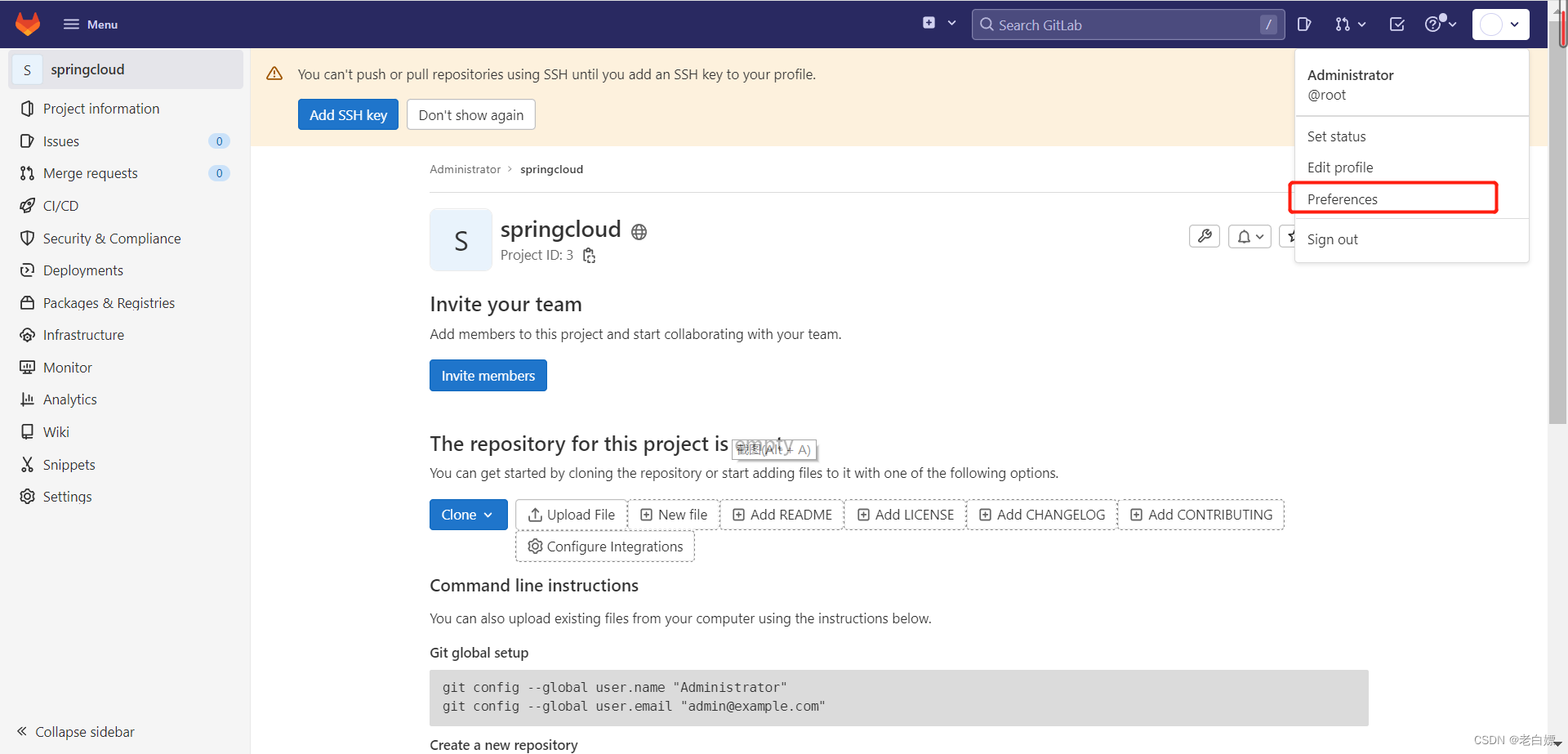

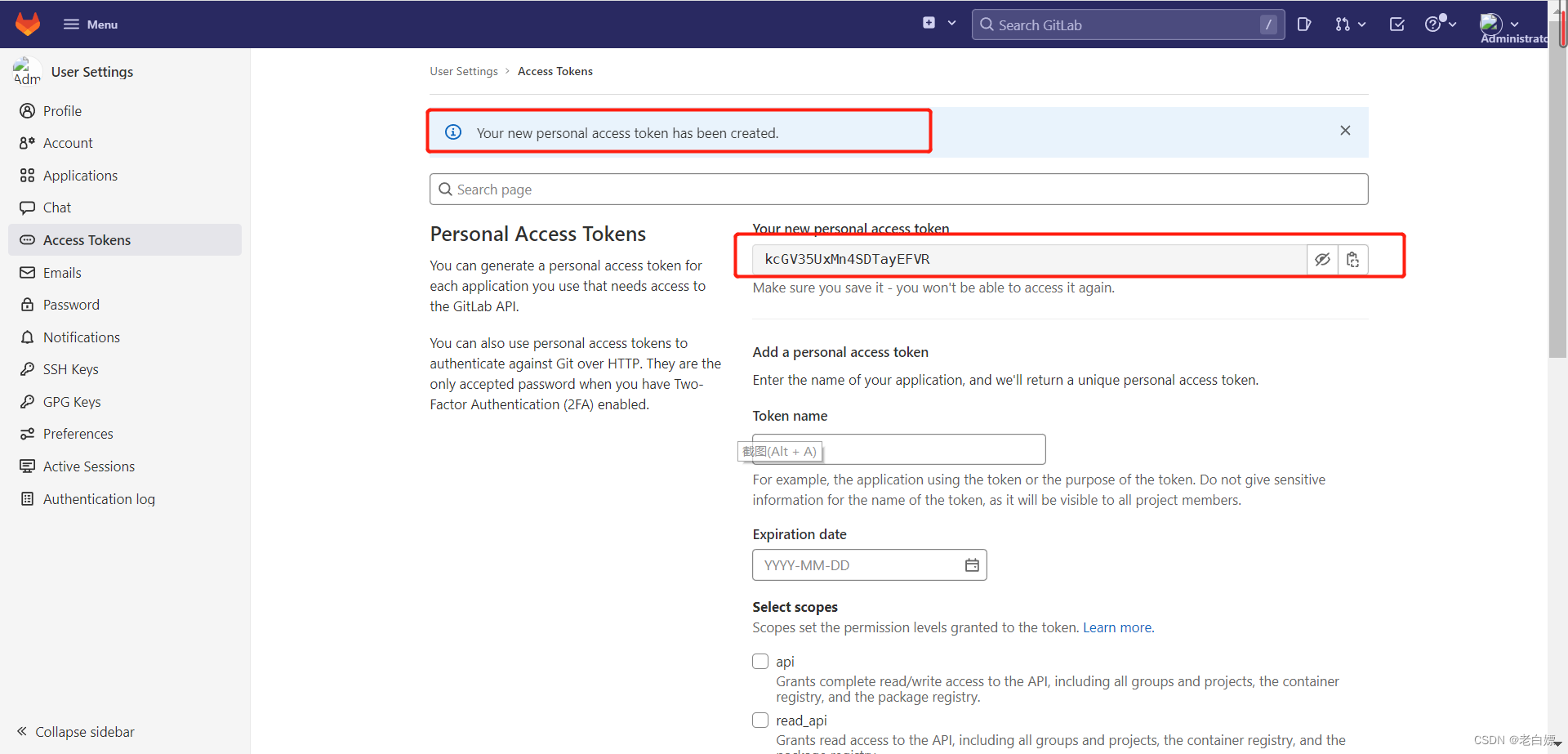

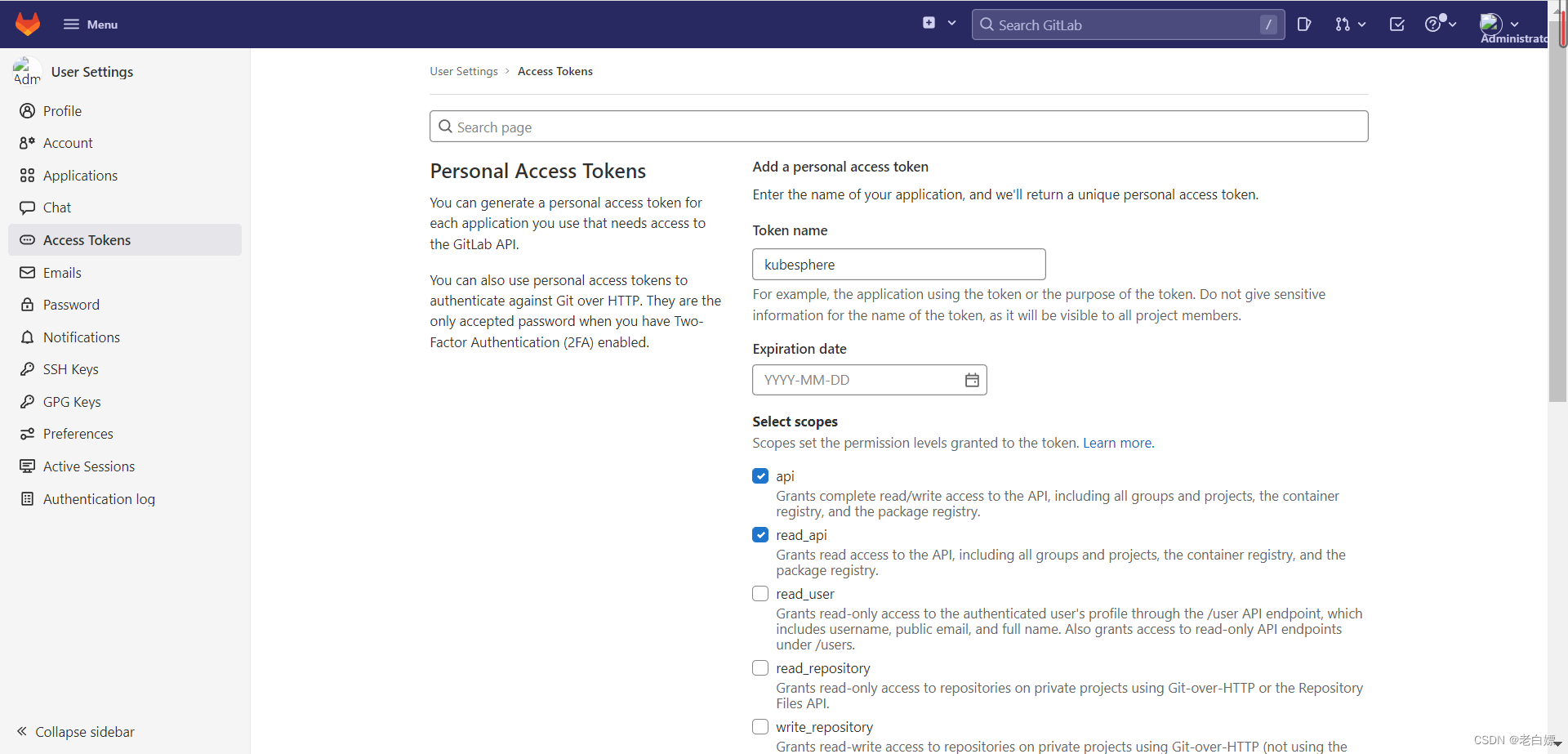

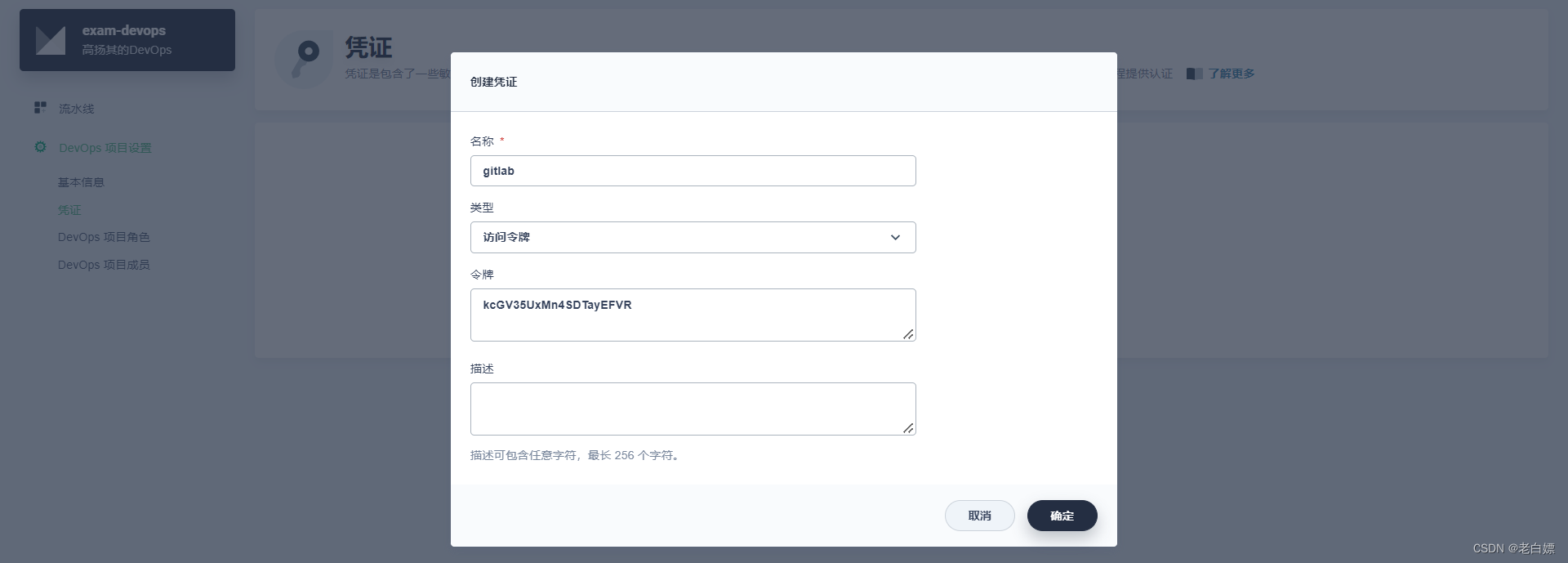

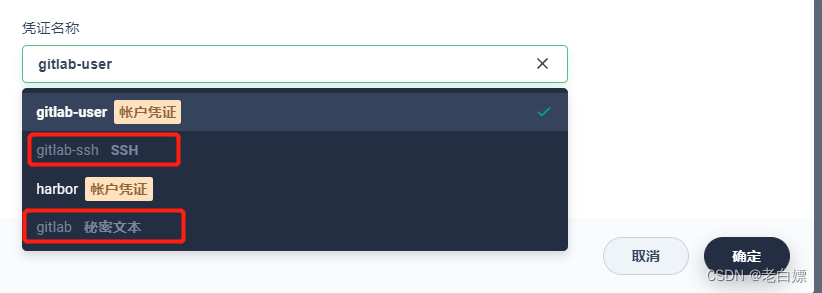

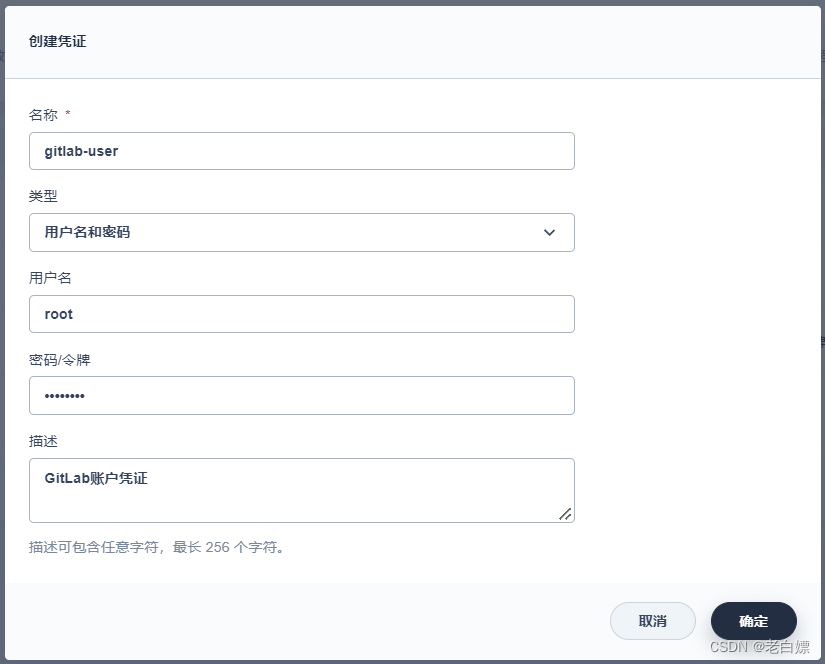

4.2创建GitLab凭证

在KubeSphere中创建GitLab凭证。

所以这里通过创建gitlab的访问令牌,然后添加到KubeSphere的凭证中来实现,或者也可以创建SSH的凭证类型。

所以这里通过创建gitlab的访问令牌,然后添加到KubeSphere的凭证中来实现,或者也可以创建SSH的凭证类型。

kcGV35UxMn4SDTayEFVR

在kubesphere中创建凭证为访问令牌,如下 但是如上这种方式在之后的流水线工作中,无法作为凭证来登录到GitLab拉取项目,所以还是回归本源,用户名密码才是YYDS

但是如上这种方式在之后的流水线工作中,无法作为凭证来登录到GitLab拉取项目,所以还是回归本源,用户名密码才是YYDS

版权归原作者 老白嫖 所有, 如有侵权,请联系我们删除。