一、竞赛时间

180分钟 共计3小时

二、竞赛阶段

1.通过本地PC中渗透测试平台Kali对靶机场景进行系统服务及版本扫描渗透测试,并将该操作显示结果中Apache服务对应的版本信息字符串作为Flag值提交;

2.通过本地PC中渗透测试平台Kali对靶机场景进行渗透测试,将该场景/var/www/html目录中waf防火墙文件中的所有的被过滤的字符串内容作为Flag值提交;(如:“-”,“$”,“^”,“&”,…)

3.通过本地PC中渗透测试平台Kali对靶机场景进行渗透测试,将该场景/var/www/html目录中唯一一个后缀为.html文件的文件名称作为Flag值提交;

4.通过本地PC中渗透测试平台Kali对靶机场景进行渗透测试,将该场景/var/www/html目录中唯一一个后缀为.html文件的文件内容作为Flag值提交;

5.通过本地PC中渗透测试平台Kali对靶机场景进行渗透测试,将该场景/root目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;

6.通过本地PC中渗透测试平台Kali对靶机场景进行渗透测试,将该场景/root目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交。

三、竞赛任务书内容

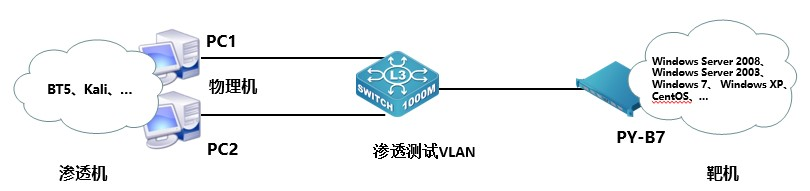

(一)拓扑图

Linux渗透测试

任务环境说明:

√ 服务器场景: Server2130(关闭链接)

版权归原作者 落寞的魚丶 所有, 如有侵权,请联系我们删除。